Управление информационной безопасностью (ISM) обеспечивает конфиденциальность, аутентичность, безотказность, целостность и доступность данных организации и ИТ-услуг. Это также обеспечивает разумное использование информационных ресурсов организации и надлежащее управление рисками информационной безопасности.

Диспетчер информационной безопасности является владельцем этого процесса.

Информационная безопасность считается достигнутой, когда:

-

Информация соблюдается или раскрывается только уполномоченным лицам

-

Информация является полной, точной и защищенной от несанкционированного доступа (целостность)

-

Информация доступна и может использоваться при необходимости, а системы, предоставляющие информацию, противостоят атакам и восстанавливаются или предотвращают сбои (доступность)

-

Бизнес-транзакции, а также обмен информацией между предприятиями или с партнерами, можно доверять (аутентичность и неоспоримость)

Информация соблюдается или раскрывается только уполномоченным лицам

Информация является полной, точной и защищенной от несанкционированного доступа (целостность)

Информация доступна и может использоваться при необходимости, а системы, предоставляющие информацию, противостоят атакам и восстанавливаются или предотвращают сбои (доступность)

Бизнес-транзакции, а также обмен информацией между предприятиями или с партнерами, можно доверять (аутентичность и неоспоримость)

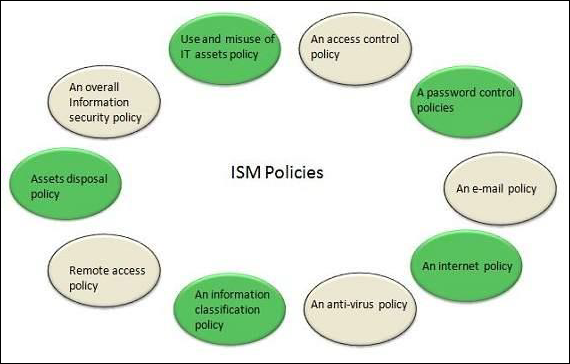

Политика безопасности ISM

Требуется, чтобы политики безопасности ISM охватывали все области безопасности, соответствовали требованиям бизнеса и включали политики, показанные на следующей диаграмме.

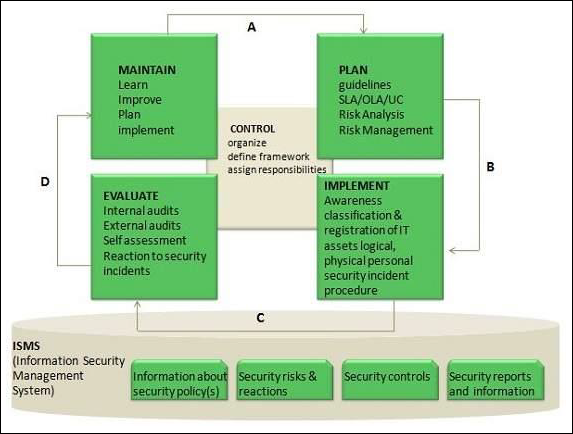

ISM Framework

ISM Process

Следующая диаграмма показывает весь процесс управления информационной безопасностью (ISM) —

Ключевые элементы в ISM Framework

Структура ISM включает в себя следующие ключевые элементы —

контроль

Целью элемента управления является —

-

Создание организационной структуры для подготовки, утверждения и реализации политики информационной безопасности.

-

Распределить обязанности

-

Создание и контроль документации

Создание организационной структуры для подготовки, утверждения и реализации политики информационной безопасности.

Распределить обязанности

Создание и контроль документации

План

Цель этого элемента — разработать и рекомендовать соответствующие меры безопасности, основанные на понимании требований организации.

Воплощать в жизнь

Этот ключевой элемент обеспечивает наличие соответствующих процедур, инструментов и средств управления для поддержки политики безопасности.

оценка

Целью элемента оценки является —

-

Проводить регулярные проверки технической безопасности ИТ-систем.

-

Контролировать и проверять соответствие политике безопасности и требованиям безопасности в SLA и OLA

Проводить регулярные проверки технической безопасности ИТ-систем.

Контролировать и проверять соответствие политике безопасности и требованиям безопасности в SLA и OLA

поддерживать

Цель элемента Maintain состоит в том, чтобы:

-

Улучшить соглашения о безопасности, как указано, например, в SLA и OLA

-

Улучшить реализацию мер безопасности и контроля

Улучшить соглашения о безопасности, как указано, например, в SLA и OLA

Улучшить реализацию мер безопасности и контроля

превентивный

Этот ключевой элемент обеспечивает предотвращение инцидентов безопасности. Такие меры, как контроль прав доступа, авторизация, идентификация, аутентификация и контроль доступа, необходимы для того, чтобы эти превентивные меры безопасности были эффективными.

Восстановительное

Это имеет дело с минимизацией любого возможного ущерба, который может произойти.

детектив

Важно обнаружить любой инцидент безопасности как можно скорее.

репрессивный

Эта мера используется для противодействия любому повторению инцидента безопасности.

корректив

Эта мера гарантирует, что ущерб будет восстановлен, насколько это возможно.