Все мы в какой-то момент столкнулись с многофакторной аутентификацией. Например, клиенты некоторых банков получают вызов или одноразовый пароль в виде текстового сообщения на свои мобильные телефоны при входе на свой банковский счет в Интернете. Многофакторная аутентификация относится к системе, в которой более чем одна система аутентифицирует пользователя для доступа к приложению. Многофакторная проверка подлинности обеспечивает лучшую безопасность для клиентов Azure. Это позволяет клиенту выбирать, хотят ли они использовать более одной системы учетных данных, чтобы предоставить пользователям доступ к приложениям. Многофакторная аутентификация может использоваться для защиты как локальных, так и облачных каталогов.

В этом процессе пользователь сначала входит в систему с именем пользователя и паролем обычным способом. Учетные данные проверяются, а затем, если активирована автоматическая проверка подлинности вызова, пользователь получает вызов и запрашивается подтверждение попытки входа.

-

Мобильное приложение — доступны мобильные приложения для всех платформ (Android, iOS и Windows). Это приложение отправляет уведомление при попытке входа, а затем пользователь может выбрать аутентификацию, если это подлинная попытка.

-

Текстовое сообщение — этот метод отправляет одноразовый пароль на зарегистрированный мобильный телефон пользователя. Они либо отвечают со своего телефона, либо вводят одноразовый пароль на своей странице входа.

-

Автоматический вызов — автоматический вызов запрашивает у пользователя подтверждение попытки входа, нажав клавишу на клавиатуре своего телефона.

Мобильное приложение — доступны мобильные приложения для всех платформ (Android, iOS и Windows). Это приложение отправляет уведомление при попытке входа, а затем пользователь может выбрать аутентификацию, если это подлинная попытка.

Текстовое сообщение — этот метод отправляет одноразовый пароль на зарегистрированный мобильный телефон пользователя. Они либо отвечают со своего телефона, либо вводят одноразовый пароль на своей странице входа.

Автоматический вызов — автоматический вызов запрашивает у пользователя подтверждение попытки входа, нажав клавишу на клавиатуре своего телефона.

Создать провайдера многофакторной аутентификации

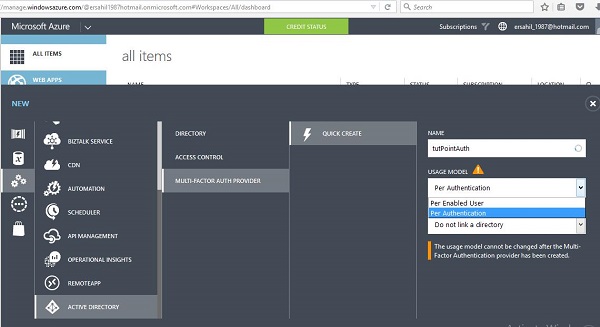

Шаг 1 — Нажмите «Создать» в левом нижнем углу → Службы приложений → Active Directory → Поставщик многофакторной аутентификации → Быстрое создание.

Шаг 2 — Введите имя для провайдера.

Шаг 3 — Выберите модель использования. Давайте выберем «Per Authentication» для этого примера. Обратите внимание, что вы не сможете изменить модель использования после создания поставщика мульти-аутентификации. Поэтому, пожалуйста, примите во внимание ваши потребности, прежде чем выбрать его.

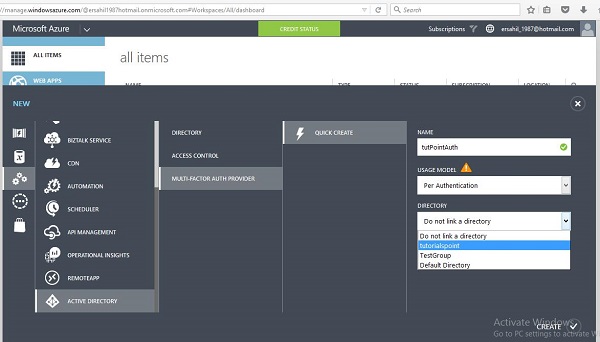

Шаг 4 — Далее, есть опция, если вы хотите связать существующий каталог или нет. Здесь давайте свяжем существующее имя каталога ‘tutorialspoint’, которое было ранее создано, с этим многофакторным поставщиком.

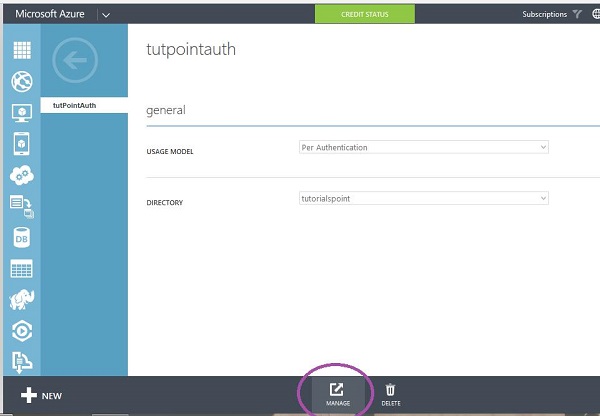

Шаг 5 — После того, как вы нажмете «Создать», он будет указан в списке ваших услуг. Выберите многофакторного поставщика, которого вы только что создали, и вы увидите следующий экран.

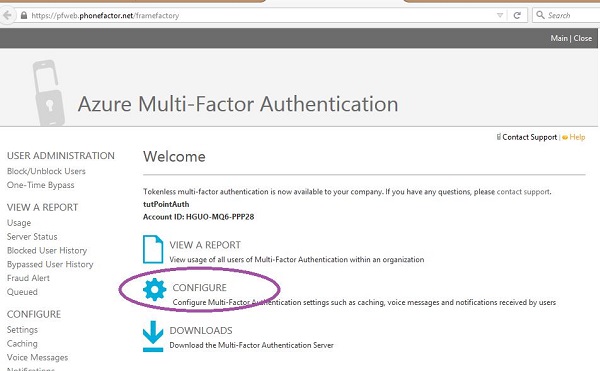

Шаг 6 — Выберите «Управление» в нижней части экрана, и вы попадете на новую страницу, как показано на следующем рисунке.

Шаг 7 — Выберите «Настроить», чтобы выбрать аутентификацию.

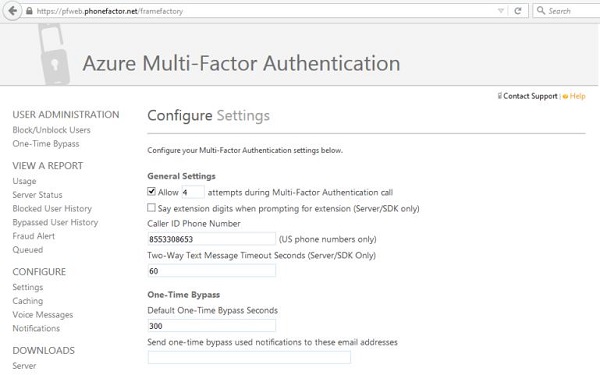

Шаг 8 — Вы можете установить количество попыток, изменить номер телефона, с которого осуществляется звонок (номер по умолчанию уже существует), время ожидания двустороннего сообщения (по умолчанию 60 секунд), время одноразового пароля (по умолчанию 300 секунд) в общих настройках. Вы также можете указать адрес электронной почты, на который вы можете получать уведомления, если одноразовый пароль будет пропущен.

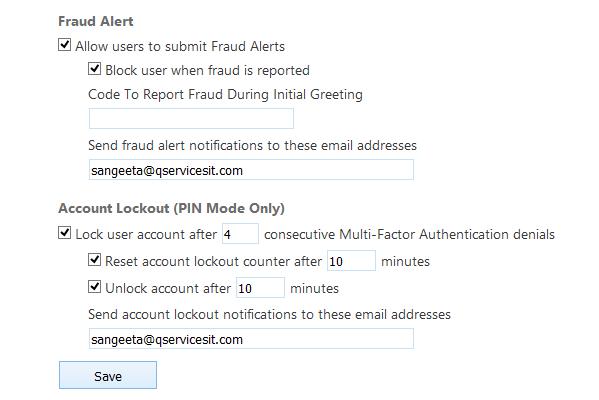

Шаг 9 — Прокрутите страницу вниз, и вы увидите настройки мошенничества. В разделе «Настройка мошенничества» вы можете разрешить пользователям отправлять оповещения о мошенничестве, блокировать пользователя в случае получения оповещения, а также установить адрес электронной почты, на который отправляются оповещения.

После активации многофакторной аутентификации для пользователей им будет предложено выбрать один из трех методов (автоматическое сообщение, текстовое сообщение или мобильное приложение) при следующем входе в свою учетную запись. Выбранный метод будет использоваться для проверки подлинности при каждом входе в учетную запись.

Включить многофакторную аутентификацию для существующего каталога

Один из способов — связать каталог с поставщиком многофакторной аутентификации при его создании, как мы видели в предыдущем разделе. Однако вы также можете сделать это следующим образом для конкретного пользователя.

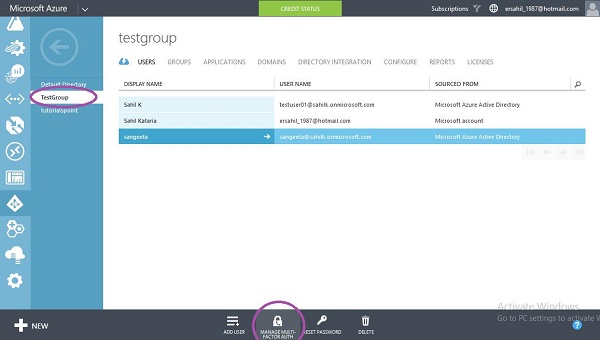

Шаг 1 — Перейдите в свой каталог, выбрав его на левой панели и нажмите «Управление MultiFactor Auth» в нижней части экрана.

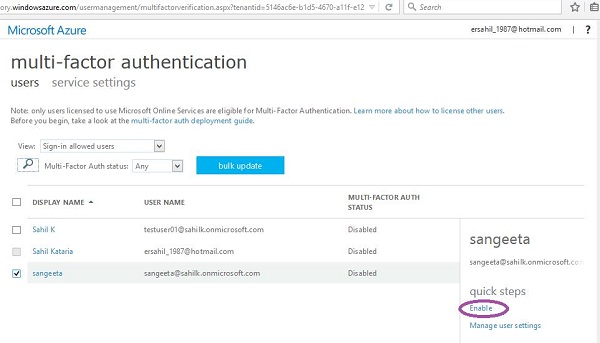

Шаг 2 — Вы попадете на следующий экран. Здесь вы можете выбрать пользователя и включить или отключить многофакторную аутентификацию для пользователя.

Включить многофакторную аутентификацию для локальных приложений

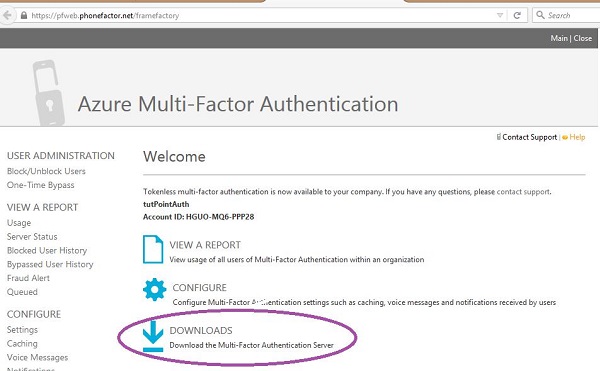

Когда вы создаете нового поставщика мульти-аутентификации с помощью портала управления и выбираете его для управления, вы попадаете на страницу, как показано в первом разделе этой главы. Если вы хотите включить многофакторную аутентификацию для локального приложения, вам необходимо установить сервер аутентификации, нажав на выделенную ссылку. Затем вы можете настроить параметры по своему усмотрению.

Шаг 1 — Нажмите на ссылку в следующем изображении.

Шаг 2 — Вы попадете на следующий экран, загрузите настройки и сгенерируйте учетные данные активации для входа на сервер.