В этой главе мы увидим, как сломать шифрование WEP и WPA. Давайте начнем с WEP-шифрования.

Как сломать WEP-шифрование?

Существует множество возможных инструментов, которые можно использовать для взлома WEP, но все подходы следуют той же идее и порядку шагов.

Предполагая, что вы нашли целевую сеть, вы делаете следующее:

-

Собирать (нюхать) зашифрованные пакеты WEP, летающие по воздуху. Этот шаг может быть выполнен с использованием инструмента Linux под названием «airodump-ng».

-

Когда собрано достаточное количество пакетов (вы собрали набор кадров с дублированным вектором IV), вы пытаетесь взломать сеть, используя инструмент под названием «aircrack-ng».

Собирать (нюхать) зашифрованные пакеты WEP, летающие по воздуху. Этот шаг может быть выполнен с использованием инструмента Linux под названием «airodump-ng».

Когда собрано достаточное количество пакетов (вы собрали набор кадров с дублированным вектором IV), вы пытаетесь взломать сеть, используя инструмент под названием «aircrack-ng».

В сильно перегруженной сети вышеупомянутые два шага могут занять около 5-10 минут или даже меньше. Это так просто! Подробное пошаговое руководство по взлому WEP будет показано в разделе «Pen Testing WEP Encrypted WLAN».

Как сломать шифрование WPA?

Способ сломать шифрование WPA имеет немного другой подход. Беспроводные кадры, использующие WPA, используют шифрование TKIP, которое все еще использует концепцию алгоритма IV и RC4, однако оно модифицировано для большей безопасности. TKIP изменяет WEP с помощью следующих указателей:

-

Он использует временные, динамически создаваемые ключи вместо статических, используемых WEP.

-

Он использует последовательность для защиты от повторных атак и атак внедрения.

-

Он использует продвинутый алгоритм смешивания ключей для того, чтобы победить внутривенные коллизии и атаки с использованием слабых ключей в WEP.

-

Он вводит Enhanced Data Integrity (EDI), чтобы победить атаку с переворачиванием битов, возможную в WEP

Он использует временные, динамически создаваемые ключи вместо статических, используемых WEP.

Он использует последовательность для защиты от повторных атак и атак внедрения.

Он использует продвинутый алгоритм смешивания ключей для того, чтобы победить внутривенные коллизии и атаки с использованием слабых ключей в WEP.

Он вводит Enhanced Data Integrity (EDI), чтобы победить атаку с переворачиванием битов, возможную в WEP

Принимая во внимание все эти моменты, он делает стандарт WPA вычислительно невозможным для взлома (он не говорит, что это невозможно, но это может занять достаточно много времени, предполагая, что у вас есть расширенные ресурсы для взлома алгоритма). Аутентификация, используемая в стандарте WPA, также усовершенствована по сравнению с аутентификацией, используемой в WEP. WPA использует 802.1x (аутентификация на основе EAP) для аутентификации клиентов. Фактически, это единственное слабое место, где вы можете попробовать свои шансы взломать WPA (и фактически WPA2).

Стандарты WPA и WPA2 поддерживают два типа аутентификаций — Pre-Shared Key (PSK) и настоящий 802.1x на основе внешнего сервера аутентификации. При использовании аутентификации 802.1x — просто невозможно взломать пароль; это возможно только тогда, когда используется локальный режим PSK . Как примечание: во всех корпоративных беспроводных развертываниях используется настоящая аутентификация 802.1x, основанная на внешнем сервере RADIUS, поэтому единственной возможной целью могут быть очень малые предприятия или домашние сети.

Еще одно замечание заключается в том, что PSK, используемый для защиты WPA / WPA2, должен быть достаточно коротким по размеру (максимум 10 символов — в противоположность 64 символам, допустимым в качестве максимальной длины), если вы собираетесь его сломать. Причина этого требования заключается в том, что PSK передается только один раз (не открытым текстом) между беспроводным клиентом и точкой доступа во время первоначального четырехстороннего рукопожатия, и единственный способ получить исходный ключ из этих пакетов — это перебор. или используя хороший словарь.

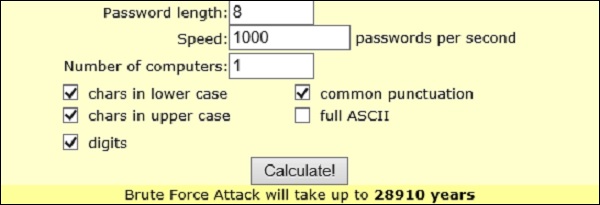

Существует довольно хороший онлайн-калькулятор, который может оценить время, необходимое для грубой форсировки PSK — http://lastbit.com/pswcalc.asp . Предполагая, что у вас есть 1 компьютер, который может использовать 1000 паролей в секунду (состоящий из строчных, прописных букв, цифр и знаков пунктуации), потребуется 28910 лет, чтобы взломать пароль (максимум, конечно, если вам повезет, он может займет несколько часов).

Общий процесс взлома шифрования WPA / WPA2 (только когда они используют PSK) следующий:

-

Собирайте (нюхайте) беспроводные пакеты, летящие по воздуху. Этот шаг может быть выполнен с использованием инструмента Linux под названием «airodump-ng».

-

Во время сбора пакетов вы должны де-аутентифицировать текущих клиентов. Делая это, вы попадаете в ситуацию, когда клиенту необходимо будет снова пройти аутентификацию, чтобы использовать сеть Wi-Fi. Это именно то, что вы хотели! Сделав это, вы подготовите хорошую среду для прослушивания беспроводного пользователя, проходящего аутентификацию в сети. Вы можете использовать инструмент на основе Linux «aireplay-ng» для де-аутентификации текущих беспроводных клиентов.

-

Поскольку у вас получено 4-стороннее рукопожатие (и сохранено в файле дампа), вы можете снова использовать «aircrack-ng» для взлома PSK. На этом шаге вы должны сослаться на файл словаря, содержащий все комбинации пароля, которые будет использовать инструмент aircrack-ng. Вот почему хороший словарный файл является наиболее важным элементом здесь.

Собирайте (нюхайте) беспроводные пакеты, летящие по воздуху. Этот шаг может быть выполнен с использованием инструмента Linux под названием «airodump-ng».

Во время сбора пакетов вы должны де-аутентифицировать текущих клиентов. Делая это, вы попадаете в ситуацию, когда клиенту необходимо будет снова пройти аутентификацию, чтобы использовать сеть Wi-Fi. Это именно то, что вы хотели! Сделав это, вы подготовите хорошую среду для прослушивания беспроводного пользователя, проходящего аутентификацию в сети. Вы можете использовать инструмент на основе Linux «aireplay-ng» для де-аутентификации текущих беспроводных клиентов.

Поскольку у вас получено 4-стороннее рукопожатие (и сохранено в файле дампа), вы можете снова использовать «aircrack-ng» для взлома PSK. На этом шаге вы должны сослаться на файл словаря, содержащий все комбинации пароля, которые будет использовать инструмент aircrack-ng. Вот почему хороший словарный файл является наиболее важным элементом здесь.

Подробное пошаговое взлом сетей WPA / WPA2 будет показано в разделе «Ручное тестирование WPA / WPA2 зашифрованных сетей WLAN».

Как защитить от взлома WPA?

У меня есть ощущение, что, пройдя последние разделы этого урока, вы уже будете иметь некоторое представление о том, что нужно сделать, чтобы сделать взлом WPA невозможным (или, скорее, сказать: невозможным в течение разумного периода времени). Ниже приведены некоторые рекомендации по обеспечению безопасности домашней беспроводной сети и сети малого бизнеса.

Если для этого есть шанс, используйте WPA2 вместо WPA. Это напрямую влияет на схему шифрования, используемую комплектом. AES (используется WPA2) гораздо безопаснее, чем TKIP (используется WPA).

Как вы видели ранее, единственный способ сломать WPA / WPA2 — это прослушать 4-х стороннее рукопожатие аутентификации и перебрать PSK. Чтобы сделать это в вычислительном отношении невозможным, используйте пароль длиной не менее 10 символов, состоящий из случайной комбинации (не любое простое слово, которое вы можете встретить в любом словаре), состоящий из строчных, прописных, специальных символов и цифр.

Отключите Wi-Fi Protected Setup (WPS) — WPS — это одна из «крутых функций», изобретенных для того, чтобы значительно упростить подключение новых беспроводных клиентов к сети — просто введя специальный 8-значный PIN-код точки доступа. Эта 8-значная цифра — очень короткая работа для атаки методом перебора, а также эта 8-значная цифра может быть найдена на задней стороне самой точки доступа. Попробуйте и посмотрите на свой домашний маршрутизатор — видите ли вы WPS PIN на задней панели? Включена ли функция WPS на домашнем маршрутизаторе?