В интернете уже существуют десятки сотен инструментов, которые облегчат взлом Bluetooth. Конечно, невозможно знать и знать их все, и, на мой взгляд, фундаментальные знания, которые необходимы, — это знать инструменты, используемые на этапе разведки.

Когда вы проходите этот этап, вы должны решить, какова цель хакерского подхода для внедрения некоторых файлов? Или украсть данные? Или выполнить вредоносное вредоносное ПО? В зависимости от вашего направления, вы должны использовать другой набор инструментов.

Поэтому нашей целью этой главы было бы сосредоточиться на разведывательных (фаза обнаружения) и внутренних средствах взлома Bluetooth.

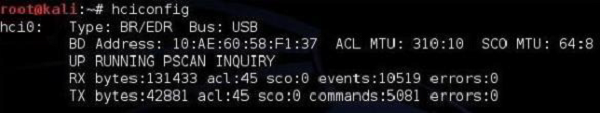

hciconfig

Этот hciconfig является основной утилитой командной строки Linux, используемой для взаимодействия с устройством Bluetooth (ключом Bluetooth). Если вы знаете Linux, вы можете уже увидеть ссылку на другие инструменты, такие как ifconfig или iwconfig .

Информация, которую вы читаете из вывода hciconfig:

-

Название интерфейса — « hci0 ».

-

Как он подключен к ПК (через USB или встроенный) здесь это USB-ключ.

-

MAC-адрес ключа Bluetooth — 10: AE: 60: 58: F1: 37.

-

В настоящее время он работает (флаг UP), и вы можете видеть полученные (RX) и переданные (TX) пакеты.

Название интерфейса — « hci0 ».

Как он подключен к ПК (через USB или встроенный) здесь это USB-ключ.

MAC-адрес ключа Bluetooth — 10: AE: 60: 58: F1: 37.

В настоящее время он работает (флаг UP), и вы можете видеть полученные (RX) и переданные (TX) пакеты.

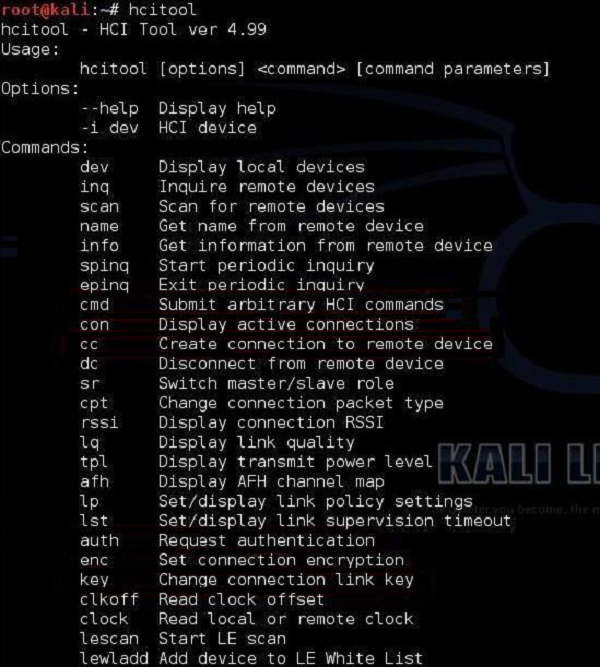

hcitool

Этот hcitool является очень мощным инструментом CLI, реализованным в kali Linux, который позволяет пользователю взаимодействовать со стеком Bluetooth. Это также отличный инструмент, который вы можете использовать в своих скриптах.

Наиболее распространенными вариантами этого hcitool являются сканирование и inq .

Сканирование hcitool позволит вам найти устройства Bluetooth, которые отправляют свои маяки для обнаружения (что-то вроде кадров маяка 802.11, отправленных AP).

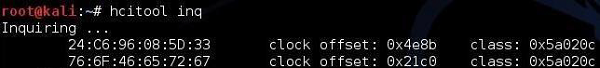

Как вы можете видеть, по соседству два устройства с поддержкой Bluetooth отправляли фреймы маяков, чтобы сообщить о своей готовности принять соединения Bluetooth. Вы можете попытаться найти больше информации Bluetooth о тех двух, используя hcitool inq .

Этот вывод говорит о том, что следующие устройства принадлежат классу 0x5a020c (описание и отображение классов можно найти здесь — ( https://www.bluetooth.com/specifications/assigned-numbers/service-discovery )

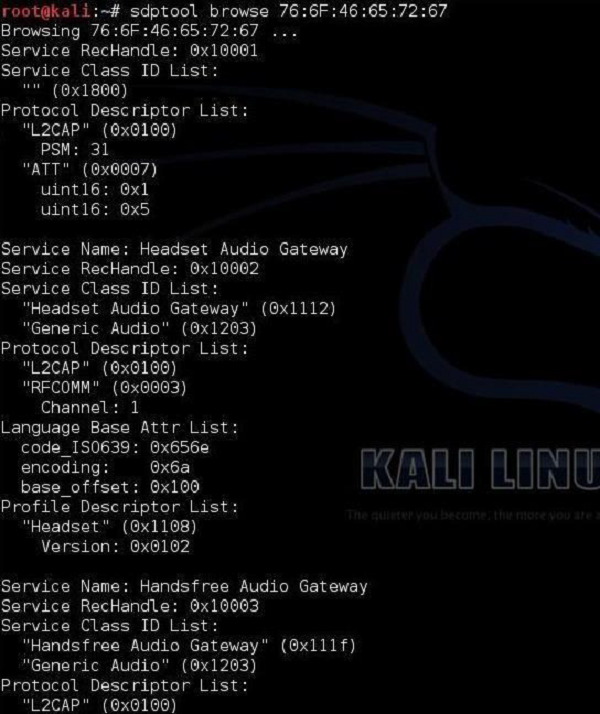

sdptool

Kali Linux также имеет встроенный инструмент для выполнения Service Discovery (SDP). Это позволяет перечислять все службы, работающие на устройстве Bluetooth.

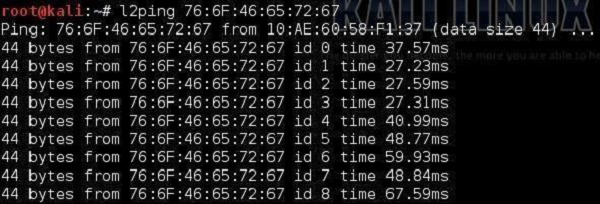

программа l2ping

Всем нам известна утилита ping из мира IP, которая используется для проверки соединения между узлами IP с использованием протокола ICMP . Мир Bluetooth имеет свой собственный эквивалент, называемый l2ping. Этот инструмент обнаружения позволяет пользователю проверить, находится ли конкретное устройство в зоне действия и доступно ли оно для связи по Bluetooth.

Это были основные инструменты, которые позволят вам поиграть с технологией Bluetooth и очень хорошо провести разведку ее работы. Инструмент, который упоминался ранее hcitool , это тот, с которым вам следует потратить некоторое время, если вы действительно хотите развиваться в этой области тестирования проникновения Bluetooth.