Возможно, вы уже сталкивались с ситуацией, когда, когда вы приходите с компьютером и используете беспроводную связь дома, ваш компьютер автоматически подключается к беспроводной локальной сети без каких-либо действий, требуемых от вас. Это связано с тем, что ваш ноутбук запоминает список сетей WLAN, к которым вы были подключены в прошлом, и сохраняет этот список в так называемом списке предпочтительных сетей (в мире Windows).

Вредоносный хакер может использовать это поведение по умолчанию и перенести свою беспроводную точку доступа в физическую область, где вы обычно используете свой Wi-Fi. Если сигнал от этой точки доступа будет лучше, чем сигнал от исходной точки доступа, программное обеспечение ноутбука будет неправильно связано с поддельной (мошеннической) точкой доступа, предоставленной хакером (думая, что это законная точка доступа, которую вы использовали в прошлом ). Подобные атаки очень легко выполнить в некоторых больших открытых пространствах, таких как аэропорты, офисные помещения или общественные места. Подобные атаки иногда называются атаками AP Honeypot .

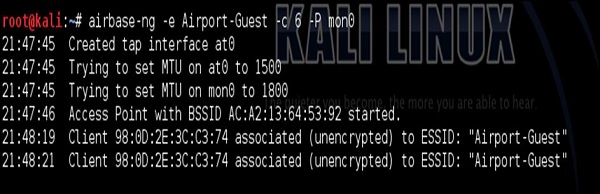

Создание поддельной точки доступа не требует физического оборудования. Дистрибутив Linux, используемый во всем этом учебном пособии, — Kali Linux , имеет внутренний инструмент под названием airbase-ng, который может создавать точку доступа с определенным MAC-адресом и именем WLAN (SSID) с помощью одной команды.

Давайте создадим следующий сценарий. В прошлом я использовал SSID «Аэропорт-Гость» в одном из европейских аэропортов. Таким образом, я знаю, что мой смартфон сохранил этот SSID в PNL (Список предпочитаемых сетей). Поэтому я создаю этот SSID с помощью airbase-ng .

После того, как я создал WLAN, я использовал DoS-атаку уровня 2, описанную ранее, чтобы постоянно де-аутентифицировать мой смартфон из беспроводной сети Home_e1000. В этот момент мой смартфон обнаруживает другой SSID (Airport-Guest) с очень хорошим качеством связи, поэтому он автоматически подключается к нему.

Это то, что вы видите на свалке выше, начиная с 21:48:19. В этот момент мы находимся в хорошей ситуации для выполнения некоторых дополнительных атак с использованием этого начального соединения. Это может быть либо человек, находящийся в средней атаке, для пересылки всего беспроводного трафика через ПК злоумышленника (что нарушает целостность и конфиденциальность обмена трафиком), либо вы можете подключиться обратно с ПК злоумышленника напрямую к смартфону, используя некоторые уязвимости с помощью Metasploit Framework. .. Существует множество возможных путей продвижения вперед.