В этой главе мы кратко рассмотрим возможные схемы аутентификации, которые используются в беспроводных развертываниях. Это открытая аутентификация и аутентификация на основе предварительного ключа (PSK). Первый основан на кадрах EAP для получения динамических ключей.

Открытая аутентификация

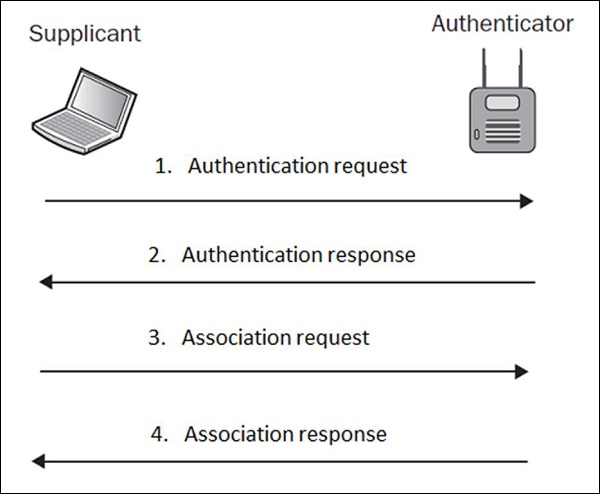

Сам термин «открытая аутентификация» вводит в заблуждение. Предполагается, что существует какая-то аутентификация, но на самом деле процесс аутентификации в этой схеме больше похож на формальный шаг, чем на механизм аутентификации. Процесс выглядит так, как показано на следующей диаграмме:

Говоря простым языком, этот обмен говорит о том, что в запросе на аутентификацию беспроводной клиент (соискатель) говорит: «Привет, AP, я хотел бы аутентифицироваться», а в ответе аутентификации от AP говорится: «Хорошо, вот и все». Видите ли вы какой-либо безопасности в этой настройке? И я нет…

Вот почему открытую аутентификацию никогда не следует использовать, поскольку она просто позволяет любому клиенту проходить аутентификацию в сети без правильной проверки безопасности.

Четырехстороннее рукопожатие на основе EAP (с WPA / WPA2)

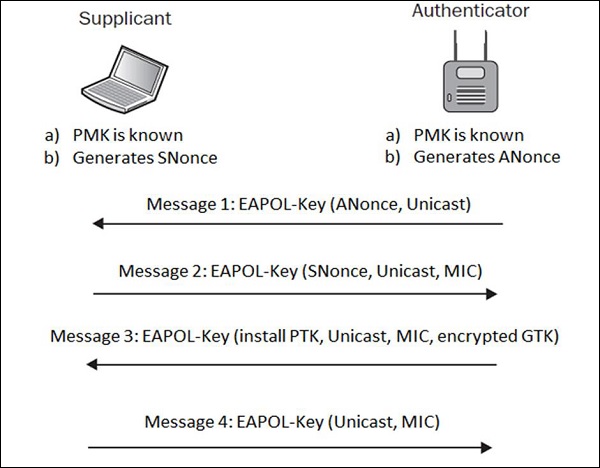

Когда беспроводной клиент аутентифицируется на AP, они оба проходят 4-х этапный процесс аутентификации, называемый 4-х сторонним рукопожатием . Во время этих обменов сообщениями общий пароль получается между AP и беспроводным клиентом, но не передается ни в одном из этих сообщений EAP.

Парный мастер-ключ (PMK) — это то, что хакер хотел бы собрать, чтобы сломать схему сетевого шифрования. PMK известен только Запрашивающему и Аутентификатору, но нигде не передается в пути.

ОДНАКО, ключи сеанса есть, и они являются комбинацией ANonce, SNonce, PMK, MAC-адресов соискателя и аутентификатора. Мы можем записать это отношение как математическую формулу —

Sessions_keys = f (ANonce, SNonce, PMK, A_MAC, S_MAC) .

Чтобы вывести PMK из этого уравнения, нужно было бы разбить AES / RC4 (в зависимости от того, используется ли WPA2 или WPA). Это не так просто, так как единственный практический подход состоит в том, чтобы выполнить атаку методом перебора или словарной атаки (при условии, что у вас действительно хороший словарь).

Это определенно рекомендуемый подход к аутентификации и, безусловно, более безопасный, чем использование открытой аутентификации.

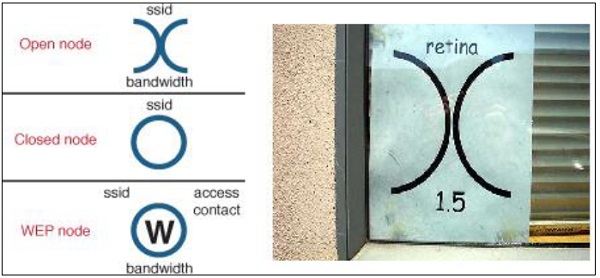

Wi-Fi Chilling

В истории беспроводных локальных сетей было очень забавное понятие Wi-Fi, в основном используемое в США. Основная идея заключалась в том, чтобы отметить места, где были реализованы открытая аутентификация или WLAN со слабой аутентификацией. Делая это, каждый, кто обнаружит этот знак где-нибудь на стене или на земле, написанный мелом, затем сможет войти в систему Wi-Fi без аутентификации. Умный, верно?

Вы можете просто спросить себя — почему мел, а не какой-то маркер, спрей или другой более постоянный способ маркировки? Ответ прост и исходит из уголовного права — письмо мелом не рассматривалось как акт вандализма.