Всякий раз, когда вам может понадобиться «взломать» беспроводную сеть, задача состоит в том, чтобы взломать алгоритм шифрования, аутентификации или хеширования для получения какого-то секретного пароля.

Есть множество способов, которыми вы можете достичь этого —

-

Вы можете попытаться сломать алгоритм шифрования с более слабыми. Это может быть выполнимо, но, если быть честным с вами, в настоящее время никто не будет использовать алгоритм, который может быть взломан, поэтому, если вы не криптоаналитик высокого класса, который не будет путь вперед.

-

Большинство подходов сконцентрированы на использовании какого-либо словаря или атаки методом перебора.

Вы можете попытаться сломать алгоритм шифрования с более слабыми. Это может быть выполнимо, но, если быть честным с вами, в настоящее время никто не будет использовать алгоритм, который может быть взломан, поэтому, если вы не криптоаналитик высокого класса, который не будет путь вперед.

Большинство подходов сконцентрированы на использовании какого-либо словаря или атаки методом перебора.

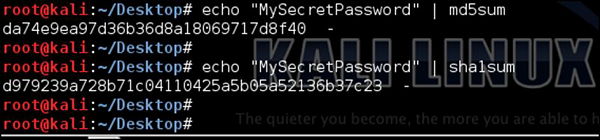

Просто чтобы дать вам простое представление о том, как эта атака может быть выполнена, представьте, что у нас есть пароль, который «мы не знаем» — «MySecretPassword». В некотором роде мы получили подписи MD5 и SHA1, как показано на следующем снимке экрана —

Как злоумышленник, нашей целью было бы взломать эти алгоритмы хеширования и получить оригинальный пароль. Есть много готовых инструментов, которые могут быть использованы для этой цели; мы также можем создавать свои собственные инструменты.

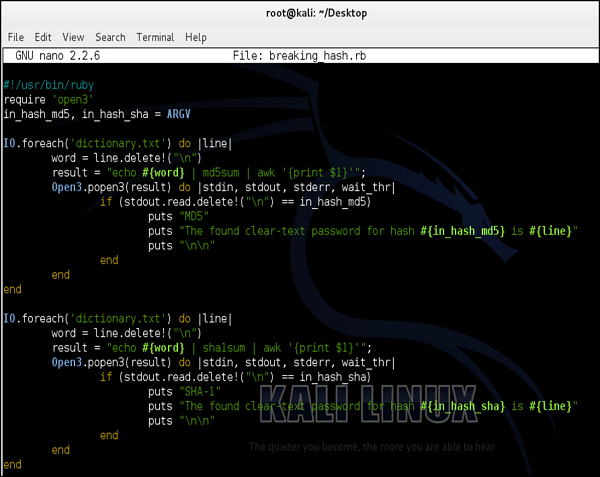

Ниже приведен простой скрипт (написанный на ruby), который можно использовать для атаки по словарю (тип — перебор).

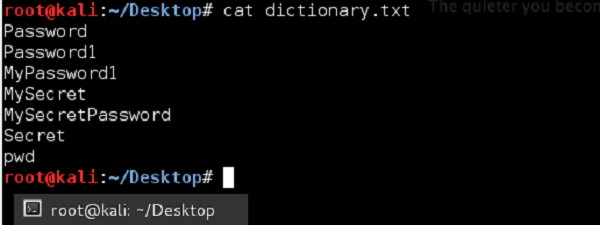

Мы будем использовать упрощенный файл словаря (тот, который я создал за несколько секунд), как показано на следующем снимке экрана. Обычно в реальной жизни вы используете файл словаря с сотнями тысяч записей (популярно скачать готовый файл словаря из Интернета, вы можете попробовать найти его).

Идея этого сценария состояла в том, чтобы пройти через каждый пароль, и если совпадение между вычисленным хешем совпадает с сигнатурой, мы «вынюхиваем» из сети, это значит, что мы нашли пароль.

Я должен сказать, что это был упрощенный пример, однако он отлично показал саму концепцию.

Во время взлома беспроводной сети вы, скорее всего, будете использовать инструмент под названием aircrack-ng . Он специально разработан для взлома WEP / WPA / WPA2 . В случае взлома WPA / WPA2, он будет использовать атаку по словарю (аналогично упрощенной, которую мы представили выше) с двумя возможными типами словаря. Первый тип — это тот, который вы можете подготовить самостоятельно (или загрузить из Интернета) и просто сослаться на него внутри скрипта. Другой подход заключается в использовании внутреннего словаря airolib-ng, который является внутренней базой данных словаря, установленной с инструментом по умолчанию.

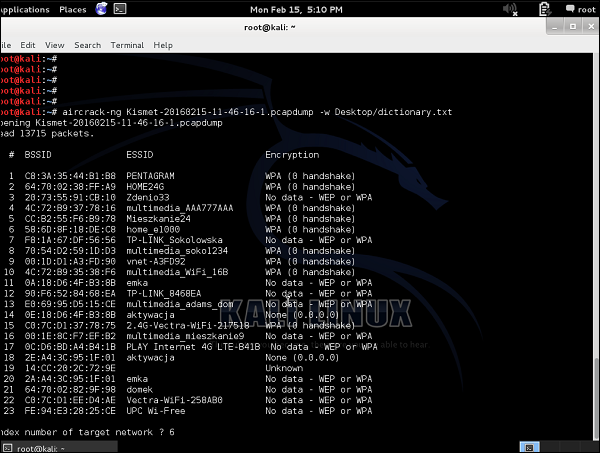

Не делая никаких реальных взломов, я покажу, как использовать aircrack-ng. Я буду использовать свой очень маленький словарь, который я создал в приведенном выше примере (всего 7 фраз внутри, в противоположность миллионам, которые вы найдете в реальном файле словаря). Кроме того, я не буду отслеживать трафик в режиме реального времени, но я буду использовать файл .pcap с беспроводным трафиком, который я прослушал перед использованием инструмента Kismet .

Как вы можете видеть, существует множество сетей WLAN, некоторые из них с WEP-шифрованием, а большинство с WPA / WPA2. Я уже могу сказать, что любой вид взлома потерпит неудачу в этой ситуации, потому что —

-

Что касается зашифрованных SSID WEP, у нас нет собранного трафика («Нет данных»).

-

Что касается зашифрованных SSID WPA / WPA2, то мы не поняли никаких рукопожатий. Как вы помните, данные первоначального четырехстороннего рукопожатия — единственная информация, которая может привести к взлому сети. Сами пакеты данных хорошо зашифрованы и устойчивы к нашим атакам.

Что касается зашифрованных SSID WEP, у нас нет собранного трафика («Нет данных»).

Что касается зашифрованных SSID WPA / WPA2, то мы не поняли никаких рукопожатий. Как вы помните, данные первоначального четырехстороннего рукопожатия — единственная информация, которая может привести к взлому сети. Сами пакеты данных хорошо зашифрованы и устойчивы к нашим атакам.

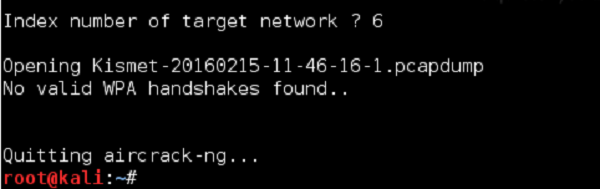

Но, представьте, что мы хотим попробовать, я нацелусь на собственную домашнюю беспроводную сеть — «Home_e1000» с индексом 6.

Как я и предсказывал, мы потерпели неудачу. В следующий раз я позабочусь о том, чтобы мы не потерпели неудачу, и вы сможете узнать, как это победить и взломать беспроводную сеть — я могу вам сказать, что это хорошее чувство.