В общем, шифрование — это процесс преобразования данных в некий зашифрованный текст , который будет непонятным для любой третьей стороны, которая перехватит информацию. В настоящее время мы используем шифрование каждый день, даже не замечая этого. Каждый раз, когда вы получаете доступ к своему веб-банку или почтовому ящику, чаще всего, когда вы входите на веб-страницу любого типа или создаете VPN-туннель обратно в вашу корпоративную сеть.

Некоторая информация слишком ценна, чтобы ее не защищать. А для эффективной защиты информации она должна быть зашифрована таким образом, чтобы злоумышленник не смог ее расшифровать. Если честно, ребята, у вас нет полностью безопасной схемы шифрования. Все алгоритмы, которые мы используем каждый день, могут быть нарушены, но какова вероятность того, что это произойдет с современными технологиями и временем?

Например, может потребоваться около восьми лет, чтобы взломать шифрование «X» с помощью новых сверхбыстрых компьютеров. Достаточно ли велик этот риск, чтобы перестать использовать алгоритм «X» для шифрования? Я сомневаюсь, что информация, подлежащая защите, может быть устаревшей на тот момент.

Типы беспроводного шифрования

Чтобы начать говорить о беспроводном шифровании, стоит сказать, что существует два типа алгоритмов шифрования: Stream Cipher и Block Cipher.

-

Потоковый шифр — он преобразовывает открытый текст в зашифрованный текст постепенно.

-

Блочный шифр — работает с блоками данных фиксированного размера.

Потоковый шифр — он преобразовывает открытый текст в зашифрованный текст постепенно.

Блочный шифр — работает с блоками данных фиксированного размера.

Наиболее распространенные алгоритмы шифрования собраны в следующей таблице:

| Алгоритм шифрования | Тип алгоритма шифрования | Размер блока данных |

|---|---|---|

| RC4 | Потоковый шифр | — |

| RC5 | Блок шифр | 32/64/128 бит |

| DES | Блок шифр | 56 бит |

| 3DES | Блок шифр | 56 бит |

| AES | Блок шифр | 128 бит |

Скорее всего, вы встретите (в той или иной форме) в беспроводных сетях RC4 и AES .

WEP против WPA против WPA2

В мире беспроводных сетей существует три широко известных стандарта безопасности. Самая большая разница между этими тремя — модель безопасности, которую они могут предоставить.

| Стандарт безопасности | Пользователь алгоритма шифрования | Методы аутентификации | Возможность взлома шифрования |

|---|---|---|---|

| WEP | WEP (на основе RC4) | Предварительный общий ключ (PSK) |

|

| WPA | TKIP (на основе RC4) | Предварительный общий ключ (PSK) или 802.1x | — взлом пароля во время первоначального четырехстороннего рукопожатия (при условии, что это относительно короткий пароль <10 символов) |

| WPA2 | CCMP (на основе AES) | Предварительный общий ключ (PSK) или 802.1x |

WEP была первой беспроводной «безопасной» моделью, которая должна была добавить аутентификацию и шифрование. Он основан на алгоритме RC4 и 24 битах вектора инициализации (IV) . Это самый большой недостаток реализации, который приводит к тому, что WEP можно взломать в течение нескольких минут, используя инструменты, которые каждый может установить на свои ПК.

Чтобы повысить безопасность, WPA2 был изобретен с моделью строгого шифрования (AES) и очень строгой моделью аутентификации, основанной на 802.1x (или PSK) . WPA был представлен просто как промежуточный механизм для плавного перехода к WPA2. Многие беспроводные карты не поддерживали новый AES (в то время), но все они использовали RC4 + TKIP . Поэтому WPA также основывался на этом механизме, лишь с некоторыми улучшениями.

Слабые векторы инициализации (IV)

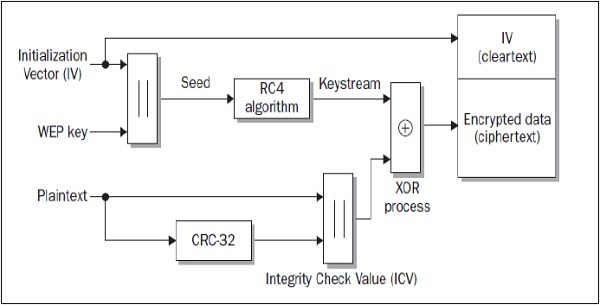

Вектор инициализации (IV) является одним из входов алгоритма шифрования WEP. Весь механизм представлен на следующей диаграмме —

Как можно заметить, есть два входа в алгоритм, один из которых представляет собой 24-битный IV (который также добавляется к окончательному зашифрованному тексту в виде открытого текста), а другой — ключ WEP. При попытке взломать эту модель безопасности (WEP) необходимо собрать большое количество беспроводных кадров данных (большое количество кадров, пока не будет найден кадр с дублированным значением вектора IV).

Предполагая, что для WEP IV имеет 24 бита. Это означает, что это может быть любое число от двух кадров (если вам повезет) до 2 24 + 1 (вы собираете каждое возможное значение IV, а затем следующий кадр должен быть дубликатом). Исходя из этого опыта, я могу сказать, что в довольно загруженной беспроводной ЛВС (около 3 клиентов все время отправляют трафик) требуется 5-10 минут, чтобы получить достаточно кадров, взломать шифрование и получить значение PSK. ,

Эта уязвимость присутствует только в WEP. Модель безопасности WPA использует TKIP, который решил слабую IV путем увеличения ее размера с 24 бит до 48 бит и внесения других улучшений безопасности в диаграмму. Эти изменения сделали алгоритм WPA намного более безопасным и склонным к взлому такого типа.