Для начала давайте определимся, что означает Bluejacking. Это процесс отправки так называемой карты «электронного бизнеса» на другое устройство через Bluetooth. Типы электронных визитных карточек в том виде, в котором мы их знаем, с контактной информацией (имя, адрес электронной почты, номер телефона), которую вы отправляете другим пользователям. Блэкджек работает так же, но он не отправляет контактную информацию; вместо этого он отправляет вредоносный контент. Пример Bluejacking показан на следующем рисунке.

Это определение «Блэкджек» можно найти на большинстве интернет-ресурсов, и это считается пирогом на вершине торта. Основные принципы взлома Bluetooth в том, что он предоставит вам множество вариантов. Во-первых, это первая пара с другим устройством. Как только этот шаг будет выполнен, вы можете обнаружить в Интернете инструменты, которые выполняют определенные вредоносные функции. Это может быть —

-

Упомянуто выше, как отправка электронных визиток с вредоносными вложениями.

-

Вытащить конфиденциальные данные из устройства жертвы.

-

Захватить устройство жертвы и совершать звонки, отправлять сообщения и т. Д., Конечно, без ведома пользователя.

Упомянуто выше, как отправка электронных визиток с вредоносными вложениями.

Вытащить конфиденциальные данные из устройства жертвы.

Захватить устройство жертвы и совершать звонки, отправлять сообщения и т. Д., Конечно, без ведома пользователя.

Теперь мы объясним вам, как добраться до точки, когда вы в паре с устройством жертвы. Все, что вы хотите сделать дальше, зависит только от инструментов и подходов, которые вы найдете в Интернете, но это может быть почти все.

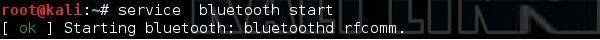

Первым шагом является включение службы Bluetooth локально на ПК.

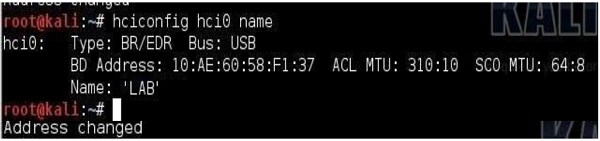

Затем нам нужно включить интерфейс Bluetooth и увидеть его конфигурацию (так же, как физические интерфейсы Ethernet и беспроводные интерфейсы, у Bluetooth также есть MAC-адрес, называемый адресом BD).

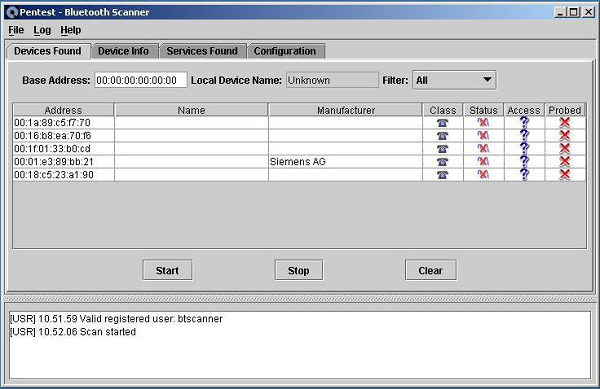

Когда мы знаем, что интерфейс работает и работает, нам нужно сканировать сеть Bluetooth на наличие устройств, видимых в ближайшем окружении (это эквивалент airodump-ng из мира беспроводных сетей 802.11). Это делается с помощью инструмента btscanner .

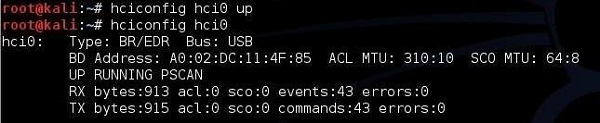

На приведенном выше снимке экрана вы можете прочитать следующее:

-

MAC-адрес нашего локального устройства Bluetooth: A0: 02: DC: 11: 4F: 85.

-

MAC-адрес целевого устройства Bluetooth — 10: AE: 60: 58: F1: 37.

-

Имя целевого устройства Bluetooth — «Тайлер».

MAC-адрес нашего локального устройства Bluetooth: A0: 02: DC: 11: 4F: 85.

MAC-адрес целевого устройства Bluetooth — 10: AE: 60: 58: F1: 37.

Имя целевого устройства Bluetooth — «Тайлер».

Основная идея здесь заключается в том, что устройство Тайлера проходит проверку подлинности и сопряжено с другим устройством Bluetooth. Чтобы злоумышленник выдал себя за «Тайлера» и связался напрямую с другим узлом, нам необходимо подделать наш MAC-адрес и установить имя Bluetooth в «Тайлере».

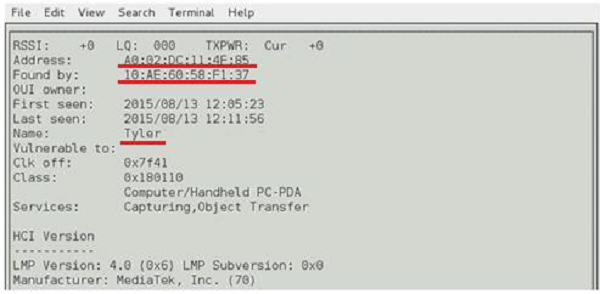

Просто, чтобы вы знали, у вас также есть версия BTScanner для ОС Windows. Ниже приведен пример скриншота из версии инструмента для Windows.

Чтобы олицетворять информацию Bluetooth, существует инструмент под названием spooftooth , который нам необходимо использовать здесь (эквивалент macchanger , который мы должны использовать, чтобы обойти аутентификацию MAC в сценарии WEP с фильтрацией MAC). Что мы сделали ниже, так это то, что мы изменили MAC-адрес нашего ключа Bluetooth (устройство hci0) на тот, который мы нашли с помощью btscanner. Мы также изменили название устройства Bluetooth на «LAB». Это то, что я использую локально в настройке соединения Bluetooth между двумя смартфонами.

Успех! Прямо сейчас мы клонировали настройку Bluetooth одного из клиентов, участвующих в коммуникации Bluetooth со смартфоном на смартфон. Это позволяет нам напрямую связываться с другим устройством из пары Bluetooth. Конечно, нам нужно убедиться, что законное устройство, чьи учетные данные были подделаны, исчезнет из сети. В реальной жизни это может занять некоторое время, и нам придется подождать, пока пользователь не уйдет из зоны действия Bluetooth или не отключит службу Bluetooth на своем устройстве.