Отравление DNS — это метод, который обманывает DNS-сервер, заставляя его верить, что он получил достоверную информацию, а на самом деле его нет. Это приводит к замене ложного IP-адреса на уровне DNS, где веб-адреса преобразуются в числовые IP-адреса. Он позволяет злоумышленнику заменить записи IP-адреса для целевого сайта на данном DNS-сервере IP-адресом элементов управления сервера. Злоумышленник может создать поддельные записи DNS для сервера, которые могут содержать вредоносное содержимое с таким же именем.

Например, пользователь вводит www.google.com, но его отправляют на другой сайт мошенничества, а не направляют на серверы Google. Как мы понимаем, отравление DNS используется для перенаправления пользователей на фальшивые страницы, которыми управляют злоумышленники.

Отравление DNS — упражнение

Давайте выполним упражнение по отравлению DNS, используя тот же инструмент, Ettercap .

DNS Poisoning в достаточной степени похож на ARP Poisoning. Чтобы начать отравление DNS, вы должны начать с отравления ARP, о котором мы уже говорили в предыдущей главе. Мы будем использовать плагин DNS spoof, который уже есть в Ettercap.

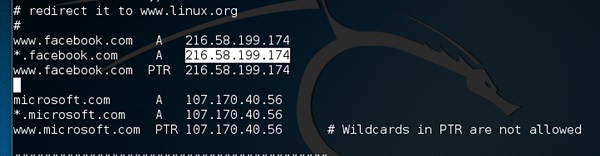

Шаг 1 — Откройте терминал и введите «nano etter.dns». Этот файл содержит все записи для DNS-адресов, которые используются Ettercap для разрешения адресов доменных имен. В этот файл мы добавим поддельную запись «Facebook». Если кто-то захочет открыть Facebook, он будет перенаправлен на другой сайт.

Шаг 2 — Теперь вставьте записи под словами «Перенаправить его на www.linux.org». Смотрите следующий пример —

Шаг 3 — Теперь сохраните этот файл и выйдите, сохранив файл. Используйте «Ctrl + X», чтобы сохранить файл.

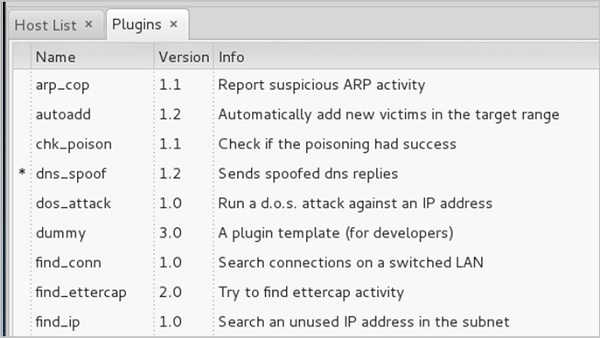

Шаг 4 — После этого весь процесс одинаков, чтобы начать отравление ARP. После запуска отравления ARP, нажмите «плагины» в строке меню и выберите плагин «dns_spoof».

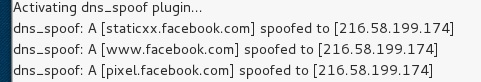

Шаг 5 — После активации DNS_spoof в результатах вы увидите, что facebook.com будет подделываться под Google IP всякий раз, когда кто-то набирает его в своем браузере.

Это означает, что пользователь получает страницу Google вместо facebook.com в своем браузере.

В этом упражнении мы увидели, как сетевой трафик можно прослушивать с помощью различных инструментов и методов. Здесь компании нужен этический хакер для обеспечения безопасности сети, чтобы остановить все эти атаки. Давайте посмотрим, что может сделать этический хакер для предотвращения отравления DNS.

Защита от отравления DNS

Как этический хакер, ваша работа может с большой вероятностью поставить вас в положение предотвращения, а не ручного тестирования. То, что вы знаете как атакующий, может помочь вам предотвратить использование техник извне.

Вот защита от атак, которые мы только что рассмотрели с точки зрения ручного тестера —

-

Используйте сеть с аппаратной коммутацией для наиболее чувствительных участков вашей сети, чтобы изолировать трафик от одного сегмента или домена коллизий.

-

Внедрите IP DHCP Snooping на коммутаторах, чтобы предотвратить отравление ARP и подделку атак.

-

Реализация политик для предотвращения случайного режима на сетевых адаптерах.

-

Будьте осторожны при развертывании точек беспроводного доступа, зная, что весь трафик в беспроводной сети подвергается прослушиванию.

-

Зашифруйте ваш конфиденциальный трафик, используя протокол шифрования, такой как SSH или IPsec.

-

Безопасность порта используется коммутаторами, которые могут быть запрограммированы так, чтобы позволить только определенным MAC-адресам отправлять и получать данные на каждом порту.

-

IPv6 имеет преимущества и параметры безопасности, которых нет у IPv4.

-

Замена таких протоколов, как FTP и Telnet, на SSH — эффективная защита от перехвата. Если SSH не является жизнеспособным решением, рассмотрите возможность защиты старых устаревших протоколов с помощью IPsec.

-

Виртуальные частные сети (VPN) могут обеспечить эффективную защиту от перехвата из-за их аспекта шифрования.

-

SSL является отличной защитой вместе с IPsec.

Используйте сеть с аппаратной коммутацией для наиболее чувствительных участков вашей сети, чтобы изолировать трафик от одного сегмента или домена коллизий.

Внедрите IP DHCP Snooping на коммутаторах, чтобы предотвратить отравление ARP и подделку атак.

Реализация политик для предотвращения случайного режима на сетевых адаптерах.

Будьте осторожны при развертывании точек беспроводного доступа, зная, что весь трафик в беспроводной сети подвергается прослушиванию.

Зашифруйте ваш конфиденциальный трафик, используя протокол шифрования, такой как SSH или IPsec.

Безопасность порта используется коммутаторами, которые могут быть запрограммированы так, чтобы позволить только определенным MAC-адресам отправлять и получать данные на каждом порту.

IPv6 имеет преимущества и параметры безопасности, которых нет у IPv4.

Замена таких протоколов, как FTP и Telnet, на SSH — эффективная защита от перехвата. Если SSH не является жизнеспособным решением, рассмотрите возможность защиты старых устаревших протоколов с помощью IPsec.

Виртуальные частные сети (VPN) могут обеспечить эффективную защиту от перехвата из-за их аспекта шифрования.

SSL является отличной защитой вместе с IPsec.

Резюме

В этой главе мы обсудили, как злоумышленники могут захватывать и анализировать весь трафик, размещая анализатор пакетов в сети. На примере реального времени мы увидели, как легко получить учетные данные жертвы из данной сети. Злоумышленники используют атаки MAC, атаки ARP и DNS, чтобы перехватить сетевой трафик и получить конфиденциальную информацию, такую как сообщения электронной почты и пароли.