Обнюхивание — это процесс мониторинга и захвата всех пакетов, проходящих через данную сеть, с использованием средств отслеживания. Это форма «прослушивания телефонных разговоров» и узнавания о разговоре. Это также называется прослушиванием телефонных разговоров в компьютерных сетях.

Существует настолько большая вероятность того, что если набор портов корпоративного коммутатора открыт, то один из его сотрудников может прослушивать весь трафик сети. Любой, находящийся в том же физическом месте, может подключиться к сети с помощью кабеля Ethernet или подключиться к ней по беспроводной сети и прослушать общий трафик.

Другими словами, Sniffing позволяет видеть все виды трафика, как защищенного, так и незащищенного. В правильных условиях и с правильными протоколами на месте атакующая сторона может собирать информацию, которая может быть использована для дальнейших атак или вызвать другие проблемы для владельца сети или системы.

Что можно понюхать?

Можно прослушать следующую конфиденциальную информацию из сети —

- Почтовый трафик

- FTP пароли

- Веб-трафик

- Пароли Telnet

- Конфигурация маршрутизатора

- Сеансы чата

- Трафик DNS

Как это устроено

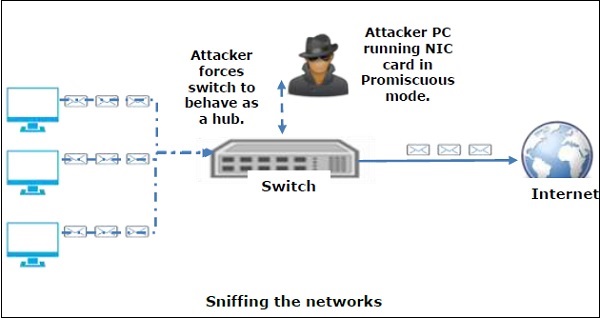

Анализатор обычно переводит сетевой адаптер системы в беспорядочный режим, чтобы прослушивать все данные, передаваемые в его сегменте.

Случайный режим относится к уникальному способу оборудования Ethernet, в частности к сетевым интерфейсным платам (NIC), который позволяет NIC получать весь трафик в сети, даже если он не адресован этому NIC. По умолчанию NIC игнорирует весь трафик, который не адресован ему, что делается путем сравнения адреса назначения пакета Ethernet с аппаратным адресом (MAC) устройства. Несмотря на то, что это имеет смысл для работы в сети, режим без случайных ошибок затрудняет использование программного обеспечения для мониторинга и анализа сети для диагностики проблем с подключением или учета трафика.

Анализатор может непрерывно контролировать весь трафик к компьютеру через сетевой адаптер, декодируя информацию, инкапсулированную в пакеты данных.

Типы нюхают

Фырканье может быть активным или пассивным по своей природе.

Пассивный нюхает

При пассивном сниффинге трафик блокируется, но никак не изменяется. Пассивное прослушивание позволяет только слушать. Работает с устройствами Hub. На устройстве-концентраторе трафик отправляется на все порты. В сети, которая использует концентраторы для подключения систем, все узлы в сети могут видеть трафик. Таким образом, злоумышленник может легко захватить проходящий трафик.

Хорошей новостью является то, что в настоящее время хабы практически устарели. В большинстве современных сетей используются коммутаторы. Следовательно, пассивное нюхание более не эффективно.

Активный нюхающий

При активном сниффинге трафик не только блокируется и отслеживается, но и может определенным образом изменяться в зависимости от атаки. Активный анализатор используется для анализа сети на основе коммутатора. Это включает внедрение пакетов разрешения адресов (ARP) в целевую сеть для заполнения таблицы адресуемой памяти (CAM) содержимого коммутатора. CAM отслеживает, какой хост подключен к какому порту.

Ниже приведены методы активного нюхания —

- MAC Flooding

- Атаки DHCP

- Отравление DNS

- Поддельные атаки

- ARP Отравление

Протоколы, на которые влияют

Протоколы, такие как проверенный и настоящий TCP / IP, никогда не разрабатывались с учетом безопасности и, следовательно, не оказывают большого сопротивления потенциальным злоумышленникам. Несколько правил поддаются легкому нюханию —

-

HTTP — используется для отправки информации в виде открытого текста без какого-либо шифрования и, следовательно, является реальной целью.

-

SMTP (Simple Mail Transfer Protocol) — SMTP в основном используется для передачи электронной почты. Этот протокол эффективен, но он не включает никакой защиты от прослушивания.

-

NNTP (сетевой протокол передачи новостей) — он используется для всех типов связи, но его главный недостаток заключается в том, что данные и даже пароли передаются по сети в виде открытого текста.

-

POP (Post Office Protocol) — POP строго используется для получения писем с серверов. Этот протокол не включает защиту от перехвата, потому что он может быть захвачен.

-

FTP (File Transfer Protocol) — FTP используется для отправки и получения файлов, но он не предлагает никаких функций безопасности. Все данные отправляются в виде открытого текста, который можно легко прослушать.

-

IMAP (Internet Access Access Protocol) — IMAP по своим функциям аналогичен SMTP, но он очень уязвим для прослушивания.

-

Telnet — Telnet отправляет все (имена пользователей, пароли, нажатия клавиш) по сети в виде открытого текста и, следовательно, его легко можно прослушать.

HTTP — используется для отправки информации в виде открытого текста без какого-либо шифрования и, следовательно, является реальной целью.

SMTP (Simple Mail Transfer Protocol) — SMTP в основном используется для передачи электронной почты. Этот протокол эффективен, но он не включает никакой защиты от прослушивания.

NNTP (сетевой протокол передачи новостей) — он используется для всех типов связи, но его главный недостаток заключается в том, что данные и даже пароли передаются по сети в виде открытого текста.

POP (Post Office Protocol) — POP строго используется для получения писем с серверов. Этот протокол не включает защиту от перехвата, потому что он может быть захвачен.

FTP (File Transfer Protocol) — FTP используется для отправки и получения файлов, но он не предлагает никаких функций безопасности. Все данные отправляются в виде открытого текста, который можно легко прослушать.

IMAP (Internet Access Access Protocol) — IMAP по своим функциям аналогичен SMTP, но он очень уязвим для прослушивания.

Telnet — Telnet отправляет все (имена пользователей, пароли, нажатия клавиш) по сети в виде открытого текста и, следовательно, его легко можно прослушать.

Снифферы — это не тупые утилиты, которые позволяют просматривать только живой трафик. Если вы действительно хотите проанализировать каждый пакет, сохраните перехват и просмотрите его всякий раз, когда позволяет время.

Анализаторы аппаратного протокола

Прежде чем перейти к дальнейшим деталям анализаторов, важно обсудить анализаторы аппаратных протоколов . Эти устройства подключаются к сети на аппаратном уровне и могут отслеживать трафик, не манипулируя им.

-

Аппаратные анализаторы протокола используются для мониторинга и выявления вредоносного сетевого трафика, генерируемого хакерским программным обеспечением, установленным в системе.

-

Они захватывают пакет данных, декодируют его и анализируют его содержимое в соответствии с определенными правилами.

-

Аппаратные анализаторы протокола позволяют злоумышленникам видеть отдельные байты данных каждого пакета, проходящего через кабель.

Аппаратные анализаторы протокола используются для мониторинга и выявления вредоносного сетевого трафика, генерируемого хакерским программным обеспечением, установленным в системе.

Они захватывают пакет данных, декодируют его и анализируют его содержимое в соответствии с определенными правилами.

Аппаратные анализаторы протокола позволяют злоумышленникам видеть отдельные байты данных каждого пакета, проходящего через кабель.

Эти аппаратные устройства не всегда доступны большинству этических хакеров из-за их огромной стоимости во многих случаях.

Законный перехват

Законный перехват (LI) определяется как юридически разрешенный доступ к данным сети связи, таким как телефонные звонки или сообщения электронной почты. LI всегда должен следовать законным полномочиям для целей анализа или доказательств. Таким образом, LI — это процесс безопасности, при котором оператор сети или поставщик услуг дает правоохранительным органам разрешение на доступ к частным сообщениям отдельных лиц или организаций.

Почти все страны разработали и приняли законодательство, регулирующее законные процедуры перехвата; группы стандартизации создают спецификации технологии LI. Обычно, действия LI предпринимаются с целью защиты инфраструктуры и кибербезопасности. Однако операторы частных сетевых инфраструктур могут поддерживать возможности LI в своих собственных сетях как неотъемлемое право, если иное не запрещено.

LI ранее был известен как прослушивание телефонных разговоров и существует с момента создания электронных коммуникаций.