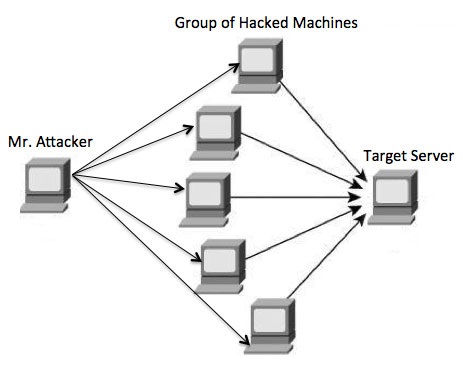

Распределенная атака типа «отказ в обслуживании» (DDoS) — это попытка сделать веб-службу или веб-сайт недоступными, перегружая их огромным потоком трафика, генерируемым из нескольких источников.

В отличие от атаки типа «отказ в обслуживании» (DoS), в которой один компьютер и одно подключение к Интернету используются для заполнения целевого ресурса пакетами, атака DDoS использует много компьютеров и множество подключений к Интернету, часто распределенных по всему миру в том, что называется ботнетом. ,

Крупномасштабная DDoS-атака может генерировать трафик, измеряемый десятками гигабит (и даже сотнями гигабит) в секунду. Мы уверены, что ваша обычная сеть не сможет обрабатывать такой трафик.

Что такое ботнеты?

Злоумышленники создают сеть взломанных компьютеров, которые называются бот-сетями , распространяя вредоносный фрагмент кода по электронной почте, веб-сайтам и в социальных сетях. Как только эти компьютеры заражены, ими можно управлять удаленно, без ведома их владельцев, и использовать как армию для запуска атаки против любой цели.

Поток DDoS может быть создан несколькими способами. Например —

-

Ботнеты могут использоваться для отправки большего количества запросов на соединение, чем сервер может обрабатывать одновременно.

-

Злоумышленники могут заставить компьютеры отправлять ресурсу жертвы огромное количество случайных данных, чтобы использовать пропускную способность цели.

Ботнеты могут использоваться для отправки большего количества запросов на соединение, чем сервер может обрабатывать одновременно.

Злоумышленники могут заставить компьютеры отправлять ресурсу жертвы огромное количество случайных данных, чтобы использовать пропускную способность цели.

Из-за распределенной природы этих машин они могут использоваться для генерации распределенного большого трафика, который может быть трудным для обработки. В конечном итоге это приводит к полной блокировке службы.

Типы DDoS-атак

DDoS-атаки можно разделить на три категории:

- Атаки на основе объема

- Протокольные атаки

- Атаки прикладного уровня

Атаки на основе объема

Атаки на основе объема включают в себя потоки TCP, UDP-потоки, ICMP-потоки и другие потоки спуф-пакетов. Они также называются атаками 3 и 4 уровня . Здесь злоумышленник пытается насытить пропускную способность целевого сайта. Величина атаки измеряется в битах в секунду (бит / с).

-

UDP Flood — UDP-флуд используется для заполнения случайных портов на удаленном хосте многочисленными UDP-пакетами, в частности, с номером порта 53. Специальные брандмауэры могут использоваться для фильтрации или блокировки вредоносных UDP-пакетов.

-

ICMP Flood — Это похоже на UDP-поток и используется для заполнения удаленного хоста многочисленными эхо-запросами ICMP. Этот тип атаки может потреблять как исходящую, так и входящую пропускную способность, а большой объем пинг-запросов приведет к общему замедлению работы системы.

-

HTTP Flood — злоумышленник отправляет HTTP-запросы GET и POST целевому веб-серверу в большом объеме, который не может быть обработан сервером, и приводит к отказу в дополнительных подключениях от законных клиентов.

-

Атака с усилением — злоумышленник делает запрос, который генерирует большой ответ, который включает DNS-запросы для больших записей TXT и HTTP GET-запросы для больших файлов, таких как изображения, PDF-файлы или любые другие файлы данных.

UDP Flood — UDP-флуд используется для заполнения случайных портов на удаленном хосте многочисленными UDP-пакетами, в частности, с номером порта 53. Специальные брандмауэры могут использоваться для фильтрации или блокировки вредоносных UDP-пакетов.

ICMP Flood — Это похоже на UDP-поток и используется для заполнения удаленного хоста многочисленными эхо-запросами ICMP. Этот тип атаки может потреблять как исходящую, так и входящую пропускную способность, а большой объем пинг-запросов приведет к общему замедлению работы системы.

HTTP Flood — злоумышленник отправляет HTTP-запросы GET и POST целевому веб-серверу в большом объеме, который не может быть обработан сервером, и приводит к отказу в дополнительных подключениях от законных клиентов.

Атака с усилением — злоумышленник делает запрос, который генерирует большой ответ, который включает DNS-запросы для больших записей TXT и HTTP GET-запросы для больших файлов, таких как изображения, PDF-файлы или любые другие файлы данных.

Протокольные атаки

Протокольные атаки включают потоки SYN, Ping of Death, атаки фрагментированных пакетов, Smurf DDoS и т. Д. Этот тип атаки потребляет реальные ресурсы сервера и другие ресурсы, такие как брандмауэры и балансировщики нагрузки. Величина атаки измеряется в пакетах в секунду .

-

Переполнение DNS — Переполнение DNS используется для атаки как на инфраструктуру, так и на приложение DNS, чтобы перегружать целевую систему и использовать всю доступную пропускную способность сети.

-

SYN Flood — злоумышленник отправляет запросы TCP-соединения быстрее, чем целевая машина может их обработать, вызывая насыщение сети. Администраторы могут настроить TCP-стеки, чтобы смягчить влияние потоков SYN. Чтобы уменьшить влияние потоков SYN, вы можете сократить время ожидания до тех пор, пока стек не освободит память, выделенную для соединения, или выборочно сбрасывает входящие соединения с помощью брандмауэра или iptables .

-

Ping of Death — злоумышленник отправляет искаженные или негабаритные пакеты, используя простую команду ping. IP позволяет отправлять 65 535 байтов пакетов, но отправка пакета ping размером более 65 535 байтов нарушает Интернет-протокол и может вызвать переполнение памяти в целевой системе и, в конечном итоге, привести к сбою системы. Чтобы избежать атак Ping of Death и их вариантов, многие сайты полностью блокируют сообщения ping ICMP на своих брандмауэрах.

Переполнение DNS — Переполнение DNS используется для атаки как на инфраструктуру, так и на приложение DNS, чтобы перегружать целевую систему и использовать всю доступную пропускную способность сети.

SYN Flood — злоумышленник отправляет запросы TCP-соединения быстрее, чем целевая машина может их обработать, вызывая насыщение сети. Администраторы могут настроить TCP-стеки, чтобы смягчить влияние потоков SYN. Чтобы уменьшить влияние потоков SYN, вы можете сократить время ожидания до тех пор, пока стек не освободит память, выделенную для соединения, или выборочно сбрасывает входящие соединения с помощью брандмауэра или iptables .

Ping of Death — злоумышленник отправляет искаженные или негабаритные пакеты, используя простую команду ping. IP позволяет отправлять 65 535 байтов пакетов, но отправка пакета ping размером более 65 535 байтов нарушает Интернет-протокол и может вызвать переполнение памяти в целевой системе и, в конечном итоге, привести к сбою системы. Чтобы избежать атак Ping of Death и их вариантов, многие сайты полностью блокируют сообщения ping ICMP на своих брандмауэрах.

Атаки прикладного уровня

Атаки на уровне приложений включают в себя Slowloris, DDoS-атаки нулевого дня, DDoS-атаки, направленные на уязвимости Apache, Windows или OpenBSD и многое другое. Здесь целью является сбой веб-сервера. Величина атаки измеряется в запросах в секунду .

-

Атака приложения — это также называется атакой уровня 7 , когда злоумышленник делает чрезмерные запросы на вход в систему, поиск в базе данных или поиск для перегрузки приложения. Обнаружение атак на уровне 7 действительно трудно, поскольку они напоминают законный трафик веб-сайта.

-

Slowloris — злоумышленник отправляет огромное количество HTTP-заголовков на целевой веб-сервер, но никогда не завершает запрос. Целевой сервер сохраняет каждое из этих ложных соединений открытым и, в конечном итоге, переполняет максимальный пул одновременных соединений и приводит к отказу в дополнительных соединениях от законных клиентов.

-

Усиление NTP — злоумышленник использует общедоступные серверы протокола сетевого времени (NTP), чтобы перегружать целевой сервер трафиком протокола пользовательских дейтаграмм (UDP).

-

DDoS-атаки нулевого дня. Уязвимость нулевого дня — это недостаток системы или приложения, ранее неизвестный поставщику, который не был исправлен или исправлен. Это новые типы атак, которые появляются изо дня в день, например, с использованием уязвимостей, для которых еще не выпущено исправлений.

Атака приложения — это также называется атакой уровня 7 , когда злоумышленник делает чрезмерные запросы на вход в систему, поиск в базе данных или поиск для перегрузки приложения. Обнаружение атак на уровне 7 действительно трудно, поскольку они напоминают законный трафик веб-сайта.

Slowloris — злоумышленник отправляет огромное количество HTTP-заголовков на целевой веб-сервер, но никогда не завершает запрос. Целевой сервер сохраняет каждое из этих ложных соединений открытым и, в конечном итоге, переполняет максимальный пул одновременных соединений и приводит к отказу в дополнительных соединениях от законных клиентов.

Усиление NTP — злоумышленник использует общедоступные серверы протокола сетевого времени (NTP), чтобы перегружать целевой сервер трафиком протокола пользовательских дейтаграмм (UDP).

DDoS-атаки нулевого дня. Уязвимость нулевого дня — это недостаток системы или приложения, ранее неизвестный поставщику, который не был исправлен или исправлен. Это новые типы атак, которые появляются изо дня в день, например, с использованием уязвимостей, для которых еще не выпущено исправлений.

Как исправить DDoS-атаку

Существует довольно много вариантов защиты от DDoS, которые вы можете применять в зависимости от типа атаки DDoS.

Ваша защита от DDoS начинается с выявления и закрытия всех возможных уязвимостей на уровне ОС и приложений в вашей системе, закрытия всех возможных портов, удаления ненужного доступа из системы и сокрытия вашего сервера за системой прокси или CDN.

Если вы видите низкую величину DDoS, вы можете найти множество решений на основе брандмауэра, которые могут помочь вам отфильтровать трафик на основе DDoS. Но если у вас большой объем DDoS-атак, таких как гигабиты или даже больше, вам следует обратиться за помощью к поставщику услуг защиты от DDoS, который предлагает более целостный, проактивный и подлинный подход.

Вы должны быть осторожны при подходе и выборе поставщика услуг защиты от DDoS. Есть ряд поставщиков услуг, которые хотят воспользоваться вашей ситуацией. Если вы сообщите им, что подвергаетесь DDoS-атаке, они начнут предлагать вам различные услуги по неоправданно высокой цене.

Мы можем предложить вам простое и работающее решение, которое начинается с поиска хорошего поставщика решений DNS, который достаточно гибок для настройки записей A и CNAME для вашего веб-сайта. Во-вторых, вам понадобится хороший поставщик CDN, который может обрабатывать большой DDoS-трафик и предоставлять вам службу защиты от DDoS как часть их пакета CDN.

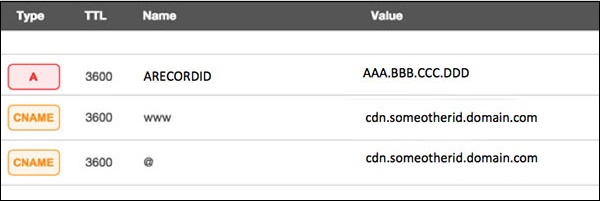

Предположим, что IP-адрес вашего сервера — AAA.BBB.CCC.DDD. Затем вы должны сделать следующую конфигурацию DNS —

-

Создайте запись зоны A в DNS-зоне, как показано ниже, с DNS-идентификатором, например, ARECORDID, и держите ее в секрете от внешнего мира.

-

Теперь попросите вашего провайдера CDN связать созданный DNS-идентификатор с URL-адресом, например cdn.someotherid.domain.com .

-

Вы будете использовать URL CDN cdn.someotherid.domain.com для создания двух записей CNAME: первой, указывающей на www, и второй записи, указывающей на @, как показано ниже.

Создайте запись зоны A в DNS-зоне, как показано ниже, с DNS-идентификатором, например, ARECORDID, и держите ее в секрете от внешнего мира.

Теперь попросите вашего провайдера CDN связать созданный DNS-идентификатор с URL-адресом, например cdn.someotherid.domain.com .

Вы будете использовать URL CDN cdn.someotherid.domain.com для создания двух записей CNAME: первой, указывающей на www, и второй записи, указывающей на @, как показано ниже.

Вы можете воспользоваться помощью системного администратора, чтобы понять эти моменты и настроить DNS и CDN соответствующим образом. Наконец, у вас будет следующая конфигурация на вашем DNS.

Теперь пусть поставщик CDN обрабатывает все типы DDoS-атак, и ваша система останется в безопасности. Но здесь условие состоит в том, что вы не должны раскрывать IP-адрес вашей системы или идентификатор записи никому; иначе прямые атаки начнутся снова.

Быстрая починка

DDoS-атаки стали более распространенными, чем когда-либо прежде, и, к сожалению, нет быстрого решения этой проблемы. Однако, если ваша система подвергается DDoS-атаке, не паникуйте и начните изучать вопрос шаг за шагом.