Эксплуатация — это часть запрограммированного программного обеспечения или сценария, которая может позволить хакерам получить контроль над системой, используя ее уязвимости. Хакеры обычно используют сканеры уязвимостей, такие как Nessus, Nexpose, OpenVAS и т. Д., Чтобы найти эти уязвимости.

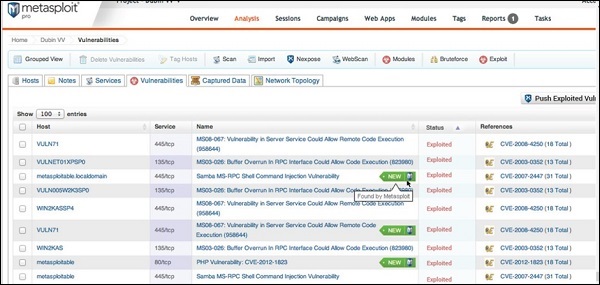

Metasploit — это мощный инструмент для поиска уязвимостей в системе.

Основываясь на уязвимостях, мы находим эксплойты. Здесь мы обсудим некоторые из лучших поисковых систем для поиска уязвимостей, которые вы можете использовать.

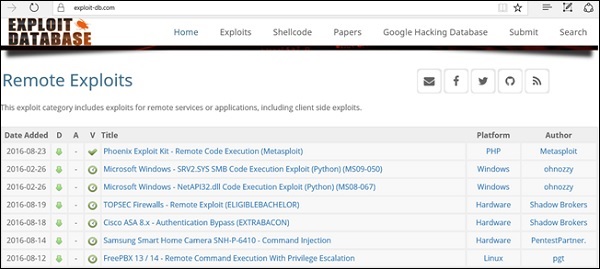

База данных эксплойтов

www.exploit-db.com — это место, где вы можете найти все эксплойты, связанные с уязвимостью.

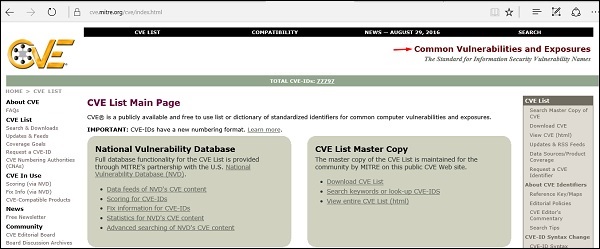

Общие уязвимости и воздействия

Общие уязвимости и уязвимости (CVE) — это стандарт имен уязвимостей информационной безопасности. CVE — это словарь общеизвестных уязвимостей и уязвимостей информационной безопасности. Это бесплатно для публичного использования. https://cve.mitre.org

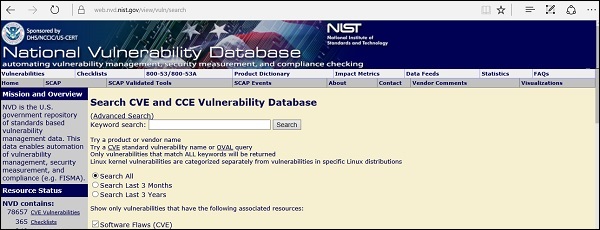

Национальная база данных уязвимостей

Национальная база данных уязвимостей (NVD) — это хранилище данных управления уязвимостями, основанное на стандартах правительства США. Эти данные позволяют автоматизировать управление уязвимостями, измерение безопасности и соответствие требованиям. Вы можете найти эту базу данных по адресу — https://nvd.nist.gov

NVD включает в себя базы данных контрольных списков безопасности, недостатки программного обеспечения, связанные с безопасностью, неправильные конфигурации, названия продуктов и показатели воздействия.

В общем, вы увидите, что есть два типа эксплойтов —

-

Удаленные эксплойты. Это тип эксплойтов, когда у вас нет доступа к удаленной системе или сети. Хакеры используют удаленные эксплойты для получения доступа к системам, расположенным в удаленных местах.

-

Локальные эксплойты. Локальные эксплойты обычно используются системным пользователем, имеющим доступ к локальной системе, но желающим перешагнуть через свои права.

Удаленные эксплойты. Это тип эксплойтов, когда у вас нет доступа к удаленной системе или сети. Хакеры используют удаленные эксплойты для получения доступа к системам, расположенным в удаленных местах.

Локальные эксплойты. Локальные эксплойты обычно используются системным пользователем, имеющим доступ к локальной системе, но желающим перешагнуть через свои права.

Быстрая починка

Уязвимости обычно возникают из-за пропущенных обновлений, поэтому рекомендуется регулярно обновлять систему, например, раз в неделю.

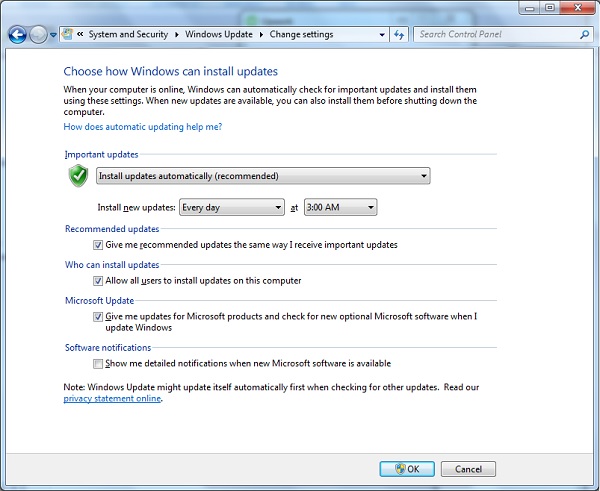

В среде Windows вы можете активировать автоматические обновления, используя параметры, доступные в Панели управления → Система и безопасность → Обновления Windows.

В Linux Centos вы можете использовать следующую команду для установки пакета автоматического обновления.