Трудно даже понять, с чего начать, возможно, с самого начала, а затем я постараюсь собрать все кусочки вместе, как смогу.

Как вы, возможно, уже знаете, знакомы ли вы с этим блогом, я запускаю сервис. Я был pwned? (HIBP), который позволяет людям узнавать, где их личные данные были скомпрометированы в Интернете. Когда нарушение распространяется на общедоступные радиоволны, я загружаю адреса электронной почты, и те, кто подписывается на услугу (это бесплатно), получают уведомление о своей уязвимости, а также могут искать себя на сайте. Мы всегда стремимся очень осторожно и ответственно подходить к обработке этих данных, например, к тому , как я справился с нарушением Эшли Мэдисон . Содержание этих нарушений может нанести вред как организации, потерявшей данные, так и отдельным лицам, находящимся в них, поэтому я очень задумался над тем, каков ответственный подход в каждом конкретном случае.

Время от времени, я получаю контакт со мной, как это:

Эй, примерно 5 месяцев назад, какой-то хакер взломал 000webhost и сбросил 13 миллионов баз данных, состоящих из имени, фамилии, адреса электронной почты и открытого текста пароля

Теперь это ставит меня в неловкое положение. С одной стороны, эти данные, очевидно, станут хорошим дополнением к HIBP, и люди, которых это касается, действительно захотят узнать об этом. С другой стороны, я ни в коем случае не хочу, чтобы HIBP считался каналом раскрытия информации. На самом деле, я обычно говорю всем, кто присылает мне эту информацию, что, если она не была где-то публично задокументирована, я не хочу, чтобы ее показывали.

Однако, ряд вещей сделал этот инцидент немного уникальным. Во-первых, парень (и это, как правило, безопасное предположение, когда дело доходит до такого рода вещей) уже дал мне данные, и достаточно лишь одного взгляда, чтобы понять, что да, это были действительно текстовые пароли. Он также был прав, говоря, что это было 13 миллионов записей, на самом деле это было немного больше. Было совершенно очевидно, что если это было законно, то это действительно очень серьезное нарушение данных, которое может повлиять на очень большое количество людей. Поэтому я провел небольшое исследование.

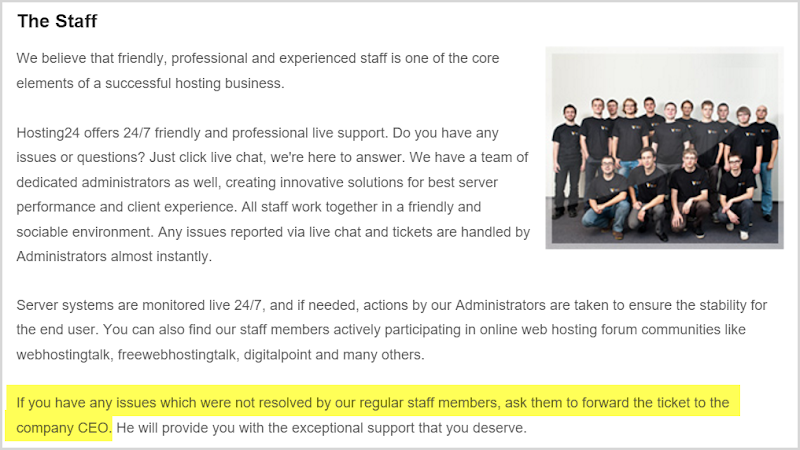

Во-первых, 000webhost — это бесплатный хостинг для PHP и MySQL:

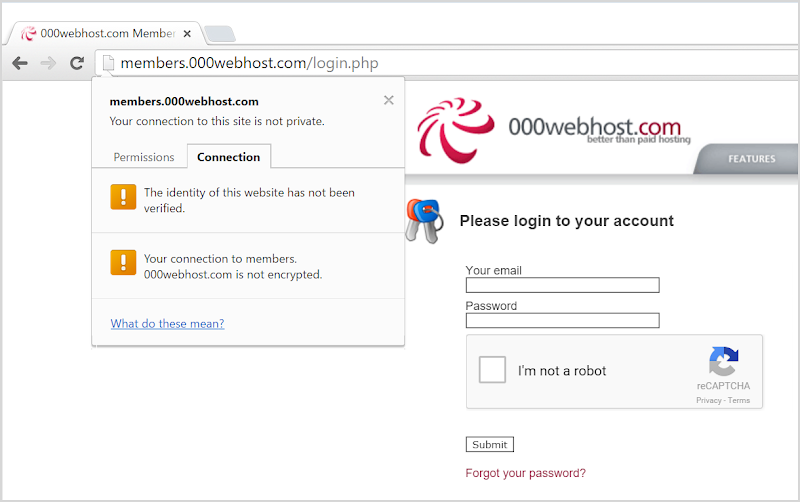

Мне обычно нравится пытаться быстро получить представление о профиле безопасности сайта, из-за которого происходит предполагаемое нарушение, просто взглянув на общедоступные атрибуты. Например, тот факт , что область членов Логин подается небезопасным:

Это довольно серьезное упущение, учитывая, что это учетные данные, используемые для управления веб-ресурсами клиентов.

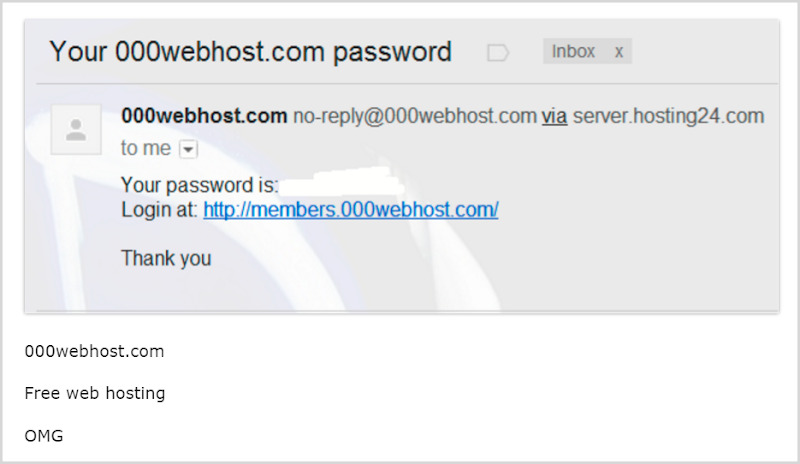

Еще один быстрый тест состоял в том, чтобы проверить нарушителей с открытым текстом и, конечно же, они появляются (что я позже также подтвердил для себя):

Другим хорошим источником информации, касающейся реализаций безопасности, является XSSposed, и, конечно же, в них есть запись для 000webhost только за последние несколько дней. Детали риска еще не опубликованы, у них есть еще несколько недель до полного раскрытия.

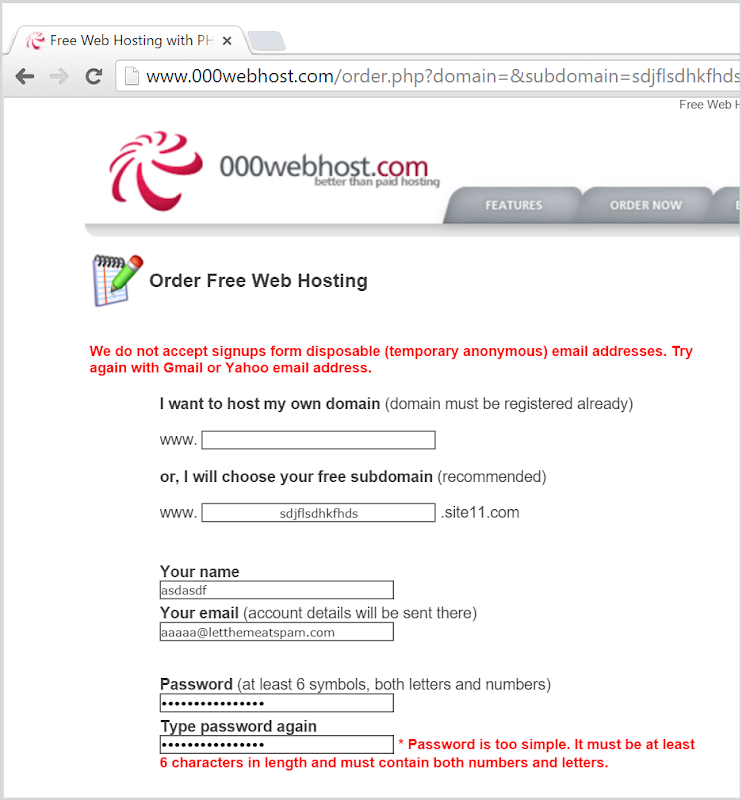

Оглядываясь назад на сам сайт, вот что происходит, когда вы пытаетесь зарегистрироваться, и есть исключение проверки:

Не выглядит слишком плохо? Давайте посмотрим на URL:

http://www.000webhost.com/order.php?domain=&subdomain=sdjflsdhkfhds&name=asdasdf&email=aaaaa@letthemeatspam.com&pass1=ThisIsMyPassword&pass2=ThisIsMyPassword&aggree=yes&error_multiple=&error_domain=&error_subdomain=&error_name=&error_email=&error_pass=2&error_tos=&error_number=&error_js=&error_disposable=1&error_bad_gmail=

Да, это учетные данные в URL-адресе HTTP-адреса, так что теперь он находится во всех видах журналов, истории браузера и других местах, которые могут быть получены любым, через кого проходит трафик, и любым лицом, имеющим доступ к любому из этих журналов.

Небольшой поиск твиттеров перед публикацией также показал твит от отдельного человека, который я не буду здесь воспроизводить, но он напрямую связан с очень обширным внутренним журналом исключений на 000webhost. Это еще один показатель некоторых очень небрежных мер безопасности.

Обычно, когда я смотрю на утечку данных, я достаточно хорошо понимаю, законно ли это или нет с первого взгляда. Как только вы видите сотни миллионов записей, вы начинаете понимать это! Данные, которые предположительно были получены от 000webhost, соответствовали этой структуре с разделителями табуляции:

[id] [name] [ip address] [email] [password]

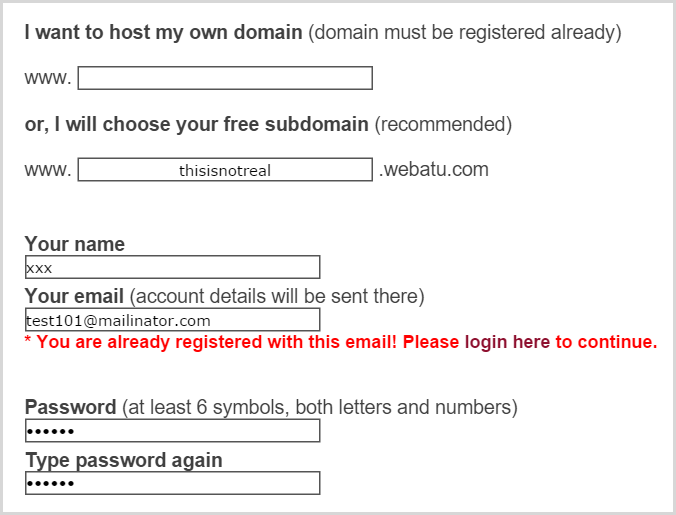

Это выглядело правдоподобно, но есть простой способ проверить и получить гораздо более высокую степень достоверности в подлинности данных, и это спросить, существуют ли адреса электронной почты на сайте. Я почти всегда нахожу, что существует риск перечисления на странице регистрации. Под этим я подразумеваю, что я могу попытаться зарегистрироваться с уже существующим адресом электронной почты (я всегда выбираю очевидный тестовый адрес в Mailinator ), и вы увидите что-то вроде этого:

Я случайно выбрал несколько одноразовых адресов электронной почты из дампа и получил точно такой же ответ. Вероятность того, что это произойдет по совпадению, чрезвычайно мала, и единственное другое объяснение, которое иногда может возникнуть, состоит в том, что «злоумышленник» использовал риск перечисления, чтобы создать список адресов электронной почты на сайте, а затем подделал другие данные (т.е. сохранить попадание на ресурс, который подтверждает или опровергает аккаунт, и просматривает большой список писем для проверки). Было бы возможно решительно подтвердить, были ли данные законными, фактически пытаясь войти в систему с простым паролем текста, но это не произойдет в принципе.

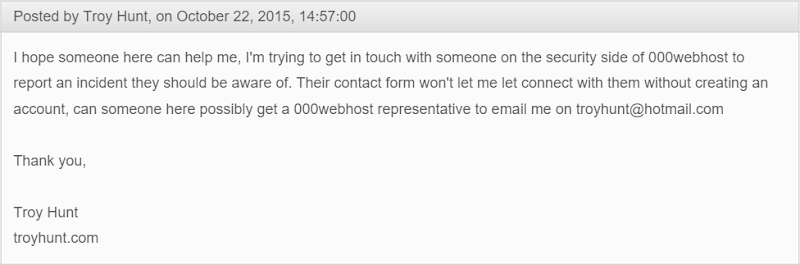

Для меня этого было достаточно — мне пришлось уведомить 000webhost, чтобы они могли консультировать своих клиентов и, очевидно, также фиксировать основной риск. И вот тут все стало очень тяжело …

Я пишу этот пост в блоге, выступая на мероприятиях в США (по совпадению, обучая разработчиков, как обезопасить свои вещи…), поэтому я собираюсь дать вам график времени в PST, а затем выразить последующие события в днях, часах и минут после этого.

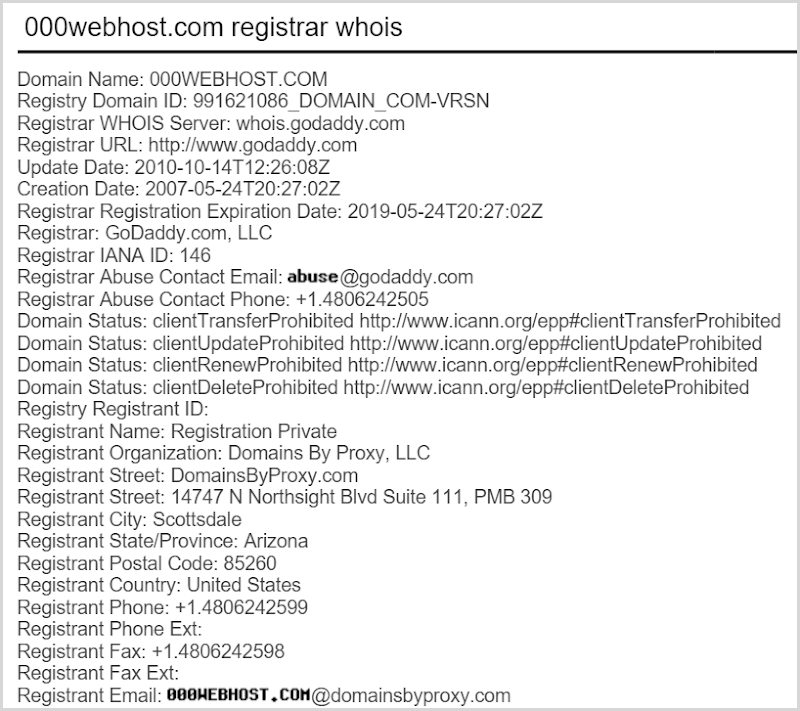

12:00, полдень, четверг 22: я начал с того, что пытался найти контакты WHOIS, но все контакты были скрыты благодаря доменам Proxy :

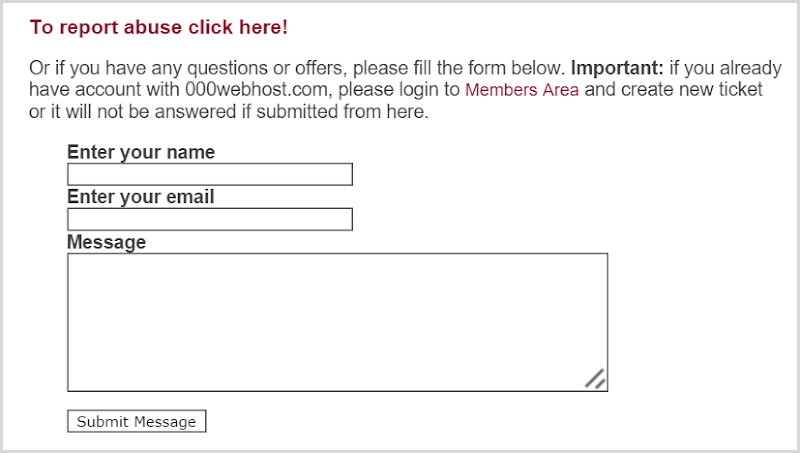

Я перешел на веб-сайт в поисках контактной информации, но единственный канал, который я смог определить, — это форма «сообщить о нарушении» :

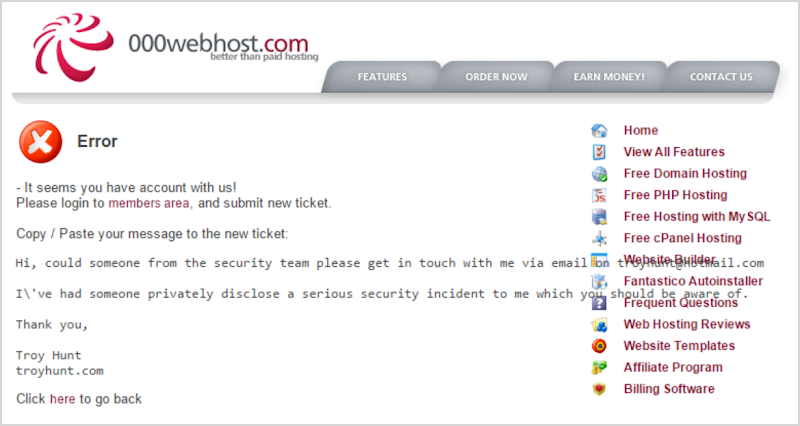

Хорошо, я бы предпочел написать кому-нибудь, но давайте воспользуемся формой. Вот что произошло дальше:

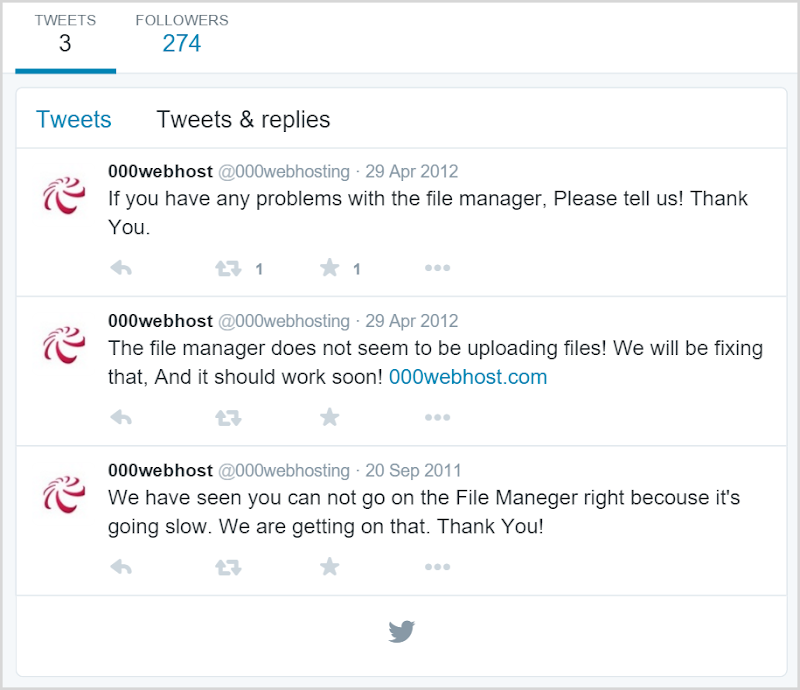

Подождите — у меня есть аккаунт ?! Это не может быть правдой, я почти уверен, что никогда не создавал его, и быстрый просмотр 1Password подтверждает, что я определенно не использовал его в последние годы. Возможно, форма просто выдает ошибку, давайте найдем другой способ связаться с ними, возможно, через их аккаунт в Twitter . За исключением того, что в последнее время (или когда-либо) произошло немногое:

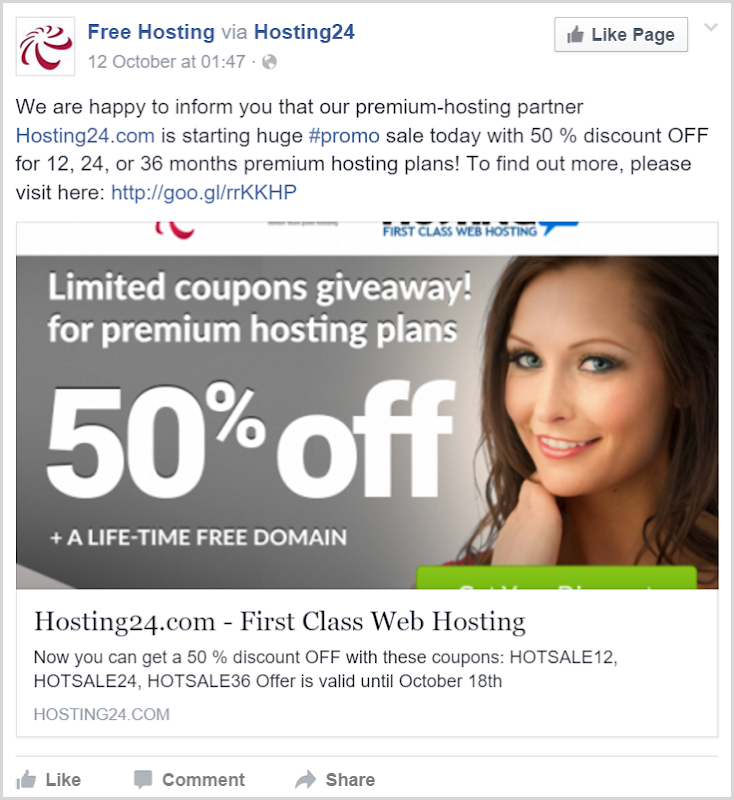

Однако я нахожу, что их страница в Фейсбуке немного обновлена и ссылается на «премиум-хостинг-партнера» :

Я также обнаружил, что нижний колонтитул сайта 000webhost ссылается на них:

Это также относится и к hosting24.com, так что давайте попробуем. Я направляюсь туда, и это аналогичная сделка — никакой очевидной контактной информации. Ну, это не совсем верно, у них есть изображение телефона с «24» рядом с ним… затем номер факса (они принимают факсы 24 часа в сутки, возможно?) Плюс адрес на Кипре:

Но есть также форма «свяжитесь с нами» .

+57 минут после первой попытки связаться с ними: я заполняю форму:

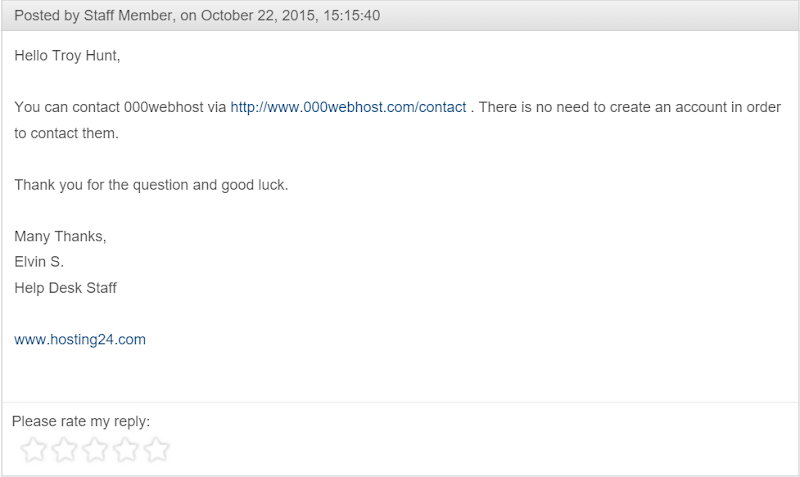

+1 час 15 минут после первой попытки связаться с ними: им потребовалось всего 18 минут, чтобы ответить, что было довольно хорошо

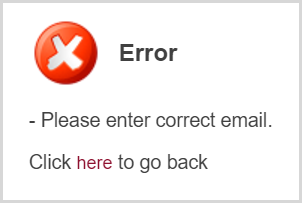

Тьфу, хорошо, так что давайте вернемся к 000webhost. Я пытаюсь отправить то же сообщение еще раз, но использую адрес электронной почты troyhunt+000webhost@hotmail.com, который является абсолютно действительным и перенаправит меня на мой обычный почтовый ящик, кроме…

Так что это не сработает, давайте просто перейдем и сбросим пароль для учетной записи, используя troyhunt@hotmail.com, которая на самом деле не моя учетная запись, но, эй, это моя электронная почта, так что все в порядке.

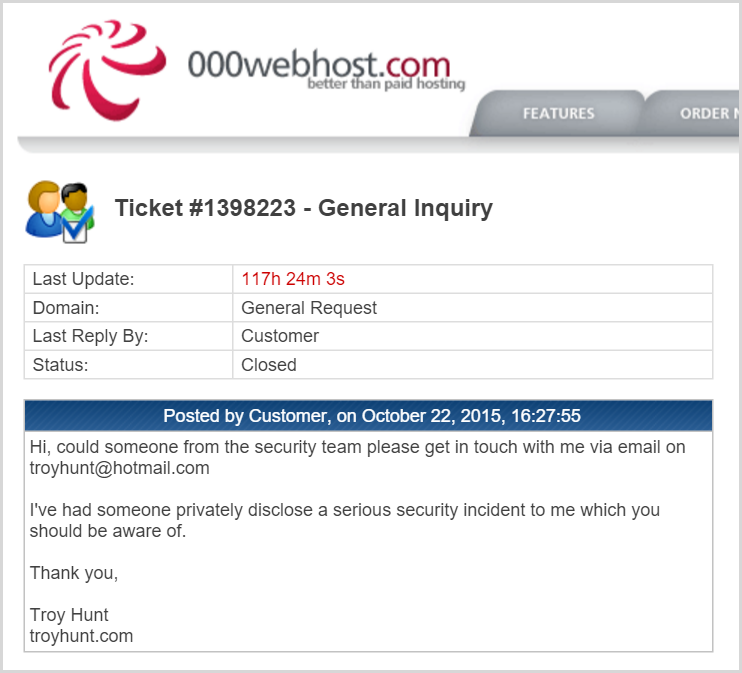

+1 час 28 минут после первой попытки связаться с ними: я регистрирую тикет непосредственно на 000webhost под своей электронной почтой (которая на самом деле не моя учетная запись):

И я ждал. И ждал. И никогда ничего не слышал назад. Когда-либо.

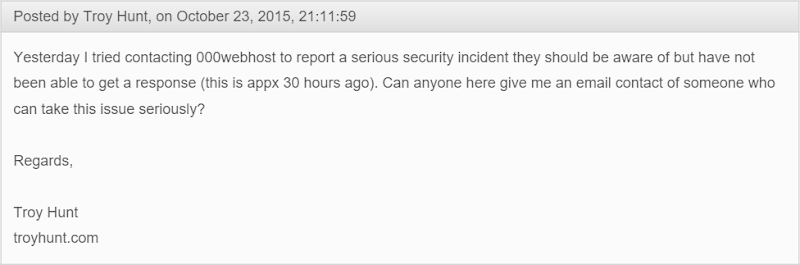

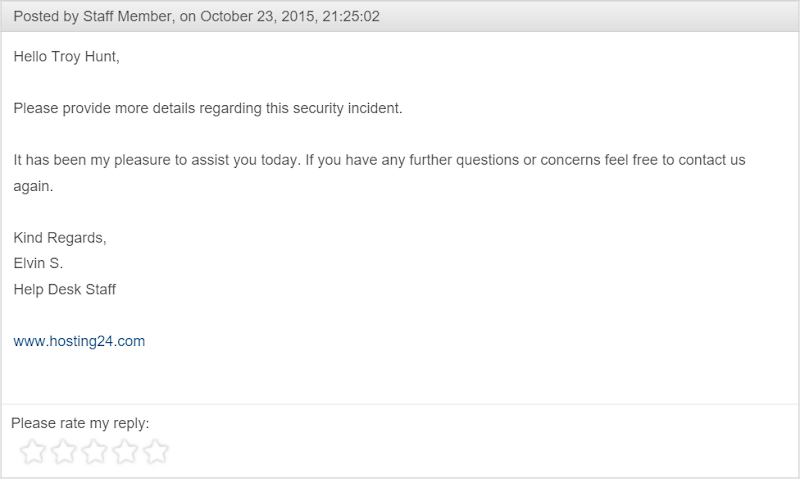

+1 день, 7 часов и 12 минут после первой попытки связаться с ними: так что я снова вернулся на hosting24.com, и я подал еще один билет.

И через 14 минут они отвечают:

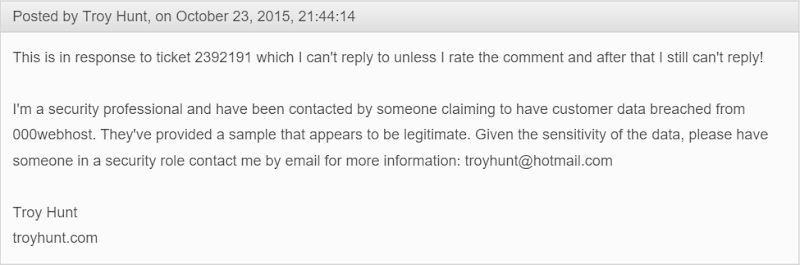

Сейчас мне не очень удобно предоставлять неизвестной службе поддержки такую критически важную информацию, поэтому я пытаюсь ответить и попросить контакт … кроме как, я не могу. Вы должны оценить их ответ, прежде чем вы сможете опубликовать свой собственный ответ:

Независимо от того, сколько я пытался, оценка их ответа не даст мне поле для ответа. Это становится действительно неприятно, поэтому я подаю новый билет.

+1 день, 7 часов и 44 минуты после первой попытки связаться с ними: я прошу обострение и связаться по электронной почте:

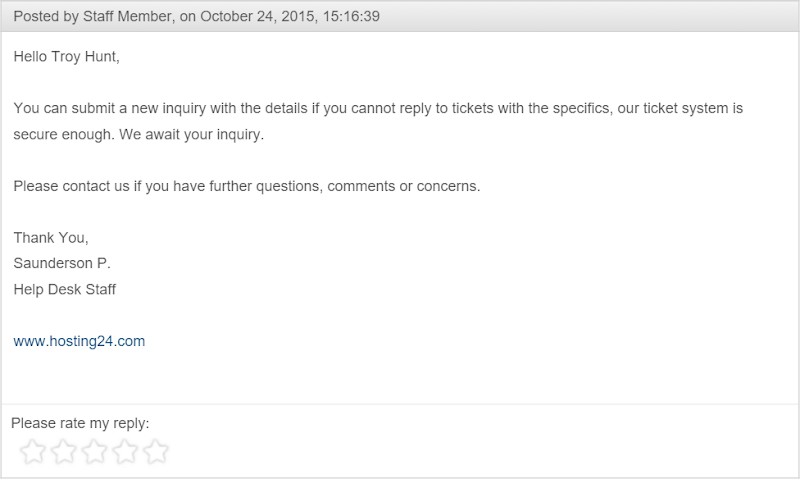

Примерно через 17 с половиной часов они возвращаются ко мне:

Система достаточно безопасна ?! Я прочитал это, как только приземлился в США, и сижу там в самолете, пытаясь донести до них это действительно важное сообщение и просто никуда не денусь. Я вхожу в аэропорт, запускаю ноутбук и предъявляю еще один новый билет, потому что я до сих пор не могу ответить на существующие!

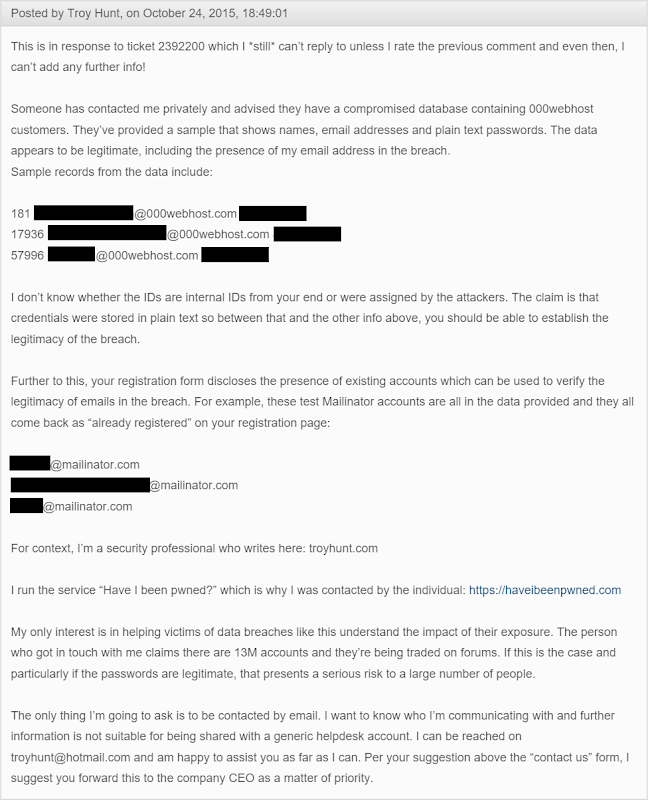

+2 дня, 4 часа и 49 минут после первой попытки связаться с ними: я решил, что не стоит пытаться установить прямой и личный контакт, и более важно, чтобы они убедились, что есть проблема. Я даю им достаточно информации, чтобы подтвердить нарушение, но ничего, что было бы слишком чувствительным для того, чтобы подвергать его воздействию работнику общей службы поддержки (кроме того, их система достаточно безопасна…):

Я сделал ссылку на переадресацию их генеральному директору, потому что именно это они и предлагают:

И это был мой последний контакт с ними. На сегодняшний день после последнего сообщения от них не было никакого ответа, и это был канал связи, который раньше был довольно болтливым. Понятно, что это не то, о чем они хотят знать.

Я провожу свое воскресенье на семинаре в Лас-Вегасе, где учу комнату, полную разработчиков, как не быть обманутым. Все еще нет отзывов, и я думаю, что «потенциально 13 миллионов человек злоупотребляют своими учетными записями не только на 000webhost, но и во многих других местах из-за повторного использования пароля, и эти парни, похоже, не наплевают». Поэтому я выложил твит:

У меня есть пара ответов, и я отвечаю этим сообщением:

Не могли бы вы рассказать мне, какой адрес электронной почты вы использовали? Я пытаюсь что-то подтвердить и поделюсь с вами чем-нибудь еще, если это то, что я хочу.

Я получаю некоторую обратную связь, но я также продолжаю на следующее утро:

Я получаю кучу ответов с адресами электронной почты, которые находятся в нарушении, и я предоставляю им их данные. Вот некоторые ответы, которые я получаю:

Я действительно могу подтвердить, что у вас есть мой старый IP-адрес, правильный адрес электронной почты и пароль, и все, что вы восстановили, действительно. Ой!

Да, это законно, там есть один из моих старых паролей, который я только что подтвердил.

Ого, это обычное дело; Хлоп

Yeap, что это законно

Я прошу каждого не публично социализировать информацию, а, очевидно, подумать об изменении своих паролей. К настоящему времени нет никаких сомнений в том, что нарушение является законным и что пострадавшие пользователи должны будут знать. Я бы предпочел, чтобы 000webhost были теми, кто уведомит их, хотя. А потом я получил несколько других интересных сообщений.

Один был через кого-то, с кем у меня был совершенно не связанный разговор:

Да, и правда ли, что 000webhost был скомпрометирован? Услышал это от друга, и я знаю, что у меня там есть учетная запись, по-видимому, это тоже открытый текст, поэтому мне просто интересно, можете ли вы подтвердить это, чтобы я мог быстро изменить несколько моих учетных записей pws

Что показалось мне интересным — очевидно, что происходит некоторое обсуждение этого инцидента.

Кто-то еще связался со мной с этим:

000webhost был взломан, оригинальная копия, которую вы, скорее всего, имели,

была сброшена в марте

имя uid ip email открытый текст pw

Это точная структура данных, поэтому было ясно, что ранее было известно о нарушении. Другие люди тоже обратились, и хотя я не буду делиться деталями того, что они сказали, исключительно на том основании, что частные дискуссии заслуживают того, чтобы оставаться такими, это одно предложение требует эфирного времени:

База данных сейчас продается за 2000 долларов, я не могу понять, какой придурок подумал бы о том, чтобы бесплатно раздать вам копию, когда люди смогут заработать на этой базе серьезные деньги.

Я также услышал от человека, который первоначально передал нарушение (вышеупомянутый «идиот»):

Я бы предпочел, чтобы никто не уведомил их об этом, потому что мои друзья зарабатывают на этом деньги, но вы слишком этичны, чтобы сейчас их отпустить

Итак, рассмотрим последствия этого: потенциально 13 миллионов человек продают свои данные в коммерческих целях. Единственная причина, по которой кто-то платит за такую информацию, заключается в том, что он ожидает возврата инвестиций; они сами что-то получат, заплатив пару тысяч за учетные данные. Это может означать использование учетной записи жертвы 000webhost, но более вероятно, что это также означает использование других учетных записей, где они повторно использовали учетные данные.

Теперь, когда прошло 4 дня с момента обращения к 000webhost, я связался с другом, который сообщает о подобных инцидентах. Томас Фокс-Брюстер — репортер Forbes, и в прошлом он великолепно представлял инциденты в сфере безопасности с балансом и объективностью. Я хочу, чтобы Том помог мне связаться с 000webhost, и журналисты умеют заставлять организации сидеть и обращать внимание, если они думают, что о них можно написать историю. Том тоже порядочный парень, и я знал, что он подойдет ко всему ответственно.

Мы с Томом общаемся по скайпу, и в течение последующих 24 часов он делает все возможное, чтобы получить ответ. Он обнаруживает материнскую компанию 000webhost, и host24.com — это Hostinger, базирующийся в Великобритании. Для Тома это очень удобно, поэтому он пытается связаться с ними, но они обманывают его, не желая говорить с ним о возможном нарушении.

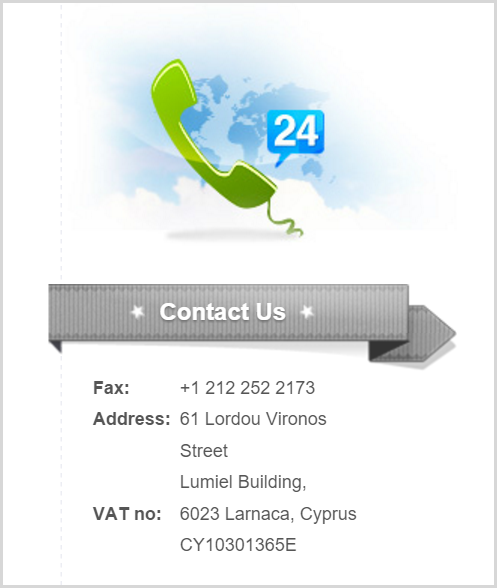

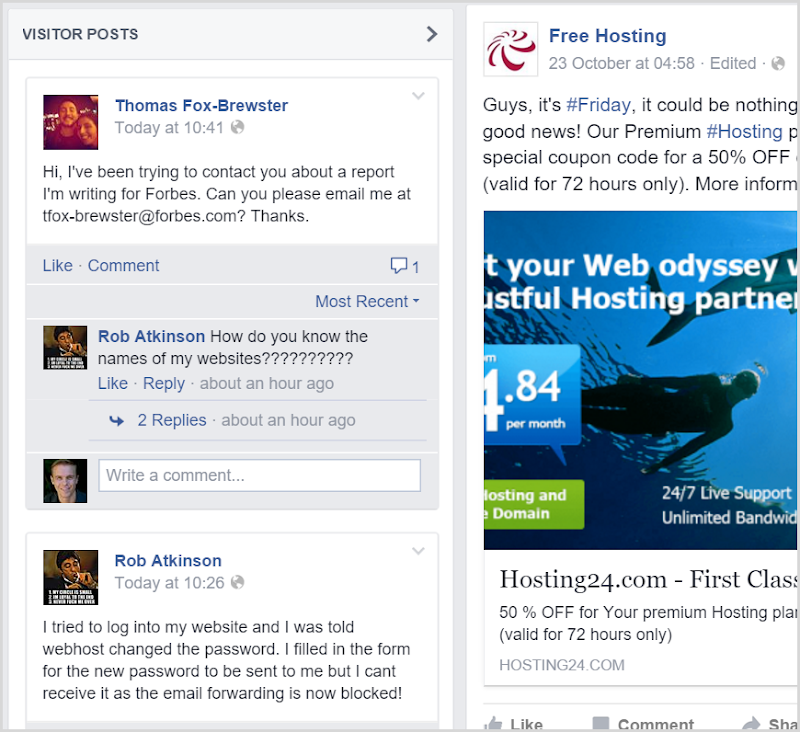

Том также пытается связаться с Facebook на странице 000webhost , которая действительно достаточно активна:

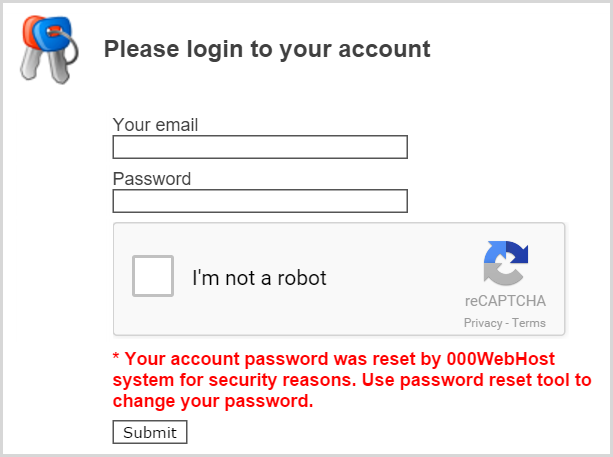

Незадолго до сообщения Тома Роб Аткинсон сделал пост, который вы видите ниже его (я понятия не имею, о чем последующий ответ Роба на Тома). Он тоже был прав — по состоянию на утро вторника, вот что происходит, когда вы пытаетесь войти на 000webhost:

Похоже, они сбросили пароль каждого. Есть только одна веская причина, почему организация делает это, и это потому, что они считают, что все пароли были взломаны. Это было первое четкое подтверждение от 000webhost, что они были нарушены. Конечно, это ничего не делает для защиты других учетных записей затронутых пользователей, в которых они повторно использовали пароли, только связь от 000webhost, предупреждающая их об инциденте, поможет в этом.

За несколько часов до публикации комментарии в Facebook были удалены:

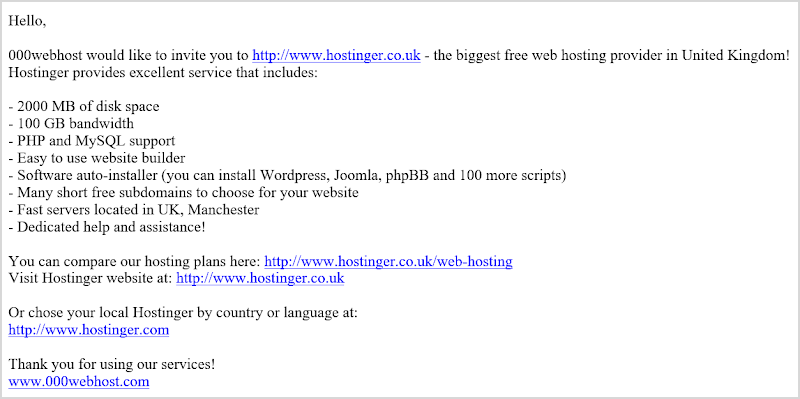

000webhost пригласил всех пользователей Hostinger к себе на сервис:

Я упоминал, что Том связывался с Хостингером ранее, и они отговаривали его. Вот снимок их портфеля проектов:

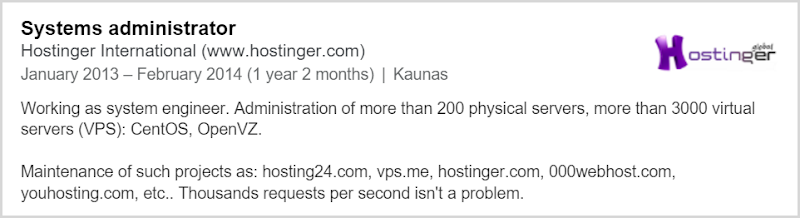

И если учесть, что во всех трех службах работают одни и те же люди , становится понятно, насколько все взаимосвязано:

Фактически, отношения становятся очень ясными, и «бесплатный» сервис, предлагаемый 000webhost, становится перспективным, когда вы смотрите материал, подобный этому:

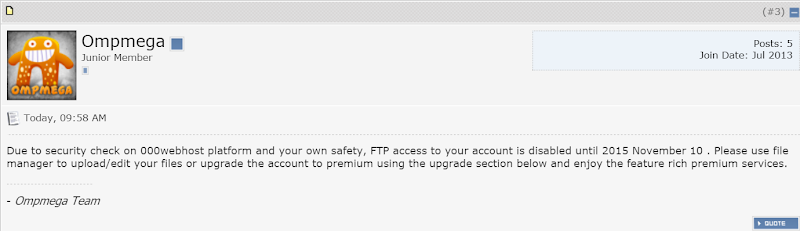

Вернемся к 000webhost, в частности, они теперь отключили FTP, который был упомянут Тому в устной форме через Hostinger и может быть замечен в настоящее время на форуме 000webhost, в том числе — и затем подтвержден — в теме под названием получение ошибки при соединении :

До 10 ноября?!?!

Но до сих пор нет информации о самом фактическом нарушении. Не от 000webhost или hosting24.com или Hostinger (и все они кажутся просто ответвлениями последнего). Они не признали меня, они не признали Тома, и теперь 6 дней спустя они даже публично не признали нарушение, кроме как неявным образом, отключив и сбросив службы. Они знают, что данные общедоступны, и они были решительно подтверждены несколькими независимыми способами:

- Адреса электронной почты в нарушении существуют на сайте

- Пароли и IP-адреса были подтверждены как законные несколькими владельцами учетных записей

- 000webhost сбросил пароль каждого и отключил FTP

Мне, вероятно, не обязательно рассказывать, как именно я чувствую, как работает эта организация, это довольно очевидно, если вы прочитали все выше. Я надеюсь, что это дало вам некоторое представление о том, сколько организаций все еще обрабатывают ваши данные, как они подвергаются риску, торгуются и монетизируются, и насколько трудно может быть на самом деле дозвониться до организаций после такого инцидента.

Я оставлю вам комментарий от Оливера , одного из разработчиков и одного из людей, которые связались со мной и проверили свои данные в результате взлома:

Глядя на сайт, кажется, что создается один человек или очень маленькая команда с небольшим опытом создания сайтов такого масштаба; в наши дни безопасность в Интернете просто не воспринимается достаточно серьезно.

Трудно с этим поспорить.

В настоящее время в HIBP можно найти 13 545 468 000 адресов электронной почты .