«Веб-атаки — самая большая угроза, с которой сталкивается онлайн-бизнес сегодня». Это утверждение может показаться ошеломляющим, и все же за последние несколько лет мы стали свидетелями многих громких веб-атак, которые фактически привели к падению предприятий любого масштаба — массовых. — масштабные нарушения данных, которые нанесли почти непоправимый ущерб имиджу компании, ценности бренда и доверию пользователей.

В качестве другого взгляда на масштабы этой проблемы можно сослаться на недавнюю оценку, сделанную Китом Александером, директором Агентства национальной безопасности США , который поставил невероятный ежегодный ценник на общую стоимость потраченного времени и упущенных возможностей только в США. из-за киберпреступности — колоссальные 388 миллиардов долларов.

Возможно, один из самых тревожных и новых аспектов киберпреступности сегодня заключается в том, что злоумышленники меняют свое направление, ориентируясь не только на крупные и известные веб-сайты, но также на малый и средний бизнес. Эти сайты, которые до недавнего времени в основном не интересовались кибербезопасностью, представляют собой легкую цель для любого потенциального злоумышленника. Таким образом, несколько недавних исследований безопасности показывают, что количество кибератак на сайты SMB в 2012 году удвоилось, и их число продолжает расти.

К счастью, владельцы и операторы сайтов SMB узнают о многочисленных угрозах безопасности и активно ищут доступные, но все же эффективные средства для онлайн-защиты. При выборе решения для обеспечения безопасности в Интернете малым и средним предприятиям следует использовать многоуровневый подход к обеспечению безопасности — начиная от простой защиты от плохого бота и автоматизации и заканчивая решениями WAF и DDoS.

Incapsula: автоматизация и защита от плохого бота

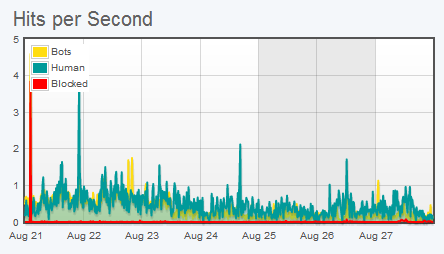

Боты — это не люди, которые работают с различными, часто злонамеренными, целями. Недавние исследования, проведенные Incapsula, показали, что в среднем 51% трафика веб-сайтов исходит от людей, не являющихся людьми, причем 31% потенциально наносит ущерб автоматизированному трафику от различных хакеров, скребков, спамеров и сканеров уязвимостей, часто используемых в качестве авангарда для более разрушительной атаки. ,

Incapsula Dashboard: отчет о трафике

Первый уровень защиты Incapsula выявляет и отфильтровывает вредоносных ботов. Поскольку многие такие боты будут пытаться замаскировать себя поддельными пользовательскими агентами и поддельными IP-адресами, система использует многочисленные методы идентификации, ища ключи в HTTP-заголовках и в шаблонах поведения ботов. При необходимости система также применяет ряд задач: начиная с задачи поддержки cookie, переходя к проблеме поддержки JS, а в некоторых случаях даже используя CAPTCHA для окончательной идентификации человека.

Все собранные данные собираются и сохраняются как «подпись бота», что делает последующую идентификацию бота более быстрой и надежной. За прошедшие годы Incapsula собрала большой пул данных о ботах , которые недавно были объединены в Botopedia.org — каталог сообщества, который свободно обменивается информацией о ботах со всеми, кто в ней нуждается.

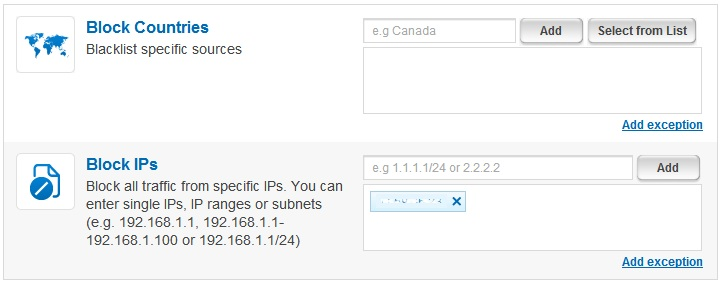

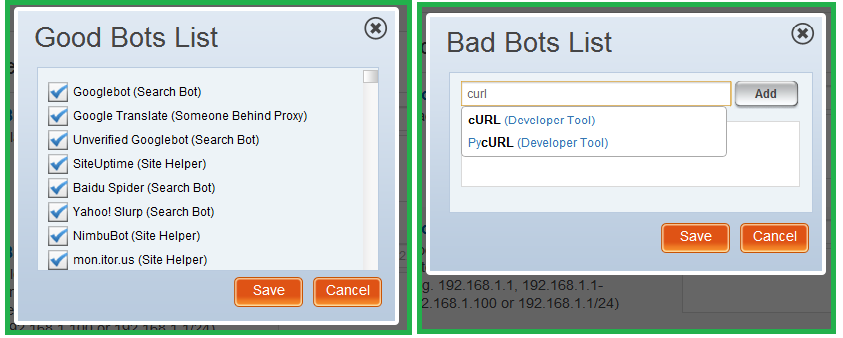

Пользователи могут настроить Bot Protection с возможностью внесения в белый список или в черный список на основе пользовательского агента, IP-адреса источника, типа используемого приложения (например, белого списка всего доступа CURL) и многого другого.

Настройки Incapsula: правила блокировки IP и страны

Настройки Incapsula: правила для ботов / чёрных списков ботов

Графический интерфейс управления правилами построен так, чтобы быть быстрым и интуитивно понятным, используя флажки и функции автозаполнения, чтобы упростить задачу. Система также предлагает подробный журнал событий, чтобы отслеживать последние действия, связанные с ботами.

Брандмауэр веб-приложений (WAF)

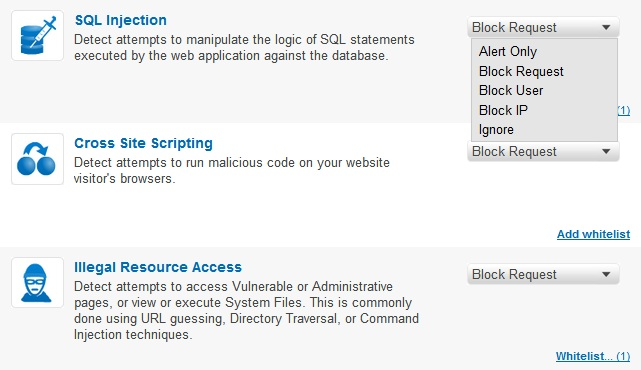

WAF, совместимая с PCI DDS Incapsula, служит второй линией защиты и защищает веб-сайт и его базу данных от современных веб-угроз. Чтобы справиться с этими угрозами, WAF Incapsula контролирует ввод данных пользователем и поведение приложений, используя широкий набор правил безопасности для выявления и смягчения различных векторов атак, а также используя перекрестные ссылки для предотвращения ложных срабатываний.

Правила WAF регулярно обновляются. В результате этот брандмауэр может справиться с большим количеством существующих угроз и расширить сферу его действия для обработки новых угроз по мере их возникновения. Вот как WAF Incapsula защищает от наиболее распространенных угроз OWASP Top 10:

|

угроза |

Решение Инкапсула |

| A1: Инъекции. В веб-приложениях часто встречаются недостатки, связанные с инъекцией, особенно SQL-инъекция. Инъекция происходит, когда предоставленные пользователем данные отправляются интерпретатору как часть команды или запроса. Враждебные данные злоумышленника заставляют интерпретатора выполнять непреднамеренные команды или изменять данные. | Incapsula может обнаруживать и блокировать атаки с помощью инъекций, проверяя вводимые пользователем данные с использованием отрицательных или положительных политик безопасности. |

| A2: межсайтовый скриптинг (XSS) — недостатки XSS возникают всякий раз, когда приложение берет предоставленные пользователем данные и отправляет их в веб-браузер без предварительной проверки или кодирования этого содержимого. XSS позволяет злоумышленникам выполнять в браузере жертвы сценарий, который может захватывать пользовательские сессии, портить веб-сайты, вводить червей и т. Д. | Incapsula обнаруживает и блокирует атаки с использованием межсайтовых сценариев (XSS) посредством проверки введенных пользователем данных с использованием отрицательных или положительных политик безопасности. |

| A3: Сломанная аутентификация и управление сессиями Учетные данные учетной записи и токены сеансов часто не защищены должным образом. Злоумышленники скомпрометируют пароли, ключи или токены аутентификации, чтобы принять идентификационные данные других пользователей. |

Incapsula обнаруживает и блокирует атаки по небезопасным прямым объектным ссылкам путем проверки введенных пользователем данных по известным векторам атак, поведению и отклонениям. Incapsula также анализирует желаемое поведение приложения и правила доступа, применяя конкретные политики для каждого приложения клиента. |

| A5: Подделка межсайтовых запросов (CSRF) . Атака CSRF создает поддельные HTTP-запросы и заставляет жертву отправлять их с помощью тегов изображений, XSS или других методов. Если пользователь аутентифицирован, злоумышленник добивается успеха. CSRF использует преимущества веб-приложений, которые позволяют злоумышленникам прогнозировать все детали транзакции. Поскольку браузеры автоматически отправляют учетные данные, такие как сеансовые файлы cookie, злоумышленники могут создавать вредоносные веб-страницы, которые генерируют поддельные запросы, которые неотличимы от законных. | Incapsula постоянно отслеживает шаблоны использования рефералов и в сочетании с другими внешними каналами использует модель безопасности, занесенную в черный список, для обнаружения потенциальных вредоносных моделей поведения и сайтов, нарушающих правила. |

| О6: Неверная настройка безопасности. Неверная настройка безопасности может произойти на любом уровне атаки приложения, включая платформу, веб-сервер, сервер приложений, инфраструктуру и пользовательский код. Такие уязвимости могут дать злоумышленникам доступ к учетным записям по умолчанию, неиспользуемым страницам, исправленным недостаткам, незащищенным файлам и каталогам для получения несанкционированного доступа к системным данным. | Incapsula применяет как общие, так и прикладные меры безопасности, чтобы приспособиться к неправильной настройке безопасности. Это устраняет административные и другие уязвимости доступа, а также включает в себя «виртуальное исправление» для конкретного приложения. |

| A7: Небезопасное криптографическое хранилище. Многие веб-приложения не обеспечивают надлежащую защиту конфиденциальных данных, таких как кредитные карты, номера социального страхования (SSN) и учетные данные для аутентификации, с использованием соответствующего шифрования или хэширования. Злоумышленники могут использовать эти слабо защищенные данные для кражи личных данных, мошенничества с кредитными картами или других преступлений. | Incapsula не хранит конфиденциальные данные напрямую. |

| A8: Неспособность ограничить доступ к URL-адресу. Зачастую приложение защищает только конфиденциальные функции, предотвращая отображение ссылок или URL-адресов для неавторизованных пользователей. Злоумышленники могут использовать эту уязвимость для доступа и выполнения несанкционированных операций путем прямого доступа к этим URL-адресам. | Incapsula применяет специфичные для приложений политики, а также политики доступа к ресурсам на основе подписи и клиента. |

| A9: Недостаточная защита транспортного уровня — приложениям часто не удается зашифровать сетевой трафик, когда это необходимо для защиты конфиденциальных сообщений. | Incapsula полностью поддерживает HTTPS Traffic. Incapsula может прервать трафик HTTPS, проверить его и повторно зашифровать трафик перед его передачей на защищенный хост. Incapsula также обеспечивает уровень шифрования протокола SSL (например, степень шифрования). |

| A10: недействительные перенаправления и пересылки — приложениям часто не удается зашифровать сетевой трафик, когда это необходимо для защиты конфиденциальных сообщений. | Incapsula анализирует поведение приложения, устраняя известные уязвимости в системе безопасности, такие как неаутентифицированные перенаправления и пересылки. |

Настройки Incapsula: Пользовательский экран правил WAF

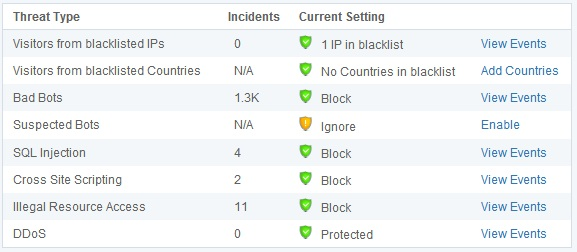

Incapsula Dashboard: мониторинг угроз безопасности

Поведение WAF в Incapsula может быть настроено так, чтобы по-разному реагировать на каждый тип атаки, с параметрами, варьирующимися от «Только оповещение» до автоматической блокировки всего доступа с атакующего IP.

Система также может автоматически выдавать отчет о соответствии PCI DDS 6.6 на еженедельной, ежемесячной или ежеквартальной основе. Как и в случае плохих и подозрительных посещений ботов, все связанные с WAF события появляются на информационной панели Incapsula, а также документируются в журнале событий безопасности для будущих ссылок.

Службы смягчения последствий DDoS

Корпоративный план Incapsula предлагает полную защиту от всех типов угроз DDoS, включая сетевые атаки (уровень 3 — 4), такие как SYN или UDP-потоки, и атаки приложений (уровень 7), которые пытаются перегрузить ресурсы сервера. Служба также может блокировать расширенные атаки, использующие уязвимости приложений и веб-серверов, такие как Slowloris DDoS, HTTP Flood, Apache Killer и т. Д.

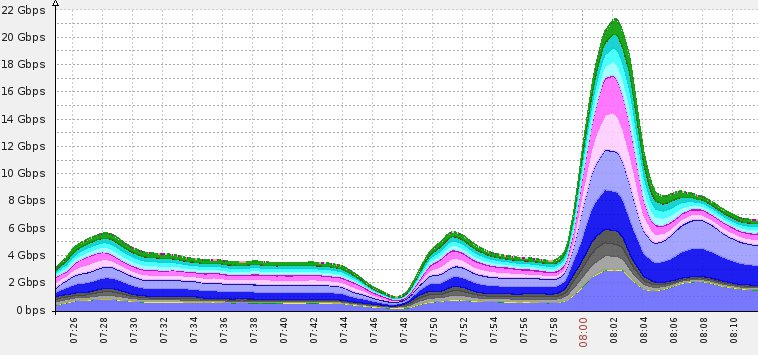

Глобальная сеть очистительных центров Incapsula способна масштабироваться по требованию, чтобы противостоять многогигабайтным DDoS-атакам. Поскольку это облачный сервис, смягчение применяется за пределами сети клиента, позволяя только отфильтрованному трафику достигать хостов.

Возможности идентификации ботов в Incapsula помогают смягчить атаки DDoS приложений (уровень 7), когда запросы DDoS выглядят как законные сеансы посетителей. Хотя большинство служб защиты от DDoS основаны на простых в использовании и ложно-склонных методах, таких как ограничение скорости или отображение досадных задержек для каждого посетителя, Incapsula может фактически различать людей и ботов, таким образом гарантируя, что законные посетители могут продолжать доступ к сайту беспрепятственно.

DDoS-атака со скоростью 22 Гбит / с смягчена в центрах очистки.

В заключение:

Сообщение Incapsula — это «доступная высококлассная безопасность», и оно выполняет свое обещание. Внедряя принципы «экономии от масштаба», Incapsula защищает веб-сайты, используя коллективную базу знаний об известных угрозах, включая новые и появляющиеся методы атак. Работая за кулисами, команда безопасности Incapsula следит за тем, чтобы вся новая информация была собрана во всей сервисной сети на благо всех пользователей сервиса.