Социальная инженерия может быть широко определена как процесс извлечения конфиденциальной информации (такой как имена пользователей и пароли) с помощью трюка. Хакеры иногда используют поддельные веб-сайты и фишинговые атаки для этой цели. Давайте попробуем понять концепцию атак социальной инженерии на нескольких примерах.

Пример 1

Вы, должно быть, заметили, что старые документы компании выбрасываются в мусорные баки как мусор. Эти документы могут содержать конфиденциальную информацию, такую как имена, номера телефонов, номера счетов, номера социального страхования, адреса и т. Д. Многие компании по-прежнему используют копировальную бумагу в своих факсимильных аппаратах, и после завершения сворачивания ее углерод попадает в мусорный ящик, в котором могут быть следы конфиденциальных данных. Хотя это звучит невероятно, но злоумышленники могут легко получить информацию из мусорных контейнеров компании путем кражи через мусор.

Пример 2

Злоумышленник может подружиться с персоналом компании и установить с ним хорошие отношения в течение определенного периода времени. Эти отношения могут быть установлены в Интернете через социальные сети, чаты или в автономном режиме за журнальным столиком, на игровой площадке или с помощью любых других средств. Злоумышленник уверенно берет сотрудников офиса и, наконец, находит необходимую конфиденциальную информацию, не давая подсказки.

Пример 3

Социальный инженер может притвориться сотрудником, действительным пользователем или VIP-персоной, подделав удостоверение личности или просто убедив сотрудников в его должности в компании. Такой злоумышленник может получить физический доступ к закрытым областям, что открывает дополнительные возможности для атак.

Пример 4

В большинстве случаев случается так, что злоумышленник может находиться рядом с вами и может заниматься серфингом, когда вы вводите конфиденциальную информацию, такую как идентификатор пользователя и пароль, PIN-код учетной записи и т. Д.

Атака социальной инженерии в Metasploit

В этом разделе мы обсудим, как вы можете инициировать атаку социальной инженерии с помощью Metasploit.

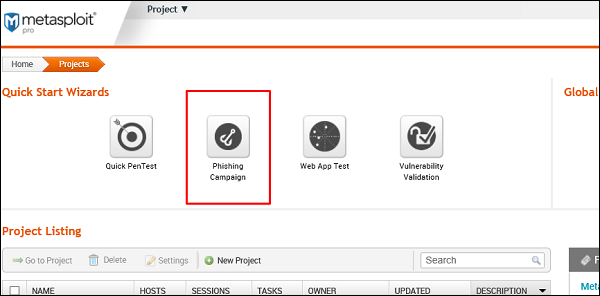

Прежде всего, перейдите на домашнюю страницу Metasploit и нажмите « Фишинговая кампания» , как показано на следующем снимке экрана.

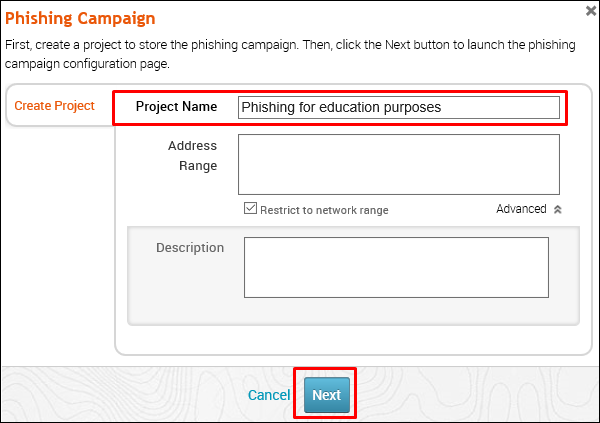

Введите название проекта и нажмите Далее.

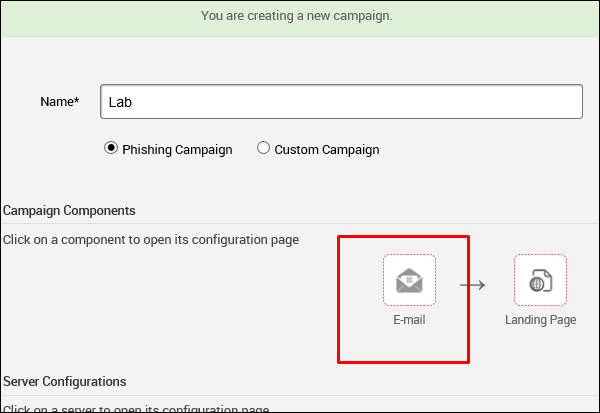

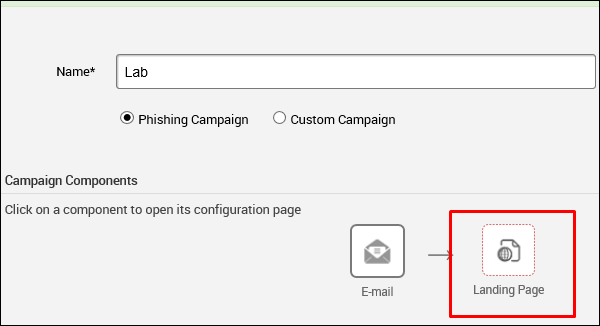

Введите название кампании. В нашем случае это лаборатория . Далее щелкните значок электронной почты в разделе « Компоненты кампании» .

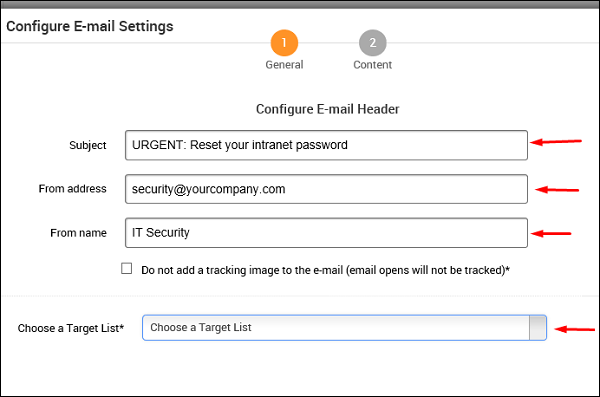

На следующем экране вам необходимо указать запрошенные данные в соответствии с вашей кампанией.

Затем нажмите значок « Содержимое» (номер 2), если вы хотите что-либо изменить в содержании письма. После изменения содержимого нажмите Сохранить .

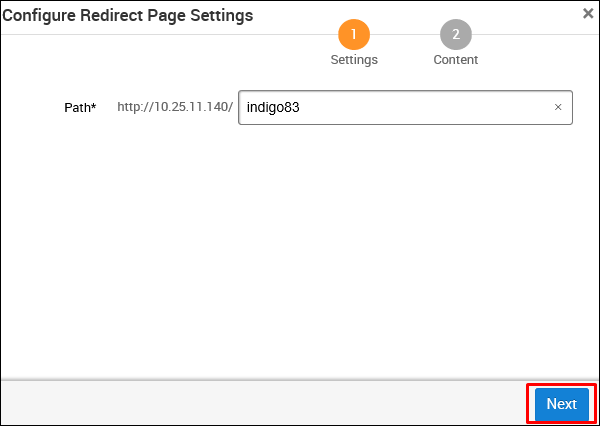

Затем щелкните значок целевой страницы, чтобы задать URL-адреса, по которым вы хотите перенаправить обманутых пользователей.

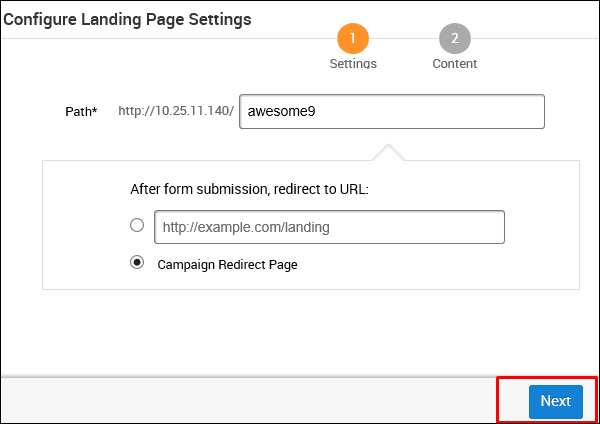

Как показано на следующем снимке экрана, введите URL-адрес в поле « Путь» и нажмите « Далее» .

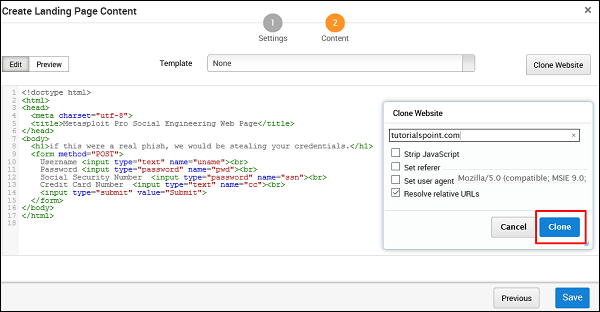

На следующем экране нажмите кнопку Clone Website, которая откроет другое окно. Здесь вам необходимо ввести сайт, который вы хотите клонировать. Как вы можете видеть на следующем скриншоте, мы ввели tutorialpoint.com в это поле. Далее нажмите кнопку « Клонировать» и сохраните изменения.

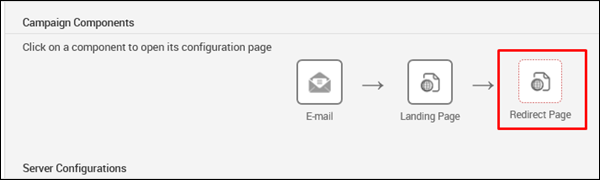

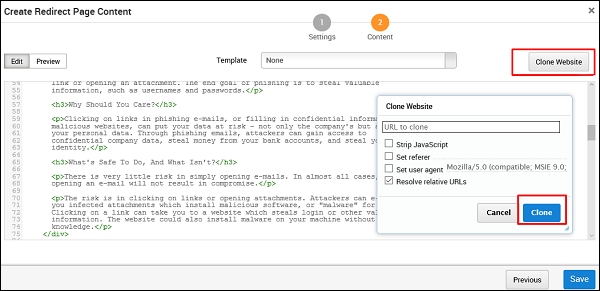

Далее нажмите кнопку « Перенаправить страницу» .

Нажмите Next, и вы увидите следующий экран.

Вы можете нажать кнопку « Клонировать веб-сайт» , чтобы снова клонировать перенаправленный веб-сайт.

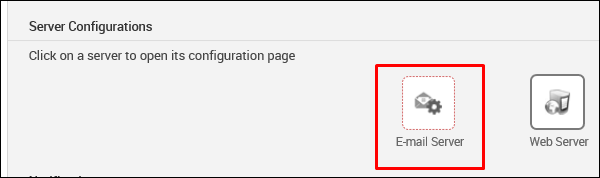

Далее в разделе « Конфигурация сервера » нажмите кнопку « Сервер электронной почты» .

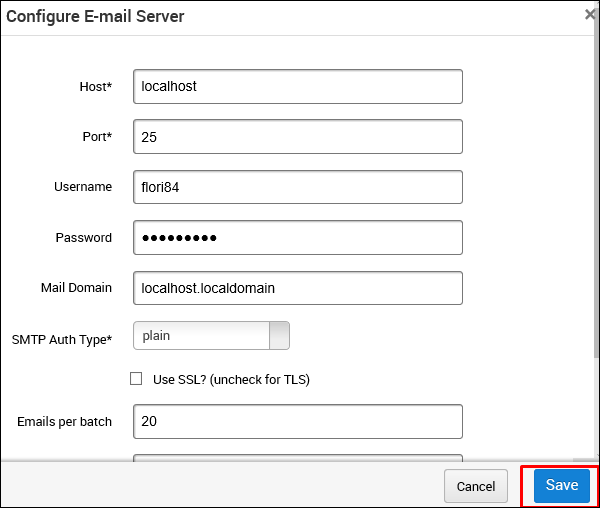

На следующем экране введите настройки почтового сервера, которые будут использоваться в качестве ретранслятора для отправки этого фишингового электронного письма. Затем нажмите Сохранить .

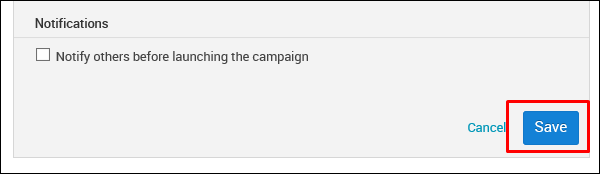

В разделе Уведомления есть возможность уведомить других перед запуском кампании . Вы можете использовать эту опцию, чтобы уведомить других. Затем нажмите Сохранить .

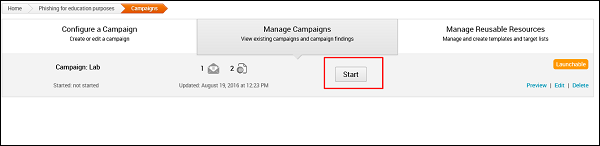

Далее вы увидите новое окно. Здесь вам нужно нажать кнопку « Пуск» , чтобы начать процесс отправки фишинговых писем.

Metasploit имеет опции для создания статистического отчета о вашей фишинг-кампании. Он появится, как показано на следующем скриншоте.