Первая фаза проникновения включает в себя сканирование сети или хоста для сбора информации и создания обзора целевой машины.

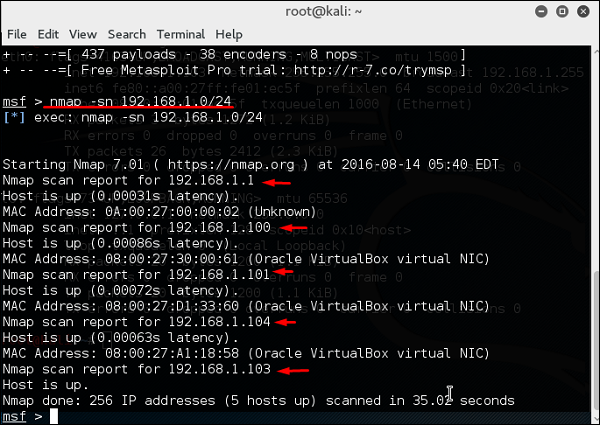

Discovery Scan в основном создает список IP-адресов в целевой сети, обнаруживая службы, работающие на компьютерах. Чтобы сделать это в Metasploit, мы будем использовать командную строку, являющуюся командами NMAP, включенными в Metasploit. Для получения дополнительной информации о NMAP и его командах перейдите по ссылке https://nmap.org/.

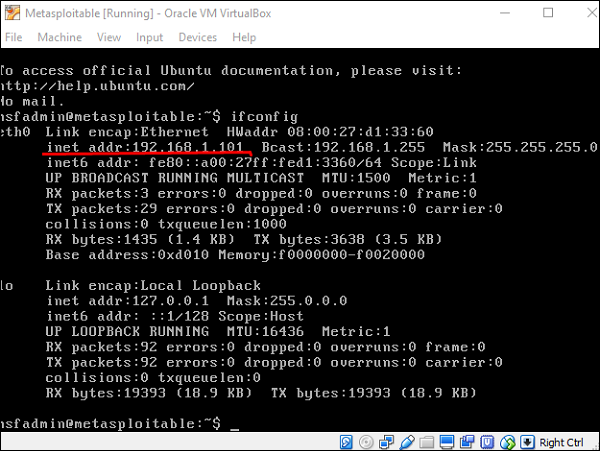

Теперь посмотрим на практике, как это работает. Мы запустили целевой компьютер (Metasploitable) и компьютер с Windows Server 2003 с IP-адресом 192.168.1.101 .

Далее мы запустим Metasploit. Здесь мы используем Kali Linux. Следовательно, команды всегда будут начинаться с nmap .

Давайте начнем сканировать сеть с диапазоном 192.168.0.0/24 и обнаружить машины.

Как видно на скриншоте выше, в сети 5 хостов с подробностями. Теперь, когда мы нашли живые хосты, мы попытаемся найти ОС, на которой они работают, и их фоновые службы.

Мы попытаемся атаковать уязвимую машину с IP 192.168.1.101. Для этого мы запустим следующую команду —

Nmap –sV-O –T4 192.168.1.101

Вот,

-

— Параметр sV будет определять службы с указанием их версии.

-

— O — определить версию ОС, которая в нашем случае — Linux 2.6.X

-

— T4 — время окончания сканирования

— Параметр sV будет определять службы с указанием их версии.

— O — определить версию ОС, которая в нашем случае — Linux 2.6.X

— T4 — время окончания сканирования

Вы получите следующий экран как результат использования вышеуказанной команды.