Некоторые из навыков, которыми обладают хакеры, являются навыками программирования и компьютерных сетей. Они часто используют эти навыки для получения доступа к системам. Целью организации является кража конфиденциальных данных, срыв бизнес-операций или физическое повреждение оборудования, управляемого компьютером. Трояны, вирусы и черви могут быть использованы для достижения вышеуказанных целей .

В этой статье мы познакомим вас с некоторыми способами использования хакерами троянов, вирусов и червей для взлома компьютерной системы. Мы также рассмотрим контрмеры, которые могут быть использованы для защиты от такой деятельности.

Темы, рассматриваемые в этом уроке

Что такое троянский конь?

Троянский конь — это программа, которая позволяет атаке управлять компьютером пользователя из удаленного места . Программа обычно маскируется под что-то полезное для пользователя. После того, как пользователь установил программу, он может устанавливать вредоносные полезные данные, создавать бэкдоры, устанавливать другие нежелательные приложения, которые могут быть использованы для компрометации компьютера пользователя, и т. Д.

В списке ниже показаны некоторые действия, которые злоумышленник может выполнить с помощью троянского коня.

- Используйте компьютер пользователя как часть ботнета при распределенных атаках типа «отказ в обслуживании».

- Повреждение компьютера пользователя (сбой, синий экран смерти и т. Д.)

- Кража конфиденциальных данных, таких как сохраненные пароли, информация о кредитной карте и т. Д.

- Изменение файлов на компьютере пользователя

- Кража электронных денег при совершении несанкционированных операций по переводу денег

- Зарегистрируйте все клавиши, которые пользователь нажимает на клавиатуре и отправляет данные злоумышленнику. Этот метод используется для сбора идентификаторов пользователей, паролей и других конфиденциальных данных.

- Просмотр скриншота пользователя

- Загрузка данных истории просмотров

Что такое червь?

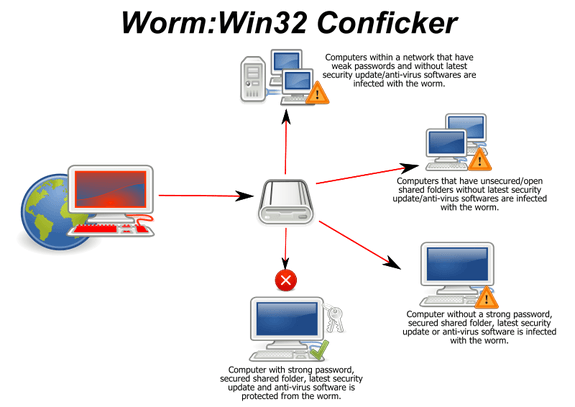

Червь — это вредоносная компьютерная программа, которая, как правило, реплицируется в компьютерной сети . Злоумышленник может использовать червя для выполнения следующих задач;

- Установите бэкдоры на компьютеры жертвы . Созданный бэкдор может быть использован для создания компьютеров-зомби, которые используются для отправки спам-писем, выполнения распределенных атак типа «отказ в обслуживании» и т. Д. Бэкдоры также могут быть использованы другими вредоносными программами.

- Черви также могут замедлять работу сети, расходуя полосу пропускания при репликации.

- Установите вредоносный код полезной нагрузки, переносимый внутри червя.

Что такое вирус?

- Вирус — это компьютерная программа, которая присоединяется к легальным программам и файлам без согласия пользователя . Вирусы могут потреблять ресурсы компьютера, такие как память и процессорное время. Считается, что атакованные программы и файлы «заражены». Компьютерный вирус может быть использован для;

- Доступ к личным данным, таким как идентификатор пользователя и пароли

- Отображать раздражающие сообщения для пользователя

- Поврежденные данные на вашем компьютере

- Журнал нажатий клавиш пользователя

Известно, что компьютерные вирусы используют методы социальной инженерии . Эти методы включают в себя обман пользователей для открытия файлов, которые выглядят как обычные файлы, такие как документы Word или Excel. Как только файл открыт, вирусный код выполняется и выполняет то, для чего он предназначен.

Меры против троянов, вирусов и червей

- Для защиты от таких атак организация может использовать следующие методы.

- Политика, которая запрещает пользователям загружать ненужные файлы из Интернета, такие как вложения в спам, игры, программы, которые утверждают, что ускоряют загрузку и т. Д.

- Антивирусное программное обеспечение должно быть установлено на всех компьютерах пользователей. Антивирусное программное обеспечение должно часто обновляться, а сканирование должно выполняться через определенные промежутки времени.

- Сканирование внешних запоминающих устройств на изолированной машине, особенно тех, которые происходят из-за пределов организации.

- Регулярное резервное копирование критически важных данных должно производиться и храниться на предпочтительно только для чтения носителях, таких как CD и DVD.

- Черви используют уязвимости в операционных системах. Загрузка обновлений операционной системы может помочь уменьшить заражение и репликацию червей.

- Червей также можно избежать путем сканирования всех вложений электронной почты перед их загрузкой.

Таблица троянов, вирусов и червей

| троянский | Вирус | червяк | |

|---|---|---|---|

| Определение | Вредоносная программа, используемая для управления компьютером жертвы из удаленного места. | Самореплицирующаяся программа, которая присоединяется к другим программам и файлам | Нелегитимные программы, которые обычно копируют себя по сети |

| Цель | Воровать конфиденциальные данные, шпионить за компьютером жертвы и т. Д. | Нарушение нормальной работы компьютера, повреждение пользовательских данных и т. Д. | Установить бэкдоры на компьютер жертвы, замедлить работу сети пользователя и т. Д. |

| Контрмеры | Использование антивирусного программного обеспечения, обновлений для операционных систем, политики безопасности при использовании Интернета и внешних носителей и т. Д. | ||