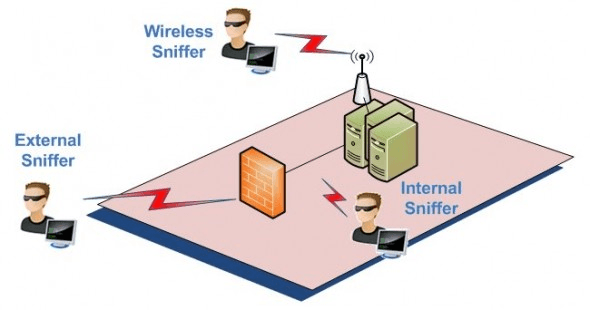

Компьютеры общаются с использованием сетей. Эти сети могут находиться в локальной сети локальной сети или быть доступными для Интернета. Сетевые анализаторы — это программы, которые собирают низкоуровневые данные пакета, которые передаются по сети. Злоумышленник может проанализировать эту информацию, чтобы обнаружить ценную информацию, такую как идентификаторы пользователей и пароли.

В этой статье мы познакомим вас с общими приемами и инструментами анализа сети, используемыми для обнаружения сетей. Мы также рассмотрим контрмеры, которые вы можете использовать для защиты конфиденциальной информации, передаваемой по сети.

Темы, рассматриваемые в этом уроке

- Что такое сетевой анализ?

- Активное и пассивное нюхание

- Взлом деятельности: Sniff Network

- Что такое наводнение управления доступом к среде (MAC)

Что такое сетевой анализ?

Компьютеры обмениваются сообщениями по сети, используя IP-адреса. Как только сообщение отправлено по сети, компьютер-получатель с соответствующим IP-адресом отвечает своим MAC-адресом.

Обнаружение сетевого трафика — это процесс перехвата пакетов данных, передаваемых по сети. Это может быть сделано с помощью специализированного программного обеспечения или оборудования. Нюхать можно привыкнуть;

- Захват конфиденциальных данных, таких как учетные данные для входа

- Подслушивать сообщения чата

- Файлы захвата были переданы по сети

Ниже приведены протоколы, которые уязвимы для сниффинга.

- Telnet

- Rlogin

- HTTP

- SMTP

- NNTP

- POP

- FTP

- IMAP

Вышеуказанные протоколы уязвимы, если данные для входа отправляются в виде простого текста

Пассивный и активный нюхающий

Прежде чем мы рассмотрим пассивный и активный сниффинг, давайте рассмотрим два основных устройства, используемых для сетевых компьютеров; концентраторы и коммутаторы.

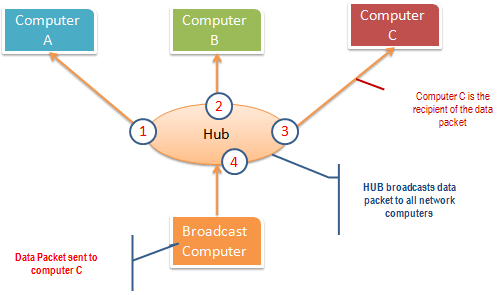

Концентратор работает, отправляя широковещательные сообщения на все выходные порты, кроме того, который отправил широковещание . Компьютер получателя отвечает на широковещательное сообщение, если IP-адрес совпадает. Это означает, что при использовании концентратора все компьютеры в сети могут видеть широковещательное сообщение. Он работает на физическом уровне (уровень 1) модели OSI.

Диаграмма ниже иллюстрирует работу концентратора.

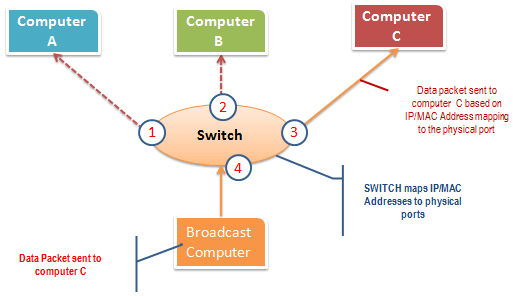

Переключатель работает по-другому; он сопоставляет IP / MAC-адреса с физическими портами на нем . Широковещательные сообщения отправляются на физические порты, которые соответствуют конфигурации IP / MAC-адреса компьютера получателя. Это означает, что широковещательные сообщения видны только на компьютере получателя. Коммутаторы работают на канальном уровне (уровень 2) и сетевом уровне (уровень 3).

На приведенной ниже схеме показано, как работает коммутатор.

Пассивный анализатор перехватывает пакеты, передаваемые по сети, которая использует концентратор . Это называется пассивным анализом, потому что его трудно обнаружить. Это также легко выполнить, так как концентратор отправляет широковещательные сообщения на все компьютеры в сети.

Активный сниффинг перехватывает пакеты, передаваемые по сети, использующей коммутатор . Существует два основных метода, используемых для обнаружения связанных сетей: отравление ARP и затопление MAC.

Взлом деятельности: нюхать сетевой трафик

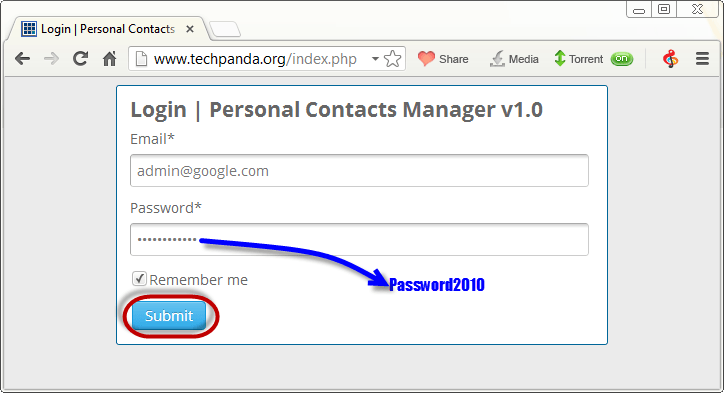

В этом практическом сценарии мы будем использовать Wireshark для перехвата пакетов данных, когда они передаются по протоколу HTTP . В этом примере мы будем анализировать сеть с помощью Wireshark, а затем войдем в веб-приложение, которое не использует безопасную связь. Мы войдем в веб-приложение на http://www.techpanda.org/

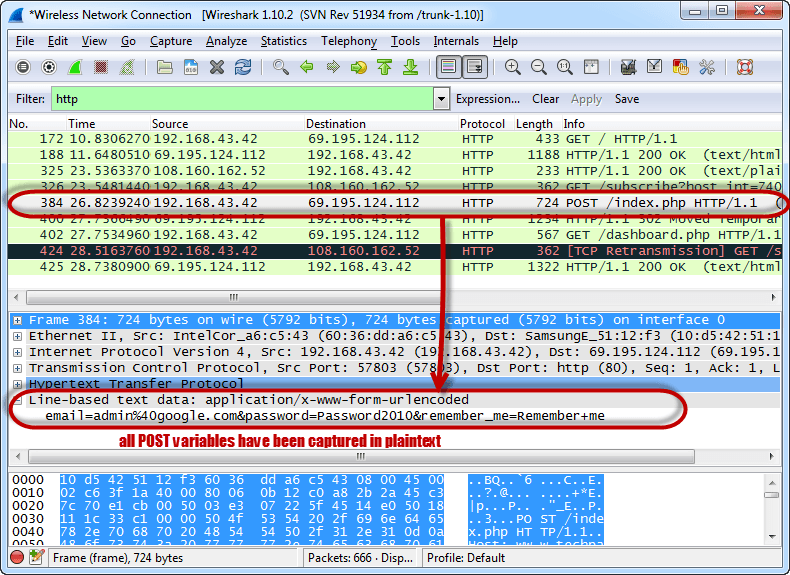

Адрес для входа — admin@google.com , а пароль — Password2010 .

Примечание. Мы войдем в веб-приложение только для демонстрации. Техника также может прослушивать пакеты данных с других компьютеров, которые находятся в той же сети, что и тот, который вы используете для прослушивания. Анализатор не только ограничен techpanda.org, но также анализирует все пакеты данных HTTP и других протоколов.

Обнюхивать сеть с помощью Wireshark

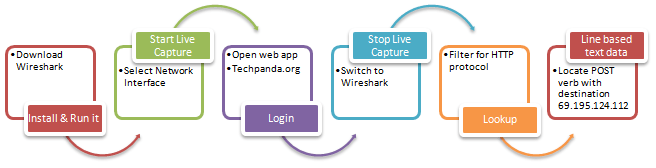

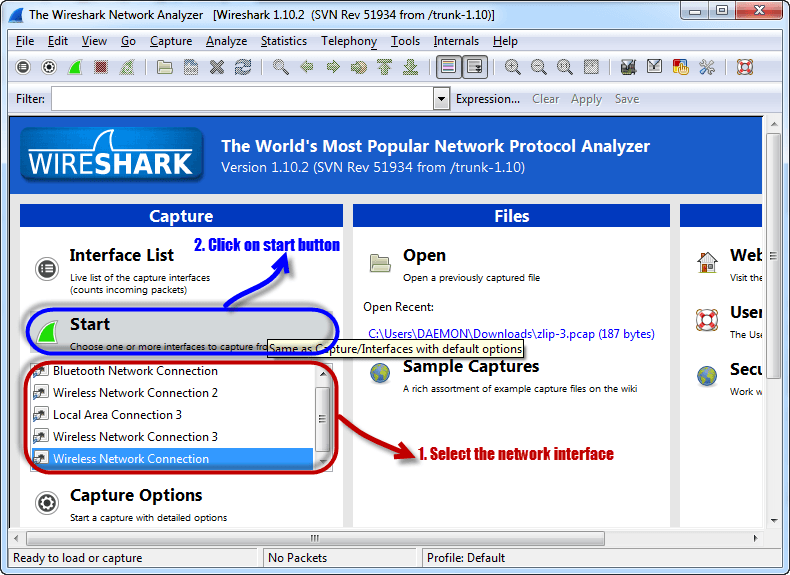

На рисунке ниже показаны шаги, которые вы будете выполнять, чтобы выполнить это упражнение без путаницы

Загрузите Wireshark по этой ссылке http://www.wireshark.org/download.html

- Открыть Wireshark

- Вы получите следующий экран

- Выберите сетевой интерфейс, который вы хотите прослушать. Обратите внимание, что для этой демонстрации мы используем беспроводное сетевое соединение. Если вы находитесь в локальной сети, вам следует выбрать интерфейс локальной сети.

- Нажмите на кнопку запуска, как показано выше

- Откройте веб-браузер и введите http://www.techpanda.org/

- Адрес электронной почты для входа — admin@google.com, а пароль — Password2010.

- Нажмите на кнопку отправить

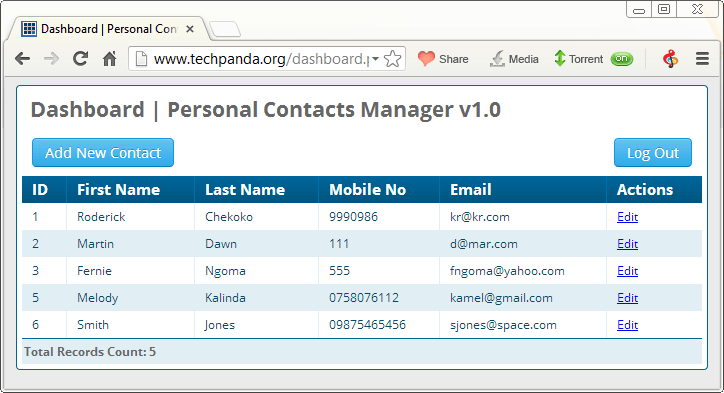

- Успешный вход в систему должен дать вам следующую панель

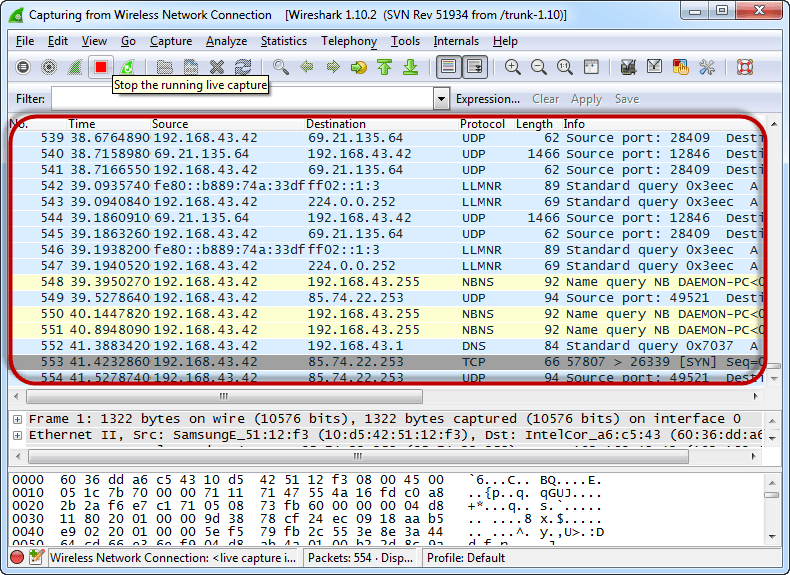

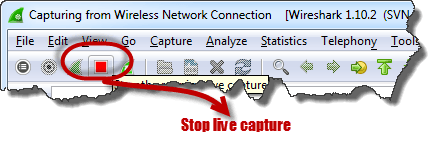

- Вернитесь в Wireshark и остановите живой захват

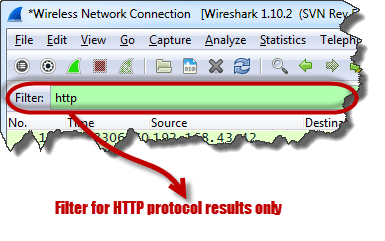

- Фильтрация результатов протокола HTTP только с использованием текстового поля фильтра

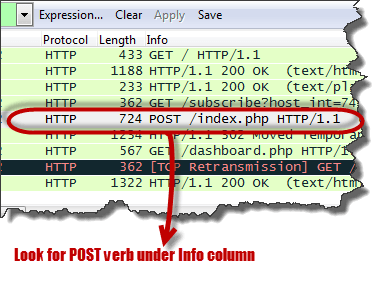

- Найдите столбец Info и найдите записи с HTTP-глаголом POST и щелкните по нему.

- Непосредственно под записями журнала находится панель со сводкой полученных данных. Посмотрите на резюме, в котором говорится о текстовых данных на основе строки: application / x-www-form-urlencoded

- Вы должны иметь возможность просматривать значения в виде открытого текста всех переменных POST, отправленных на сервер по протоколу HTTP.

Что такое MAC-флудинг?

MAC-флудинг — это метод анализа сетевого трафика, который заполняет таблицу MAC-адресов коммутатора поддельными MAC-адресами . Это приводит к перегрузке памяти коммутатора и превращает его в концентратор. Как только коммутатор скомпрометирован, он отправляет широковещательные сообщения всем компьютерам в сети. Это позволяет прослушивать пакеты данных при их отправке в сеть.

Контрмеры против MAC-наводнения

- Некоторые коммутаторы имеют функцию безопасности порта . Эта функция может использоваться для ограничения количества MAC-адресов в портах. Он также может использоваться для поддержки таблицы защищенных MAC-адресов в дополнение к таблице, предоставляемой коммутатором.

- Серверы аутентификации, авторизации и учета могут использоваться для фильтрации обнаруженных MAC-адресов.

Счетчик мер

- Ограничение доступа к физическим сетевым носителям значительно снижает вероятность установки сетевого анализатора.

- Шифрование сообщений при их передаче по сети значительно снижает их ценность, поскольку их трудно расшифровать.

- Изменение сети к Secure Shell (SSH) сетям также снижает шансы сети были понюхали.

Резюме

- Сетевой сниффинг перехватывает пакеты, когда они передаются по сети

- Пассивный сниффинг выполняется в сети, которая использует концентратор. Это трудно обнаружить.

- Активный сниффинг выполняется в сети, в которой используется коммутатор. Это легко обнаружить.

- Переполнение MAC-адресов работает путем заполнения списка адресов таблицы MAC-адресов поддельными MAC-адресами. Это делает переключатель работать как концентратор

- Меры безопасности, изложенные выше, могут помочь защитить сеть от перехвата.