Что такое Kali Linux?

Kali Linux — это дистрибутив безопасности Linux, специально разработанный для цифровой криминалистики и тестирования на проникновение. Он был разработан Мати Ахарони и Девоном Кернсом из Offensive Security посредством переписывания BackTrack. BackTrack была их предыдущей операционной системой информационной безопасности. Первой версией Kali Linux была Kali 1.0.0, представленная в марте 2013 года. В настоящее время Offensive Security финансирует и поддерживает Kalin Linux. Если бы вы сегодня посетили веб-сайт Kali ( www.kali.org ), вы бы увидели большой баннер с надписью «Наше самое совершенное распространение тестов на проникновение, когда-либо». Очень смелое утверждение, которое по иронии судьбы еще не опровергнуто.

Kali Linux имеет более 600 предустановленных приложений для тестирования на проникновение. Каждая программа обладает уникальной гибкостью и возможностью использования. Kali Linux отлично работает, разделяя эти полезные утилиты на следующие категории:

- Сбор информации

- Анализ уязвимостей

- Беспроводные атаки

- Веб-приложения

- Инструменты эксплуатации

- нагрузочное тестирование

- Инструменты судебной экспертизы

- Нюхает и спуфинг

- Атаки паролем

- Поддержание доступа

- Обратный инжиниринг

- Инструменты отчетности

- Аппаратный взлом

В этом уроке для начинающих вы изучите:

- Что такое Kali Linux?

- Кто использует Kali Linux и почему?

- Kali Linux Методы установки

- Установите Kali Linux с помощью Virtual Box

- Начало работы с графическим интерфейсом Kali Linux

- Что такое Nmap?

- Как выполнить базовое сканирование Nmap в Kali Linux

- Что такое Metasploit?

Who uses Kali Linux and Why?

Kali Linux is truly a unique operating system, as its one of the few platforms openly used by both good guys and bad guys. Security Administrators, and Black Hat Hackers both use this operating system extensively. One to detect and prevent security breaches, and the other to identify and possibly exploit security breaches. The number of tools configured and preinstalled on the operating system, make Kali Linux the Swiss Army knife in any security professionals toolbox.

Professionals that use Kali Linux

- Security Administrators – Security Administrators are responsible for safeguarding their institution’s information and data. They use Kali Linux to review their environment(s) and ensure there are no easily discoverable vulnerabilities.

- Network Administrators – Network Administrators are responsible for maintaining an efficient and secure network. They use Kali Linux to audit their network. For example, Kali Linux has the ability to detect rogue access points.

- Network Architects – Network Architects, are responsible for designing secure network environments. They utilize Kali Linux to audit their initial designs and ensure nothing was overlooked or misconfigured.

- Pen Testers – Pen Testers, utilize Kali Linux to audit environments and perform reconnaissance on corporate environments which they have been hired to review.

- CISO – CISO or Chief Information Security Officers, use Kali Linux to internally audit their environment and discover if any new applications or rouge configurations have been put in place.

- Forensic Engineers – Kali Linux posses a «Forensic Mode», which allows a Forensic Engineer to perform data discovery and recovery in some instances.

- White Hat Hackers – White Hat Hackers, similar to Pen Testers use Kali Linux to audit and discover vulnerabilities which may be present in an environment.

- Black Hat Hackers – Black Hat Hackers, utilize Kali Linux to discover and exploit vulnerabilities. Kali Linux also has numerous social engineer applications, which can be utilized by a Black Hat Hacker to compromise an organization or individual.

- Grey Hat Hackers – Grey Hat Hackers, lie in between White Hat and Black Hat Hackers. They will utilize Kali Linux in the same methods as the two listed above.

- Computer Enthusiast – Computer Enthusiast is a pretty generic term, but anyone interested in learning more about networking or computers, in general, can use Kali Linux to learn more about Information Technology, networking, and common vulnerabilities.

Kali Linux Installation Methods

Kali Linux can be installed using the following methods:

Ways to Run Kali Linux:

- Directly on a PC, Laptop – Utilizing a Kali ISO image, Kali Linux can be installed directly onto a PC or Laptop. This method is best if you have a spare PC and are familiar with Kali Linux. Also, if you plan or doing any access point testing, installing Kali Linux directly onto Wi-Fi enabled laptop is recommended.

- Виртуализированный (VMware, Hyper-V, Oracle VirtualBox, Citrix) — Kali Linux поддерживает большинство известных гипервизоров и может быть легко включен в самые популярные. Предварительно сконфигурированные образы доступны для загрузки с www.kali.org , или ISO можно использовать для установки операционной системы в предпочтительный гипервизор вручную.

- Облако (Amazon AWS, Microsoft Azure). Учитывая популярность Kali Linux, AWS и Azure предоставляют образы для Kali Linux.

- Загрузочный диск USB — Используя ISO-образ Kali Linux, можно создать загрузочный диск для запуска Kali Linux на компьютере без его фактической установки или для целей судебной экспертизы.

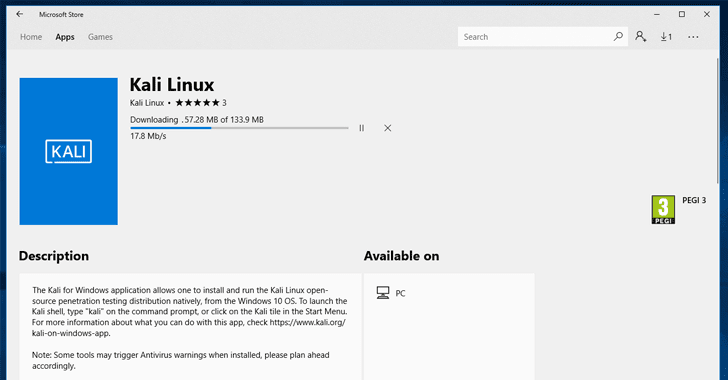

- Windows 10 (приложение) — Kali Linux теперь может работать в Windows 10 через командную строку. Не все функции работают, так как это все еще в бета-режиме.

- Mac (двойная или одиночная загрузка) — Kali Linux можно установить на Mac в качестве вспомогательной операционной системы или в качестве основной. Для настройки этой настройки можно использовать функции загрузки Parallels или Mac.

Установите Kali Linux с помощью Virtual Box

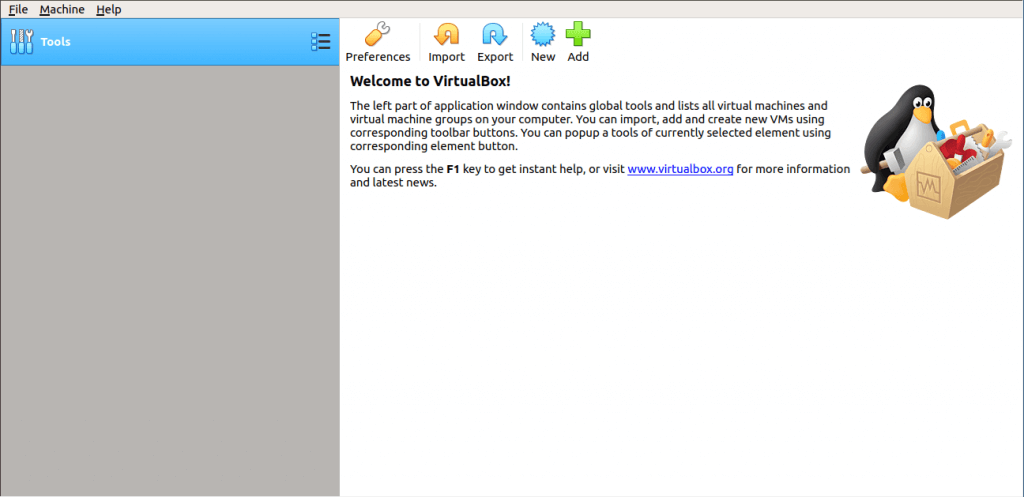

Самый простой и, пожалуй, самый распространенный метод — это установить Kali Linux и запустить его из Oracle VirtualBox.

Этот метод позволяет вам продолжать использовать имеющееся у вас оборудование, экспериментируя с функционально обогащенным Kali Linux в полностью изолированной среде . Лучше всего все бесплатно. И Kali Linux, и Oracle VirtualBox бесплатны. В этом руководстве предполагается, что вы уже установили Oracle VirtualBox в своей системе и включили 64-битную виртуализацию через BIOS.

Шаг 1) Перейдите на страницу https://images.offensive-security.com/virtual-images/kali-linux-2019.2-vbox-amd64.ova.

Это загрузит образ OVA, который можно импортировать в VirtualBox

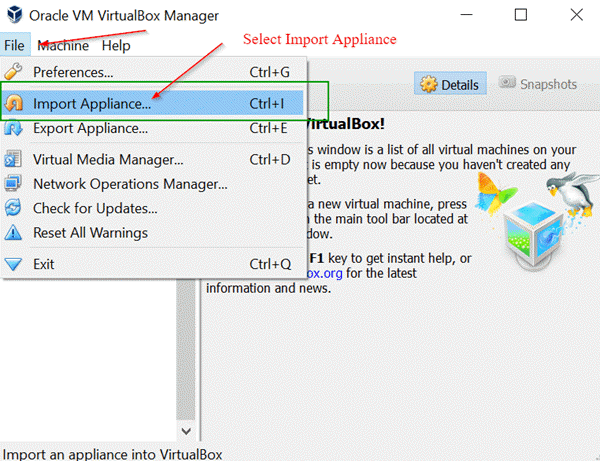

Шаг 2) Откройте приложение Oracle VirtualBox и в меню «Файл» выберите «Импорт устройства».

Меню Файл -> Импортировать устройство

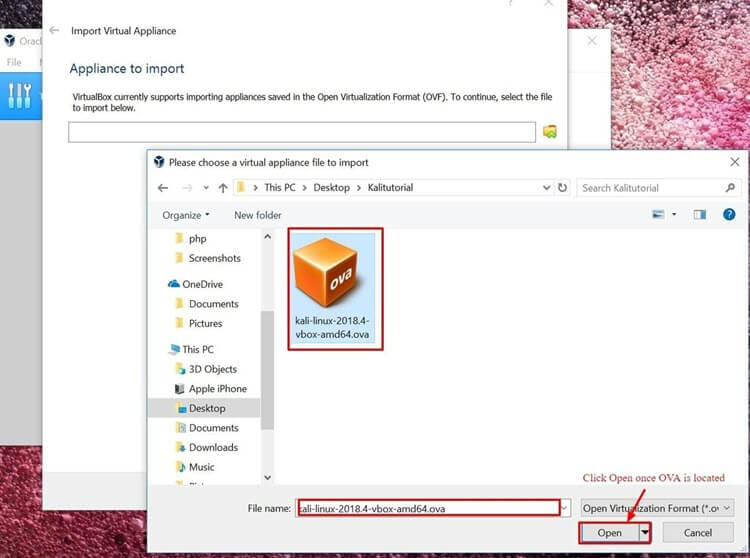

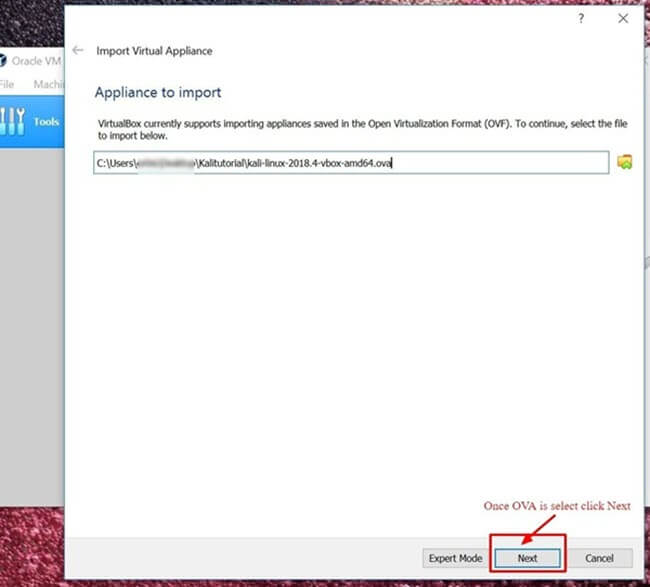

Шаг 3) На следующем экране «Appliance to Import» найдите расположение загруженного файла OVA и нажмите « Открыть».

Шаг 4) После того, как вы нажмете « Открыть» , вы вернетесь в « Устройство для импорта », просто нажмите « Далее».

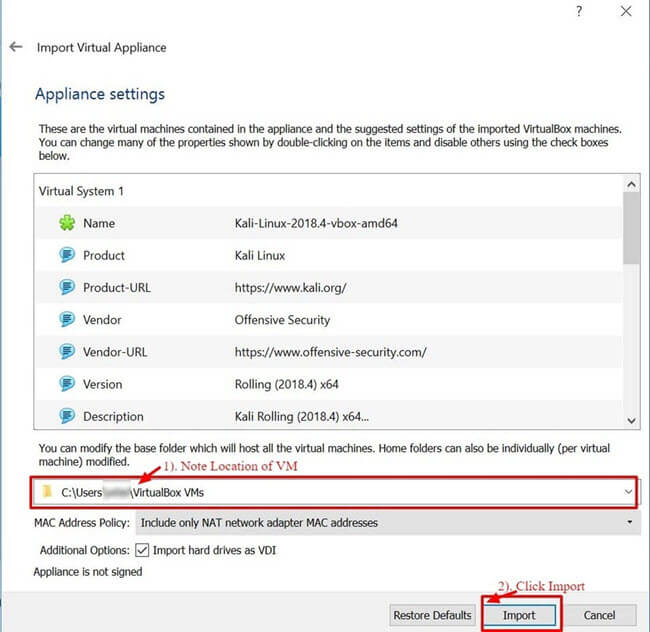

Шаг 5) На следующем экране « Настройки устройства » отображается сводная информация о настройках системы, оставляя настройки по умолчанию в порядке. Как показано на скриншоте ниже, запишите, где находится виртуальная машина, и нажмите « Импорт» .

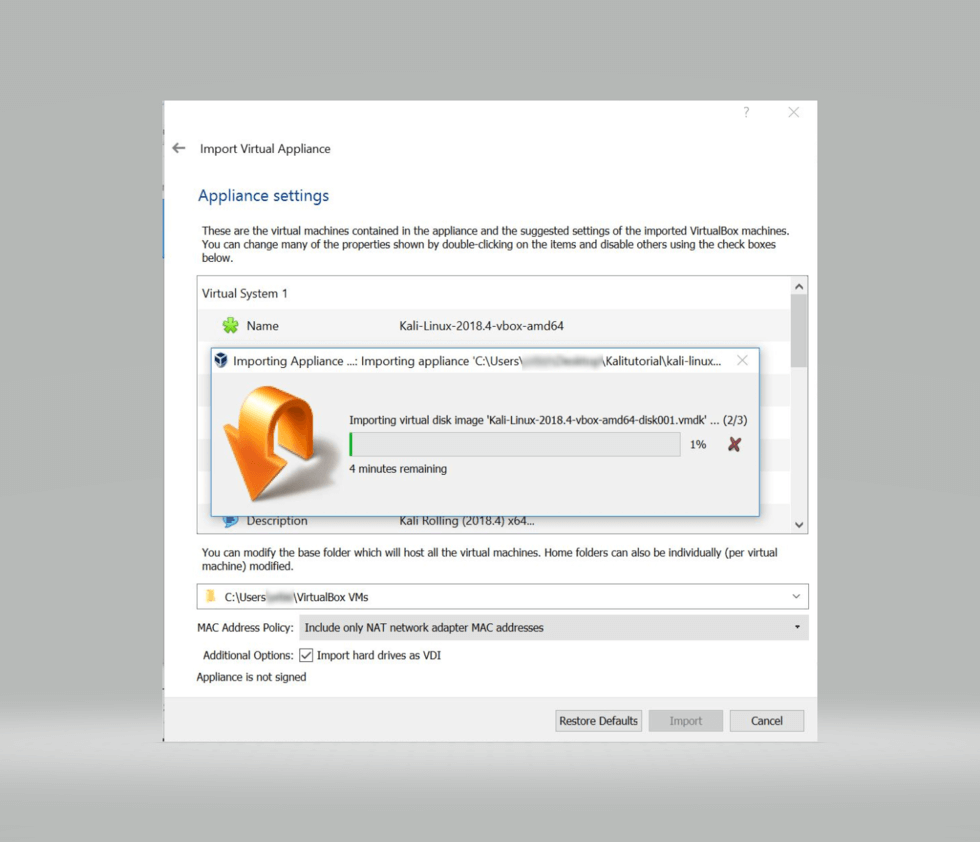

Шаг 6) VirtualBox теперь импортирует устройство Kali Linux OVA. Этот процесс может занять от 5 до 10 минут.

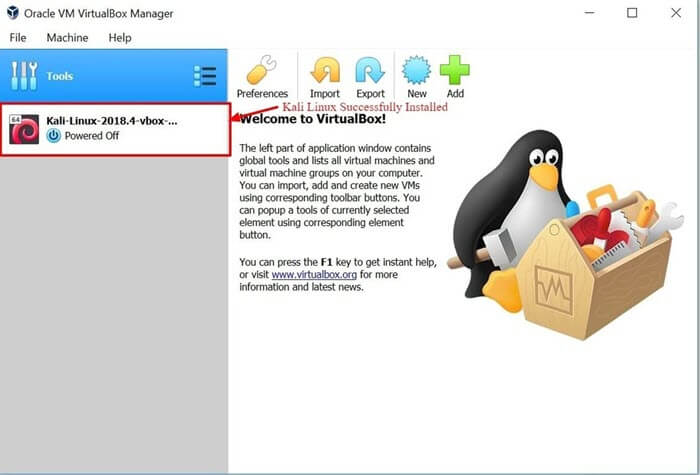

Шаг 7) Поздравляем, Kali Linux была успешно установлена на VirtualBox. Теперь вы должны увидеть виртуальную машину Kali Linux в консоли VirtualBox. Далее мы рассмотрим Kali Linux и некоторые начальные шаги, которые необходимо выполнить.

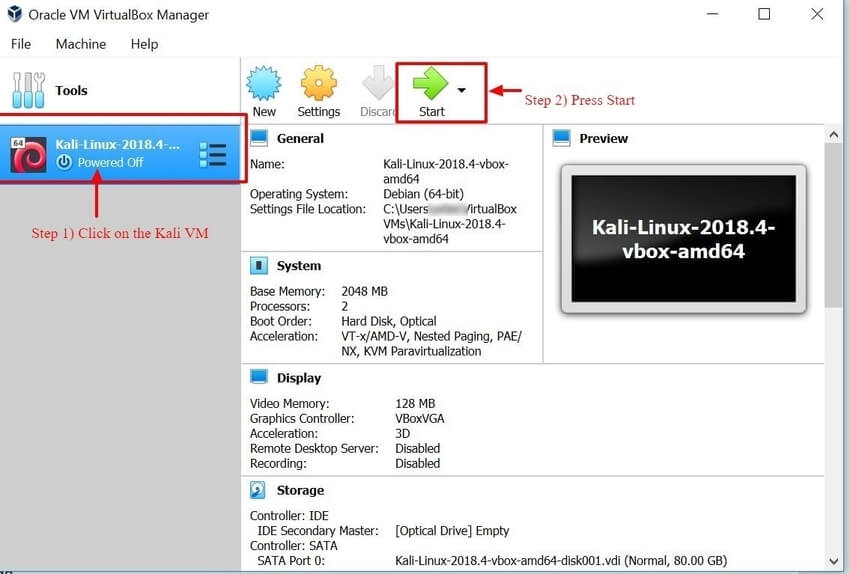

Шаг 8) Нажмите на виртуальную машину Kali Linux на панели мониторинга VirtualBox и нажмите кнопку « Пуск», чтобы загрузить операционную систему Kali Linux.

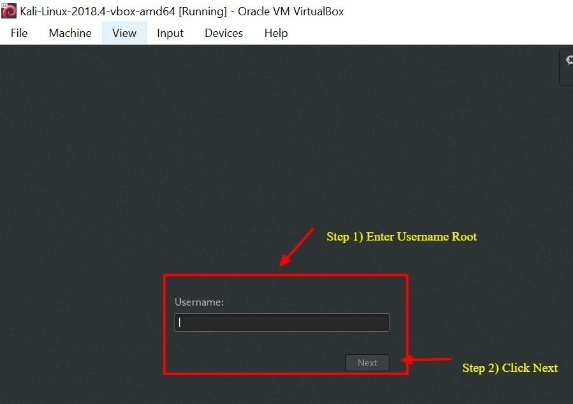

Шаг 9) На экране входа в систему введите « Root » в качестве имени пользователя и нажмите Далее .

Шаг 10) Как упоминалось ранее, введите « toor » в качестве пароля и нажмите « Войти» .

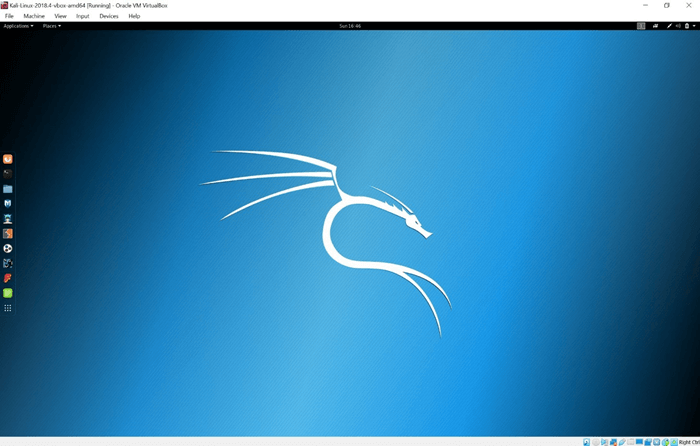

Теперь вы будете присутствовать с Kali Linux GUI Desktop. Поздравляем, вы успешно вошли в Kali Linux.

Начало работы с графическим интерфейсом Kali Linux

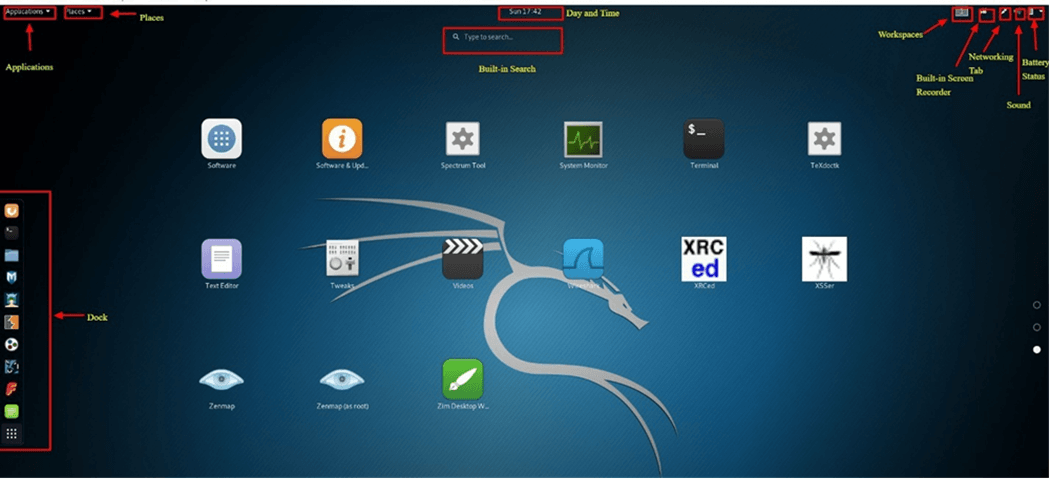

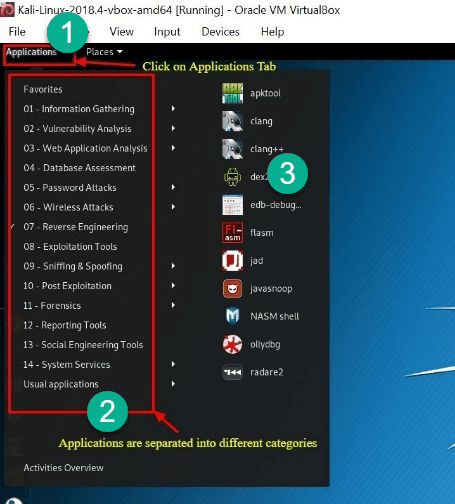

В Kali Desktop есть несколько вкладок, которые вы должны сначала отметить и с которыми можно ознакомиться. Вкладка «Приложения», вкладка «Места» и док-станция Kali Linux.

Вкладка «Приложения» — предоставляет графический выпадающий список всех приложений и инструментов, предварительно установленных в Kali Linux. Просмотр вкладки « Приложения» — отличный способ познакомиться с функционально богатой операционной системой Kali Linux. В этом уроке мы обсудим два приложения: Nmap и Metasploit . Приложения размещены в разных категориях, что значительно упрощает поиск приложений.

Доступ к приложениям

Шаг 1) Нажмите на вкладку Приложения

Шаг 2) Перейдите к определенной категории, которую вы хотите исследовать

Шаг 3) Нажмите на приложение, которое вы хотите запустить.

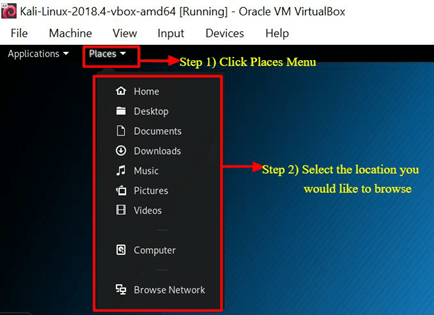

Вкладка «Метки» — как и в любой другой операционной системе с графическим интерфейсом, например Windows или Mac, простой доступ к папкам, изображениям и моим документам является важным компонентом. Места на Kali Linux обеспечивают такую доступность, которая жизненно необходима для любой операционной системы. По умолчанию меню « Места» содержит следующие вкладки: « Домой», «Рабочий стол», «Документы», «Загрузки», «Музыка», «Изображения», «Видео», «Компьютер» и «Обзор сети».

Доступ к местам

Шаг 1) Нажмите на вкладку Места

Шаг 2) Выберите местоположение, к которому вы хотите получить доступ.

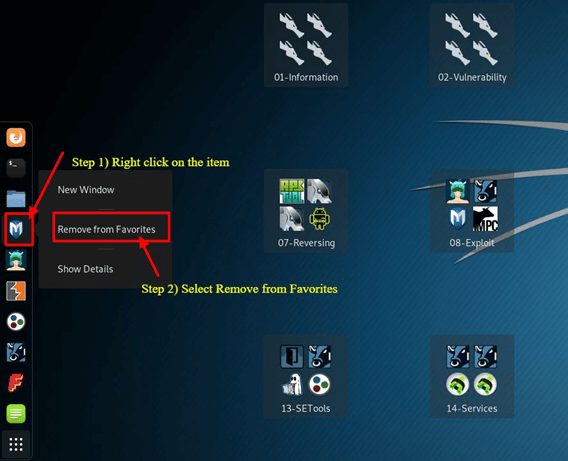

Kali Linux Dock — аналогично док-станции Apple Mac или панели задач Microsoft Windows, док-станция Kali Linux обеспечивает быстрый доступ к часто используемым / избранным приложениям. Приложения могут быть добавлены или удалены легко.

Чтобы удалить предмет из дока

Шаг 1) Щелкните правой кнопкой мыши на элементе Dock

Шаг 2) Выберите Удалить из избранного

Добавить элемент в док

Добавление элемента в Dock очень похоже на удаление элемента из Dock.

Шаг 1) Нажмите кнопку «Показать приложения» в нижней части панели Dock.

Шаг 2) Щелкните правой кнопкой мыши на приложении

Шаг 3) Выберите Добавить в избранное

После завершения предмет будет отображаться в доке

Kali Linux имеет много других уникальных функций, что делает эту операционную систему главным выбором для инженеров безопасности и хакеров. К сожалению, охватить их все невозможно в этом уроке; Тем не менее, вы можете свободно использовать различные кнопки на рабочем столе.

Что такое Nmap?

Network Mapper, более кратко известный как Nmap, — это бесплатная утилита с открытым исходным кодом, используемая для обнаружения сетей и сканирования уязвимостей. Специалисты по безопасности используют Nmap для обнаружения устройств, работающих в их средах. Nmap также может раскрывать сервисы и порты, которые обслуживает каждый хост, создавая потенциальную угрозу безопасности. На самом базовом уровне рассмотрим Nmap, пинг на стероидах. Чем более продвинуты ваши технические навыки, тем больше полезности вы найдете в Nmap

Nmap предлагает гибкость для мониторинга одного хоста или огромной сети, состоящей из сотен, если не тысяч устройств и подсетей. Гибкость, которую предлагает Nmap, развивалась годами, но по своей сути это инструмент сканирования портов, который собирает информацию, отправляя необработанные пакеты в хост-систему. Затем Nmap прослушивает ответы и определяет, открыт ли порт, закрыт или отфильтрован.

Первое сканирование, с которым вы должны быть знакомы, — это базовое сканирование Nmap, которое сканирует первые 1000 портов TCP. Если он обнаруживает прослушивание порта, он отображает порт как открытый, закрытый или фильтрованный. Отфильтрованный означает, что брандмауэр, скорее всего, изменяет трафик на этом конкретном порту. Ниже приведен список команд Nmap, которые можно использовать для запуска сканирования по умолчанию.

Выбор цели Nmap

|

Сканирование одного IP |

nmap 192.168.1.1 |

|

Сканирование хоста |

nmap www.testnetwork.com |

|

Сканирование диапазона IP-адресов |

nmap 192.168.1.1-20 |

|

Сканирование подсети |

nmap 192.168.1.0/24 |

|

Сканирование целей из текстового файла |

nmap -iL list-of-ipaddresses.txt |

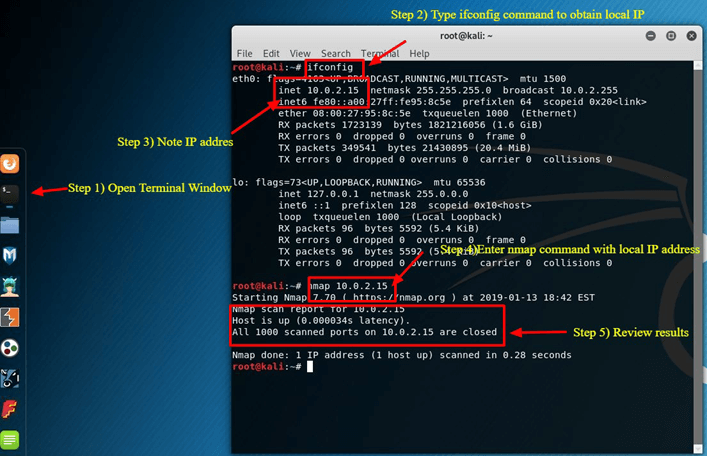

Как выполнить базовое сканирование Nmap в Kali Linux

Чтобы запустить базовое сканирование Nmap в Kali Linux, выполните следующие действия. С помощью Nmap, как показано выше, вы можете сканировать один IP-адрес, DNS-имя, диапазон IP-адресов, подсетей и даже сканировать текстовые файлы. В этом примере мы будем сканировать IP-адрес локального хоста.

Шаг 1) В меню Dock , нажмите на вторую вкладку, которая является Терминалом

Шаг 2) терминал окно должно открываться, введите команду IFCONFIG, эта команда возвращает локальный IP — адрес вашей системы Kali Linux. В этом примере локальный IP-адрес — 10.0.2.15.

Шаг 3) Запишите локальный IP-адрес

Шаг 4) В том же окне терминала введите nmap 10.0.2.15 , он будет сканировать первые 1000 портов на локальном хосте. Учитывая, что это базовая установка, порты не должны быть открыты.

Шаг 5) Просмотрите результаты

По умолчанию nmap сканирует только первые 1000 портов. Если вам нужно отсканировать все 65535 портов, вы просто измените приведенную выше команду, включив в нее -p-.

Nmap 10.0.2.15 -p-

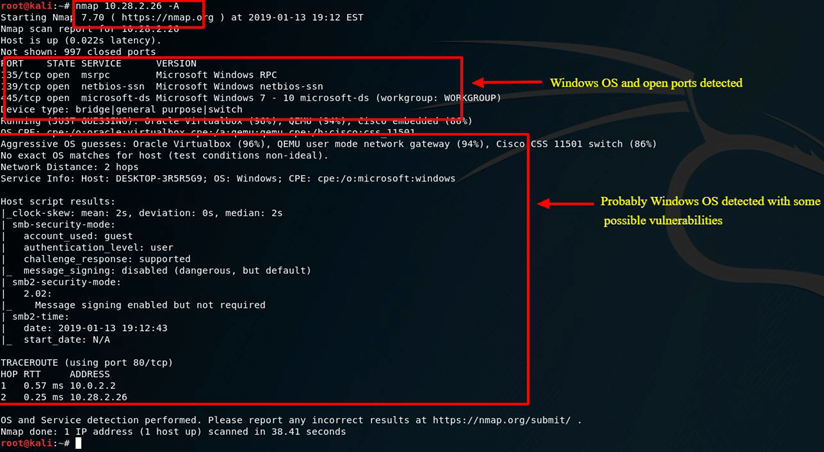

Nmap OS Scan

Еще одна базовая, но полезная функция nmap — возможность определять ОС хост-системы. Kali Linux по умолчанию является безопасным, поэтому в этом примере в качестве примера будет использована хост-система, на которой установлен Oracle VirtualBox. Хост-система представляет собой Windows 10 Surface. IP-адрес хост-системы — 10.28.2.26.

В окне терминала введите следующую команду nmap:

nmap 10.28.2.26 – A

Обзор результатов

Добавление -A указывает nmap не только выполнять сканирование портов, но и пытаться обнаружить операционную систему.

Nmap является жизненно важной утилитой в любом наборе инструментов Security Professional. Используйте команду nmap -h, чтобы изучить дополнительные параметры и команды в Nmap.

Что такое Metasploit?

Metasploit Framework — это проект с открытым исходным кодом, который предоставляет общедоступный ресурс для исследования уязвимостей и разработки кода, который позволяет специалистам по безопасности проникать в их собственную сеть и выявлять угрозы безопасности и уязвимости. Metasploit был недавно куплен Rapid 7 (https://www.metasploit.com). Тем не менее, версия сообщества Metasploit по-прежнему доступна на Kali Linux. Metasploit — безусловно, самая популярная в мире утилита проникновения .

Важно соблюдать осторожность при использовании Metasploit, поскольку сканирование сети или среды, которая не является вашей, в некоторых случаях может считаться незаконным. В этом руководстве мы покажем вам, как запустить Metasploit и выполнить базовое сканирование в Kali Linux. Metasploit считается продвинутой утилитой и потребует некоторого времени, чтобы стать адептом, но, ознакомившись с приложением, он станет бесценным ресурсом.

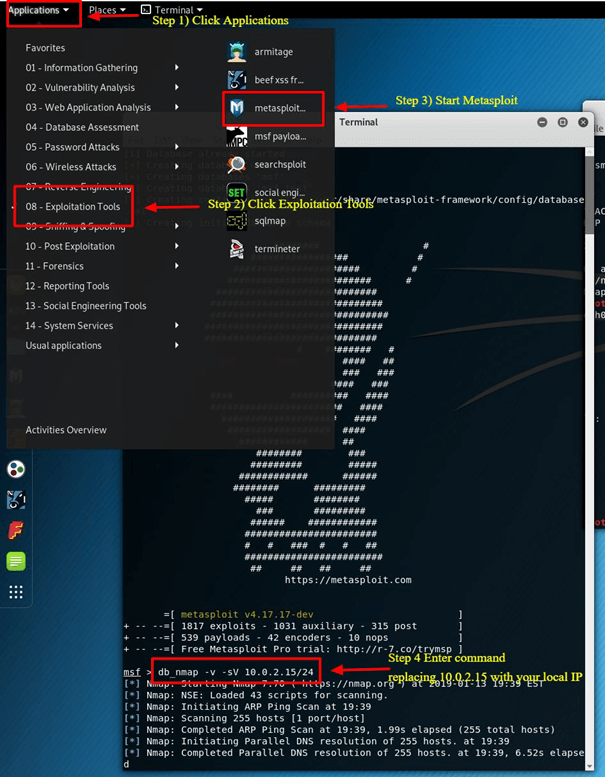

Metasploit и Nmap

В Metasploit мы можем использовать Nmap. В этом случае вы узнаете, как сканировать локальную подсеть VirtualBox из Metasploit с помощью только что изученной утилиты Nmap.

Шаг 1) На вкладке Приложения прокрутите вниз до 08-Эксплуатационные инструменты и затем выберите Metasploit

Шаг 2) Откроется окно терминала с MSF в диалоговом окне, это Metasploit

Шаг 3) Введите следующую команду

db_nmap -V -sV 10.0.2.15/24

(не забудьте заменить 10.0.2.15 своим локальным IP-адресом)

Вот:

DB_ обозначает базу данных

-V обозначает многословный режим

-sV обозначает обнаружение версии сервиса

Metasploit Exploit Utility

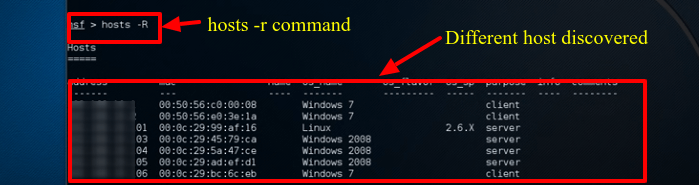

Metasploit очень прочный с его особенностями и гибкостью. Одно из распространенных применений Metasploit — это использование уязвимостей. Ниже мы рассмотрим шаги, описывающие некоторые эксплойты и пытающиеся использовать Windows 7 Machine.

Шаг 1) Предполагая, что Metasploit все еще открыт, введите Hosts -R в окне терминала. Это добавляет хосты, недавно обнаруженные в базу данных Metasploit.

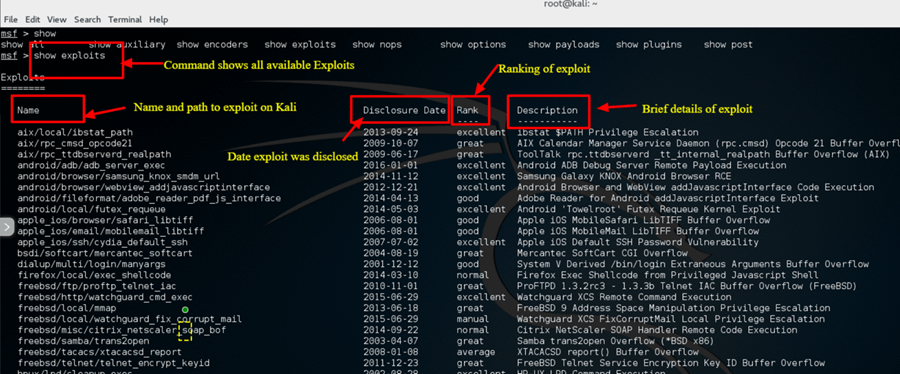

Шаг 2) Введите « show exploits », эта команда предоставит подробный обзор всех эксплойтов, доступных для Metasploit.

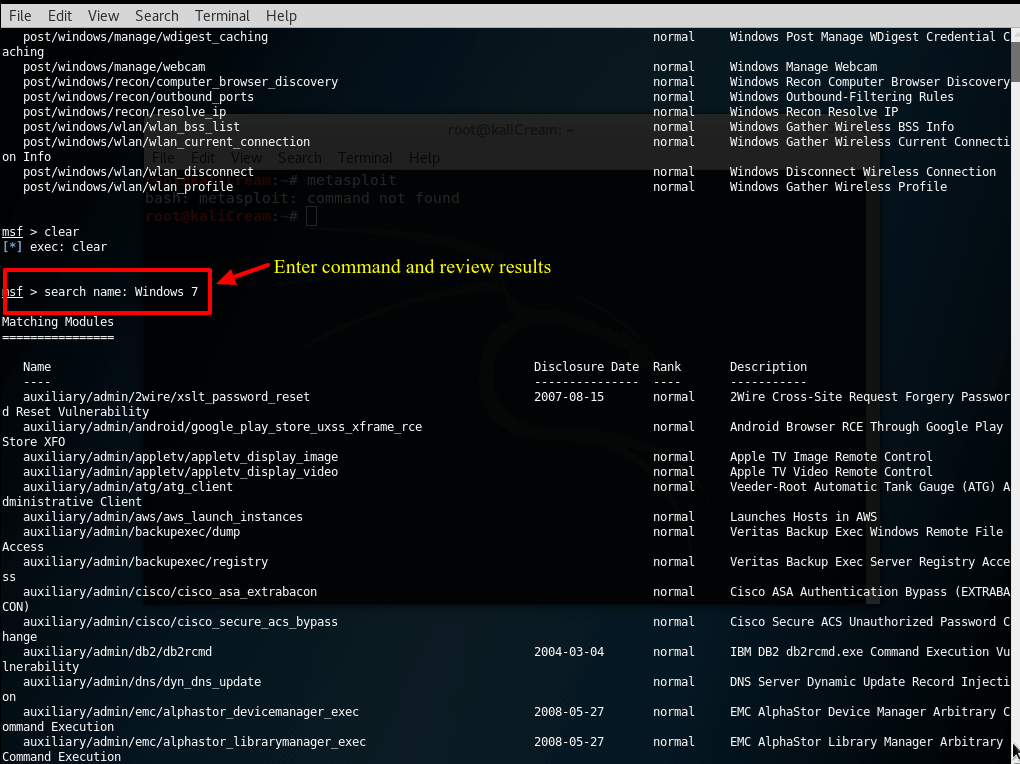

Шаг 3) Теперь попробуйте сузить список с помощью этой команды: search name: Windows 7 , эта команда ищет эксплойты, в частности Windows 7, для целей данного примера мы попытаемся использовать машину под управлением Windows 7. В зависимости от вашей среды вам придется изменить параметры поиска в соответствии с вашими критериями. Например, если у вас Mac или другой компьютер с Linux, вам придется изменить параметр поиска в соответствии с этим типом компьютера.

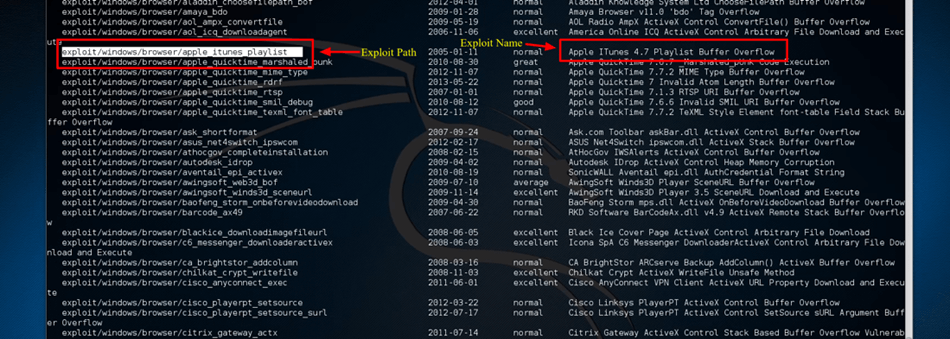

Шаг 4) Для целей данного руководства мы будем использовать уязвимость Apple Itunes, обнаруженную в списке. Чтобы использовать эксплойт, мы должны ввести полный путь, который отображается в списке: используйте эксплойт / windows / browse / apple_itunes_playlist

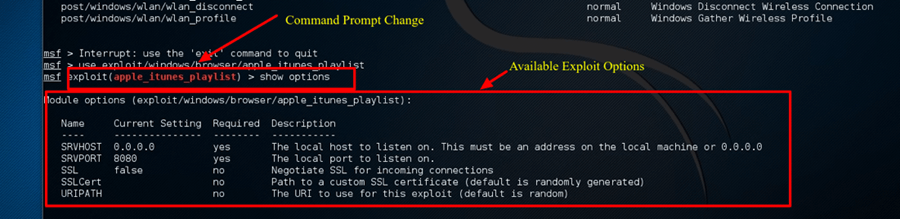

Шаг 5) Если эксплойт успешен, командная строка изменится и отобразит имя эксплойта, за которым следует >, как показано на скриншоте ниже.

Шаг 6) Введите show options, чтобы просмотреть, какие опции доступны для эксплойта. Каждый эксплойт, конечно, будет иметь разные варианты.

Резюме

В общем, Kali Linux — это удивительная операционная система, которая широко используется различными профессионалами от администраторов безопасности до Black Hat Hackers. Благодаря надежным утилитам, стабильности и простоте использования, это операционная система, с которой должны быть знакомы все в ИТ-индустрии и компьютерные энтузиасты. Использование только двух приложений, рассмотренных в этом руководстве, значительно поможет фирме в защите инфраструктуры информационных технологий. И Nmap, и Metasploit доступны на других платформах, но их простота использования и предустановленная конфигурация в Kali Linux делают Kali предпочтительной операционной системой при оценке и тестировании безопасности сети. Как указывалось ранее, будьте осторожны при использовании Kali Linux, так как он должен использоваться только в сетевых средах, которые вы контролируете и имеете разрешение на тестирование. Как некоторые утилиты,может привести к повреждению или потере данных.