В этой главе мы обсудим инструменты сбора информации Kali Linux.

NMAP и ZenMAP

NMAP и ZenMAP являются полезными инструментами для фазы сканирования Ethical Hacking в Kali Linux. NMAP и ZenMAP — практически один и тот же инструмент, однако NMAP использует командную строку, в то время как ZenMAP имеет графический интерфейс.

NMAP — это бесплатная утилита для обнаружения сети и аудита безопасности. Многие системные и сетевые администраторы также находят это полезным для таких задач, как инвентаризация сети, управление расписаниями обновления служб и мониторинг времени работы хоста или службы.

NMAP использует необработанные IP-пакеты новыми способами, чтобы определить, какие хосты доступны в сети, какие сервисы (имя и версия приложения) предлагают эти хосты, какие операционные системы (и версии ОС) они работают, какой тип фильтров / брандмауэров пакетов используются и т. д.

Теперь давайте пойдем шаг за шагом и узнаем, как использовать NMAP и ZenMAP.

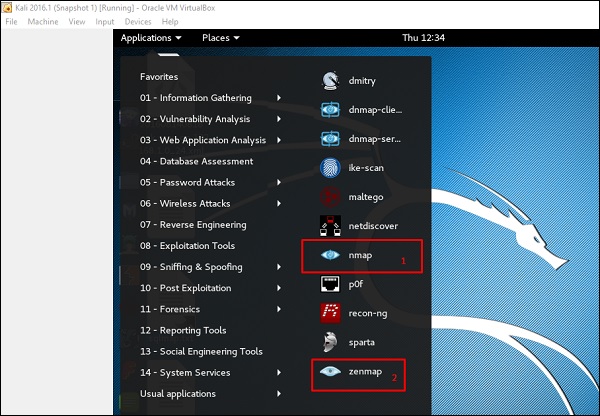

Шаг 1 — Чтобы открыть, перейдите в Приложения → 01-Сбор информации → nmap или zenmap.

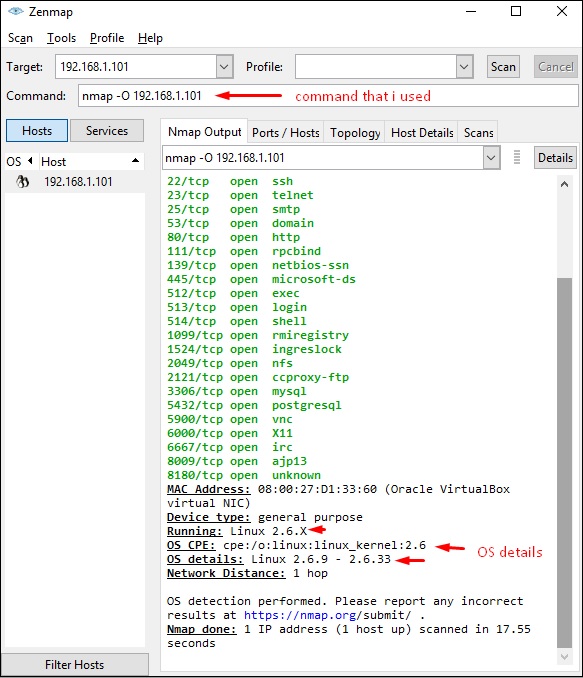

Шаг 2 — Следующим шагом является определение типа / версии ОС целевого хоста. На основании справки, указанной в NMAP, параметр определения типа / версии ОС является переменной «-O». Для получения дополнительной информации используйте эту ссылку: https://nmap.org/book/man-os-detection.html

Команда, которую мы будем использовать, —

nmap -O 192.168.1.101

На следующем снимке экрана показано, где вам нужно ввести вышеуказанную команду, чтобы увидеть вывод Nmap:

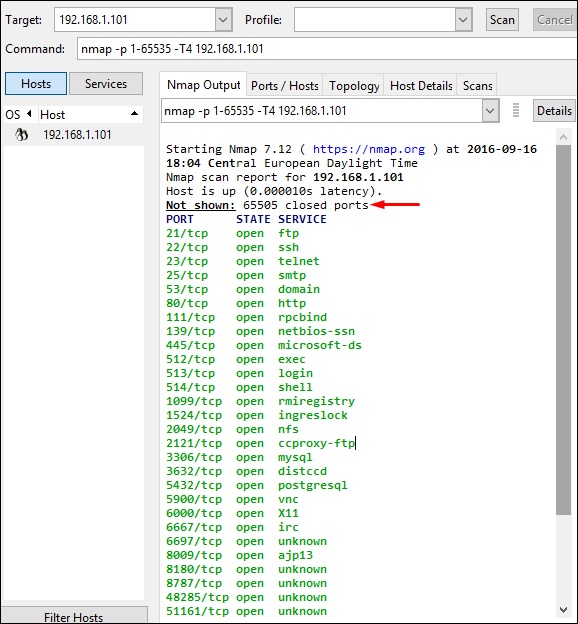

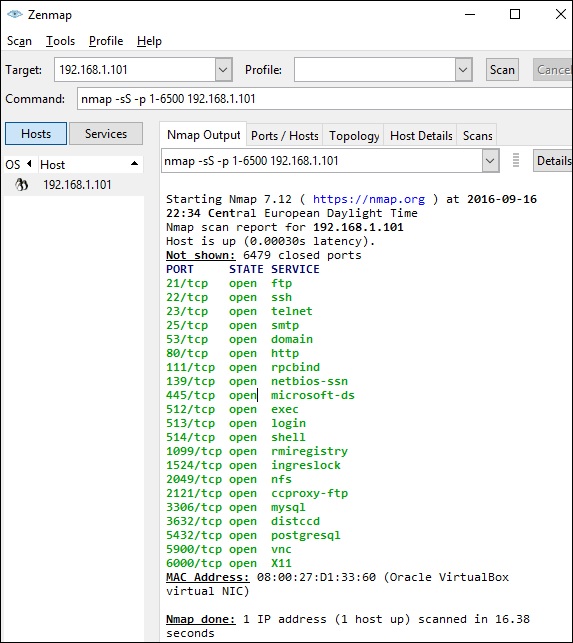

Шаг 3 — Затем откройте порты TCP и UDP. Чтобы просканировать все порты TCP на основе NMAP, используйте следующую команду —

nmap -p 1-65535 -T4 192.168.1.101

Где параметр «–p» указывает все порты TCP, которые должны быть проверены. В этом случае мы сканируем все порты, и «-T4» — это скорость сканирования, на которой должен работать NMAP.

Ниже приведены результаты. Зеленым цветом обозначены все открытые порты TCP, а красным — все закрытые порты. Однако NMAP не отображается, так как список слишком длинный.

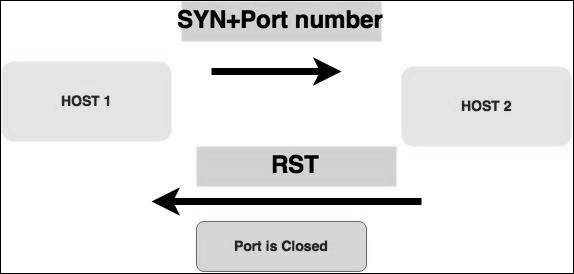

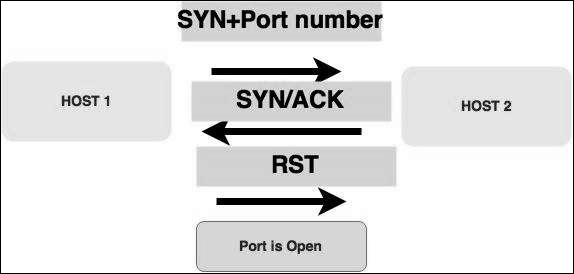

Stealth Scan

Стелс-сканирование или SYN также называется полуоткрытым сканированием , поскольку оно не завершает трехстороннее рукопожатие TCP. Хакер отправляет пакет SYN цели; если кадр SYN / ACK получен обратно, предполагается, что цель завершит соединение, а порт прослушивает. Если RST получен обратно от цели, то предполагается, что порт не активен или закрыт.

Теперь, чтобы увидеть SYN-сканирование на практике, используйте параметр –sS в NMAP. Ниже приводится полная команда —

nmap -sS -T4 192.168.1.101

На следующем снимке экрана показано, как использовать эту команду —

Searchsploit

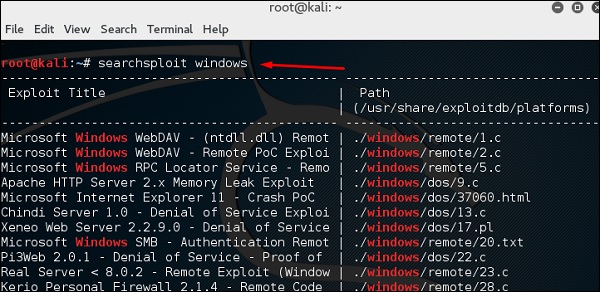

Searchsploit — это инструмент, который помогает пользователям Kali Linux осуществлять прямой поиск с помощью командной строки из архива базы данных Exploit.

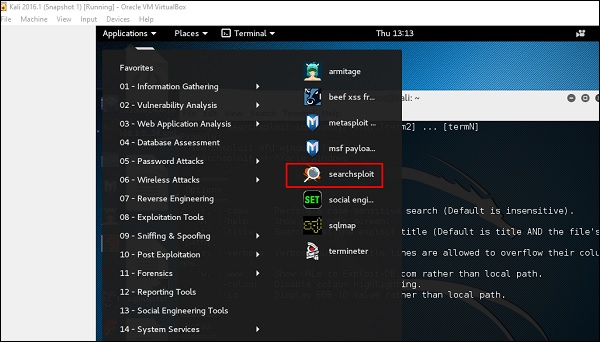

Чтобы открыть его, перейдите в Приложения → 08-Эксплуатационные инструменты → searchsploit, как показано на следующем снимке экрана.

После открытия терминала введите « searchsploit exploit index name ».

DNS инструменты

В этом разделе мы узнаем, как использовать некоторые инструменты DNS, встроенные в Kali. По сути, эти инструменты помогают при передаче зон или решении проблем с IP-адресами домена.

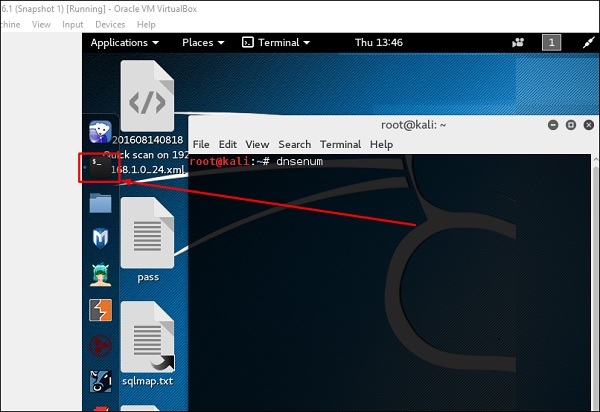

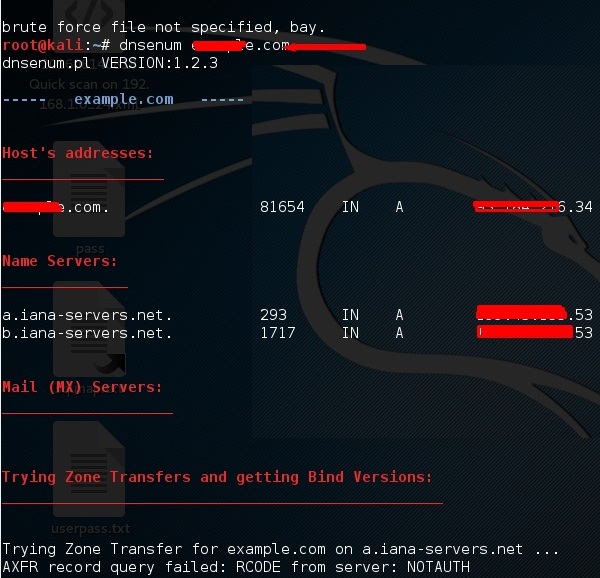

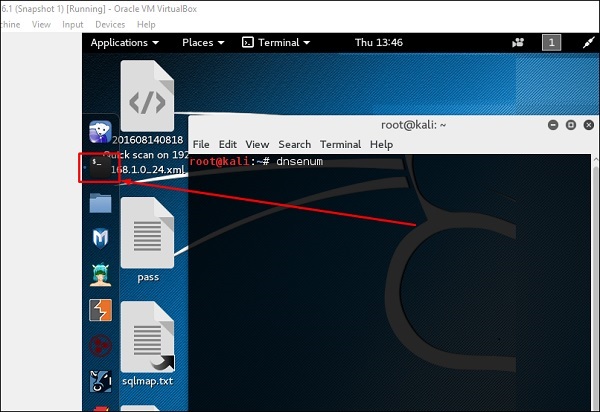

dnsenum.pl

Первым инструментом является dnsenum.pl, который представляет собой сценарий PERL, помогающий подключить MX, A и другие записи к домену.

Нажмите на терминал на левой панели.

Введите «имя домена dnsenum», и все записи будут показаны. В этом случае он показывает записи.

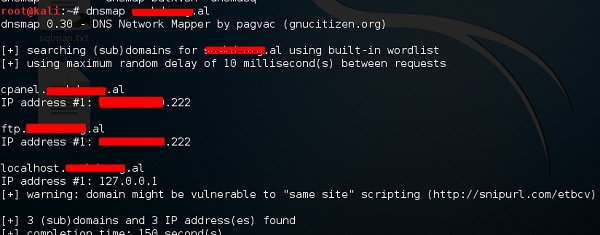

DNSMAP

Вторым инструментом является DNSMAP, который помогает найти телефонные номера, контакты и другой поддомен, связанный с этим доменом, который мы ищем. Ниже приведен пример.

Нажмите на терминал как в верхнем разделе, затем напишите «имя домена dnsmap»

dnstracer

Третий инструмент — это dnstracer , который определяет, откуда данный сервер доменных имен (DNS) получает информацию для данного имени хоста.

Нажмите на терминал, как в верхнем разделе, затем введите «имя домена dnstracer» .

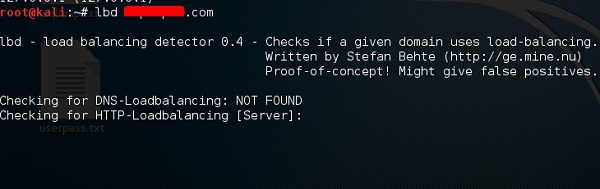

LBD Инструменты

Инструменты LBD (Load Balancing Detector) очень интересны, так как они обнаруживают, использует ли данный домен балансировку нагрузки DNS и / или HTTP. Это важно, потому что если у вас есть два сервера, один или другой может не обновляться, и вы можете попытаться использовать его. Ниже приведены инструкции по его использованию.

Сначала нажмите на терминал на левой панели.

Затем введите «имя домена lbd» . Если он выдает результат «FOUND», это означает, что сервер имеет баланс нагрузки. В этом случае результат «НЕ НАЙДЕН».

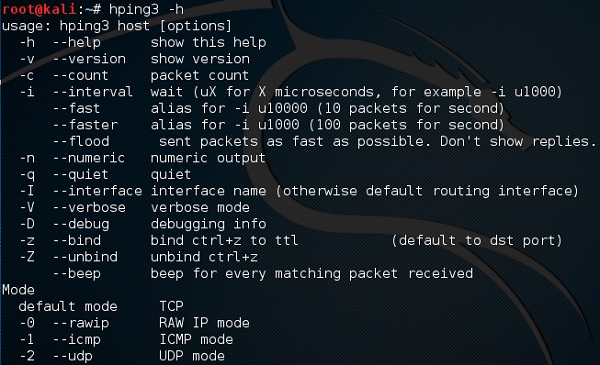

hping3

Hping3 широко используется этическими хакерами. Он почти аналогичен инструментам ping, но более продвинут, поскольку он может обходить фильтр брандмауэра и использовать протоколы TCP, UDP, ICMP и RAW-IP. Он имеет режим traceroute и возможность отправлять файлы между закрытым каналом.

Нажмите на терминал на левой панели.

Введите «hping3 –h», который покажет, как использовать эту команду.

Другая команда — «домен или IP-параметр hping3»