Это исследование для оценки производительности операционной системы. Цели проведения системного аудита следующие:

-

Сравнить фактические и планируемые показатели.

-

Чтобы убедиться, что заявленные цели системы все еще действительны в текущей среде.

-

Оценить достижение поставленных целей.

-

Для обеспечения достоверности компьютерной базы финансовой и другой информации.

-

Чтобы убедиться, что все записи включены во время обработки.

-

Для обеспечения защиты от мошенничества.

Сравнить фактические и планируемые показатели.

Чтобы убедиться, что заявленные цели системы все еще действительны в текущей среде.

Оценить достижение поставленных целей.

Для обеспечения достоверности компьютерной базы финансовой и другой информации.

Чтобы убедиться, что все записи включены во время обработки.

Для обеспечения защиты от мошенничества.

Аудит использования компьютерной системы

Аудиторы по обработке данных проверяют использование компьютерной системы для ее контроля. Аудитору нужны контрольные данные, которые получает сама компьютерная система.

Системный Аудитор

Роль аудитора начинается на начальном этапе разработки системы, поэтому итоговая система является безопасной. В нем описывается идея использования системы, которая может быть записана, что помогает при планировании нагрузки и определении технических характеристик программного и аппаратного обеспечения. Это дает представление о разумном использовании компьютерной системы и возможном неправильном использовании системы.

Аудит Судебная

Аудит или журнал аудита — это запись безопасности, которая включает информацию о том, кто получил доступ к компьютерной системе и какие операции выполняются в течение определенного периода времени. Аудиторские испытания используются для детального отслеживания того, как изменились данные в системе.

Он предоставляет документальное подтверждение различных методов контроля, которым подвергается транзакция во время ее обработки. Аудиторские испытания не существуют независимо. Они выполняются как часть учета восстановления потерянных транзакций.

Методы аудита

Аудит может быть выполнен двумя разными способами —

Аудит вокруг компьютера

- Возьмите пример входных данных и вручную примените правила обработки.

- Сравните результаты с выходами компьютера.

Аудит через Компьютер

- Создать аудиторское испытание, которое позволит изучить выбранные промежуточные результаты.

- Контрольные суммы обеспечивают промежуточные проверки.

Вопросы аудита

При рассмотрении аудита рассматриваются результаты анализа с использованием описаний и моделей для выявления проблем, вызванных неуместными функциями, разделенными процессами или функциями, нарушением потоков данных, отсутствующими данными, избыточной или неполной обработкой и неадресованными возможностями автоматизации.

Действия на этом этапе следующие:

- Выявление текущих проблем окружающей среды

- Выявление проблемных причин

- Определение альтернативных решений

- Оценка и анализ осуществимости каждого решения

- Выбор и рекомендация наиболее практичного и подходящего решения

- Оценка стоимости проекта и анализ затрат и выгод

Безопасность

Безопасность системы означает защиту системы от кражи, несанкционированного доступа и модификаций, а также от случайного или непреднамеренного повреждения. В компьютеризированных системах безопасность включает в себя защиту всех частей компьютерной системы, которая включает в себя данные, программное обеспечение и оборудование. Безопасность системы включает в себя конфиденциальность системы и целостность системы.

-

Системная конфиденциальность касается защиты отдельных систем от доступа и использования без разрешения / ведома соответствующих лиц.

-

Целостность системы связана с качеством и надежностью как исходных, так и обработанных данных в системе.

Системная конфиденциальность касается защиты отдельных систем от доступа и использования без разрешения / ведома соответствующих лиц.

Целостность системы связана с качеством и надежностью как исходных, так и обработанных данных в системе.

Меры контроля

Существуют различные меры контроля, которые можно в целом классифицировать следующим образом:

Резервное копирование

-

Регулярное резервное копирование баз данных ежедневно / еженедельно в зависимости от критичности и размера времени.

-

Инкрементное резервное копирование с более короткими интервалами.

-

Резервные копии хранятся в безопасном удаленном месте, особенно необходимом для аварийного восстановления.

-

Дублирующиеся системы запускаются, и все транзакции отражаются, если это очень важная система, и она не может допустить сбоев перед сохранением на диске.

Регулярное резервное копирование баз данных ежедневно / еженедельно в зависимости от критичности и размера времени.

Инкрементное резервное копирование с более короткими интервалами.

Резервные копии хранятся в безопасном удаленном месте, особенно необходимом для аварийного восстановления.

Дублирующиеся системы запускаются, и все транзакции отражаются, если это очень важная система, и она не может допустить сбоев перед сохранением на диске.

Контроль физического доступа к объектам

- Физические замки и биометрическая аутентификация. Например, печать отпечатков пальцев

- Удостоверения личности или пропуска проверяются сотрудниками службы безопасности.

- Идентификация всех лиц, которые читают или изменяют данные и записывают их в файл.

Использование логического или программного управления

- Система паролей.

- Шифрование конфиденциальных данных / программ.

- Обучение сотрудников работе с данными / их обработке и безопасности.

- Антивирусное программное обеспечение и защита брандмауэра при подключении к Интернету.

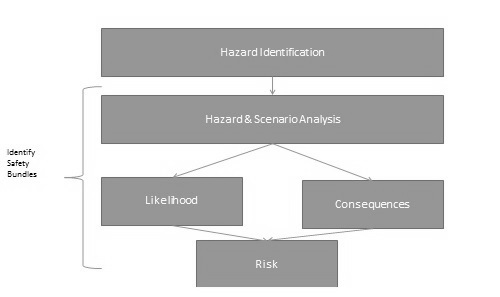

Анализ риска

Риск — это возможность потерять что-то ценное. Анализ рисков начинается с планирования безопасной системы путем определения уязвимости системы и ее влияния. Затем составляется план управления риском и преодоления последствий стихийного бедствия. Это сделано, чтобы получить доступ к вероятности возможного бедствия и их стоимости.

Анализ рисков — это совместная работа экспертов с различными знаниями, такими как химические вещества, ошибки человека и технологическое оборудование.

Следующие шаги должны быть выполнены при проведении анализа риска —

-

Идентификация всех компонентов компьютерной системы.

-

Идентификация всех угроз и опасностей, с которыми сталкивается каждый из компонентов.

-

Количественная оценка рисков, т.е. оценка потерь в случае, когда угрозы становятся реальностью.

Идентификация всех компонентов компьютерной системы.

Идентификация всех угроз и опасностей, с которыми сталкивается каждый из компонентов.

Количественная оценка рисков, т.е. оценка потерь в случае, когда угрозы становятся реальностью.

Анализ рисков — основные шаги

Поскольку риски или угрозы меняются и потенциальные потери также меняются, управление рисками должно осуществляться на периодической основе старшими менеджерами.

Управление рисками — это непрерывный процесс, включающий следующие этапы:

Определение мер безопасности.

Расчет затрат на реализацию мер безопасности.

Сравнение стоимости мер безопасности с потерей и вероятностью угроз.

Подбор и реализация мер безопасности.

Обзор реализации мер безопасности.