Распределенная СУБД — Основные понятия

Для правильного функционирования любой организации требуется хорошо поддерживаемая база данных. В недавнем прошлом базы данных были централизованными. Однако с ростом глобализации организации имеют тенденцию к диверсификации по всему миру. Они могут распределить данные по локальным серверам вместо центральной базы данных. Таким образом, появилась концепция распределенных баз данных .

В этой главе дается обзор баз данных и систем управления базами данных (СУБД). База данных — это упорядоченная коллекция связанных данных. СУБД — это программный пакет для работы с базой данных. Детальное изучение СУБД доступно в нашем учебном пособии под названием «Изучение СУБД». В этой главе мы пересматриваем основные концепции, чтобы можно было легко изучить DDBMS. Обсуждаются три темы: схемы баз данных, типы баз данных и операции с базами данных.

База данных и система управления базами данных

База данных — это упорядоченная коллекция связанных данных, созданная для определенной цели. База данных может быть организована как коллекция из нескольких таблиц, где таблица представляет элемент или сущность реального мира. Каждая таблица имеет несколько различных полей, которые представляют характерные признаки объекта.

Например, база данных компании может включать таблицы для проектов, сотрудников, отделов, продуктов и финансовых отчетов. Полями в таблице Employee могут быть Имя, Company_Id, Date_of_Joining и т. Д.

Система управления базой данных — это набор программ, которые позволяют создавать и поддерживать базу данных. СУБД доступна в виде программного пакета, который облегчает определение, создание, манипулирование и обмен данными в базе данных. Определение базы данных включает описание структуры базы данных. Построение базы данных предполагает фактическое хранение данных на любом носителе. Манипуляция относится к извлечению информации из базы данных, обновлению базы данных и формированию отчетов. Обмен данными облегчает доступ к данным для различных пользователей или программ.

Примеры областей применения СУБД

- Банкоматы

- Система бронирования поездов

- Система управления сотрудниками

- Студенческая информационная система

Примеры пакетов СУБД

- MySQL

- оракул

- SQL Server

- Dbase

- FoxPro

- PostgreSQL и др.

Схемы базы данных

Схема базы данных — это описание базы данных, которое указывается при разработке базы данных и подвержено редким изменениям. Он определяет организацию данных, отношения между ними и связанные с ними ограничения.

Базы данных часто представлены с помощью архитектуры с тремя схемами или архитектуры ANSISPARC . Цель этой архитектуры — отделить пользовательское приложение от физической базы данных. Три уровня —

-

Внутренний уровень с внутренней схемой — описывает физическую структуру, детали внутреннего хранилища и пути доступа к базе данных.

-

Концептуальный уровень с концептуальной схемой — описывает структуру всей базы данных, скрывая детали физического хранения данных. Это иллюстрирует сущности, атрибуты с их типами данных и ограничениями, пользовательскими операциями и отношениями.

-

Внешний уровень или уровень представления с внешними схемами или представлениями — описывает часть базы данных, относящуюся к конкретному пользователю или группе пользователей, при этом скрывая остальную часть базы данных.

Внутренний уровень с внутренней схемой — описывает физическую структуру, детали внутреннего хранилища и пути доступа к базе данных.

Концептуальный уровень с концептуальной схемой — описывает структуру всей базы данных, скрывая детали физического хранения данных. Это иллюстрирует сущности, атрибуты с их типами данных и ограничениями, пользовательскими операциями и отношениями.

Внешний уровень или уровень представления с внешними схемами или представлениями — описывает часть базы данных, относящуюся к конкретному пользователю или группе пользователей, при этом скрывая остальную часть базы данных.

Типы СУБД

Существует четыре типа СУБД.

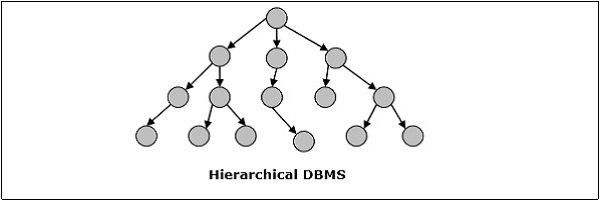

Иерархическая СУБД

В иерархической СУБД отношения между данными в базе данных устанавливаются так, что один элемент данных существует как подчиненный другому. Элементы данных имеют родительско-дочерние отношения и моделируются с использованием «древовидной» структуры данных. Это очень быстро и просто.

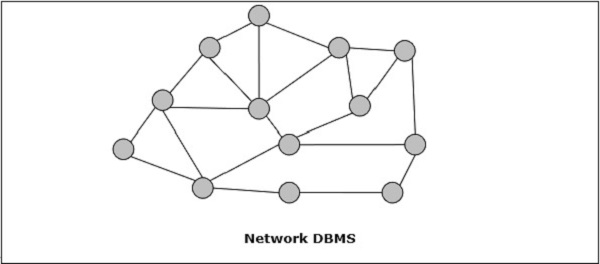

Сетевая СУБД

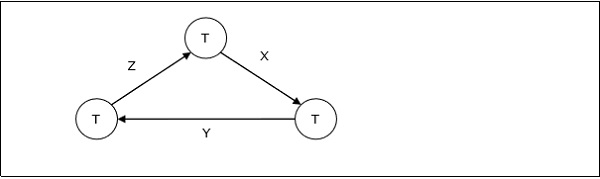

Сетевая СУБД в той, где отношения между данными в базе данных имеют тип многие-ко-многим в форме сети. Структура, как правило, сложна из-за существования многочисленных отношений «многие ко многим». Сетевая СУБД моделируется с использованием «графической» структуры данных.

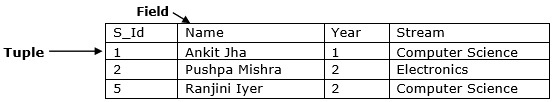

Реляционная СУБД

В реляционных базах данных база данных представлена в виде отношений. Каждое отношение моделирует сущность и представляется в виде таблицы значений. В отношении или таблице строка называется кортежем и обозначает одну запись. Столбец называется полем или атрибутом и обозначает характеристическое свойство объекта. СУБД является самой популярной системой управления базами данных.

Например — Отношения со студентами —

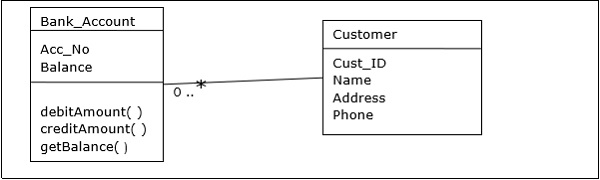

Объектно-ориентированная СУБД

Объектно-ориентированная СУБД получена из модели парадигмы объектно-ориентированного программирования. Они полезны для представления как согласованных данных, хранящихся в базах данных, так и временных данных, которые можно найти в исполняемых программах. Они используют небольшие, многократно используемые элементы, называемые объектами. Каждый объект содержит часть данных и набор операций, которые работают с данными. Доступ к объекту и его атрибутам осуществляется через указатели, а не хранится в моделях реляционных таблиц.

Например — Упрощенная объектно-ориентированная база данных банковского счета —

Распределенная СУБД

Распределенная база данных — это набор взаимосвязанных баз данных, которые распространяются по компьютерной сети или Интернету. Распределенная система управления базами данных (DDBMS) управляет распределенной базой данных и предоставляет механизмы для обеспечения прозрачности баз данных для пользователей. В этих системах данные преднамеренно распределяются между несколькими узлами, так что все вычислительные ресурсы организации могут быть оптимально использованы.

Операции на СУБД

Четыре основных операции с базой данных: создание, получение, обновление и удаление.

-

СОЗДАЙТЕ структуру базы данных и заполняйте ее данными. Создание отношения к базе данных включает в себя указание структур данных, типов данных и ограничений данных, которые будут сохранены.

Пример — команда SQL для создания таблицы ученика —

СОЗДАЙТЕ структуру базы данных и заполняйте ее данными. Создание отношения к базе данных включает в себя указание структур данных, типов данных и ограничений данных, которые будут сохранены.

Пример — команда SQL для создания таблицы ученика —

CREATE TABLE STUDENT ( ROLL INTEGER PRIMARY KEY, NAME VARCHAR2(25), YEAR INTEGER, STREAM VARCHAR2(10) );

-

Как только формат данных определен, фактические данные сохраняются в соответствии с форматом на некотором носителе данных.

Пример команды SQL для вставки одного кортежа в таблицу ученика —

Как только формат данных определен, фактические данные сохраняются в соответствии с форматом на некотором носителе данных.

Пример команды SQL для вставки одного кортежа в таблицу ученика —

INSERT INTO STUDENT ( ROLL, NAME, YEAR, STREAM) VALUES ( 1, 'ANKIT JHA', 1, 'COMPUTER SCIENCE');

-

ПОЛУЧЕНИЕ информации из базы данных. Как правило, получение информации включает в себя выбор подмножества таблицы или отображение данных из таблицы после выполнения некоторых вычислений. Это делается путем запроса на стол.

Пример. Чтобы получить имена всех учащихся потока Computer Science, необходимо выполнить следующий запрос SQL:

ПОЛУЧЕНИЕ информации из базы данных. Как правило, получение информации включает в себя выбор подмножества таблицы или отображение данных из таблицы после выполнения некоторых вычислений. Это делается путем запроса на стол.

Пример. Чтобы получить имена всех учащихся потока Computer Science, необходимо выполнить следующий запрос SQL:

SELECT NAME FROM STUDENT WHERE STREAM = 'COMPUTER SCIENCE';

-

Информация ОБНОВЛЕНИЯ сохраняется и изменяет структуру базы данных. Обновление таблицы включает изменение старых значений в строках существующей таблицы новыми значениями.

Пример — команда SQL для изменения потока с электроники на электронику и связь —

Информация ОБНОВЛЕНИЯ сохраняется и изменяет структуру базы данных. Обновление таблицы включает изменение старых значений в строках существующей таблицы новыми значениями.

Пример — команда SQL для изменения потока с электроники на электронику и связь —

UPDATE STUDENT SET STREAM = 'ELECTRONICS AND COMMUNICATIONS' WHERE STREAM = 'ELECTRONICS';

-

Модификация базы данных означает изменение структуры таблицы. Тем не менее, изменение таблицы подлежит ряду ограничений.

Пример. Чтобы добавить новое поле или столбец, скажем, адрес в таблицу Student, мы используем следующую команду SQL:

Модификация базы данных означает изменение структуры таблицы. Тем не менее, изменение таблицы подлежит ряду ограничений.

Пример. Чтобы добавить новое поле или столбец, скажем, адрес в таблицу Student, мы используем следующую команду SQL:

ALTER TABLE STUDENT ADD ( ADDRESS VARCHAR2(50) );

-

УДАЛЕНИЕ сохраненной информации или удаление таблицы в целом. Удаление конкретной информации включает удаление выбранных строк из таблицы, удовлетворяющих определенным условиям.

Пример — чтобы удалить всех студентов, которые в настоящее время находятся на 4- м курсе, когда они заканчивают, мы используем команду SQL —

УДАЛЕНИЕ сохраненной информации или удаление таблицы в целом. Удаление конкретной информации включает удаление выбранных строк из таблицы, удовлетворяющих определенным условиям.

Пример — чтобы удалить всех студентов, которые в настоящее время находятся на 4- м курсе, когда они заканчивают, мы используем команду SQL —

DELETE FROM STUDENT WHERE YEAR = 4;

-

Кроме того, вся таблица может быть удалена из базы данных.

Пример. Чтобы полностью удалить таблицу ученика, используется команда SQL:

Кроме того, вся таблица может быть удалена из базы данных.

Пример. Чтобы полностью удалить таблицу ученика, используется команда SQL:

DROP TABLE STUDENT;

Распределенная СУБД — Распределенные базы данных

В этой главе вводится понятие DDBMS. В распределенной базе данных есть несколько баз данных, которые могут быть географически распределены по всему миру. Распределенная СУБД управляет распределенной базой данных таким образом, что она представляется пользователям как одна единая база данных. В последней части главы мы продолжим изучение факторов, которые приводят к распределенным базам данных, их преимуществам и недостаткам.

Распределенная база данных — это совокупность нескольких взаимосвязанных баз данных, которые физически распределены по различным местам, которые обмениваются данными через компьютерную сеть.

Характеристики

-

Базы данных в коллекции логически взаимосвязаны друг с другом. Часто они представляют собой единую логическую базу данных.

-

Данные физически хранятся на нескольких сайтах. Данные на каждом сайте могут управляться СУБД независимо от других сайтов.

-

Процессоры на сайтах подключены через сеть. Они не имеют многопроцессорной конфигурации.

-

Распределенная база данных не является слабо связанной файловой системой.

-

Распределенная база данных включает обработку транзакций, но она не является синонимом системы обработки транзакций.

Базы данных в коллекции логически взаимосвязаны друг с другом. Часто они представляют собой единую логическую базу данных.

Данные физически хранятся на нескольких сайтах. Данные на каждом сайте могут управляться СУБД независимо от других сайтов.

Процессоры на сайтах подключены через сеть. Они не имеют многопроцессорной конфигурации.

Распределенная база данных не является слабо связанной файловой системой.

Распределенная база данных включает обработку транзакций, но она не является синонимом системы обработки транзакций.

Система управления распределенной базой данных

Распределенная система управления базами данных (DDBMS) — это централизованная программная система, которая управляет распределенной базой данных таким образом, как если бы она все хранилась в одном месте.

Характеристики

-

Он используется для создания, поиска, обновления и удаления распределенных баз данных.

-

Он периодически синхронизирует базу данных и предоставляет механизмы доступа, благодаря которым распределение становится прозрачным для пользователей.

-

Это гарантирует, что данные, измененные на любом сайте, будут постоянно обновляться.

-

Он используется в прикладных областях, где большие объемы данных обрабатываются и доступны множеству пользователей одновременно.

-

Он предназначен для гетерогенных платформ баз данных.

-

Он поддерживает конфиденциальность и целостность данных баз данных.

Он используется для создания, поиска, обновления и удаления распределенных баз данных.

Он периодически синхронизирует базу данных и предоставляет механизмы доступа, благодаря которым распределение становится прозрачным для пользователей.

Это гарантирует, что данные, измененные на любом сайте, будут постоянно обновляться.

Он используется в прикладных областях, где большие объемы данных обрабатываются и доступны множеству пользователей одновременно.

Он предназначен для гетерогенных платформ баз данных.

Он поддерживает конфиденциальность и целостность данных баз данных.

Факторы, поощряющие DDBMS

Следующие факторы способствуют переходу на DDBMS:

-

Распределенная природа организационных единиц — Большинство организаций в настоящее время подразделяются на несколько единиц, которые физически распределены по всему миру. Каждому устройству требуется собственный набор локальных данных. Таким образом, общая база данных организации становится распределенной.

-

Необходимость обмена данными . Многим организационным подразделениям часто приходится общаться друг с другом и делиться своими данными и ресурсами. Это требует общих баз данных или реплицированных баз данных, которые должны использоваться синхронизированным образом.

-

Поддержка OLTP и OLAP — оперативная обработка транзакций (OLTP) и оперативная аналитическая обработка (OLAP) работают на разнородных системах, которые могут иметь общие данные. Распределенные базы данных помогают обеим этим обработкам, предоставляя синхронизированные данные.

-

Восстановление базы данных. Одним из распространенных методов, используемых в DDBMS, является репликация данных на разных сайтах. Репликация данных автоматически помогает в восстановлении данных, если база данных на любом сайте повреждена. Пользователи могут получать доступ к данным с других сайтов во время восстановления поврежденного сайта. Таким образом, сбой базы данных может стать почти незаметным для пользователей.

-

Поддержка нескольких прикладных программ. Большинство организаций используют разнообразные прикладные программы, каждая из которых поддерживает свою конкретную базу данных. DDBMS обеспечивает единую функциональность для использования одних и тех же данных на разных платформах.

Распределенная природа организационных единиц — Большинство организаций в настоящее время подразделяются на несколько единиц, которые физически распределены по всему миру. Каждому устройству требуется собственный набор локальных данных. Таким образом, общая база данных организации становится распределенной.

Необходимость обмена данными . Многим организационным подразделениям часто приходится общаться друг с другом и делиться своими данными и ресурсами. Это требует общих баз данных или реплицированных баз данных, которые должны использоваться синхронизированным образом.

Поддержка OLTP и OLAP — оперативная обработка транзакций (OLTP) и оперативная аналитическая обработка (OLAP) работают на разнородных системах, которые могут иметь общие данные. Распределенные базы данных помогают обеим этим обработкам, предоставляя синхронизированные данные.

Восстановление базы данных. Одним из распространенных методов, используемых в DDBMS, является репликация данных на разных сайтах. Репликация данных автоматически помогает в восстановлении данных, если база данных на любом сайте повреждена. Пользователи могут получать доступ к данным с других сайтов во время восстановления поврежденного сайта. Таким образом, сбой базы данных может стать почти незаметным для пользователей.

Поддержка нескольких прикладных программ. Большинство организаций используют разнообразные прикладные программы, каждая из которых поддерживает свою конкретную базу данных. DDBMS обеспечивает единую функциональность для использования одних и тех же данных на разных платформах.

Преимущества распределенных баз данных

Ниже приведены преимущества распределенных баз данных по сравнению с централизованными базами данных.

Модульная разработка — если система должна быть расширена до новых мест или новых единиц, в централизованных системах баз данных, действие требует существенных усилий и нарушения в существующем функционировании. Однако в распределенных базах данных работа просто требует добавления новых компьютеров и локальных данных на новый сайт и, наконец, подключения их к распределенной системе без прерывания текущих функций.

Более надежный — в случае сбоев баз данных вся система централизованных баз данных останавливается. Однако в распределенных системах при отказе компонента функционирование системы может продолжаться с пониженной производительностью. Следовательно, DDBMS более надежен.

Лучший ответ — если данные распределяются эффективным образом, то пользовательские запросы могут быть удовлетворены из самих локальных данных, что обеспечивает более быстрый ответ. С другой стороны, в централизованных системах все запросы должны проходить через центральный компьютер для обработки, что увеличивает время отклика.

Низкая стоимость связи — В распределенных системах баз данных, если данные находятся на месте , где он в основном используется, то расходы на связь для манипулирования данных могут быть сведены к минимуму. Это невозможно в централизованных системах.

Бедствия распределенных баз данных

Ниже приведены некоторые неприятности, связанные с распределенными базами данных.

-

Потребность в сложном и дорогом программном обеспечении — DDBMS требует сложного и часто дорогостоящего программного обеспечения для обеспечения прозрачности данных и координации на нескольких сайтах.

-

Затраты на обработку — даже простые операции могут потребовать большого количества сообщений и дополнительных вычислений для обеспечения единообразия данных на всех площадках.

-

Целостность данных . Необходимость обновления данных на нескольких сайтах создает проблемы целостности данных.

-

Затраты на неправильное распределение данных. Отзывчивость запросов во многом зависит от правильного распределения данных. Неправильное распределение данных часто приводит к очень медленному ответу на пользовательские запросы.

Потребность в сложном и дорогом программном обеспечении — DDBMS требует сложного и часто дорогостоящего программного обеспечения для обеспечения прозрачности данных и координации на нескольких сайтах.

Затраты на обработку — даже простые операции могут потребовать большого количества сообщений и дополнительных вычислений для обеспечения единообразия данных на всех площадках.

Целостность данных . Необходимость обновления данных на нескольких сайтах создает проблемы целостности данных.

Затраты на неправильное распределение данных. Отзывчивость запросов во многом зависит от правильного распределения данных. Неправильное распределение данных часто приводит к очень медленному ответу на пользовательские запросы.

Распределенная СУБД — Среды баз данных

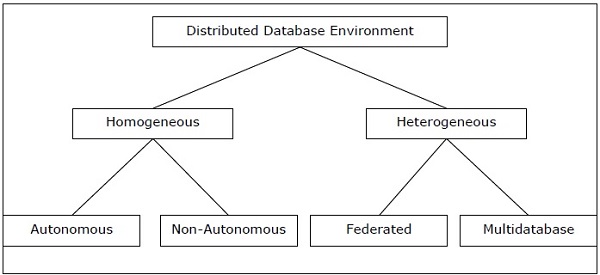

В этой части руководства мы рассмотрим различные аспекты, которые помогают в разработке распределенных сред баз данных. Эта глава начинается с типов распределенных баз данных. Распределенные базы данных можно классифицировать на однородные и гетерогенные базы данных, имеющие дополнительные подразделения. В следующем разделе этой главы рассматриваются распределенные архитектуры, а именно клиент-серверная, одноранговая и мульти-СУБД. Наконец, представлены различные варианты дизайна, такие как репликация и фрагментация.

Типы распределенных баз данных

Распределенные базы данных можно широко классифицировать на однородные и гетерогенные среды распределенных баз данных, каждая из которых имеет дополнительные подразделения, как показано на следующем рисунке.

Однородные распределенные базы данных

В однородной распределенной базе данных все сайты используют идентичные СУБД и операционные системы. Его свойства —

-

На сайтах используется очень похожее программное обеспечение.

-

Сайты используют идентичные СУБД или СУБД одного и того же производителя.

-

Каждый сайт знает обо всех других сайтах и взаимодействует с другими сайтами для обработки пользовательских запросов.

-

Доступ к базе данных осуществляется через единый интерфейс, как если бы это была одна база данных.

На сайтах используется очень похожее программное обеспечение.

Сайты используют идентичные СУБД или СУБД одного и того же производителя.

Каждый сайт знает обо всех других сайтах и взаимодействует с другими сайтами для обработки пользовательских запросов.

Доступ к базе данных осуществляется через единый интерфейс, как если бы это была одна база данных.

Типы однородной распределенной базы данных

Существует два типа однородной распределенной базы данных —

-

Автономный — каждая база данных независима и функционирует самостоятельно. Они интегрированы управляющим приложением и используют передачу сообщений для обмена обновлениями данных.

-

Неавтономный — данные распределяются по однородным узлам, а центральная или главная СУБД координирует обновления данных по сайтам.

Автономный — каждая база данных независима и функционирует самостоятельно. Они интегрированы управляющим приложением и используют передачу сообщений для обмена обновлениями данных.

Неавтономный — данные распределяются по однородным узлам, а центральная или главная СУБД координирует обновления данных по сайтам.

Гетерогенные распределенные базы данных

В гетерогенной распределенной базе данных разные сайты имеют разные операционные системы, продукты СУБД и модели данных. Его свойства —

-

Различные сайты используют разные схемы и программное обеспечение.

-

Система может состоять из множества СУБД, таких как реляционная, сетевая, иерархическая или объектно-ориентированная.

-

Обработка запросов является сложной из-за разнородных схем.

-

Обработка транзакций является сложной из-за различий в программном обеспечении.

-

Сайт может не знать о других сайтах, поэтому сотрудничество при обработке пользовательских запросов ограничено.

Различные сайты используют разные схемы и программное обеспечение.

Система может состоять из множества СУБД, таких как реляционная, сетевая, иерархическая или объектно-ориентированная.

Обработка запросов является сложной из-за разнородных схем.

Обработка транзакций является сложной из-за различий в программном обеспечении.

Сайт может не знать о других сайтах, поэтому сотрудничество при обработке пользовательских запросов ограничено.

Типы гетерогенных распределенных баз данных

-

Федеративные — гетерогенные системы баз данных независимы по своей природе и объединены вместе, так что они функционируют как единая система баз данных.

-

Без федерации — в системах баз данных используется центральный координационный модуль, через который осуществляется доступ к базам данных.

Федеративные — гетерогенные системы баз данных независимы по своей природе и объединены вместе, так что они функционируют как единая система баз данных.

Без федерации — в системах баз данных используется центральный координационный модуль, через который осуществляется доступ к базам данных.

Архитектура распределенной СУБД

Архитектуры DDBMS обычно разрабатываются в зависимости от трех параметров:

-

Распределение. В нем указывается физическое распределение данных между различными сайтами.

-

Автономность — указывает распределение управления системой базы данных и степень, в которой каждая составляющая СУБД может работать независимо.

-

Гетерогенность — это относится к однородности или разнородности моделей данных, компонентов системы и баз данных.

Распределение. В нем указывается физическое распределение данных между различными сайтами.

Автономность — указывает распределение управления системой базы данных и степень, в которой каждая составляющая СУБД может работать независимо.

Гетерогенность — это относится к однородности или разнородности моделей данных, компонентов системы и баз данных.

Архитектурные Модели

Некоторые из общих архитектурных моделей —

- Клиент-серверная архитектура для DDBMS

- Одноранговая архитектура для DDBMS

- Архитектура нескольких СУБД

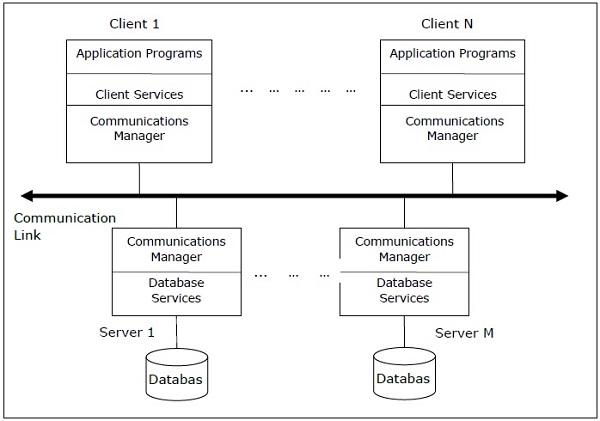

Клиент-серверная архитектура для DDBMS

Это двухуровневая архитектура, в которой функциональность разделена на серверы и клиенты. Функции сервера в основном охватывают управление данными, обработку запросов, оптимизацию и управление транзакциями. Клиентские функции включают в основном пользовательский интерфейс. Однако у них есть некоторые функции, такие как проверка согласованности и управление транзакциями.

Две разные клиент-серверные архитектуры —

- Один сервер, несколько клиентов

- Multiple Server Multiple Client (показано на следующей диаграмме)

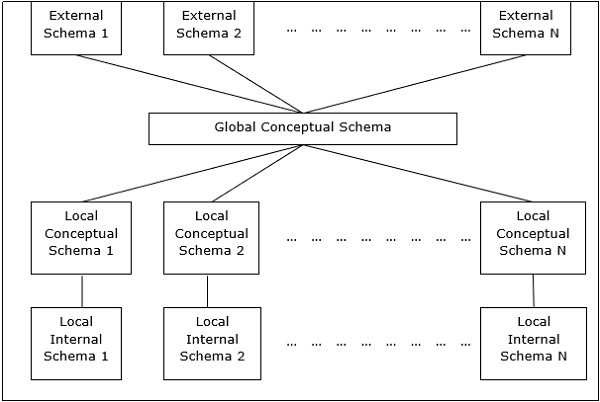

Одноранговая архитектура для DDBMS

В этих системах каждый узел выступает как клиент и сервер для передачи услуг базы данных. Сверстники делятся своим ресурсом с другими сверстниками и координируют свою деятельность.

Эта архитектура обычно имеет четыре уровня схем:

-

Глобальная концептуальная схема — отображает глобальное логическое представление данных.

-

Локальная концептуальная схема — показывает логическую организацию данных на каждом сайте.

-

Локальная внутренняя схема — показывает физическую организацию данных на каждом сайте.

-

Внешняя схема — отображает представление данных пользователем.

Глобальная концептуальная схема — отображает глобальное логическое представление данных.

Локальная концептуальная схема — показывает логическую организацию данных на каждом сайте.

Локальная внутренняя схема — показывает физическую организацию данных на каждом сайте.

Внешняя схема — отображает представление данных пользователем.

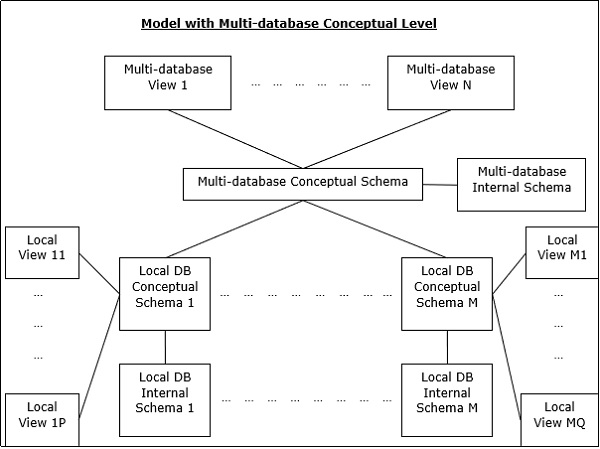

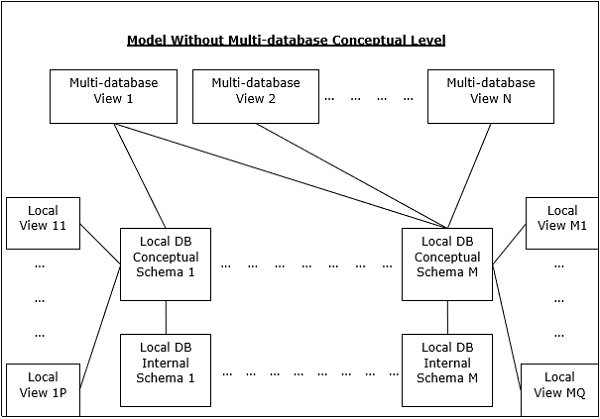

Архитектура нескольких СУБД

Это интегрированная система баз данных, образованная набором из двух или более автономных систем баз данных.

Мульти-СУБД может быть выражена через шесть уровней схем —

-

Уровень просмотра нескольких баз данных — показывает несколько пользовательских представлений, состоящих из подмножеств интегрированной распределенной базы данных.

-

Концептуальный уровень для нескольких баз данных — описывает интегрированную базу данных, состоящую из глобальных логических определений структуры нескольких баз данных.

-

Внутренний уровень для нескольких баз данных. Описывает распределение данных между различными сайтами и сопоставление нескольких баз данных с локальными данными.

-

Уровень просмотра локальной базы данных — отображает публичное представление локальных данных.

-

Концептуальный уровень локальной базы данных — показывает локальную организацию данных на каждом сайте.

-

Локальная база данных Внутренний уровень — показывает физическую организацию данных на каждом сайте.

Уровень просмотра нескольких баз данных — показывает несколько пользовательских представлений, состоящих из подмножеств интегрированной распределенной базы данных.

Концептуальный уровень для нескольких баз данных — описывает интегрированную базу данных, состоящую из глобальных логических определений структуры нескольких баз данных.

Внутренний уровень для нескольких баз данных. Описывает распределение данных между различными сайтами и сопоставление нескольких баз данных с локальными данными.

Уровень просмотра локальной базы данных — отображает публичное представление локальных данных.

Концептуальный уровень локальной базы данных — показывает локальную организацию данных на каждом сайте.

Локальная база данных Внутренний уровень — показывает физическую организацию данных на каждом сайте.

Существует две альтернативы проектирования для нескольких СУБД:

- Модель с несколькими базами данных концептуального уровня.

- Модель без мультибазы данных концептуального уровня.

Альтернативы дизайна

Варианты дизайна распределения для таблиц в СУБД следующие:

- Не реплицированные и не фрагментированные

- Полностью воспроизведен

- Частично воспроизведен

- Раздробленность

- смешанный

Не реплицированные и не фрагментированные

В этой альтернативе дизайна разные таблицы размещаются на разных сайтах. Данные размещаются таким образом, чтобы они находились в непосредственной близости от сайта, где они используются чаще всего. Он наиболее подходит для систем баз данных, где процент запросов, необходимых для объединения информации в таблицах, размещенных на разных сайтах, невелик. Если будет принята соответствующая стратегия распределения, то эта альтернатива разработки помогает снизить стоимость связи во время обработки данных.

Полностью тиражируется

В этой альтернативе разработки на каждом сайте хранится одна копия всех таблиц базы данных. Поскольку каждый сайт имеет свою собственную копию всей базы данных, запросы выполняются очень быстро и требуют незначительных затрат на связь. Напротив, массовая избыточность данных требует огромных затрат при операциях обновления. Следовательно, это подходит для систем, где требуется обрабатывать большое количество запросов, тогда как количество обновлений базы данных мало.

Частично реплицировано

Копии таблиц или части таблиц хранятся на разных сайтах. Распределение таблиц осуществляется в соответствии с частотой доступа. Это принимает во внимание тот факт, что частота доступа к таблицам значительно варьируется от сайта к сайту. Количество копий таблиц (или частей) зависит от того, как часто выполняются запросы доступа и сайт, который генерирует запросы доступа.

Раздробленность

В этом варианте таблица разделена на две или более частей, называемых фрагментами или разделами, и каждый фрагмент может храниться на разных сайтах. Это учитывает тот факт, что редко случается, что все данные, хранящиеся в таблице, требуются на данном сайте. Более того, фрагментация увеличивает параллелизм и обеспечивает лучшее аварийное восстановление. Здесь есть только одна копия каждого фрагмента в системе, т.е. нет избыточных данных.

Три метода фрагментации —

- Вертикальная фрагментация

- Горизонтальная фрагментация

- Гибридная фрагментация

Смешанное Распределение

Это сочетание фрагментации и частичной репликации. Здесь таблицы изначально фрагментированы в любой форме (горизонтальной или вертикальной), а затем эти фрагменты частично реплицируются на разные сайты в соответствии с частотой доступа к фрагментам.

Распределенная СУБД — Стратегии проектирования

В последней главе мы представили различные варианты дизайна. В этой главе мы рассмотрим стратегии, которые помогают в принятии дизайнов. Стратегии можно широко разделить на репликацию и фрагментацию. Однако в большинстве случаев используется комбинация этих двух.

Репликация данных

Репликация данных — это процесс хранения отдельных копий базы данных на двух или более сайтах. Это популярный отказоустойчивый метод распределенных баз данных.

Преимущества репликации данных

-

Надежность — в случае сбоя какого-либо сайта система базы данных продолжает работать, поскольку копия доступна на другом сайте (ах).

-

Снижение нагрузки на сеть — поскольку локальные копии данных доступны, обработка запросов может быть выполнена с меньшим использованием сети, особенно в пиковые часы. Обновление данных может быть сделано в нерабочее время.

-

Быстрый отклик — доступность локальных копий данных обеспечивает быструю обработку запросов и, следовательно, быстрое время отклика.

-

Упрощенные транзакции — Транзакции требуют меньшего количества объединений таблиц, расположенных на разных сайтах, и минимальной координации по сети. Таким образом, они становятся проще по своей природе.

Надежность — в случае сбоя какого-либо сайта система базы данных продолжает работать, поскольку копия доступна на другом сайте (ах).

Снижение нагрузки на сеть — поскольку локальные копии данных доступны, обработка запросов может быть выполнена с меньшим использованием сети, особенно в пиковые часы. Обновление данных может быть сделано в нерабочее время.

Быстрый отклик — доступность локальных копий данных обеспечивает быструю обработку запросов и, следовательно, быстрое время отклика.

Упрощенные транзакции — Транзакции требуют меньшего количества объединений таблиц, расположенных на разных сайтах, и минимальной координации по сети. Таким образом, они становятся проще по своей природе.

Недостатки репликации данных

-

Повышенные требования к хранилищу. Поддержание нескольких копий данных связано с увеличением затрат на хранение. Требуемое пространство для хранения кратно объему хранилища, необходимому для централизованной системы.

-

Повышенная стоимость и сложность обновления данных — каждый раз, когда элемент данных обновляется, обновление должно отражаться во всех копиях данных на разных сайтах. Это требует сложных методов синхронизации и протоколов.

-

Нежелательное приложение — соединение базы данных — если не используются сложные механизмы обновления, устранение несоответствия данных требует сложной координации на уровне приложения. Это приводит к нежелательному применению — соединению базы данных.

Повышенные требования к хранилищу. Поддержание нескольких копий данных связано с увеличением затрат на хранение. Требуемое пространство для хранения кратно объему хранилища, необходимому для централизованной системы.

Повышенная стоимость и сложность обновления данных — каждый раз, когда элемент данных обновляется, обновление должно отражаться во всех копиях данных на разных сайтах. Это требует сложных методов синхронизации и протоколов.

Нежелательное приложение — соединение базы данных — если не используются сложные механизмы обновления, устранение несоответствия данных требует сложной координации на уровне приложения. Это приводит к нежелательному применению — соединению базы данных.

Некоторые часто используемые методы репликации —

- Репликация снимков

- Репликация почти в реальном времени

- Тянуть репликацию

фрагментация

Фрагментация — это задача разделения таблицы на набор меньших таблиц. Подмножества таблицы называются фрагментами . Фрагментация может быть трех типов: горизонтальная, вертикальная и гибридная (комбинация горизонтальной и вертикальной). Горизонтальная фрагментация может быть далее классифицирована на два метода: первичная горизонтальная фрагментация и производная горизонтальная фрагментация.

Фрагментация должна быть выполнена таким образом, чтобы исходная таблица могла быть восстановлена из фрагментов. Это необходимо для того, чтобы исходная таблица могла быть восстановлена из фрагментов при необходимости. Это требование называется «реконструктивность».

Преимущества фрагментации

-

Поскольку данные хранятся рядом с местом использования, эффективность системы баз данных повышается.

-

Методы оптимизации локальных запросов достаточны для большинства запросов, поскольку данные доступны локально.

-

Поскольку нерелевантные данные не доступны на сайтах, безопасность и конфиденциальность системы базы данных могут быть сохранены.

Поскольку данные хранятся рядом с местом использования, эффективность системы баз данных повышается.

Методы оптимизации локальных запросов достаточны для большинства запросов, поскольку данные доступны локально.

Поскольку нерелевантные данные не доступны на сайтах, безопасность и конфиденциальность системы базы данных могут быть сохранены.

Недостатки фрагментации

-

Когда требуются данные из разных фрагментов, скорости доступа могут быть очень высокими.

-

В случае рекурсивных фрагментов для реконструкции потребуются дорогостоящие методы.

-

Отсутствие резервных копий данных на разных сайтах может сделать базу данных неэффективной в случае сбоя сайта.

Когда требуются данные из разных фрагментов, скорости доступа могут быть очень высокими.

В случае рекурсивных фрагментов для реконструкции потребуются дорогостоящие методы.

Отсутствие резервных копий данных на разных сайтах может сделать базу данных неэффективной в случае сбоя сайта.

Вертикальная фрагментация

При вертикальной фрагментации поля или столбцы таблицы группируются в фрагменты. Чтобы сохранить реконструктивность, каждый фрагмент должен содержать поле (я) первичного ключа таблицы. Вертикальная фрагментация может использоваться для обеспечения конфиденциальности данных.

Например, давайте предположим, что база данных университета хранит записи всех зарегистрированных студентов в таблице Student, имеющей следующую схему.

УЧЕНИК

| Regd_No | название | Курс | Адрес | Семестр | сборы | Метки |

Теперь детали сборов сохраняются в разделе счетов. В этом случае дизайнер фрагментирует базу данных следующим образом:

CREATE TABLE STD_FEES AS SELECT Regd_No, Fees FROM STUDENT;

Горизонтальная фрагментация

Горизонтальная фрагментация группирует кортежи таблицы в соответствии со значениями одного или нескольких полей. Горизонтальная фрагментация также должна подтверждать правило реконструктивности. Каждый горизонтальный фрагмент должен иметь все столбцы исходной базовой таблицы.

Например, в схеме учащегося, если в Школе информатики необходимо хранить сведения обо всех слушателях курса информатики, разработчик будет горизонтально фрагментировать базу данных следующим образом:

CREATE COMP_STD AS SELECT * FROM STUDENT WHERE COURSE = "Computer Science";

Гибридная фрагментация

В гибридной фрагментации используется комбинация горизонтальной и вертикальной методик фрагментации. Это наиболее гибкий метод фрагментации, поскольку он генерирует фрагменты с минимальной посторонней информацией. Однако реконструкция исходного стола часто является дорогостоящей задачей.

Гибридная фрагментация может быть сделана двумя альтернативными способами —

-

Сначала сгенерируйте набор горизонтальных фрагментов; затем генерировать вертикальные фрагменты из одного или нескольких горизонтальных фрагментов.

-

Сначала сгенерируйте набор вертикальных фрагментов; затем генерировать горизонтальные фрагменты из одного или нескольких вертикальных фрагментов.

Сначала сгенерируйте набор горизонтальных фрагментов; затем генерировать вертикальные фрагменты из одного или нескольких горизонтальных фрагментов.

Сначала сгенерируйте набор вертикальных фрагментов; затем генерировать горизонтальные фрагменты из одного или нескольких вертикальных фрагментов.

DDBMS — прозрачность распределения

Прозрачность распространения — это свойство распределенных баз данных, благодаря которому внутренние детали распределения скрыты от пользователей. Дизайнер DDBMS может выбрать фрагментацию таблиц, реплицировать фрагменты и хранить их на разных сайтах. Однако, поскольку пользователи не обращают внимания на эти детали, они считают, что распределенная база данных проста в использовании, как любая централизованная база данных.

Три аспекта прозрачности распределения:

- Прозрачность местоположения

- Фрагментарная прозрачность

- Прозрачность репликации

Прозрачность местоположения

Прозрачность расположения гарантирует, что пользователь может запросить любую таблицу (ы) или фрагмент (ы) таблицы, как если бы они хранились локально на сайте пользователя. Тот факт, что таблица или ее фрагменты хранятся на удаленном сайте в распределенной системе баз данных, должен быть полностью забыт конечным пользователем. Адрес удаленного сайта (ов) и механизмы доступа полностью скрыты.

Чтобы включить прозрачность местоположения, DDBMS должен иметь доступ к обновленному и точному словарю данных и каталогу DDBMS, который содержит детали местоположений данных.

Фрагментарная прозрачность

Прозрачность фрагментации позволяет пользователям запрашивать любую таблицу, как если бы она была нефрагментированной. Таким образом, он скрывает тот факт, что таблица, к которой обращается пользователь, на самом деле является фрагментом или объединением некоторых фрагментов. Это также скрывает тот факт, что фрагменты расположены в разных местах.

Это несколько похоже на пользователей представлений SQL, где пользователь может не знать, что он использует представление таблицы вместо самой таблицы.

Прозрачность репликации

Прозрачность репликации гарантирует, что репликация баз данных скрыта от пользователей. Это позволяет пользователям выполнять запросы к таблице, как будто существует только одна копия таблицы.

Прозрачность репликации связана с прозрачностью параллелизма и прозрачностью отказов. Всякий раз, когда пользователь обновляет элемент данных, обновление отражается во всех копиях таблицы. Однако эта операция не должна быть известна пользователю. Это прозрачность параллелизма. Кроме того, в случае сбоя сайта пользователь может продолжить выполнение своих запросов с использованием реплицированных копий без каких-либо сведений о сбое. Это провал прозрачности.

Сочетание прозрачных пленок

В любой распределенной системе баз данных проектировщик должен обеспечить, чтобы все заявленные прозрачности сохранялись в значительной степени. Дизайнер может выбирать фрагментировать таблицы, копировать их и хранить их на разных сайтах; все не обращая внимания на конечного пользователя. Однако полная прозрачность распространения — сложная задача, требующая значительных усилий по проектированию.

Распределенная СУБД — Управление базой данных

Управление базой данных относится к задаче обеспечения соблюдения правил с целью предоставления правильных данных аутентичным пользователям и приложениям базы данных. Для того чтобы правильные данные были доступны пользователям, все данные должны соответствовать ограничениям целостности, определенным в базе данных. Кроме того, данные должны быть защищены от несанкционированного доступа, чтобы обеспечить безопасность и конфиденциальность базы данных. Управление базой данных является одной из основных задач администратора базы данных (DBA).

Три измерения управления базой данных:

- Аутентификация

- Права доступа

- Ограничения целостности

Аутентификация

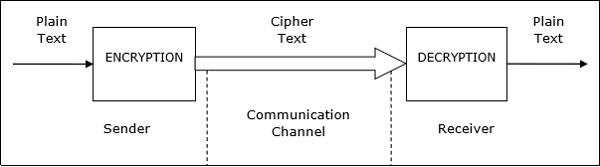

В распределенной системе баз данных аутентификация — это процесс, посредством которого только законные пользователи могут получить доступ к ресурсам данных.

Аутентификация может осуществляться на двух уровнях:

-

Управление доступом к клиентскому компьютеру — на этом уровне доступ пользователя ограничен при входе в систему на клиентском компьютере, который обеспечивает пользовательский интерфейс для сервера базы данных. Наиболее распространенный метод — это сочетание имени пользователя и пароля. Однако более сложные методы, такие как биометрическая аутентификация, могут использоваться для данных с высокой степенью защиты.

-

Управление доступом к программному обеспечению базы данных. На этом уровне программное обеспечение / администратор базы данных присваивает пользователю некоторые учетные данные. Пользователь получает доступ к базе данных, используя эти учетные данные. Один из методов — создать учетную запись на сервере базы данных.

Управление доступом к клиентскому компьютеру — на этом уровне доступ пользователя ограничен при входе в систему на клиентском компьютере, который обеспечивает пользовательский интерфейс для сервера базы данных. Наиболее распространенный метод — это сочетание имени пользователя и пароля. Однако более сложные методы, такие как биометрическая аутентификация, могут использоваться для данных с высокой степенью защиты.

Управление доступом к программному обеспечению базы данных. На этом уровне программное обеспечение / администратор базы данных присваивает пользователю некоторые учетные данные. Пользователь получает доступ к базе данных, используя эти учетные данные. Один из методов — создать учетную запись на сервере базы данных.

Права доступа

Права доступа пользователя относятся к привилегиям, которые ему предоставляются в отношении операций СУБД, таких как права на создание таблицы, удаление таблицы, добавление / удаление / обновление кортежей в таблице или запрос к таблице.

В распределенных средах, поскольку имеется большое количество таблиц и все же большее количество пользователей, невозможно назначить индивидуальные права доступа пользователям. Итак, DDBMS определяет определенные роли. Роль — это конструкция с определенными привилегиями в системе баз данных. Как только разные роли определены, отдельным пользователям назначается одна из этих ролей. Часто иерархия ролей определяется в соответствии с иерархией полномочий и ответственности организации.

Например, следующие операторы SQL создают роль «Бухгалтер», а затем назначают эту роль пользователю «ABC».

CREATE ROLE ACCOUNTANT; GRANT SELECT, INSERT, UPDATE ON EMP_SAL TO ACCOUNTANT; GRANT INSERT, UPDATE, DELETE ON TENDER TO ACCOUNTANT; GRANT INSERT, SELECT ON EXPENSE TO ACCOUNTANT; COMMIT; GRANT ACCOUNTANT TO ABC; COMMIT;

Контроль семантической целостности

Контроль семантической целостности определяет и обеспечивает ограничения целостности системы базы данных.

Ограничения целостности следующие:

- Ограничение целостности типа данных

- Ограничение целостности объекта

- Ограничение ссылочной целостности

Ограничение целостности типа данных

Ограничение типа данных ограничивает диапазон значений и тип операций, которые могут быть применены к полю с указанным типом данных.

Например, давайте предположим, что таблица «HOSTEL» имеет три поля — номер хостела, название хостела и его вместимость. Номер хостела должен начинаться с заглавной буквы «H» и не может быть НЕДЕЙСТВИТЕЛЕН; емкость не должна превышать 150. Следующая команда SQL может использоваться для определения данных:

CREATE TABLE HOSTEL ( H_NO VARCHAR2(5) NOT NULL, H_NAME VARCHAR2(15), CAPACITY INTEGER, CHECK ( H_NO LIKE 'H%'), CHECK ( CAPACITY <= 150) );

Контроль целостности объекта

Контроль целостности объекта обеспечивает соблюдение правил, так что каждый кортеж может быть однозначно идентифицирован из других кортежей. Для этого определяется первичный ключ. Первичный ключ — это набор минимальных полей, которые могут однозначно идентифицировать кортеж. Ограничение целостности объекта гласит, что никакие два кортежа в таблице не могут иметь одинаковые значения для первичных ключей и что никакое поле, которое является частью первичного ключа, не может иметь значение NULL.

Например, в приведенной выше таблице хостелов номер хостела можно назначить в качестве первичного ключа с помощью следующего оператора SQL (игнорируя проверки) —

CREATE TABLE HOSTEL ( H_NO VARCHAR2(5) PRIMARY KEY, H_NAME VARCHAR2(15), CAPACITY INTEGER );

Ограничение ссылочной целостности

Ограничение ссылочной целостности устанавливает правила внешних ключей. Внешний ключ — это поле в таблице данных, которое является первичным ключом связанной таблицы. Ограничение ссылочной целостности устанавливает правило, согласно которому значение поля внешнего ключа должно быть либо среди значений первичного ключа ссылочной таблицы, либо быть полностью NULL.

Например, давайте рассмотрим студенческий стол, где студент может выбрать проживание в общежитии. Чтобы включить это, первичный ключ таблицы общежития должен быть включен как внешний ключ в таблицу ученика. Следующий оператор SQL включает это —

CREATE TABLE STUDENT ( S_ROLL INTEGER PRIMARY KEY, S_NAME VARCHAR2(25) NOT NULL, S_COURSE VARCHAR2(10), S_HOSTEL VARCHAR2(5) REFERENCES HOSTEL );

Реляционная алгебра для оптимизации запросов

Когда запрос размещен, он сначала сканируется, анализируется и проверяется. Затем создается внутреннее представление запроса, такое как дерево запросов или граф запросов. Затем разрабатываются альтернативные стратегии выполнения для извлечения результатов из таблиц базы данных. Процесс выбора наиболее подходящей стратегии выполнения для обработки запросов называется оптимизацией запросов.

Проблемы оптимизации запросов в DDBMS

В DDBMS оптимизация запросов является критически важной задачей. Сложность высока, поскольку число альтернативных стратегий может возрастать в геометрической прогрессии из-за следующих факторов:

- Наличие ряда фрагментов.

- Распределение фрагментов или таблиц по различным сайтам.

- Скорость связи.

- Несоответствие в возможностях локальной обработки.

Следовательно, в распределенной системе целью часто является найти хорошую стратегию выполнения для обработки запросов, а не лучшую. Время выполнения запроса является суммой следующего:

- Время передавать запросы в базы данных.

- Время выполнять фрагменты локальных запросов.

- Время собирать данные с разных сайтов.

- Время для отображения результатов в приложении.

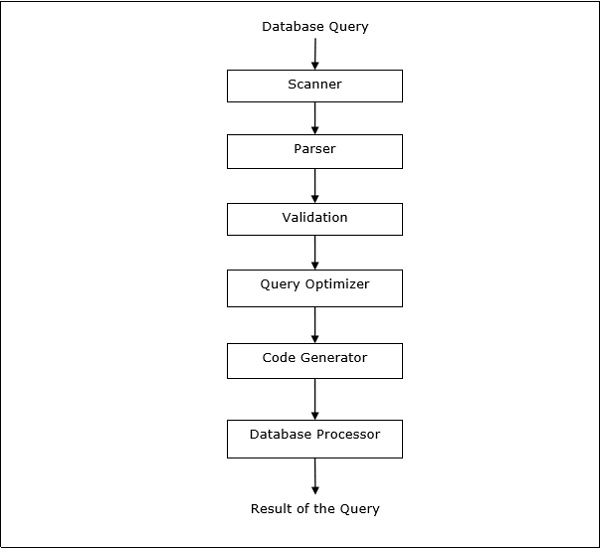

Обработка запросов

Обработка запросов — это набор всех действий, начиная с размещения запроса и заканчивая отображением результатов запроса. Шаги, как показано на следующей диаграмме —

Реляционная алгебра

Реляционная алгебра определяет базовый набор операций модели реляционной базы данных. Последовательность операций реляционной алгебры образует выражение реляционной алгебры. Результат этого выражения представляет собой результат запроса к базе данных.

Основные операции —

- проекция

- выбор

- союз

- пересечение

- Минус

- Присоединиться

проекция

Операция проецирования отображает подмножество полей таблицы. Это дает вертикальное разделение таблицы.

Синтаксис в реляционной алгебре

pi<AttributeList>(<Имятаблицы>)

Например, давайте рассмотрим следующую базу данных студентов —

| Roll_No | название | Курс | Семестр | Пол |

| 2 | Амит Прасад | BCA | 1 | мужчина |

| 4 | Варша Тивари | BCA | 1 | женский |

| 5 | Асиф Али | MCA | 2 | мужчина |

| 6 | Джо Уоллес | MCA | 1 | мужчина |

| 8 | Шивани Айенгар | BCA | 1 | женский |

Если мы хотим отобразить имена и курсы всех студентов, мы будем использовать следующее выражение реляционной алгебры:

piName,курс(СТУДЕНТ)

выбор

Операция выбора отображает подмножество кортежей таблицы, которое удовлетворяет определенным условиям. Это дает горизонтальный раздел стола.

Синтаксис в реляционной алгебре

sigma<Условия>(<Имятаблицы>)

Например, в таблице «Студент», если мы хотим отобразить сведения обо всех студентах, которые выбрали курс MCA, мы будем использовать следующее выражение реляционной алгебры:

sigmaCourse= small«BCA«(STUDENT)

Сочетание операций проекции и выбора

Для большинства запросов нам нужна комбинация операций проекции и выбора. Есть два способа написания этих выражений:

- Использование последовательности операций проецирования и выбора.

- Использование операции переименования для генерации промежуточных результатов.

Например, чтобы отобразить имена всех учениц курса BCA —

- Выражение реляционной алгебры с использованием последовательности операций проекции и выбора

piName( sigmaGender= small«Female«ANDCourse= small«BCA«(STUDENT))

- Выражение реляционной алгебры с использованием операции переименования для получения промежуточных результатов

FemaleBCAStudent leftarrow sigmaGender= small«Female«ANDCourse= small«BCA«(STUDENT)

Result leftarrow piName(FemaleBCAStudent)

союз

Если P является результатом операции, а Q является результатом другой операции, объединение P и Q (p cupQ) является множеством всех кортежей, находящихся либо в P, либо в Q, либо в обоих без дубликатов. ,

Например, для отображения всех студентов, которые находятся либо в 1 семестре, либо в курсе BCA —

Sem1Student leftarrow sigmaSemester=1(СТУДЕНТ)

BCAStudent leftarrow sigmaCourse= small«BCA«(STUDENT)

Результат leftarrowSem1Student cupBCAStudent

пересечение

Если P является результатом операции, а Q является результатом другой операции, пересечение P и Q (p capQ) является множеством всех кортежей, которые находятся в P и Q, и то и другое.

Например, с учетом следующих двух схем —

РАБОТНИК

| EmpID | название | город | отдел | Оплата труда |

ПРОЕКТ

| PId | город | отдел | Статус |

Чтобы отобразить названия всех городов, в которых находится проект, а также сотрудник, —

CityEmp leftarrow piCity(СОТРУДНИК)

CityProject leftarrow piCity(PROJECT)

Результат leftarrowCityEmp capCityProject

Минус

Если P — результат операции, а Q — результат другой операции, P — Q — это множество всех кортежей, которые находятся в P, а не в Q.

Например, перечислить все отделы, у которых нет текущего проекта (проекты со статусом = текущий) —

AllDept leftarrow piDepartment(СОТРУДНИК)

ProjectDept leftarrow piDepartment( sigmaStatus= small«продолжается«(PROJECT))

Результат leftarrowAllDept−ProjectDept

Присоединиться

Операция объединения объединяет связанные кортежи двух разных таблиц (результаты запросов) в одну таблицу.

Например, рассмотрим две схемы, Клиент и Филиал в базе данных Банка следующим образом:

ПОКУПАТЕЛЬ

| CustID | AccNo | TypeOfAc | BranchID | DateOfOpening |

ВЕТКА

| BranchID | BranchName | IFSCcode | Адрес |

Чтобы вывести список сотрудников вместе с информацией о филиале —

Результат leftarrowCUSTOMER bowtieCustomer.BranchID=Branch.BranchIDBRANCH

Перевод SQL-запросов в реляционную алгебру

SQL-запросы перед оптимизацией переводятся в эквивалентные выражения реляционной алгебры. Запрос сначала разбивается на меньшие блоки запроса. Эти блоки переводятся в эквивалентные выражения реляционной алгебры. Оптимизация включает в себя оптимизацию каждого блока, а затем оптимизацию запроса в целом.

Примеры

Давайте рассмотрим следующие схемы —

РАБОТНИК

| EmpID | название | город | отдел | Оплата труда |

ПРОЕКТ

| PId | город | отдел | Статус |

РАБОТАЕТ

| EmpID | PID | часов |

Пример 1

Чтобы отобразить сведения обо всех сотрудниках, которые получают зарплату МЕНЬШЕ, чем средняя зарплата, мы пишем запрос SQL —

SELECT * FROM EMPLOYEE WHERE SALARY < ( SELECT AVERAGE(SALARY) FROM EMPLOYEE ) ;

Этот запрос содержит один вложенный подзапрос. Итак, это можно разбить на два блока.

Внутренний блок —

SELECT AVERAGE(SALARY)FROM EMPLOYEE ;

Если результатом этого запроса является AvgSal, то внешний блок —

SELECT * FROM EMPLOYEE WHERE SALARY < AvgSal;

Выражение реляционной алгебры для внутреннего блока —

AvgSal leftarrow ImAVERAGE(Зарплата)СОТРУДНИК

Выражение реляционной алгебры для внешнего блока —

\ sigma_ {Salary <{AvgSal}>> {СОТРУДНИК}

Пример 2

Чтобы отобразить идентификатор проекта и статус всех проектов сотрудника «Арун Кумар», мы пишем SQL-запрос —

SELECT PID, STATUS FROM PROJECT WHERE PID = ( SELECT FROM WORKS WHERE EMPID = ( SELECT EMPID FROM EMPLOYEE WHERE NAME = 'ARUN KUMAR'));

Этот запрос содержит два вложенных подзапроса. Таким образом, можно разбить на три блока, а именно:

SELECT EMPID FROM EMPLOYEE WHERE NAME = 'ARUN KUMAR'; SELECT PID FROM WORKS WHERE EMPID = ArunEmpID; SELECT PID, STATUS FROM PROJECT WHERE PID = ArunPID;

(Здесь ArunEmpID и ArunPID являются результатами внутренних запросов)

Выражения реляционной алгебры для трех блоков:

ArunEmpID leftarrow piEmpID( sigmaName= small«ArunKumar«(EMPLOYEE))

ArunPID leftarrow piPID( sigmaEmpID= small«ArunEmpID«(WORKS))

Result leftarrow piPID,Status( sigmaPID= small«ArunPID«(PROJECT))

Вычисление операторов реляционной алгебры

Вычисление операторов реляционной алгебры может быть выполнено многими различными способами, и каждая альтернатива называется путем доступа .

Альтернатива вычислений зависит от трех основных факторов:

- Тип оператора

- Доступная память

- Дисковые структуры

Время выполнения операции реляционной алгебры является суммой:

- Время обрабатывать кортежи.

- Время извлекать кортежи таблицы с диска в память.

Поскольку время обработки кортежа намного меньше, чем время извлечения кортежа из хранилища, особенно в распределенной системе, доступ к диску очень часто рассматривается как показатель для расчета стоимости реляционного выражения.

Вычисление выбора

Вычисление операции выбора зависит от сложности условия выбора и наличия индексов для атрибутов таблицы.

Ниже приведены альтернативы вычислений в зависимости от индексов.

-

Без индекса — если таблица не отсортирована и не имеет индексов, тогда процесс выбора включает сканирование всех дисковых блоков таблицы. Каждый блок заносится в память, и каждый кортеж в блоке проверяется, чтобы убедиться, что он удовлетворяет условию выбора. Если условие выполнено, оно отображается как вывод. Это наиболее затратный подход, поскольку каждый кортеж заносится в память, а каждый кортеж обрабатывается.

-

Индекс B + Tree — Большинство систем баз данных построены на основе индекса B + Tree. Если условие выбора основано на поле, которое является ключом этого индекса B + Tree, то этот индекс используется для получения результатов. Однако обработка операторов выбора со сложными условиями может включать в себя большее количество обращений к дисковым блокам и в некоторых случаях полное сканирование таблицы.

-

Хеш-индекс — если используются хеш-индексы и его ключевое поле используется в условии выбора, то получение кортежей с использованием хеш-индекса становится простым процессом. Хеш-индекс использует хеш-функцию для поиска адреса сегмента, в котором хранится значение ключа, соответствующее хеш-значению. Чтобы найти значение ключа в индексе, выполняется хэш-функция и определяется адрес сегмента. Ключевые значения в корзине ищутся. Если совпадение найдено, фактический кортеж извлекается из блока диска в память.

Без индекса — если таблица не отсортирована и не имеет индексов, тогда процесс выбора включает сканирование всех дисковых блоков таблицы. Каждый блок заносится в память, и каждый кортеж в блоке проверяется, чтобы убедиться, что он удовлетворяет условию выбора. Если условие выполнено, оно отображается как вывод. Это наиболее затратный подход, поскольку каждый кортеж заносится в память, а каждый кортеж обрабатывается.

Индекс B + Tree — Большинство систем баз данных построены на основе индекса B + Tree. Если условие выбора основано на поле, которое является ключом этого индекса B + Tree, то этот индекс используется для получения результатов. Однако обработка операторов выбора со сложными условиями может включать в себя большее количество обращений к дисковым блокам и в некоторых случаях полное сканирование таблицы.

Хеш-индекс — если используются хеш-индексы и его ключевое поле используется в условии выбора, то получение кортежей с использованием хеш-индекса становится простым процессом. Хеш-индекс использует хеш-функцию для поиска адреса сегмента, в котором хранится значение ключа, соответствующее хеш-значению. Чтобы найти значение ключа в индексе, выполняется хэш-функция и определяется адрес сегмента. Ключевые значения в корзине ищутся. Если совпадение найдено, фактический кортеж извлекается из блока диска в память.

Расчет соединений

Когда мы хотим объединить две таблицы, скажем, P и Q, каждый кортеж в P нужно сравнивать с каждым кортежем в Q, чтобы проверить, выполняется ли условие соединения. Если условие выполнено, соответствующие кортежи объединяются, удаляя дубликаты полей и добавляя их в отношение результата. Следовательно, это самая дорогая операция.

Общие подходы к вычислительным объединениям —

Подход с вложенным циклом

Это обычный подход соединения. Это можно проиллюстрировать с помощью следующего псевдокода (таблицы P и Q, с кортежами tuple_p и tuple_q и присоединяющим атрибутом a) —

For each tuple_p in P For each tuple_q in Q If tuple_p.a = tuple_q.a Then Concatenate tuple_p and tuple_q and append to Result End If Next tuple_q Next tuple-p

Подход сортировки-слияния

В этом подходе две таблицы сортируются по отдельности на основе атрибута соединения, а затем отсортированные таблицы объединяются. Применяются методы внешней сортировки, поскольку число записей очень велико и не может быть помещено в память. Как только отдельные таблицы отсортированы, одна страница каждой из отсортированных таблиц заносится в память, объединяется на основе атрибута объединения, и объединенные кортежи записываются.

Подход хэш-соединения

Этот подход состоит из двух фаз: фазы разделения и фазы зондирования. На этапе разбиения таблицы P и Q разбиваются на два набора непересекающихся разбиений. Общей хэш-функции решено. Эта хеш-функция используется для назначения кортежей разделам. На этапе проверки кортежи в разделе P сравниваются с кортежами соответствующего раздела Q. Если они совпадают, то они записываются.

Оптимизация запросов в централизованных системах

Как только альтернативные пути доступа для вычисления выражения реляционной алгебры получены, определяется оптимальный путь доступа. В этой главе мы рассмотрим оптимизацию запросов в централизованной системе, а в следующей главе мы изучим оптимизацию запросов в распределенной системе.

В централизованной системе обработка запросов выполняется с целью:

-

Минимизация времени отклика на запрос (время, затраченное на получение результатов по запросу пользователя).

-

Максимизируйте пропускную способность системы (количество запросов, которые обрабатываются за определенный промежуток времени).

-

Уменьшите объем памяти и памяти, необходимых для обработки.

-

Увеличить параллелизм.

Минимизация времени отклика на запрос (время, затраченное на получение результатов по запросу пользователя).

Максимизируйте пропускную способность системы (количество запросов, которые обрабатываются за определенный промежуток времени).

Уменьшите объем памяти и памяти, необходимых для обработки.

Увеличить параллелизм.

Анализ запросов и перевод

Изначально SQL-запрос сканируется. Затем он анализируется на предмет синтаксических ошибок и правильности типов данных. Если запрос проходит этот шаг, запрос разбивается на меньшие блоки запроса. Каждый блок затем переводится в эквивалентное выражение реляционной алгебры.

Шаги для оптимизации запросов

Оптимизация запросов включает в себя три этапа, а именно: создание дерева запросов, создание плана и создание кода плана запроса.

Шаг 1 — Генерация дерева запросов

Дерево запросов — это древовидная структура данных, представляющая выражение реляционной алгебры. Таблицы запроса представлены в виде листовых узлов. Операции реляционной алгебры представлены как внутренние узлы. Корень представляет запрос в целом.

Во время выполнения внутренний узел выполняется всякий раз, когда доступны его таблицы операндов. Затем узел заменяется таблицей результатов. Этот процесс продолжается для всех внутренних узлов, пока корневой узел не будет выполнен и заменен таблицей результатов.

Например, давайте рассмотрим следующие схемы —

РАБОТНИК

| EmpID | Ename | Оплата труда | DeptNo | Дата присоединения |

ОТДЕЛ

| Дно | Dname | Место нахождения |

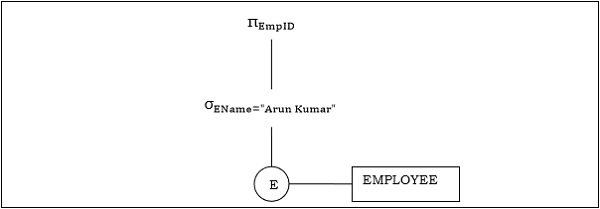

Пример 1

Давайте рассмотрим запрос следующим образом.

piEmpID( sigmaEName= small«ArunKumar«(EMPLOYEE))

Соответствующее дерево запросов будет —

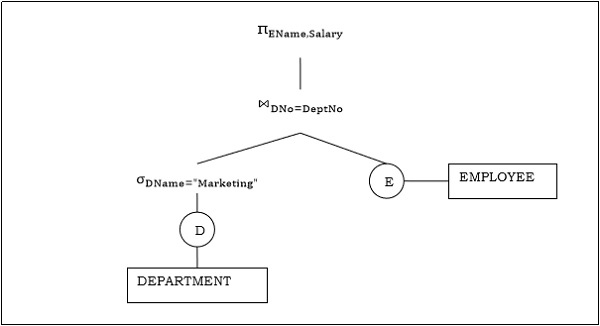

Пример 2

Давайте рассмотрим другой запрос, включающий соединение.

piEName,Salary( sigmaDName= small«Marketing«(DEPARTMENT)) bowtieDNo=DeptNo(EMPLOYEE)

Ниже приведено дерево запросов для вышеуказанного запроса.

Шаг 2 — Генерация плана запроса

После создания дерева запросов составляется план запроса. План запроса — это расширенное дерево запросов, которое включает пути доступа для всех операций в дереве запросов. Пути доступа определяют, как должны выполняться реляционные операции в дереве. Например, операция выбора может иметь путь доступа, который дает подробную информацию об использовании индекса дерева B + для выбора.

Кроме того, в плане запроса также указывается, как промежуточные таблицы должны передаваться от одного оператора к другому, как должны использоваться временные таблицы и как должны выполняться операции конвейеризации / объединения.

Шаг 3 — Генерация кода

Генерация кода — это последний шаг в оптимизации запросов. Это исполняемая форма запроса, форма которой зависит от типа базовой операционной системы. После того, как код запроса сгенерирован, диспетчер выполнения запускает его и выдает результаты.

Подходы к оптимизации запросов

Среди подходов к оптимизации запросов чаще всего используются алгоритмы исчерпывающего поиска и эвристики.

Исчерпывающая поисковая оптимизация

В этих методах для запроса сначала создаются все возможные планы запроса, а затем выбирается лучший план. Хотя эти методы обеспечивают лучшее решение, они имеют экспоненциальную временную и пространственную сложность из-за большого пространства решений. Например, техника динамического программирования.

Эвристическая оптимизация

Эвристическая оптимизация использует оптимизацию на основе правил для оптимизации запросов. Эти алгоритмы имеют полиномиальную временную и пространственную сложность, которая ниже, чем экспоненциальная сложность алгоритмов исчерпывающего поиска. Однако эти алгоритмы не обязательно дают лучший план запроса.

Некоторые из общих эвристических правил —

-

Выполните операции выбора и проецирования перед операциями объединения. Это делается путем перемещения операций select и project вниз по дереву запросов. Это уменьшает количество кортежей, доступных для объединения.

-

Сначала выполняйте самые строгие операции выбора / проекта перед другими операциями.

-

Избегайте операций с несколькими продуктами, поскольку они приводят к промежуточным таблицам очень большого размера.

Выполните операции выбора и проецирования перед операциями объединения. Это делается путем перемещения операций select и project вниз по дереву запросов. Это уменьшает количество кортежей, доступных для объединения.

Сначала выполняйте самые строгие операции выбора / проекта перед другими операциями.

Избегайте операций с несколькими продуктами, поскольку они приводят к промежуточным таблицам очень большого размера.

Оптимизация запросов в распределенных системах

В этой главе обсуждается оптимизация запросов в распределенной системе баз данных.

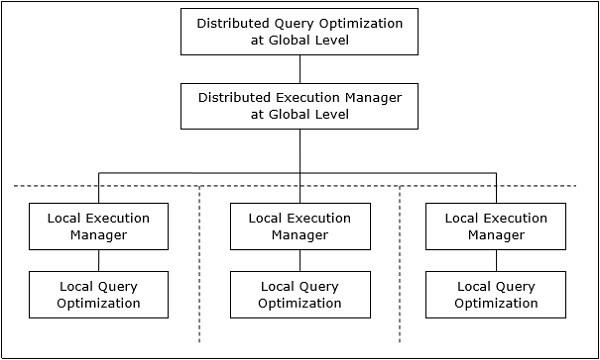

Архитектура распределенной обработки запросов

В распределенной системе баз данных обработка запроса включает в себя оптимизацию как на глобальном, так и на локальном уровне. Запрос поступает в систему базы данных на клиентском или управляющем сайте. Здесь пользователь проверяется, запрос проверяется, переводится и оптимизируется на глобальном уровне.

Архитектура может быть представлена как —

Отображение глобальных запросов в локальные запросы

Процесс отображения глобальных запросов на локальные может быть реализован следующим образом:

-

Таблицы, необходимые для глобального запроса, имеют фрагменты, распределенные по нескольким сайтам. Локальные базы данных имеют информацию только о локальных данных. Контролирующий сайт использует словарь глобальных данных для сбора информации о распределении и восстанавливает глобальное представление по фрагментам.

-

Если репликация отсутствует, глобальный оптимизатор запускает локальные запросы на сайтах, где хранятся фрагменты. При наличии репликации глобальный оптимизатор выбирает сайт на основе стоимости связи, рабочей нагрузки и скорости сервера.

-

Глобальный оптимизатор генерирует распределенный план выполнения, чтобы на сайтах происходил наименьший объем передачи данных. В плане указывается расположение фрагментов, порядок, в котором необходимо выполнить шаги запроса, и процессы, связанные с передачей промежуточных результатов.

-

Локальные запросы оптимизируются локальными серверами баз данных. Наконец, результаты локального запроса объединяются посредством операции объединения в случае горизонтальных фрагментов и операции объединения для вертикальных фрагментов.

Таблицы, необходимые для глобального запроса, имеют фрагменты, распределенные по нескольким сайтам. Локальные базы данных имеют информацию только о локальных данных. Контролирующий сайт использует словарь глобальных данных для сбора информации о распределении и восстанавливает глобальное представление по фрагментам.

Если репликация отсутствует, глобальный оптимизатор запускает локальные запросы на сайтах, где хранятся фрагменты. При наличии репликации глобальный оптимизатор выбирает сайт на основе стоимости связи, рабочей нагрузки и скорости сервера.

Глобальный оптимизатор генерирует распределенный план выполнения, чтобы на сайтах происходил наименьший объем передачи данных. В плане указывается расположение фрагментов, порядок, в котором необходимо выполнить шаги запроса, и процессы, связанные с передачей промежуточных результатов.

Локальные запросы оптимизируются локальными серверами баз данных. Наконец, результаты локального запроса объединяются посредством операции объединения в случае горизонтальных фрагментов и операции объединения для вертикальных фрагментов.

Например, давайте рассмотрим, что следующая схема проекта горизонтально фрагментирована в соответствии с городом, причем городами являются Нью-Дели, Калькутта и Хайдарабад.

ПРОЕКТ

| PId | город | отдел | Статус |

Предположим, существует запрос для получения сведений обо всех проектах, статус которых «Текущий».

Глобальный запрос будет & inus;

sigmastatus= small«продолжается«(PROJECT)

Запрос на сервер в Нью-Дели будет —

sigmastatus= small«продолжается«(NewD−PROJECT)

Запрос на сервере Калькутты будет —

sigmastatus= small«продолжается«(Kol−PROJECT)

Запрос на сервере Хайдарабада будет —

sigmastatus= small«продолжается«(Hyd−PROJECT)

Чтобы получить общий результат, нам нужно объединить результаты трех запросов следующим образом:

sigmastatus= small«продолжается«(NewD−PROJECT) cup sigmastatus= small«продолжается«(kol−PROJECT) cup sigmastatus= small«впроцессе«(Hyd−PROJECT)

Оптимизация распределенных запросов

Оптимизация распределенных запросов требует оценки большого количества деревьев запросов, каждое из которых дает требуемые результаты запроса. Это связано прежде всего с наличием большого количества реплицированных и фрагментированных данных. Следовательно, цель состоит в том, чтобы найти оптимальное решение вместо лучшего.

Основные проблемы для оптимизации распределенных запросов:

- Оптимальное использование ресурсов в распределенной системе.

- Запрос торгов.

- Сокращение пространства решения запроса.

Оптимальное использование ресурсов в распределенной системе

Распределенная система имеет несколько серверов баз данных на различных сайтах для выполнения операций, относящихся к запросу. Ниже приведены подходы для оптимального использования ресурсов —

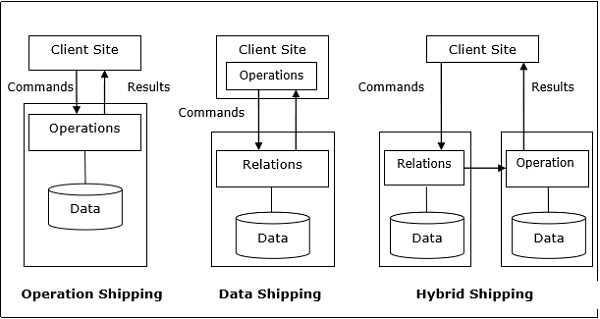

Операция «Доставка». Операция «Операция доставки» выполняется на сайте, где хранятся данные, а не на сайте клиента. Затем результаты передаются на сайт клиента. Это подходит для операций, где операнды доступны на том же сайте. Пример: операции выбора и проекта.

Доставка данных — при доставке данных фрагменты данных передаются на сервер базы данных, где выполняются операции. Это используется в операциях, где операнды распространяются на разных сайтах. Это также подходит для систем, где затраты на связь низкие, а локальные процессоры работают намного медленнее, чем клиентский сервер.

Гибридная доставка — это комбинация данных и операций доставки. Здесь фрагменты данных передаются на высокоскоростные процессоры, где выполняется операция. Результаты затем отправляются на сайт клиента.

Query Trading

В алгоритме торговли запросами для систем распределенных баз данных управляющий / клиентский сайт для распределенного запроса называется покупателем, а сайты, на которых выполняются локальные запросы, называются продавцами. Покупатель формулирует ряд альтернатив для выбора продавцов и для восстановления глобальных результатов. Целью покупателя является достижение оптимальной стоимости.

Алгоритм начинается с назначения покупателем подзапросов сайтам продавца. Оптимальный план создается из локальных оптимизированных планов запросов, предложенных продавцами, в сочетании со стоимостью связи для восстановления конечного результата. Как только глобальный оптимальный план сформулирован, запрос выполняется.

Сокращение пространства решений запроса

Оптимальное решение обычно включает в себя уменьшение пространства решения, так что стоимость запросов и передачи данных снижается. Этого можно достичь с помощью набора эвристических правил, так же как эвристика в централизованных системах.

Ниже приведены некоторые правила —

-

Выполните операции выбора и проецирования как можно раньше. Это уменьшает поток данных по сети связи.

-

Упростите операции с горизонтальными фрагментами, исключив условия выбора, которые не относятся к конкретному сайту.

-

В случае операций объединения и объединения, состоящих из фрагментов, расположенных на нескольких сайтах, передайте фрагментированные данные на сайт, где присутствует большая часть данных, и выполните там операцию.

-

Используйте операцию semi-join для определения кортежей, которые должны быть объединены. Это уменьшает объем передачи данных, что, в свою очередь, снижает стоимость связи.

-

Объедините общие листья и поддеревья в дереве распределенных запросов.

Выполните операции выбора и проецирования как можно раньше. Это уменьшает поток данных по сети связи.

Упростите операции с горизонтальными фрагментами, исключив условия выбора, которые не относятся к конкретному сайту.

В случае операций объединения и объединения, состоящих из фрагментов, расположенных на нескольких сайтах, передайте фрагментированные данные на сайт, где присутствует большая часть данных, и выполните там операцию.

Используйте операцию semi-join для определения кортежей, которые должны быть объединены. Это уменьшает объем передачи данных, что, в свою очередь, снижает стоимость связи.

Объедините общие листья и поддеревья в дереве распределенных запросов.

DDBMS — Системы обработки транзакций

В этой главе рассматриваются различные аспекты обработки транзакций. Мы также изучим задачи низкого уровня, включенные в транзакцию, состояния транзакции и свойства транзакции. В последней части мы рассмотрим графики и сериализуемость графиков.

операции

Транзакция — это программа, включающая в себя набор операций базы данных, выполняемых как логическая единица обработки данных. Операции, выполняемые в транзакции, включают в себя одну или несколько операций с базой данных, таких как вставка, удаление, обновление или получение данных. Это атомарный процесс, который либо выполняется полностью, либо не выполняется вообще. Транзакция, включающая только получение данных без какого-либо обновления данных, называется транзакцией только для чтения.

Каждую операцию высокого уровня можно разделить на ряд задач или операций низкого уровня. Например, операцию обновления данных можно разделить на три задачи:

-

read_item () — читает элемент данных из хранилища в основную память.

-

modify_item () — изменить значение элемента в основной памяти.

-

write_item () — записывает измененное значение из основной памяти в хранилище.

read_item () — читает элемент данных из хранилища в основную память.

modify_item () — изменить значение элемента в основной памяти.

write_item () — записывает измененное значение из основной памяти в хранилище.

Доступ к базе данных ограничен операциями read_item () и write_item (). Аналогично, для всех транзакций чтение и запись образуют основные операции базы данных.

Операционные операции

Операции низкого уровня, выполняемые в транзакции:

-

begin_transaction — Маркер, который указывает начало выполнения транзакции.

-

read_item или write_item — Операции с базой данных, которые могут чередоваться с операциями с основной памятью как часть транзакции.

-

end_transaction — маркер, который указывает конец транзакции.

-

commit — сигнал, указывающий, что транзакция была успешно завершена полностью и не будет отменена.

-

откат — сигнал, указывающий, что транзакция была неудачной, и поэтому все временные изменения в базе данных отменяются. Подтвержденная транзакция не может быть отменена.

begin_transaction — Маркер, который указывает начало выполнения транзакции.

read_item или write_item — Операции с базой данных, которые могут чередоваться с операциями с основной памятью как часть транзакции.

end_transaction — маркер, который указывает конец транзакции.

commit — сигнал, указывающий, что транзакция была успешно завершена полностью и не будет отменена.

откат — сигнал, указывающий, что транзакция была неудачной, и поэтому все временные изменения в базе данных отменяются. Подтвержденная транзакция не может быть отменена.

Состояния транзакции

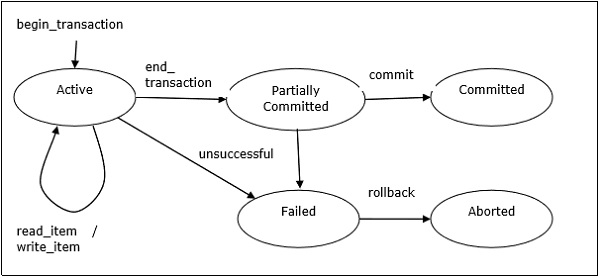

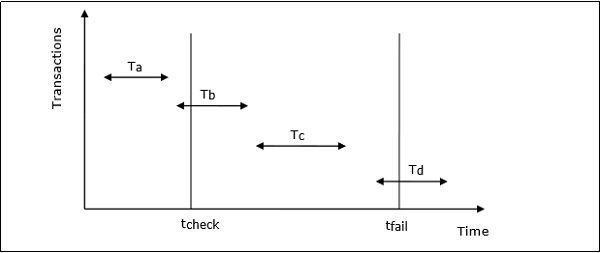

Транзакция может проходить через подмножество из пяти состояний: активное, частично зафиксированное, зафиксированное, неудачное и прерванное.

-

Активный — начальное состояние, в которое входит транзакция, является активным состоянием. Транзакция остается в этом состоянии во время выполнения операций чтения, записи или других операций.

-

Частично зафиксировано — транзакция переходит в это состояние после выполнения последнего оператора транзакции.

-

Подтверждено — транзакция переходит в это состояние после успешного завершения транзакции и проверки системы подали сигнал подтверждения.

-