В этой главе мы рассмотрим угрозы, с которыми сталкивается система баз данных, и меры контроля. Мы также будем изучать криптографию как инструмент безопасности.

Безопасность базы данных и угрозы

Безопасность данных является обязательным аспектом любой системы баз данных. Это имеет особое значение в распределенных системах из-за большого количества пользователей, фрагментированных и реплицированных данных, множества сайтов и распределенного контроля.

Угрозы в базе данных

-

Потеря доступности — потеря доступности относится к недоступности объектов базы данных законными пользователями.

-

Потеря целостности — Потеря целостности происходит, когда недопустимые операции выполняются с базой данных случайно или злонамеренно. Это может произойти при создании, вставке, обновлении или удалении данных. Это приводит к повреждению данных, что приводит к неправильным решениям.

-

Потеря конфиденциальности. Потеря конфиденциальности происходит из-за несанкционированного или непреднамеренного разглашения конфиденциальной информации. Это может привести к незаконным действиям, угрозам безопасности и потере доверия общественности.

Потеря доступности — потеря доступности относится к недоступности объектов базы данных законными пользователями.

Потеря целостности — Потеря целостности происходит, когда недопустимые операции выполняются с базой данных случайно или злонамеренно. Это может произойти при создании, вставке, обновлении или удалении данных. Это приводит к повреждению данных, что приводит к неправильным решениям.

Потеря конфиденциальности. Потеря конфиденциальности происходит из-за несанкционированного или непреднамеренного разглашения конфиденциальной информации. Это может привести к незаконным действиям, угрозам безопасности и потере доверия общественности.

Меры контроля

Меры контроля можно широко разделить на следующие категории —

-

Контроль доступа — Контроль доступа включает механизмы безопасности в системе управления базами данных для защиты от несанкционированного доступа. Пользователь может получить доступ к базе данных после очистки процесса входа в систему только через действительные учетные записи пользователей. Каждая учетная запись пользователя защищена паролем.

-

Управление потоком — Распределенные системы охватывают большой поток данных с одного сайта на другой, а также внутри сайта. Управление потоком предотвращает передачу данных таким образом, чтобы к ним могли получить доступ неавторизованные агенты. Политика потока перечисляет каналы, по которым может передаваться информация. Он также определяет классы безопасности для данных и транзакций.

-

Шифрование данных — Шифрование данных относится к кодированию данных, когда конфиденциальные данные должны передаваться по общедоступным каналам. Даже если неавторизованный агент получает доступ к данным, он не может их понять, поскольку они представлены в непонятном формате.

Контроль доступа — Контроль доступа включает механизмы безопасности в системе управления базами данных для защиты от несанкционированного доступа. Пользователь может получить доступ к базе данных после очистки процесса входа в систему только через действительные учетные записи пользователей. Каждая учетная запись пользователя защищена паролем.

Управление потоком — Распределенные системы охватывают большой поток данных с одного сайта на другой, а также внутри сайта. Управление потоком предотвращает передачу данных таким образом, чтобы к ним могли получить доступ неавторизованные агенты. Политика потока перечисляет каналы, по которым может передаваться информация. Он также определяет классы безопасности для данных и транзакций.

Шифрование данных — Шифрование данных относится к кодированию данных, когда конфиденциальные данные должны передаваться по общедоступным каналам. Даже если неавторизованный агент получает доступ к данным, он не может их понять, поскольку они представлены в непонятном формате.

Что такое криптография?

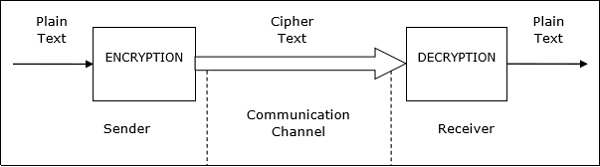

Криптография — это наука кодирования информации перед ее отправкой по ненадежным каналам связи, так что только авторизованный получатель может ее декодировать и использовать.

Кодированное сообщение называется зашифрованным текстом, а исходное сообщение называется простым текстом . Процесс преобразования отправителем простого текста в зашифрованный текст называется кодированием или шифрованием . Процесс преобразования получателем зашифрованного текста в обычный текст называется расшифровкой или дешифрованием .

Вся процедура общения с использованием криптографии может быть проиллюстрирована с помощью следующей диаграммы:

Обычные методы шифрования

В обычной криптографии шифрование и дешифрование выполняется с использованием одного и того же секретного ключа. Здесь отправитель шифрует сообщение с помощью алгоритма шифрования, используя копию секретного ключа. Зашифрованное сообщение затем отправляется по общедоступным каналам связи. Получив зашифрованное сообщение, получатель расшифровывает его с помощью соответствующего алгоритма дешифрования с использованием того же секретного ключа.

Безопасность в обычной криптографии зависит от двух факторов:

-

Звуковой алгоритм, который известен всем.

-

Сгенерированный случайным образом, предпочтительно длинный секретный ключ, известный только отправителю и получателю.

Звуковой алгоритм, который известен всем.

Сгенерированный случайным образом, предпочтительно длинный секретный ключ, известный только отправителю и получателю.

Самый известный алгоритм криптографии — это стандарт шифрования данных или DES .

Преимущество этого метода заключается в его легкой применимости. Однако самой большой проблемой обычной криптографии является совместное использование секретного ключа между связывающимися сторонами. Способы отправки ключа громоздки и очень восприимчивы к прослушиванию.

Криптография с открытым ключом

В отличие от обычной криптографии, криптография с открытым ключом использует два разных ключа, называемых открытым ключом и закрытым ключом. Каждый пользователь генерирует пару открытый ключ и закрытый ключ. Затем пользователь помещает открытый ключ в доступное место. Когда отправитель хочет отправить сообщение, он шифрует его, используя открытый ключ получателя. Получив зашифрованное сообщение, получатель расшифровывает его, используя свой закрытый ключ. Поскольку закрытый ключ не известен никому, кроме получателя, никто другой, получивший сообщение, не сможет его расшифровать.

Наиболее популярными алгоритмами шифрования с открытым ключом являются алгоритм RSA и алгоритм Диффи-Хеллмана . Этот метод очень безопасен для отправки личных сообщений. Однако проблема в том, что он требует большого количества вычислений и поэтому оказывается неэффективным для длинных сообщений.

Решение состоит в том, чтобы использовать комбинацию обычной криптографии и шифрования с открытым ключом. Секретный ключ зашифровывается с использованием криптографии с открытым ключом перед передачей между связывающимися сторонами. Затем сообщение отправляется с использованием обычной криптографии с помощью общего секретного ключа.

Цифровые подписи

Цифровая подпись (DS) — это метод аутентификации, основанный на криптографии с открытым ключом, используемой в приложениях электронной коммерции. Он связывает уникальный знак с человеком в теле его сообщения. Это помогает другим проверять подлинность отправителей сообщений.

Как правило, цифровая подпись пользователя изменяется от сообщения к сообщению, чтобы обеспечить защиту от подделок. Метод заключается в следующем —

Отправитель принимает сообщение, вычисляет дайджест сообщения и подписывает его с помощью закрытого ключа.

Затем отправитель добавляет подписанный дайджест вместе с открытым текстом.

Сообщение отправляется по каналу связи.

Получатель удаляет добавленный подписанный дайджест и проверяет дайджест, используя соответствующий открытый ключ.

Затем получатель принимает текстовое сообщение и запускает его по тому же алгоритму дайджеста сообщения.

Если результаты шага 4 и шага 5 совпадают, то получатель знает, что сообщение имеет целостность и является подлинным.