Управляемые учетные записи служб (MSA) были введены в Windows Server 2008 R2 для автоматического управления (изменения) паролей учетных записей служб. Используя MSA, вы можете значительно снизить риск компрометации системных учетных записей с запущенными системными службами. MSA имеет одну серьезную проблему — использование такой служебной учетной записи только на одном компьютере. Это означает, что учетные записи служб MSA не могут работать с кластерными службами или службами NLB, которые работают одновременно на нескольких серверах и используют одну и ту же учетную запись и пароль. Чтобы исправить это, Microsoft добавила функцию групповых управляемых учетных записей служб (gMSA) в Windows Server 2012.

Чтобы создать gMSA, мы должны выполнить следующие шаги:

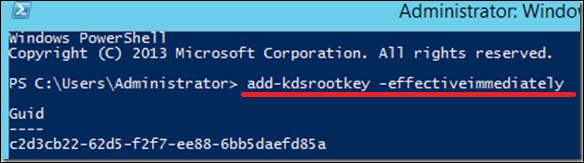

Шаг 1 — Создайте корневой ключ KDS. Это используется службой KDS на DC для генерации паролей.

Чтобы немедленно использовать ключ в тестовой среде, вы можете запустить команду PowerShell —

Add-KdsRootKey –EffectiveTime ((get-date).addhours(-10))

Чтобы проверить, успешно ли он создается, мы запускаем команду PowerShell —

Get-KdsRootKey

Шаг 2 — Создание и настройка gMSA → Откройте терминал Powershell и введите —

Новое — ADServiceAccount — имя gmsa1 — DNSHostNamedc1.example.com — PrincipalsAllowedToRetrieveManagedPassword «gmsa1Group»

В котором,

-

gmsa1 — имя создаваемой учетной записи gMSA.

-

dc1.example.com — это имя DNS-сервера.

-

gmsa1Group — это группа активных каталогов, которая включает все системы, которые необходимо использовать. Эта группа должна быть создана ранее в группах.

gmsa1 — имя создаваемой учетной записи gMSA.

dc1.example.com — это имя DNS-сервера.

gmsa1Group — это группа активных каталогов, которая включает все системы, которые необходимо использовать. Эта группа должна быть создана ранее в группах.

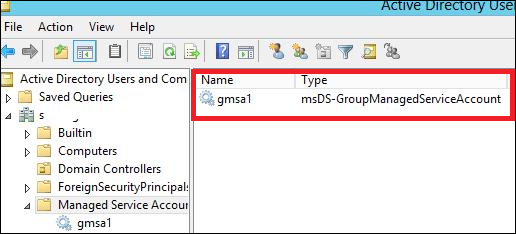

Чтобы проверить это, выберите → Диспетчер серверов → Инструменты → Active Directory — пользователи и компьютеры → Управляемые учетные записи служб.

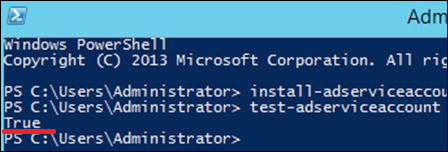

Шаг 3 — Чтобы установить gMA на сервере → откройте терминал PowerShell и введите следующие команды —

- Установить — ADServiceAccount — личность gmsa1

- Тест — ADServiceAccount gmsa1

Результат должен получить значение «True» после выполнения второй команды, как показано на приведенном ниже снимке экрана.

Шаг 4. Перейдите в свойства службы и укажите, что служба будет работать с учетной записью gMSA . В поле Эта учетная запись на вкладке Вход в систему введите имя учетной записи службы. В конце имени используйте символ $ , пароль указывать не нужно. После сохранения изменений, служба должна быть перезапущена.

Учетная запись получит «Вход в систему как сервис», и пароль будет восстановлен автоматически.