Компьютерная безопасность — Обзор

В этом руководстве мы рассмотрим концепцию компьютерной безопасности, которая может представлять собой ноутбук, рабочую станцию, сервер или сетевое устройство. Это руководство предназначено в основном для ИТ-специалистов, которые являются ИТ-специалистами, системными администраторами, администраторами безопасности.

Почему безопасность?

Киберпространство (интернет, рабочая среда, интранет) становится опасным местом для всех организаций и частных лиц для защиты своих конфиденциальных данных или репутации. Это из-за многочисленных людей и машин, получающих доступ к нему. Важно отметить, что недавние исследования показали, что большая опасность исходит от внутренних угроз или от разочарованных сотрудников, таких как дело Эдварда Сноудена, другая внутренняя угроза состоит в том, что информационные материалы могут быть легко доступны через интранет.

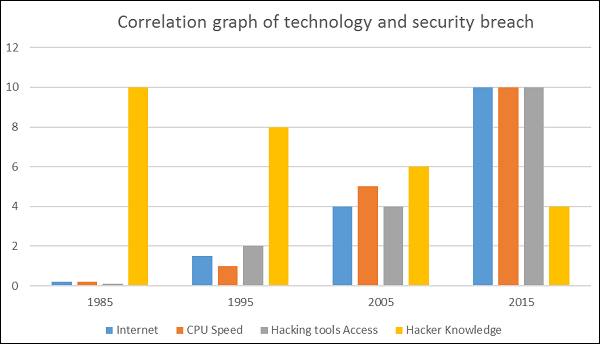

Одним из важных показателей является то, что ИТ-навыки человека, который хочет взломать или нарушить вашу безопасность, уменьшились, но показатель успешности его возрос, это связано с тремя основными факторами:

-

Взламывать инструменты, которые каждый может найти очень легко, просто погуглив, и они бесконечны.

-

Технологии с конечными пользователями быстро выросли за эти годы, такие как пропускная способность интернета и скорость компьютерной обработки.

-

Доступ к справочным материалам по взлому.

Взламывать инструменты, которые каждый может найти очень легко, просто погуглив, и они бесконечны.

Технологии с конечными пользователями быстро выросли за эти годы, такие как пропускная способность интернета и скорость компьютерной обработки.

Доступ к справочным материалам по взлому.

Все это может сделать даже школьник с любопытством потенциальным хакером для вашей организации.

Поскольку блокировка всех сетей не является доступной опцией, единственное, что могут дать менеджеры по безопасности, — это укрепить свои сети, приложения и операционные системы до разумного уровня безопасности и составить план аварийного восстановления бизнеса.

Следующий график дает нам основную идею.

Что обезопасить?

Давайте рассмотрим этот случай: вы являетесь ИТ-администратором в небольшой компании, у которой в углу стоят два небольших сервера, и вы отлично справляетесь со своей работой. Вы регулярно делаете обновления, настраиваете брандмауэры, антивирусы и т. Д. Однажды вы видите, что сотрудники организации больше не обращаются к системам. Когда вы идете и проверяете, вы видите уборщицу, выполняющую свою работу, и по ошибке она отключила кабель питания и отключила сервер.

Под этим делом я подразумеваю, что даже физическая безопасность важна для компьютерной безопасности, так как большинство из нас думает, что это последнее, о чем нужно заботиться.

Теперь давайте перейдем непосредственно к вопросу о том, что все нужно защищать в компьютерной среде —

-

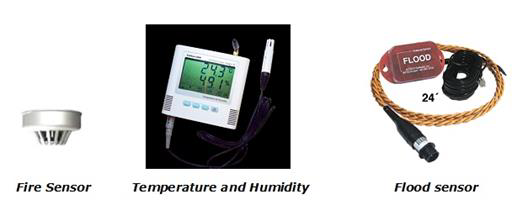

Прежде всего, это проверка физической безопасности путем настройки таких систем управления, как сигнализация движения, системы доступа к двери, датчики влажности, датчики температуры. Все эти компоненты снижают вероятность кражи или повреждения компьютера людьми и самой окружающей средой.

-

Люди, имеющие доступ к компьютерным системам, должны иметь свой собственный идентификатор пользователя с защитой паролем.

-

Мониторы должны быть защищены заставкой, чтобы информация не отображалась, когда пользователь отсутствует или неактивен.

-

Защитите свою сеть, особенно беспроводную, пароли должны быть использованы.

-

Интернет-оборудование как маршрутизаторы должно быть защищено паролем.

-

Данные, которые вы используете для хранения информации, которая может быть финансовой или нефинансовой с помощью шифрования.

-

Информация должна быть защищена во всех видах ее представления при передаче путем ее шифрования.

Прежде всего, это проверка физической безопасности путем настройки таких систем управления, как сигнализация движения, системы доступа к двери, датчики влажности, датчики температуры. Все эти компоненты снижают вероятность кражи или повреждения компьютера людьми и самой окружающей средой.

Люди, имеющие доступ к компьютерным системам, должны иметь свой собственный идентификатор пользователя с защитой паролем.

Мониторы должны быть защищены заставкой, чтобы информация не отображалась, когда пользователь отсутствует или неактивен.

Защитите свою сеть, особенно беспроводную, пароли должны быть использованы.

Интернет-оборудование как маршрутизаторы должно быть защищено паролем.

Данные, которые вы используете для хранения информации, которая может быть финансовой или нефинансовой с помощью шифрования.

Информация должна быть защищена во всех видах ее представления при передаче путем ее шифрования.

Преимущества осведомленности о компьютерной безопасности

Знаете ли вы во всем этом цифровом мире, что является самой большой дырой или слабым местом безопасности?

Ответ. Это мы, люди.

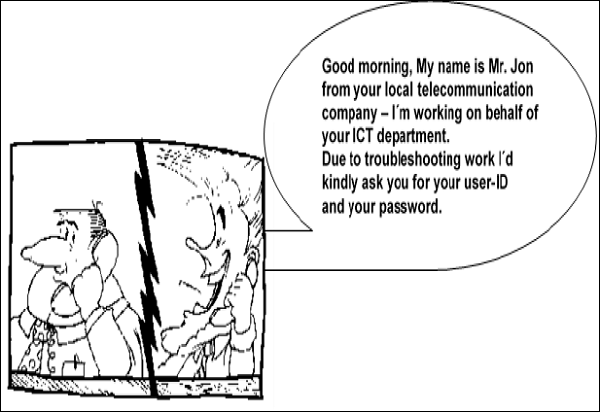

Большинство нарушений безопасности происходят от неосведомленных и неподготовленных лиц, которые передают информацию третьим лицам или публикуют данные в Интернете, не зная последствий.

Посмотрите на следующий сценарий, который говорит нам, что сотрудники могут в конечном итоге делать без компьютерной безопасности —

Таким образом, преимущества осведомленности о компьютерной безопасности очевидны, поскольку она напрямую сводит к минимуму вероятность того, что вы будете взломаны вашей личности, вашего компьютера, вашей организации.

Потенциальные потери из-за атак безопасности

Потенциальных потерь в этом киберпространстве много, даже если вы используете один компьютер в своей комнате. Здесь я приведу несколько примеров, которые имеют прямое влияние на вас и на других —

-

Потеря данных. Если ваш компьютер был взломан или заражен, существует большая вероятность того, что все ваши сохраненные данные могут быть взяты злоумышленником.

-

Неправильное использование ресурсов вашего компьютера. Это означает, что ваша сеть или компьютер могут перегружаться, поэтому вы не можете получить доступ к вашим подлинным службам или, в худшем случае, хакер может использовать их для атаки на другой компьютер или сеть.

-

Потеря репутации — просто подумайте, если ваша учетная запись Facebook или деловая электронная почта принадлежат атаке социальной инженерии, и она отправляет фальшивую информацию вашим друзьям, деловым партнерам. Вам понадобится время, чтобы вернуть себе репутацию.

-

Кража личных данных — это тот случай, когда ваша личность украдена (фотография, имя, фамилия, адрес и кредитная карта) и может быть использована для совершения преступления, такого как подделка документов, удостоверяющих личность.

Потеря данных. Если ваш компьютер был взломан или заражен, существует большая вероятность того, что все ваши сохраненные данные могут быть взяты злоумышленником.

Неправильное использование ресурсов вашего компьютера. Это означает, что ваша сеть или компьютер могут перегружаться, поэтому вы не можете получить доступ к вашим подлинным службам или, в худшем случае, хакер может использовать их для атаки на другой компьютер или сеть.

Потеря репутации — просто подумайте, если ваша учетная запись Facebook или деловая электронная почта принадлежат атаке социальной инженерии, и она отправляет фальшивую информацию вашим друзьям, деловым партнерам. Вам понадобится время, чтобы вернуть себе репутацию.

Кража личных данных — это тот случай, когда ваша личность украдена (фотография, имя, фамилия, адрес и кредитная карта) и может быть использована для совершения преступления, такого как подделка документов, удостоверяющих личность.

Базовый контрольный список компьютерной безопасности

Есть некоторые основные вещи, которые каждый из нас в каждой операционной системе должен сделать —

-

Проверьте, защищен ли пользователь паролем.

-

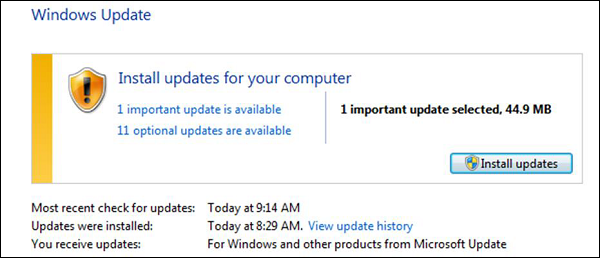

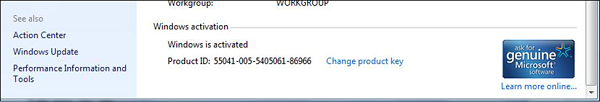

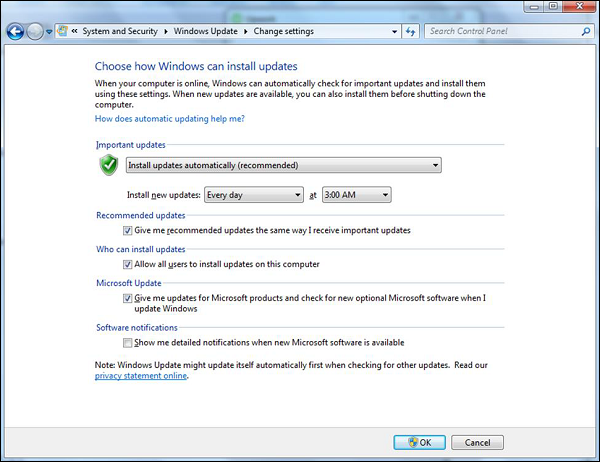

Проверьте, обновляется ли операционная система. В моем случае я сделал скриншот моего ноутбука с Windows 7.

Проверьте, защищен ли пользователь паролем.

Проверьте, обновляется ли операционная система. В моем случае я сделал скриншот моего ноутбука с Windows 7.

-

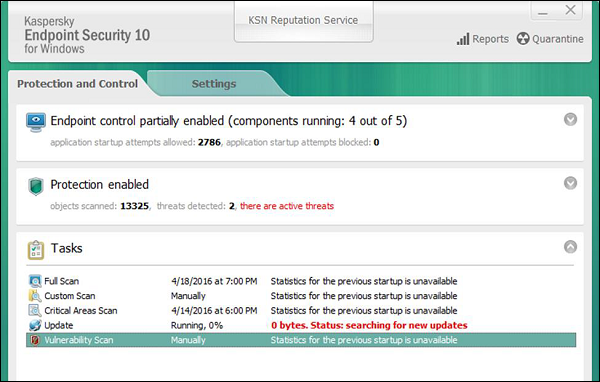

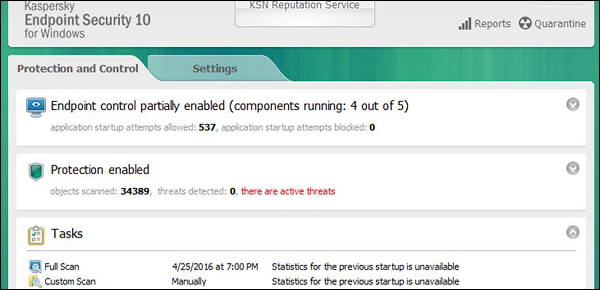

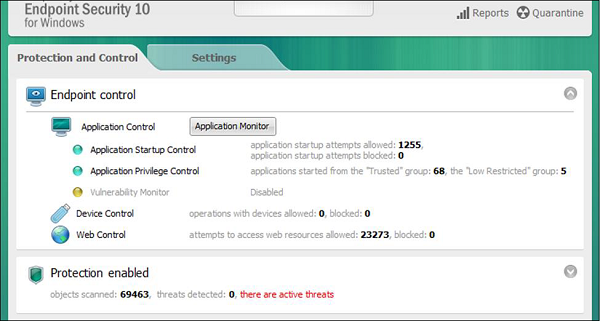

Проверьте, установлен ли и обновлен ли антивирус или вредоносное ПО. В моем случае обновляется антивирус Касперского.

Проверьте, установлен ли и обновлен ли антивирус или вредоносное ПО. В моем случае обновляется антивирус Касперского.

- Проверьте, работают ли необычные службы, которые потребляют ресурсы.

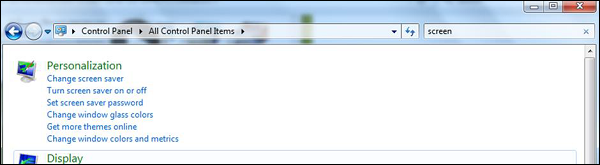

- Проверьте, использует ли ваш монитор заставку.

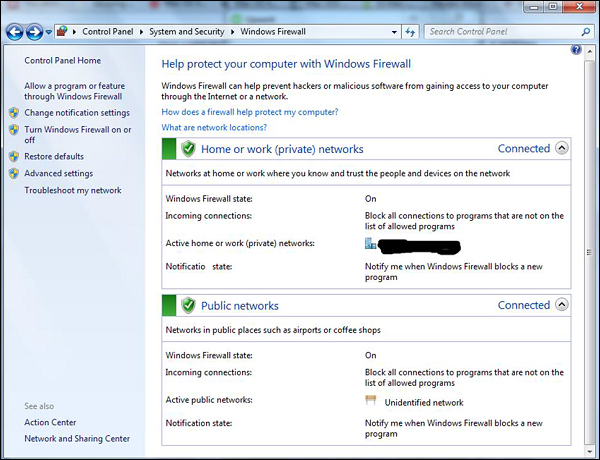

- Проверьте, включен ли брандмауэр компьютера.

- Проверьте, регулярно ли вы делаете резервные копии.

- Проверьте, есть ли акции, которые не являются полезными.

- Проверьте, есть ли у вашей учетной записи полные права или она ограничена.

- Обновите стороннее программное обеспечение.

Компьютерная безопасность — элементы

Общее состояние в компьютерной безопасности имеет возможность обнаруживать и предотвращать атаки и иметь возможность восстановления. Если эти атаки успешны как таковые, то они должны содержать нарушение информации и услуг и проверять, являются ли они низкими или терпимыми.

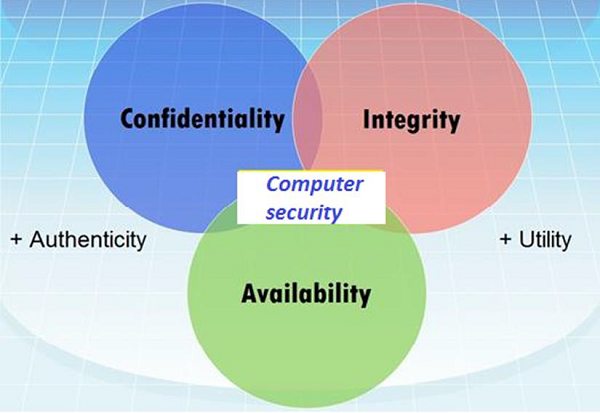

Различные элементы в компьютерной безопасности

Чтобы выполнить эти требования, мы подошли к трем основным элементам: конфиденциальности, целостности и доступности, а также недавно добавленной аутентичности и полезности .

конфиденциальность

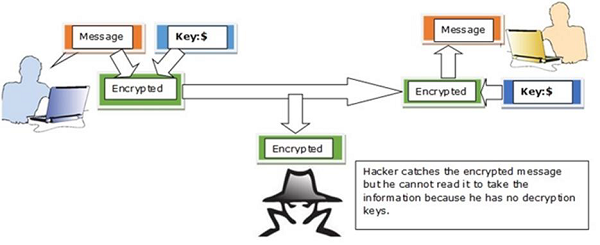

Конфиденциальность — это сокрытие информации или ресурсов. Кроме того, необходимо хранить информацию в секрете от третьих сторон, которые хотят иметь к ней доступ, чтобы только нужные люди могли получить к ней доступ.

Пример из реальной жизни. Допустим, два человека общаются по зашифрованной электронной почте, они знают ключи дешифрования друг друга и читают электронную почту, вводя эти ключи в почтовую программу. Если кто-то еще может прочитать эти ключи дешифрования, когда они введены в программу, то конфиденциальность этого электронного письма будет нарушена.

целостность

Целостность — это надежность данных в системах или ресурсах с точки зрения предотвращения несанкционированных и ненадлежащих изменений. Как правило, целостность состоит из двух подэлементов — целостности данных, которая связана с содержимым данных и аутентификацией, которая связана с происхождением данных, поскольку такая информация имеет значения только в том случае, если она верна.

Пример из реальной жизни. Допустим, вы делаете онлайн-платеж в размере 5 долларов США, но ваша информация каким-то образом постарается изменить, отправив продавцу 500 долларов США, это будет стоить вам слишком дорого.

В этом случае криптография играет очень важную роль в обеспечении целостности данных. Обычно используемые методы защиты целостности данных включают хеширование полученных данных и сравнение их с хешем исходного сообщения. Однако это означает, что хеш исходных данных должен быть предоставлен безопасным способом.

Доступность

Под доступностью понимается возможность доступа к данным ресурса, когда он необходим, так как такая информация имеет ценность только в том случае, если уполномоченные люди могут получить доступ в нужное время. Отказ в доступе к данным в настоящее время стал обычной атакой. Представьте себе время простоя живого сервера, насколько это может быть дорого.

Пример из реальной жизни. Допустим, хакер взломал веб-сервер банка и отложил его. Вы, как аутентифицированный пользователь, хотите сделать перевод в электронном банке, но получить к нему доступ невозможно, отмененный перевод — это потеря денег для банка.

Компьютерная безопасность — терминология

В этой главе мы обсудим различные термины, используемые в компьютерной безопасности.

-

Несанкционированный доступ. Несанкционированный доступ — это когда кто-то получает доступ к серверу, веб-сайту или другим конфиденциальным данным, используя данные учетной записи другого лица.

-

Хакер — Человек, который пытается и использует компьютерную систему по причине, которая может быть деньгами, социальным делом, забавой и т. Д.

-

Угроза — это действие или событие, которое может поставить под угрозу безопасность.

-

Уязвимость — это слабость, проблема проектирования или ошибка реализации в системе, которая может привести к неожиданному и нежелательному событию в отношении системы безопасности.

-

Атака — это нападение на систему безопасности, которое доставляется человеком или машиной в систему. Это нарушает безопасность.

-

Antivirus или Antimalware — это программное обеспечение, работающее в разных ОС, которое используется для защиты от вредоносных программ.

-

Социальная инженерия — это метод, который хакер использует для кражи данных человеком для разных целей путем психологической манипуляции в сочетании с социальными сценами.

-

Вирус — это вредоносное программное обеспечение, которое устанавливается на ваш компьютер без вашего согласия с плохой целью.

-

Брандмауэр. Это программное или аппаратное обеспечение, которое используется для фильтрации сетевого трафика на основе правил.

Несанкционированный доступ. Несанкционированный доступ — это когда кто-то получает доступ к серверу, веб-сайту или другим конфиденциальным данным, используя данные учетной записи другого лица.

Хакер — Человек, который пытается и использует компьютерную систему по причине, которая может быть деньгами, социальным делом, забавой и т. Д.

Угроза — это действие или событие, которое может поставить под угрозу безопасность.

Уязвимость — это слабость, проблема проектирования или ошибка реализации в системе, которая может привести к неожиданному и нежелательному событию в отношении системы безопасности.

Атака — это нападение на систему безопасности, которое доставляется человеком или машиной в систему. Это нарушает безопасность.

Antivirus или Antimalware — это программное обеспечение, работающее в разных ОС, которое используется для защиты от вредоносных программ.

Социальная инженерия — это метод, который хакер использует для кражи данных человеком для разных целей путем психологической манипуляции в сочетании с социальными сценами.

Вирус — это вредоносное программное обеспечение, которое устанавливается на ваш компьютер без вашего согласия с плохой целью.

Брандмауэр. Это программное или аппаратное обеспечение, которое используется для фильтрации сетевого трафика на основе правил.

Компьютерная безопасность — Слои

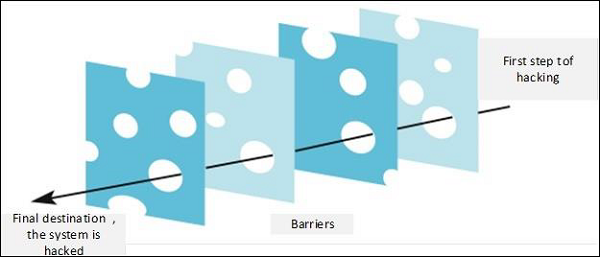

В области компьютерной безопасности слои являются хорошо известной практикой, которая была взята из военных методов. Цель этого состоит в том, чтобы измотать атакующего, когда ему удастся проникнуть в первый уровень безопасности, найдя дыру, затем он должен найти дыру во втором слое и так далее, пока он не прибудет в пункт назначения, если ему это удастся.

Ниже приведено изображение, которое объясняет безопасность слоя.

Давайте посмотрим лучшие практики в уровне безопасности типа —

-

Белый список компьютерных приложений . Идея состоит в том, чтобы установить на свои компьютеры только ограниченное количество приложений, которые являются полезными и подлинными.

-

Решение по восстановлению компьютерной системы. Если ваш компьютер взломан и ваши файлы повреждены, у вас должна быть возможность снова получить доступ к вашим файлам. Примером является восстановление системы Windows или резервное копирование.

-

Аутентификация компьютера и сети . Данные, к которым осуществляется доступ по сети, лучше всего предоставлять только авторизованным пользователям. Используйте имена пользователей и пароли !!!

-

Шифрование файлов, дисков и съемных носителей. Обычно рекомендуется шифровать жесткие диски или съемные устройства. Идея заключается в том, что в случае кражи ноутбука или съемного USB-накопителя, когда он подключен к другому компьютеру, его невозможно прочитать. Хороший инструмент для этого — Truecrypt .

-

Аутентификация удаленного доступа — системы, к которым осуществляется доступ по сети, лучше всего предоставлять только авторизованным пользователям. Используйте имена пользователей и пароли !!!

-

Шифрование сетевых папок. Как и в случае с сетевой аутентификацией, если у вас есть сетевое хранилище или общая сетевая папка, хорошо зашифровать, чтобы предотвратить чтение информации любым неавторизованным пользователем, который прослушивает сеть.

-

Безопасный пограничный и сквозной обмен сообщениями — в настоящее время электронная почта или обмен мгновенными сообщениями широко распространены, и это инструмент номер один для общения. Лучше, чтобы связь была зашифрована между конечными пользователями, хорошим инструментом для этого является PGP Encryption Tool .

Белый список компьютерных приложений . Идея состоит в том, чтобы установить на свои компьютеры только ограниченное количество приложений, которые являются полезными и подлинными.

Решение по восстановлению компьютерной системы. Если ваш компьютер взломан и ваши файлы повреждены, у вас должна быть возможность снова получить доступ к вашим файлам. Примером является восстановление системы Windows или резервное копирование.

Аутентификация компьютера и сети . Данные, к которым осуществляется доступ по сети, лучше всего предоставлять только авторизованным пользователям. Используйте имена пользователей и пароли !!!

Шифрование файлов, дисков и съемных носителей. Обычно рекомендуется шифровать жесткие диски или съемные устройства. Идея заключается в том, что в случае кражи ноутбука или съемного USB-накопителя, когда он подключен к другому компьютеру, его невозможно прочитать. Хороший инструмент для этого — Truecrypt .

Аутентификация удаленного доступа — системы, к которым осуществляется доступ по сети, лучше всего предоставлять только авторизованным пользователям. Используйте имена пользователей и пароли !!!

Шифрование сетевых папок. Как и в случае с сетевой аутентификацией, если у вас есть сетевое хранилище или общая сетевая папка, хорошо зашифровать, чтобы предотвратить чтение информации любым неавторизованным пользователем, который прослушивает сеть.

Безопасный пограничный и сквозной обмен сообщениями — в настоящее время электронная почта или обмен мгновенными сообщениями широко распространены, и это инструмент номер один для общения. Лучше, чтобы связь была зашифрована между конечными пользователями, хорошим инструментом для этого является PGP Encryption Tool .

Компьютерная безопасность — защита ОС

В этом разделе мы рассмотрим, как обезопасить или защитить (другое слово «защищенность» используется для защиты ОС) рабочую станцию с практической точки зрения и какие шаги необходимо выполнить. Мы будем относиться к ОС Windows и Mac OS X, потому что большинство компьютеров имеют эти две операционные системы, но логика обеспечения безопасности одинакова для всех других операционных систем, таких как Linux или Android .

Рекомендации по безопасности ОС Windows

Ниже приведен список рекомендаций по безопасности операционной системы Windows.

Используйте лицензионные версии ОС Windows, а не взломанные или пиратские, и активируйте их для получения подлинных обновлений.

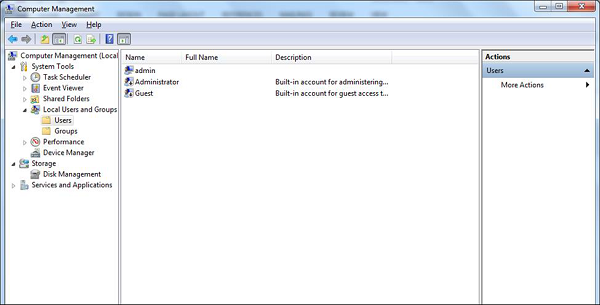

Отключить неиспользуемых пользователей — для этого щелкните правой кнопкой мыши Компьютер — Управление — Локальные пользователи и группы — Пользователи, затем отключите тех пользователей, которые не требуются. В моем случае я отключил пользователей «Гость» и «Администратор» и создал нового пользователя по умолчанию, например «Администратор».

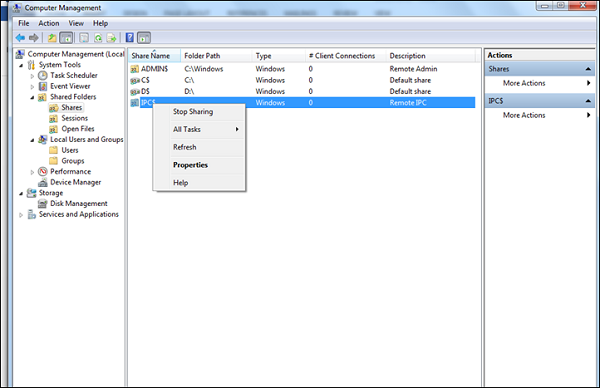

Отключить неиспользуемые общие ресурсы — по умолчанию ОС Windows создает общие ресурсы, см. Следующий снимок экрана. Вы должны отключить их и сделать это, вы следуете —

Щелкните правой кнопкой мыши на Мой компьютер — Управление — Общие папки — Щелкните правой кнопкой мыши, чтобы остановить общий доступ.

Следующий шаг — регулярно обновлять ОС Windows. Рекомендуется делать их автоматически и периодически. Для настройки перейдите в Панель управления — Система и безопасность — Обновления Windows — ОК .

Установите системный брандмауэр Windows, это заблокирует все неавторизованные сервисы, которые делают трафик. Чтобы настроить это, перейдите в Панель управления — Система и безопасность — Брандмауэр Windows .

Установите лицензионный антивирус и принимайте обновления, в следующих разделах мы подробно расскажем об антивирусах. Настоятельно не рекомендуется скачивать с торрентов и устанавливать взломанные версии.

Вы должны всегда настраивать защищенную паролем Заставку. Чтобы настроить это, пожалуйста, следуйте по этому пути —

Панель управления — Все элементы панели управления — Персонализация — Включение или выключение экранной заставки — Установите флажок «При возобновлении, отображать экран входа в систему».

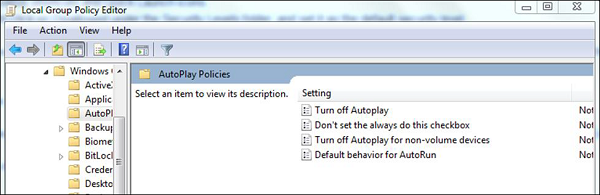

Отключить автозапуск для съемных носителей. Это блокирует вирусы для автоматического запуска со съемных устройств.

Чтобы отключить его, перейдите в — Пуск — в поле поиска введите Изменить групповую политику — Административные шаблоны — Компоненты Windows — Политика автозапуска — Выключить автозапуск — Включить — ОК.

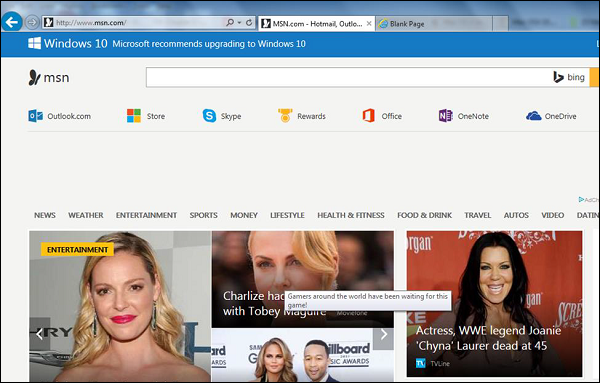

Установите только надежные браузеры Internet Explorer, такие как Internet Explorer, Chrome или Mozilla Firefox, а затем регулярно обновляйте их. Отсутствие обновлений может привести к возможному взлому.

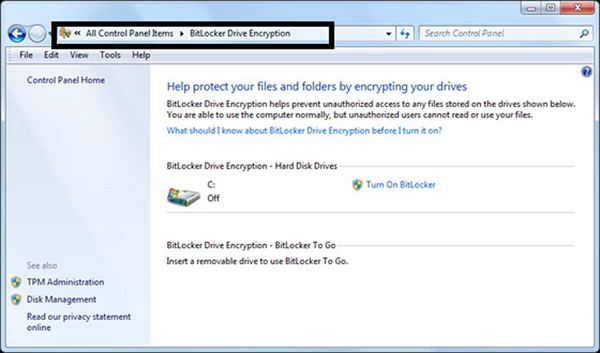

Включите шифрование диска BitLocker для шифрования жестких дисков, но оно доступно только в версиях Windows, Ultimate и Upper.

Чтобы включить его, следуйте по пути: Пуск — Панель управления — Система и безопасность — Шифрование диска BitLocker .

Установить пароль Bios — этот параметр отличается в зависимости от разных производителей компьютеров, и нам необходимо ознакомиться с рекомендациями производителя, этот параметр обеспечивает безопасность вашего компьютера на один уровень выше в ОС.

Рекомендации по безопасности Mac OS X

Ниже приведен список рекомендаций для Mac OS X Security.

Используйте лицензионные версии Mac OS X и никогда не используйте взломанные или пиратские. После установки активируйте их, чтобы получить подлинные обновления.

Установите пароль для пользователя root и создайте менее привилегированного пользователя. По умолчанию у пользователя root в Mac OS X нет пароля, поэтому вы должны установить его, а затем создать пользователя с меньшими правами для ежедневного использования.

Для его настройки выполните следующие действия: Меню Apple — Системные настройки — Нажмите «Пользователи и группы».

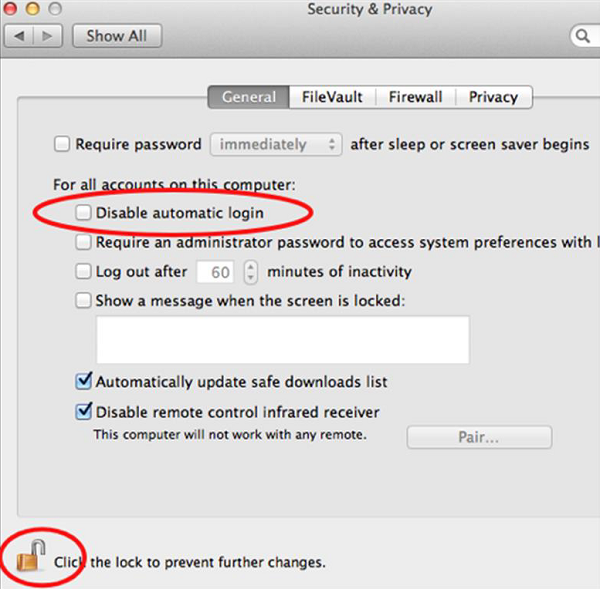

Отключить автоматический вход — по умолчанию Mac OS X настроена на автоматический вход в систему первого созданного пользователя с правами администратора. Также он отображает все действительные имена пользователей в окнах входа в систему.

Чтобы отключить это, вам необходимо: открыть «Системные настройки» — «Учетные записи» — «Пользователь» — снять флажок «Автоматически входить в систему» - нажать «Параметры входа в систему» (вкладка) — установить «Отображать окна входа в систему как» = имя и пароль.

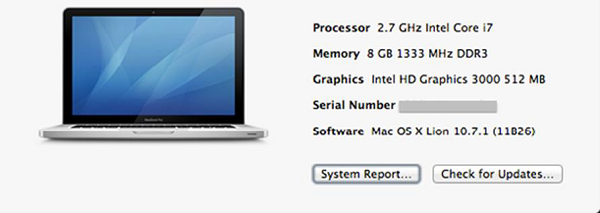

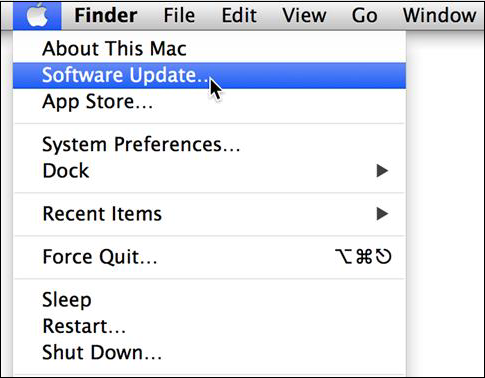

Обновление Mac OS X. Чтобы защитить наши системы, нам необходимо принять наши обновления и исправления для Mac OS X.

Для этого мы следуем по этому пути: Нажмите «Системные настройки» — «Обновление программного обеспечения» — измените значение по умолчанию «еженедельно» на «ежедневное» — выйдите из системных настроек .

Лучше делать это еженедельно, потому что это не будет перегружать ваши сети, если у вас большая сеть.

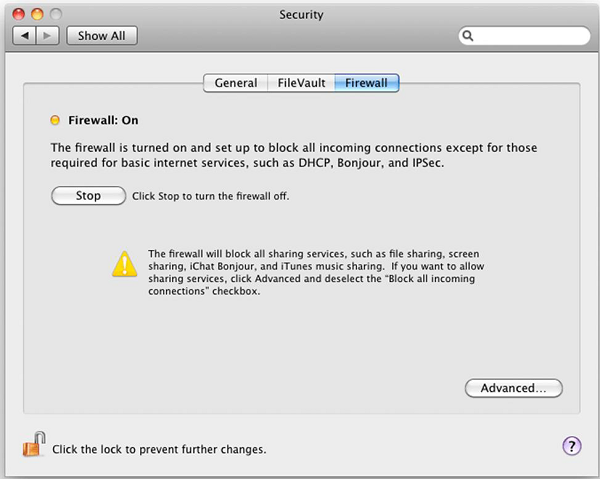

Установите брандмауэр Mac OS X вверх. Перейдите в « Системные настройки» — «Общий доступ» — «Межсетевой экран» — нажмите «Пуск» .

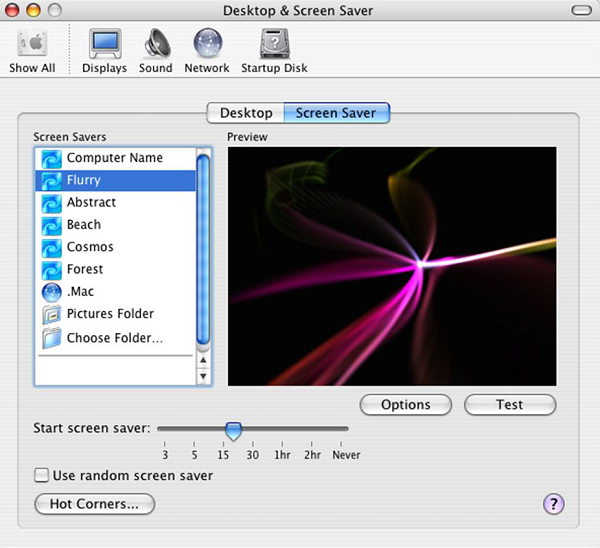

Настройка защищенной паролем экранной заставки: для настройки выполните следующие действия: Системные настройки — Эффект экрана — Активация — Установите «Время до запуска экранного эффекта» = 5 минут — Установите «Пароль для использования при пробуждении экранного эффекта» = используйте мой пользователь -пароль от аккаунта. Рекомендуется быть менее 5 минут.

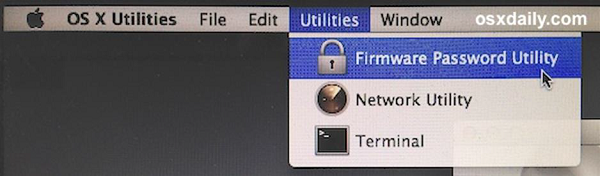

Поставьте Open Firmware password — дважды щелкните значок приложения, чтобы открыть его. Нажмите на кнопку «Изменить», чтобы изменить настройки безопасности. Если вы включаете функции безопасности, введите пароль в поля — Пароль и Подтверждение . Нажмите ОК. Введите вашу учетную запись системного администратора.

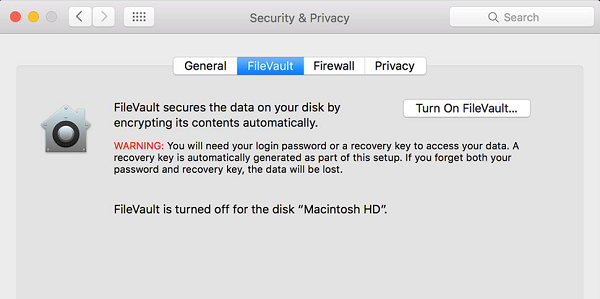

Шифрование папок — в Mac OS X есть FileVault, который шифрует информацию в вашей домашней папке. Вы можете увидеть FileVault на следующем скриншоте.

Выберите « Меню Apple» — «Системные настройки» — «Безопасность и конфиденциальность» — «FileVault» — нажмите значок замка, чтобы разблокировать его, затем введите имя и пароль администратора .

Тогда вам придется включить FileVault .

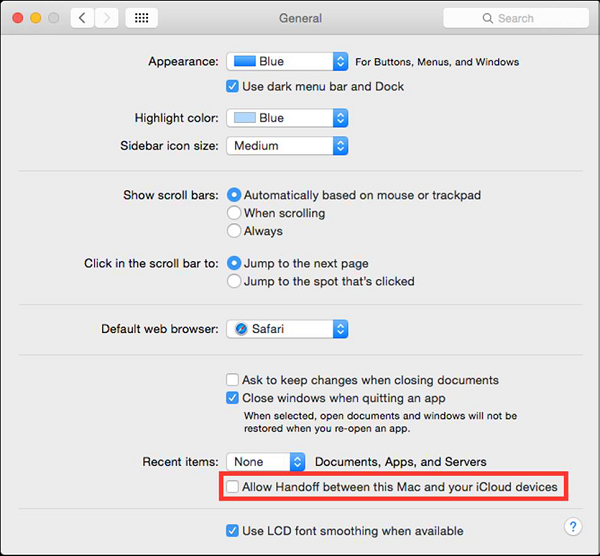

Отключить передачу обслуживания — функция передачи обслуживания поддерживает синхронизацию вашей работы, но для ее работы необходимо отправить некоторые данные в Apple. Предлагается отключить его.

Для этого: Выберите «Системные настройки» — «Основные» — снимите флажок «Разрешить передачу обслуживания между этим Mac и вашими устройствами iCloud».

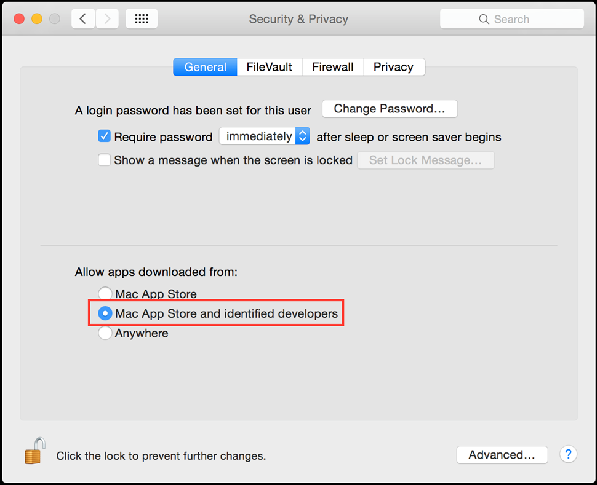

Разрешить только подписанные приложения. Чтобы уменьшить вероятность атаки, рекомендуется не запускать ненадежный код, не подписанный с помощью соответствующего ключа.

Чтобы разрешить только приложения, подписанные авторизованным разработчиком, необходимо пройти по пути — « Системные настройки» — «Безопасность и конфиденциальность» — «Общие» — установить «Разрешить загрузку приложений из» в «Mac App Store и указанные разработчики» .

Компьютерная безопасность — антивирусы

В предыдущей главе мы увидели, как защитить наши компьютеры, и одним из пунктов была установка и обновление антивирусного программного обеспечения. Без этого программного обеспечения высока вероятность того, что ваши системы и сети будут атакованы и подвергнутся хакерским атакам, а также могут быть подвержены воздействию различных вирусов.

Важно, чтобы модуль антивирусного сканирования и сигнатуры вирусов регулярно обновлялись, мы делаем это, потому что, если ваша система поражена последним вредоносным ПО, она будет обнаружена.

Основные функции антивирусных движков

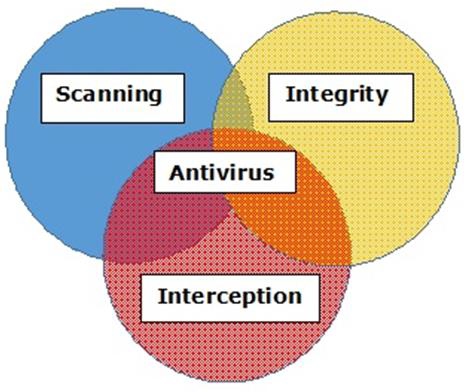

Все антивирусные движки имеют три компонента, чтобы функционировать соответственно. Важно взглянуть на эти функции, потому что это поможет нам улучшить ручную очистку от вирусов в случае необходимости.

-

Сканирование — при обнаружении нового вируса в киберпространстве производители антивирусов начинают писать программы (обновления), которые сканируют похожие строки сигнатур.

-

Проверка целостности — этот метод обычно проверяет наличие вирусов в манипулируемых файлах в ОС.

-

Перехват — этот метод используется в основном для обнаружения троянов, и он проверяет запрос операционной системы на доступ к сети.

Сканирование — при обнаружении нового вируса в киберпространстве производители антивирусов начинают писать программы (обновления), которые сканируют похожие строки сигнатур.

Проверка целостности — этот метод обычно проверяет наличие вирусов в манипулируемых файлах в ОС.

Перехват — этот метод используется в основном для обнаружения троянов, и он проверяет запрос операционной системы на доступ к сети.

На следующем рисунке показана схема для функций антивирусных ядер.

Онлайн тестирование на вирусы

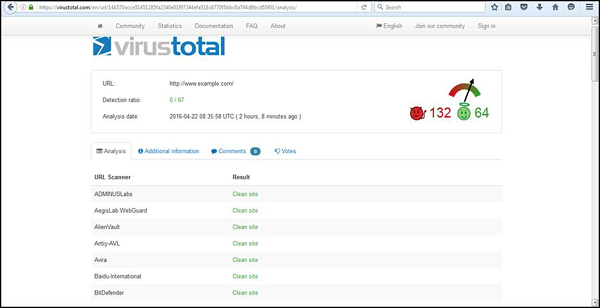

Если системный администратор не установил антивирус или подозревает зараженный файл. Они рекомендуют использовать антивирусное ядро онлайн-тестирования, которое (по моему мнению) является одним из лучших — https://virustotal.com/ .

В. Почему этот вариант?

Отв. Это бесплатный и независимый сервис. Он использует несколько антивирусных механизмов (41 антивирусный механизм), поэтому его результат будет показан для всех 41 модулей. Он обновляет двигатели в режиме реального времени.

Для большей ясности, пожалуйста, смотрите следующий снимок экрана, на котором я загрузил файл с вирусом, и результат 33/41 (коэффициент обнаружения) , что означает, что у него есть вирус и он не прошел класс, поэтому его не следует открывать.

Хорошей особенностью этого сайта является проверка URL, прежде чем войти на сайт, вы можете ввести URL, и он проверяет, есть ли на сайте заражение и может ли он причинить вам вред.

Я провел тест с URL-адресом, и он оказался чистым, и это тоже 100%, так что я могу зайти на него без заражения моего компьютера.

Бесплатное антивирусное программное обеспечение

Поскольку это руководство является практическим занятием, я покажу вам, где можно получить бесплатные антивирусы и где их можно скачать, если у вас недостаточно бюджета.

Бесплатные версии антивирусов имеют почти идентичные оценки обнаружения вредоносных программ с платными версиями, выпущенными той же компанией, но коммерческий антивирус незначительно влияет на производительность системы безопасности, и в нашем случае мы являемся системными администраторами и хотим обеспечить максимальную защиту в рабочая среда.

В PCMagazine ( http://in.pcmag.com/ ) вы можете получить обзор лучших бесплатных антивирусов на данный момент. В следующем URL вы можете проверить самостоятельно http://www.pcmag.com/article2/0,2817,2388652,00.asp

Давайте подробно разберемся с некоторыми из этих антивирусных программ —

Avast Antivirus

Этот антивирус обладает хорошими показателями в блокировании вредоносных программ и тестах на антифишинг, его можно загрузить по адресу https://www.avast.com/en-eu/index.

Для установки сервера вам нужна коммерческая версия.

AVG Antivirus

Его можно скачать с http://www.avg.com/us-en/free-antivirus-download . Для установки сервера вам необходимо приобрести коммерческую версию.

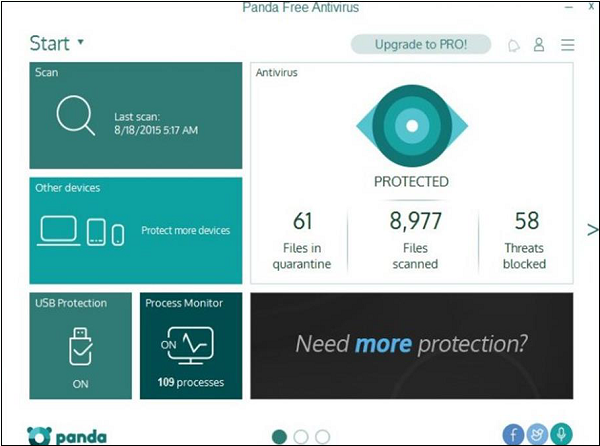

Panda Antivirus 2016

Его можно загрузить с http://www.pandasecurity.com/usa/homeusers/downloads/.

У этого есть следующие хорошие особенности —

- Спасательный диск

- Защита USB

- Монитор процесса

Для установки сервера вам необходимо приобрести коммерческую версию.

Bitdefender Antivirus

Его можно загрузить с http://www.bitdefender.com/solutions/free.html . Хорошая функция этого антивируса заключается в том, что он может работать полностью в фоновом режиме. Нет настроек конфигурации. Для установки сервера вам необходимо купить коммерческую версию.

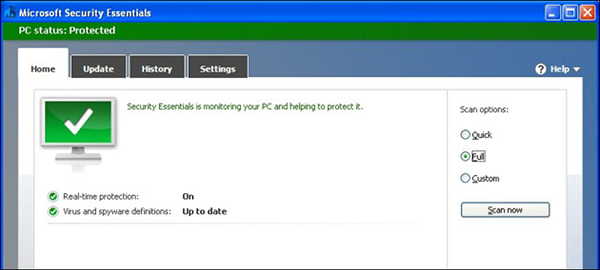

Microsoft Security Essentials

Несмотря на то, что он не входит в число самых популярных бесплатных антивирусов благодаря бренду Microsoft, стоит упомянуть, что Microsoft сама предлагает вам бесплатный антивирус, который называется Microsoft Security Essentials.

Его можно загрузить с http://windows.microsoft.com/en-us/windows/security-essentials-download

Коммерческий антивирус

Следует отметить, что все производители бесплатных антивирусов предлагают и свои коммерческие версии. По данным журнала PC, лучшие коммерческие антивирусы —

- Антивирус Касперского

- Bitdefender Antivirus Plus 2016

- McAfee AntiVirus Plus (2016 г.)

- Webroot SecureAnywhere Antivirus (2015)

Пожалуйста, посмотрите следующую ссылку, чтобы проверить самостоятельно — http://www.pcmag.com/article2/0,2817,2372364,00.asp

Антивирус Касперского

Его можно загрузить как бесплатную пробную версию с http://www.kaspersky.com/free-trials/anti-virus

Он имеет отличную оценку в борьбе с фишингом. Это также дает полезный бонус в средствах безопасности, таких как защита кредитных карт на ваших компьютерах.

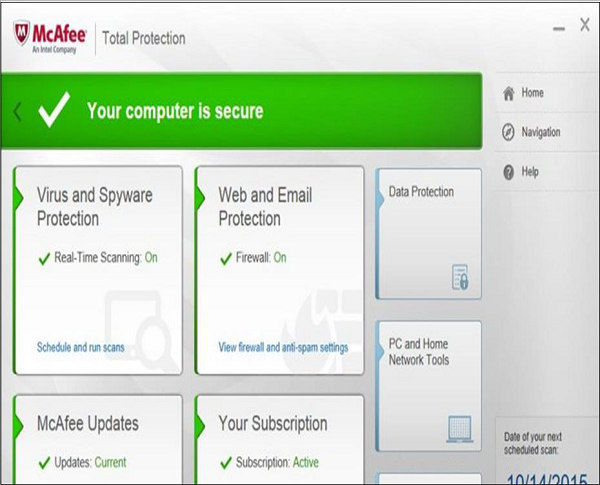

McAfee AntiVirus Plus

Его можно загрузить как бесплатную пробную версию с — http://home.mcafee.com/downloads/OneClickTrial.aspx?culture=en-us

Он защищает все операционные системы, такие как устройства Windows, Mac OS, Android и iOS. очень хорошая вредоносная блокировка URL и антифишинг.

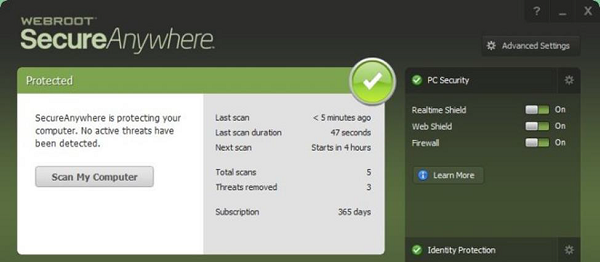

Webroot SecureAnywhere Antivirus

Его можно загрузить как бесплатную пробную версию с — http://www.webroot.com/us/en/home/products/av

Некоторые из его выдающихся особенностей —

- Восстановить файлы, зашифрованные с помощью вымогателей

- Использует небольшое количество дискового пространства

- Очень быстрое сканирование

- Обрабатывает неизвестные вредоносные программы

- Включает брандмауэр

Компьютерная безопасность — вредоносные программы

В предыдущей главе мы рассматривали антивирусы, которые помогли нам защитить наши системы, но в этой главе мы рассмотрим вредоносные программы, способы их обнаружения вручную, их формы, расширения файлов, признаки зараженного компьютера и т. Д. важно лечиться, потому что уровень заражения предприятий и персональных компьютеров в настоящее время слишком высок.

Это программы самовоспроизведения, которые воспроизводят свои собственные коды, присоединяя себя к другим исполняемым кодам. Они работают без разрешения или ведома пользователей компьютера. Вирусы или вредоносные программы, как в реальной жизни, на компьютерах заражают другие здоровые файлы.

Тем не менее, мы должны помнить, что вирусы заражают внешние машины только с помощью пользователя компьютера. Это может произойти, щелкнув файл, который прилагается к электронной почте от неизвестного лица, подключив USB без сканирования, и по этой причине открыв небезопасные URL-адреса. Мы, как системные администраторы, должны удалить права доступа пользователей на этих компьютерах. Мы подразделяем вредоносные программы на три типа —

- Трояны и руткиты

- Вирусы

- черви

Характеристики вируса

Ниже приведено несколько характеристик любого вируса, который заражает наши компьютеры.

-

Они находятся в памяти компьютера и активируются, когда запускается подключенная программа.

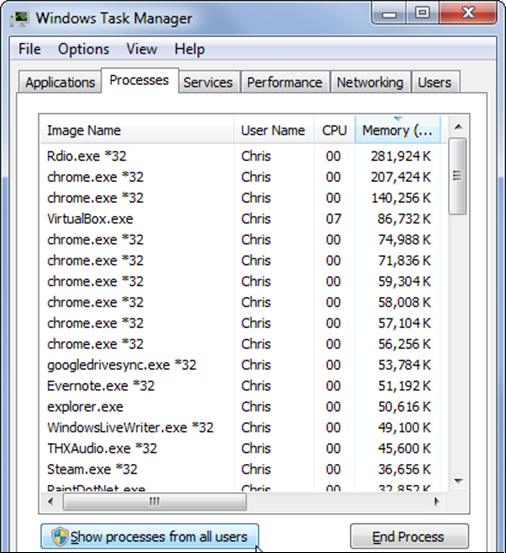

Например: они обычно присоединяются к explorer.exe в ОС Windows, потому что это процесс, который выполняется постоянно, поэтому вы должны быть осторожны, когда этот процесс начинает использовать слишком много ресурсов вашего компьютера.

-

Они изменяют себя после фазы заражения, например исходные коды, расширения, новые файлы и т. Д., Поэтому антивирусам сложнее их обнаружить.

-

Они всегда пытаются спрятаться в операционных системах следующими способами —

-

Зашифровывает себя в загадочные символы, и они расшифровывают себя, когда они копируют или выполняют.

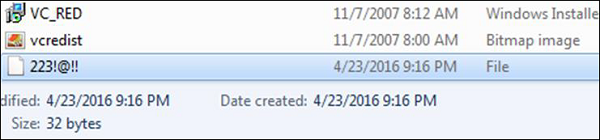

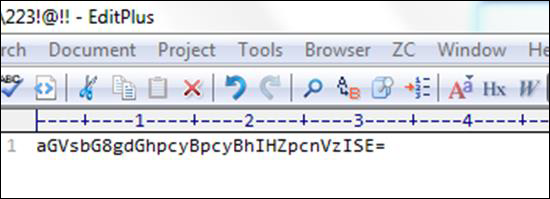

Например — Вы можете увидеть это на следующем изображении для лучшего понимания, как на моем компьютере я нашел этот файл.

-

Они находятся в памяти компьютера и активируются, когда запускается подключенная программа.

Например: они обычно присоединяются к explorer.exe в ОС Windows, потому что это процесс, который выполняется постоянно, поэтому вы должны быть осторожны, когда этот процесс начинает использовать слишком много ресурсов вашего компьютера.

Они изменяют себя после фазы заражения, например исходные коды, расширения, новые файлы и т. Д., Поэтому антивирусам сложнее их обнаружить.

Они всегда пытаются спрятаться в операционных системах следующими способами —

Зашифровывает себя в загадочные символы, и они расшифровывают себя, когда они копируют или выполняют.

Например — Вы можете увидеть это на следующем изображении для лучшего понимания, как на моем компьютере я нашел этот файл.

Найдя этот файл, я открыл его в текстовом редакторе, и, как мне показалось, текст не был понятен, как показано на следующем снимке экрана.

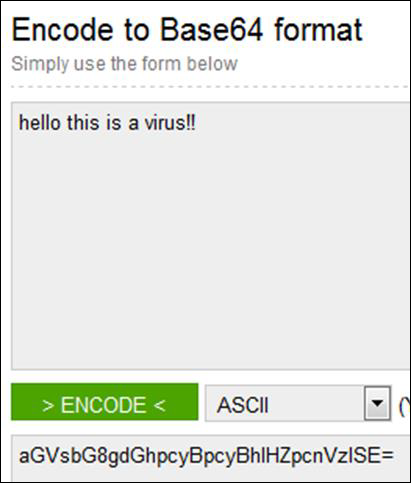

После обнаружения этого я попробовал это на декодере base64, и я обнаружил, что это был файл Virus.

Этот вирус может вызвать следующие на вашем компьютере —

-

Он может удалять важные данные с вашего компьютера, чтобы освободить место для своих процессов.

-

Это может избежать обнаружения путем перенаправления данных с диска.

-

Он может выполнять задачи, инициируя событие с самим собой. Например, это происходит, когда на зараженном компьютере всплывающие таблицы и т. Д. Автоматически отображаются на экране.

-

Они распространены в Windows и Mac OS, потому что эти операционные системы не имеют нескольких файловых разрешений и более распространены.

Он может удалять важные данные с вашего компьютера, чтобы освободить место для своих процессов.

Это может избежать обнаружения путем перенаправления данных с диска.

Он может выполнять задачи, инициируя событие с самим собой. Например, это происходит, когда на зараженном компьютере всплывающие таблицы и т. Д. Автоматически отображаются на экране.

Они распространены в Windows и Mac OS, потому что эти операционные системы не имеют нескольких файловых разрешений и более распространены.

Рабочий процесс вредоносных программ и как их очистить

Вредоносные программы присоединяются к программам и передают другим программам, используя некоторые события, им нужны эти события, потому что они не могут —

- Начни с себя

- Передача себя с помощью неисполняемых файлов

- Заражать другие сети или компьютер

Исходя из вышеизложенных выводов, мы должны знать, что когда некоторые необычные процессы или сервисы запускаются сами собой, мы должны дополнительно исследовать их связь с возможным вирусом. Процесс расследования выглядит следующим образом —

Чтобы исследовать эти процессы, начните с использования следующих инструментов —

- fport.exe

- pslist.exe

- Handle.exe

- netstat.exe

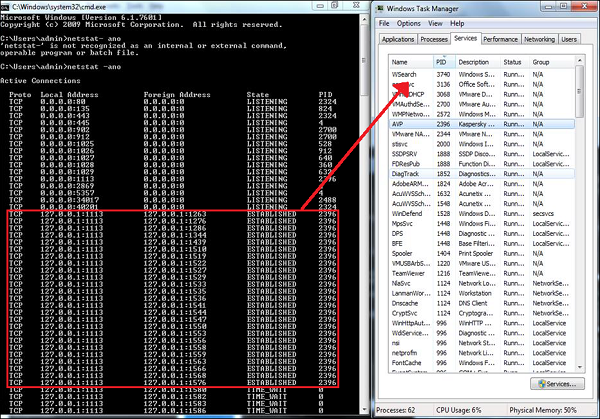

Listdll.exe показывает все используемые dll-файлы , а netstat.exe с его переменными показывает все процессы, которые выполняются с соответствующими портами.

В следующем примере показано, как я сопоставил процесс антивируса Касперского, который я использовал вместе с командой netstat-ano, чтобы увидеть номера процессов и диспетчер задач, чтобы увидеть, какому процессу принадлежит этот номер.

Затем мы должны искать любые измененные, замененные или удаленные файлы, и общие библиотеки также должны быть проверены. Они обычно заражают исполняемые программные файлы с расширением, например .EXE, .DRV, .SYS, .COM, .BIN . Вредоносные программы изменяют расширение подлинных файлов, например: File.TXT на File.TXT.VBS.

Если вы являетесь системным администратором веб-сервера, вам следует знать о другой форме вредоносного ПО, которое называется веб-оболочкой . Обычно он имеет расширение .php, но со странными именами файлов и в зашифрованном виде. Вы должны удалить их в случае, если вы обнаружите их.

После этого мы должны обновить антивирусную программу и снова выполнить сканирование компьютера.

Обнаружение компьютерной ошибки от вирусной инфекции

В этом разделе мы рассмотрим, как обнаружить ошибку компьютера или ОС от вируса, потому что иногда люди и системные администраторы смешивают симптомы.

Следующие события, скорее всего, не вызваны вредоносным ПО —

- Ошибка во время загрузки системы на этапе BIOS, например, отображение батареи аккумулятора в BIOS, отображение ошибки таймера.

- Аппаратные ошибки, такие как звуковой сигнал RAM, HDD и т. Д.

- Если документ не запускается обычно, как поврежденный файл, но другие файлы могут быть открыты соответственно.

- Клавиатура или мышь не отвечают на ваши команды, вы должны проверить плагины.

- Монитор включается и выключается слишком часто, например, мигает или вибрирует, это аппаратная ошибка.

С другой стороны, если у вас есть следующие признаки в вашей системе, вы должны проверить на наличие вредоносных программ.

-

Ваш компьютер показывает всплывающие окна или таблицы ошибок.

-

Часто зависает.

-

Он замедляется при запуске программы или процесса.

-

Третьи стороны жалуются, что они получают приглашение в социальных сетях или по электронной почте от вас.

-

Изменения расширений файлов появляются или файлы добавляются в вашу систему без вашего согласия.

-

Internet Explorer слишком часто зависает, даже если ваша скорость интернета очень хорошая.

-

К вашему жесткому диску обращаются большую часть времени, как вы можете видеть по светодиодному индикатору на корпусе вашего компьютера.

-

Файлы ОС либо повреждены, либо отсутствуют.

-

Если ваш компьютер использует слишком большую полосу пропускания или сетевые ресурсы, это случай компьютерного червя.

-

Место на жестком диске постоянно занято, даже если вы не предпринимаете никаких действий, например, устанавливаете новую программу.

-

Размеры файлов и программ изменяются по сравнению с исходной версией.

Ваш компьютер показывает всплывающие окна или таблицы ошибок.

Часто зависает.

Он замедляется при запуске программы или процесса.

Третьи стороны жалуются, что они получают приглашение в социальных сетях или по электронной почте от вас.

Изменения расширений файлов появляются или файлы добавляются в вашу систему без вашего согласия.

Internet Explorer слишком часто зависает, даже если ваша скорость интернета очень хорошая.

К вашему жесткому диску обращаются большую часть времени, как вы можете видеть по светодиодному индикатору на корпусе вашего компьютера.

Файлы ОС либо повреждены, либо отсутствуют.

Если ваш компьютер использует слишком большую полосу пропускания или сетевые ресурсы, это случай компьютерного червя.

Место на жестком диске постоянно занято, даже если вы не предпринимаете никаких действий, например, устанавливаете новую программу.

Размеры файлов и программ изменяются по сравнению с исходной версией.

Некоторые практические рекомендации по предотвращению вирусов —

- Не открывайте вложения электронной почты от неизвестных людей или от известных людей, которые содержат подозрительный текст.

- Не принимайте приглашения от неизвестных в социальных сетях.

- Не открывайте URL-адреса, отправленные неизвестными или известными людьми в любой странной форме.

Вирусная информация

Если вы нашли вирус, но вы хотите дополнительно изучить его функции. Я бы порекомендовал вам взглянуть на эти вирусные базы, которые обычно предлагаются поставщиками антивирусов.

-

База данных вирусов Касперского — ( http://www.kaspersky.com/viruswatchlite?hour_offset=-1 )

-

F-Secure — ( https://www.f-secure.com/en/web/labs_global/threat-description )

-

Symantec — Вирусная энциклопедия — ( https://www.symantec.com/security_response/landing/azlisting.jsp )

База данных вирусов Касперского — ( http://www.kaspersky.com/viruswatchlite?hour_offset=-1 )

F-Secure — ( https://www.f-secure.com/en/web/labs_global/threat-description )

Symantec — Вирусная энциклопедия — ( https://www.symantec.com/security_response/landing/azlisting.jsp )

Компьютерная безопасность — шифрование

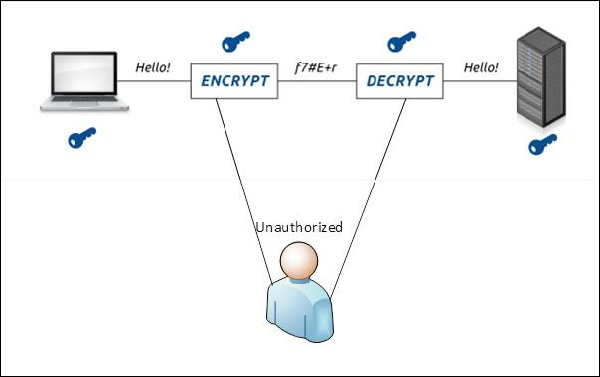

В этой главе мы обсудим, насколько важно шифрование для компьютерной безопасности.

Что такое шифрование?

Шифрование — это преобразованный тип подлинной информации, когда только авторизованные стороны знают, как ее прочитать, поэтому в худшем случае, если кто-то получит доступ к этим файлам, он все равно не сможет понять сообщение в нем.

Основы шифрования с древних времен. Хорошим примером являются голубиные курьеры, где короли посылали сообщения своим комендантам на поле битвы в определенном коде, когда враги поймали их, они не могли их прочитать, просто сообщение было потеряно, но если оно достигло у коменданта назначения был словарь расшифровки, чтобы они могли расшифровать его.

Мы должны упомянуть, что шифрование для хороших или плохих целей. Плохой случай — это сценарий, в котором большинство файлов вредоносных программ находятся в зашифрованном виде, поэтому они не могут быть прочитаны всеми, кто принимает хакер.

Инструменты, используемые для шифрования документов

В этом уроке мы сосредоточимся больше на практиках, чем на теоретических аспектах для лучшего понимания. Давайте обсудим некоторые инструменты, которые мы используем для шифрования документов —

-

Axcrypt — это одна из лучших программ для шифрования файлов с открытым исходным кодом. Он также может быть использован в ОС Windows, Mac OS и Linux. Это программное обеспечение можно загрузить с — http://www.axantum.com/AxCrypt/Downloads.aspx

-

GnuPG — это снова программное обеспечение с открытым исходным кодом, которое также может быть интегрировано с другими программами (такими как электронная почта). Его можно скачать с — https://www.gnupg.org/download/index.html.

-

Windows BitLocker — это интегрированный в Windows инструмент, основными функциями которого является защита и шифрование всех томов жесткого диска.

-

FileVault — это интегрированный инструмент Mac OS, который защищает и шифрует весь объем жесткого диска.

Axcrypt — это одна из лучших программ для шифрования файлов с открытым исходным кодом. Он также может быть использован в ОС Windows, Mac OS и Linux. Это программное обеспечение можно загрузить с — http://www.axantum.com/AxCrypt/Downloads.aspx

GnuPG — это снова программное обеспечение с открытым исходным кодом, которое также может быть интегрировано с другими программами (такими как электронная почта). Его можно скачать с — https://www.gnupg.org/download/index.html.

Windows BitLocker — это интегрированный в Windows инструмент, основными функциями которого является защита и шифрование всех томов жесткого диска.

FileVault — это интегрированный инструмент Mac OS, который защищает и шифрует весь объем жесткого диска.

Шифрование Способы связи

Системные администраторы должны использовать и предлагать своим сотрудникам защищенные и зашифрованные каналы связи, и одним из них является SSL (Secure Sockets Layer). Этот протокол помогает установить безопасное и зашифрованное соединение между клиентами и серверами. Как правило, он используется для веб-серверов, почтовых серверов, FTP-серверов .

Зачем тебе это нужно?

Если у вас есть интернет-магазин, и ваши клиенты используют свою кредитную карту и свои личные данные для покупки товаров у него. Но они (Данные) рискуют быть украденными при простом прослушивании телефонных разговоров, так как сообщение является открытым текстом, чтобы предотвратить это, протокол SSL поможет зашифровать это сообщение.

Как узнать, безопасна ли связь?

Браузеры предоставляют визуальные подсказки, такие как значок замка или зеленая полоса, чтобы помочь посетителям узнать, когда их соединение защищено. Пример показан на следующем скриншоте.

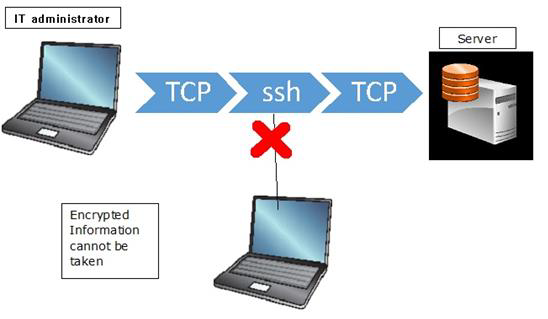

Другим инструментом, используемым системным администратором, является SSH (Secure Shell) . Это безопасная замена для telnet и других незашифрованных утилит, таких как rlogin, rcp, rsh .

Он обеспечивает безопасный канал, зашифрованный в узле связи для размещения через Интернет. Это уменьшает атаки «человек посередине». Его можно скачать с — http://www.putty.org/

Компьютерная безопасность — резервное копирование данных

В этой главе мы обсудим резервные копии, которые представляют собой процесс сохранения данных, которые могут быть по сети или на компьютере.

Почему требуется резервное копирование?

Основная цель — восстановить потерянные данные из непредсказуемого события, такого как ошибочное удаление или повреждение файла, которое во многих случаях вызвано вирусом. Примером является Ransomware , который зашифровывает все ваши данные, когда ваш компьютер заражен, а второй — откатить данные в нужное вам время. Этот сценарий часто случается в компаниях, у которых есть приложения и базы данных, и они хотят протестировать свои приложения с определенной версией данных.

Как этот процесс управляется в крупных компаниях?

Предполагается, что в более крупных компаниях, которые имеют большой объем данных, необходимо иметь резервного администратора, который является одним из самых доверенных лиц в компании, поскольку он имеет доступ ко всем данным этой организации и, как правило, занимается Регулярная проверка резервной копии и работоспособность резервной копии.

Устройства резервного копирования

В этом разделе мы увидим устройства резервного копирования от небольших до корпоративных решений. Для персонального компьютера они —

CD и DVD, Blue-Rays — они используются для домашнего / личного использования, где люди могут хранить свои документы, в основном личные или служебные документы, поскольку они имеют небольшую емкость от 750 МБ до 50 ГБ.

Съемные устройства — они снова для домашнего использования (данные, документы, музыка, фотографии, фильмы), которые могут быть съемными USB или внешними жесткими дисками. Их емкость за последнее время сильно увеличилась, они варьируются от 2 ГБ до 2 ТБ.

Сетевое хранилище (NAS). Обычно это устройства, которые используются на малых предприятиях для резервного копирования, поскольку они предлагают централизованный способ резервного копирования. Все пользователи могут подключаться через сеть для доступа к этому устройству и сохранения данных.

Они дешевле в сравнении с другими решениями, а также обеспечивают хорошую отказоустойчивость, поскольку они сконфигурированы в RAID (избыточный массив независимых дисков). Они могут быть установлены в стойке или не в стойке. Они предлагают хороший уровень аутентификации пользователей и управления веб-консолью.

Сеть хранения данных (SAN). Обычно это устройства, которые используются в крупных компаниях для резервного копирования. Они предлагают высокую скорость сети для хранения данных, крупнейшими производителями являются корпорация EMC, DELL .

Типы резервных копий в зависимости от местоположения

Типы резервного копирования могут различаться в зависимости от размера бизнеса, бюджета и важности данных.

Они делятся на два типа —

- Локальные резервные копии

- Резервные копии онлайн

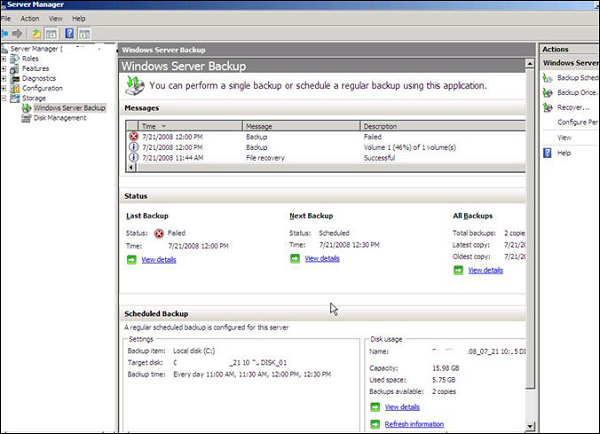

Обычно локальные резервные копии хранят данные на компакт-диске, в хранилищах NA и т. Д., Поскольку это может быть простое копирование файлов или использование любого стороннего программного обеспечения. Одним из них на сервере является резервная копия Windows, включенная в лицензию Windows Server Edition.

Еще один — Acronis, один из лучших на рынке — http://www.acronis.com/en-eu/

Резервное копирование онлайн или облачное хранилище

Одна из главных тенденций — онлайн-хранилище, где компании и пользователи могут хранить свои данные где-то в облаке, и это дешевле, чем делать все самостоятельно. Также не требуется никакой инфраструктуры резервного копирования и обслуживания.

Для личного пользователя он предлагается бесплатно крупнейшими поставщиками, такими как Microsoft. Он предлагает OneDrive, и вы можете хранить до 5 ГБ в их облаке, а также имеет интерфейс для различных операционных систем.

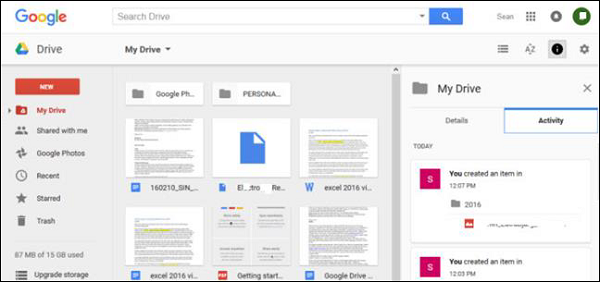

Второй — Google Drive, продукт Google, в котором файлы синхронизируются автоматически.

Полный список можно увидеть в PCMagazine — http://www.pcmag.com/article2/0,2817,2413556,00.asp# . Для небольших или крупных компаний, о которых говорилось выше, онлайн или облачное решение для резервного копирования являются хорошим решением для них из-за стоимости и ответственности.

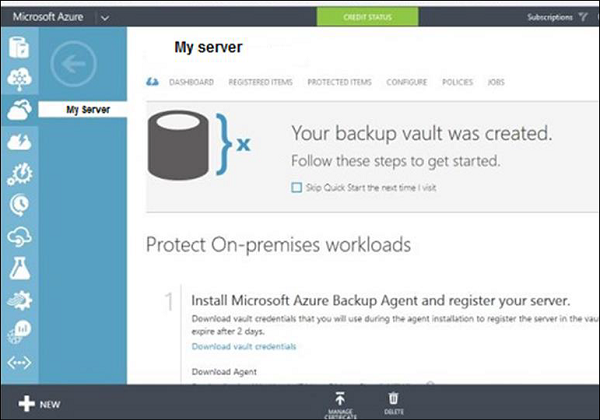

Крупнейшими поставщиками, предлагающими такую услугу, являются Microsoft с решением AZURE — https://azure.microsoft.com/en-us/documentation/scenarios/storage-backup-recovery/, который предлагает очень высокую производительность и масштабируемость для этого решения.

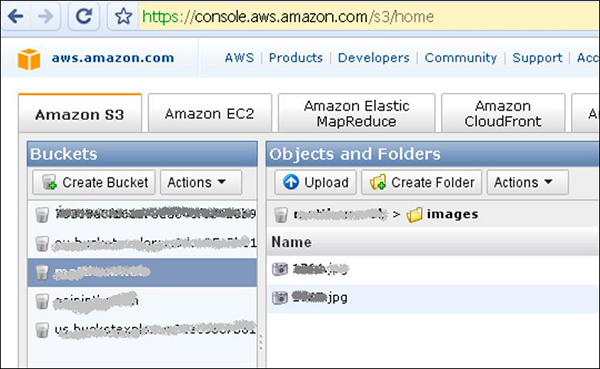

Другой — Amazon с этим продуктом. S3 подробности об этом продукте можно найти на — http://aws.amazon.com/s3/

Компьютерная безопасность — аварийное восстановление

Аварийное восстановление — это, как правило, процесс планирования, и он создает документ, который позволяет предприятиям решать критические события, которые влияют на их деятельность. Такими событиями могут быть стихийное бедствие (землетрясения, наводнения и т. Д.), Кибератака или сбой оборудования, например серверы или маршрутизаторы.

Таким образом, наличие документа на месте сократит время простоя бизнес-процесса со стороны технологий и инфраструктуры. Этот документ обычно сочетается с Планом обеспечения непрерывности бизнеса, который анализирует все процессы и расставляет их приоритеты в соответствии с важностью бизнеса. В случае массового сбоя он показывает, какой процесс должен быть восстановлен в первую очередь, а какой должен быть простой. Это также минимизирует прерывание обслуживания приложения. Это помогает нам восстанавливать данные в организованном процессе и помогает персоналу иметь четкое представление о том, что следует делать в случае аварии.

Требования к плану аварийного восстановления

Аварийное восстановление начинается с инвентаризации всех активов, таких как компьютеры, сетевое оборудование, сервер и т. Д., Рекомендуется также регистрироваться по серийным номерам. Мы должны провести инвентаризацию всего программного обеспечения и расставить приоритеты в соответствии с важностью бизнеса.

Пример показан в следующей таблице:

| системы | Время простоя | Тип бедствия | Предупреждения | Стратегия решения | Выздороветь полностью |

|---|---|---|---|---|---|

| Система начисления заработной платы | 8 часов | Сервер поврежден | Мы берем резервную копию ежедневно | Восстановите резервные копии на сервере резервного копирования | Исправить основной сервер и восстановить данные |

Вам следует подготовить список всех контактов ваших партнеров и поставщиков услуг, таких как контакты и данные интернет-провайдера, лицензия, которую вы приобрели и где они были приобретены. Документирование всей вашей сети, которая должна включать IP-схемы, имена пользователей и пароли серверов.

Профилактические меры для аварийного восстановления

-

Серверная комната должна иметь авторизованный уровень. Например: только ИТ-персонал должен войти в любой момент времени.

-

В серверной комнате должны быть пожарная сигнализация, датчик влажности, датчик потока и датчик температуры.

Серверная комната должна иметь авторизованный уровень. Например: только ИТ-персонал должен войти в любой момент времени.

В серверной комнате должны быть пожарная сигнализация, датчик влажности, датчик потока и датчик температуры.

Это больше для профилактики. Вы можете сослаться на следующее изображение.

-

На уровне сервера всегда должны использоваться системы RAID, и в серверной комнате всегда должен быть запасной жесткий диск.

-

У вас должны быть резервные копии, это обычно рекомендуется для локального и внешнего резервного копирования, поэтому NAS должен быть в вашей серверной комнате.

-

Резервное копирование следует делать периодически.

-

Подключение к Интернету является еще одной проблемой, и рекомендуется, чтобы в штаб-квартире была одна или несколько линий Интернет. Один первичный и один вторичный с устройством, которое предлагает резервирование.

-

Если вы являетесь предприятием, у вас должен быть сайт аварийного восстановления, который обычно находится за городом основного сайта. Основная цель заключается в том, чтобы быть таким же резервным, как и в любом случае бедствия, он реплицирует и создает резервные копии данных.

На уровне сервера всегда должны использоваться системы RAID, и в серверной комнате всегда должен быть запасной жесткий диск.

У вас должны быть резервные копии, это обычно рекомендуется для локального и внешнего резервного копирования, поэтому NAS должен быть в вашей серверной комнате.

Резервное копирование следует делать периодически.

Подключение к Интернету является еще одной проблемой, и рекомендуется, чтобы в штаб-квартире была одна или несколько линий Интернет. Один первичный и один вторичный с устройством, которое предлагает резервирование.

Если вы являетесь предприятием, у вас должен быть сайт аварийного восстановления, который обычно находится за городом основного сайта. Основная цель заключается в том, чтобы быть таким же резервным, как и в любом случае бедствия, он реплицирует и создает резервные копии данных.

Компьютерная безопасность — Сеть

В этой главе мы поговорим о сети с точки зрения безопасности. Мы также рассмотрим, какие системы помогают нам как системным администраторам повысить безопасность.

Например, мы являемся системными администраторами большой сети супермаркетов, но наша компания хочет выйти в интернет, запустив платформу для онлайн-продаж. Мы выполнили настройку, и система работает и работает, но через неделю мы слышим, что платформа была взломана.

Мы задаем себе вопрос — что мы сделали не так? Мы пропустили безопасность сети, которая так же важна, как и настройка, поскольку этот взлом может напрямую повлиять на репутацию компании, что приведет к снижению продаж и рыночной стоимости.

Устройства, которые помогают нам с сетевой безопасностью

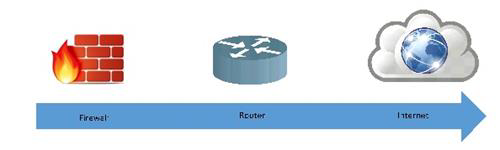

Брандмауэры — это могут быть программы или приложения, работающие на сетевом уровне. Они защищают частные сети от внешних пользователей и других сетей. Как правило, они представляют собой совокупность программ, и их основная функция заключается в мониторинге потока трафика снаружи внутрь и наоборот. Их положение обычно находится позади маршрутизатора или перед маршрутизатором в зависимости от топологии сети.

Их также называют устройствами обнаружения вторжений; их правила дорожного движения настраиваются в соответствии с правилами политики компании. Например, вы блокируете весь входящий трафик на порт POP, потому что не хотите получать почту, чтобы быть защищенным от всех возможных почтовых атак. Они регистрируют все попытки сети для последнего аудита для вас.

Они также могут работать как фильтры пакетов, это означает, что брандмауэр принимает решения о пересылке или нет пакета на основе адресов и портов источника и назначения.

Некоторые из рекомендуемых брендов —

- Cisco ASA Series

- Контрольно-пропускной пункт

- Fortinet

- можжевельник

- SonicWALL

- pfSense

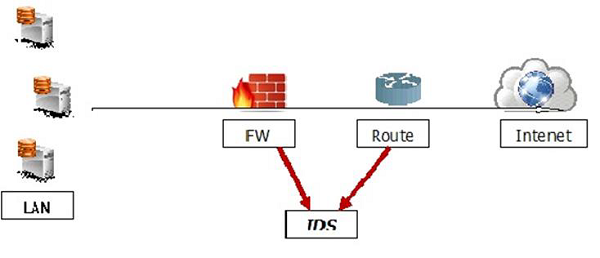

Системы обнаружения вторжений

Системы обнаружения вторжений так же важны, как и брандмауэр, потому что они помогают нам определить тип атаки на нашу систему и затем принять решение, чтобы заблокировать их. Контролирующая часть, такая как отслеживание логов, поиск сомнительных подписей и ведение истории вызванных событий. Они также помогают сетевым администраторам проверять целостность и подлинность соединения.

Давайте посмотрим на схему их позиций —

Средства обнаружения вторжений

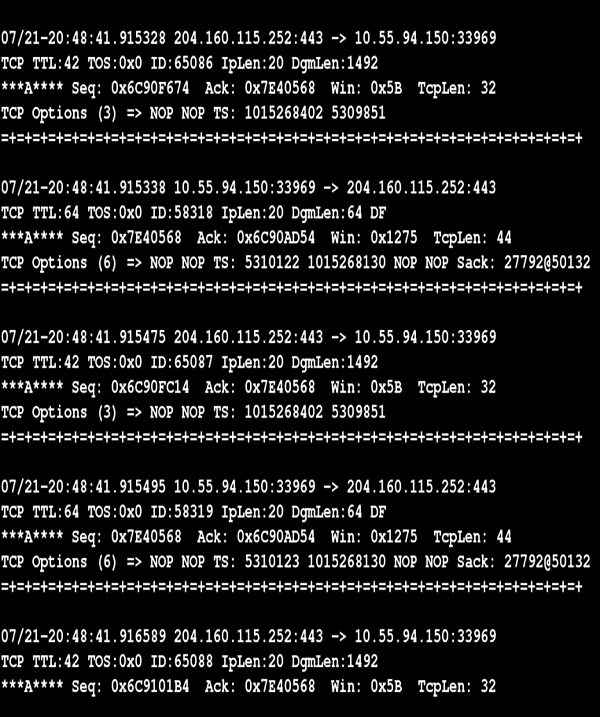

Одним из лучших инструментов обнаружения вторжений является Snort , вы можете взять информацию и скачать ее с — www.snort.org

Он основан на программном обеспечении, но является открытым исходным кодом, поэтому его легко и легко настроить. Он имеет сеть сигнатур в реальном времени — IDS, которая уведомляет системных администраторов или такие атаки, как сканеры портов, DDOS-атаки, CGI-атаки, бэкдоры, отпечатки пальцев ОС.

Другие IDS —

- BlackICE Defender

- CyberCop Monitor

- Контрольная точка RealSecure

- Cisco Secure IDS

- Vanguard Enforcer

- Lucent RealSecure.

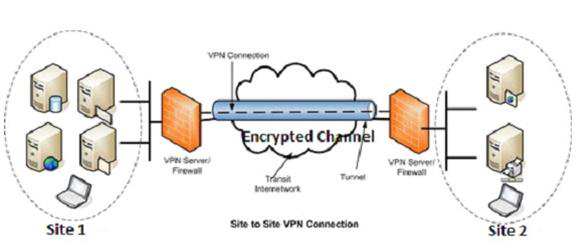

Виртуальная частная сеть

Этот тип сети широко используется в сетях малого бизнеса или предприятий. Это помогает отправлять и получать данные через Интернет, но безопасным и зашифрованным способом. Обычно эта сеть создается между двумя защищенными сетевыми устройствами, такими как два межсетевых экрана.

Примером является соединение между двумя межсетевыми экранами ASA 5505, как показано на следующем рисунке.

Компьютерная безопасность — Политики

В этой главе мы объясним политики безопасности, которые являются основой безопасности для технологической инфраструктуры вашей компании.

В некотором смысле они регулируют поведение ваших сотрудников по отношению к использованию технологий на рабочем месте, что может минимизировать риск взлома, утечки информации, неправильного использования Интернета, а также обеспечивает защиту ресурсов компании.

В реальной жизни вы заметите, что сотрудники вашей организации всегда будут нажимать на зараженные вирусами URL-адреса или вложения электронной почты с вирусами.

Роль политики безопасности в настройке протоколов

Ниже приведены некоторые указания, которые помогают в настройке протоколов для политики безопасности организации.

- Кто должен иметь доступ к системе?

- Как это должно быть настроено?

- Как общаться с третьими лицами или системами?

Политики делятся на две категории —

- Пользовательские политики

- ИТ политика.

Политики пользователя обычно определяют ограничение пользователей по отношению к ресурсам компьютера на рабочем месте. Например, что им разрешено устанавливать на свой компьютер, если они могут использовать съемные хранилища.

Принимая во внимание, что ИТ-политики предназначены для ИТ-отдела, чтобы обеспечить процедуры и функции ИТ-областей.

-

Общие политики — это политика, которая определяет права персонала и уровень доступа к системам. Как правило, он включается даже в протокол связи в качестве превентивной меры на случай каких-либо бедствий.

-

Политики сервера — это определяет, кто должен иметь доступ к определенному серверу и с какими правами. Какое программное обеспечение должно быть установлено, уровень доступа к Интернету, как их обновлять.

-

Политики доступа и настройки брандмауэра. Определяет, кто должен иметь доступ к брандмауэру и какой тип доступа, например мониторинг, изменяются правила. Какие порты и службы должны быть разрешены и должны ли они быть входящими или исходящими.

-

Политики резервного копирования. Определяет, кто является ответственным за резервное копирование, какой должна быть резервная копия, где она должна быть сохранена, как долго она хранится и какова частота резервного копирования.

-

Политики VPN. Эти политики обычно соответствуют политике брандмауэра, она определяет тех пользователей, которым нужен доступ к VPN и какими правами. Для соединений «сайт-сайт» с партнерами он определяет уровень доступа партнера к вашей сети, тип шифрования, который необходимо установить.

Общие политики — это политика, которая определяет права персонала и уровень доступа к системам. Как правило, он включается даже в протокол связи в качестве превентивной меры на случай каких-либо бедствий.

Политики сервера — это определяет, кто должен иметь доступ к определенному серверу и с какими правами. Какое программное обеспечение должно быть установлено, уровень доступа к Интернету, как их обновлять.

Политики доступа и настройки брандмауэра. Определяет, кто должен иметь доступ к брандмауэру и какой тип доступа, например мониторинг, изменяются правила. Какие порты и службы должны быть разрешены и должны ли они быть входящими или исходящими.

Политики резервного копирования. Определяет, кто является ответственным за резервное копирование, какой должна быть резервная копия, где она должна быть сохранена, как долго она хранится и какова частота резервного копирования.

Политики VPN. Эти политики обычно соответствуют политике брандмауэра, она определяет тех пользователей, которым нужен доступ к VPN и какими правами. Для соединений «сайт-сайт» с партнерами он определяет уровень доступа партнера к вашей сети, тип шифрования, который необходимо установить.

Структура политики безопасности

Когда вы составляете политику безопасности, вы должны иметь в виду базовую структуру, чтобы сделать что-то практичным. Некоторые из основных моментов, которые должны быть приняты во внимание:

- Описание Политики и для чего используется?

- Где эта политика должна применяться?

- Функции и обязанности сотрудников, на которых распространяется данная политика.

- Процедуры, которые участвуют в этой политике.

- Последствия, если политика не совместима со стандартами компании.

Типы политик

В этом разделе мы увидим наиболее важные типы политик.

-

Разрешающая политика — это политика среднего ограничения, когда мы, как администратор, блокируем только некоторые известные порты вредоносного ПО, касающиеся доступа в Интернет, и учитываются только некоторые эксплойты.

-

Благоразумная политика — это политика строгих ограничений, при которой все, что касается доступа в Интернет, заблокировано, разрешен только небольшой список веб-сайтов, и теперь на компьютерах разрешено устанавливать дополнительные службы, и для каждого пользователя ведутся журналы.

-

Политика принятия пользователя — эта политика регулирует поведение пользователей по отношению к системе или сети или даже к веб-странице, поэтому в явном виде сказано, что пользователь может делать и чего не может делать в системе. Как им разрешено делиться кодами доступа, могут ли они делиться ресурсами и т. Д.

-

Политика учетной записи пользователя — эта политика определяет, что пользователь должен делать, чтобы иметь или поддерживать другого пользователя в определенной системе. Например, доступ к веб-странице электронной коммерции. Чтобы создать эту политику, вы должны ответить на некоторые вопросы, такие как —

-

Пароль должен быть сложным или нет?

-

Какой возраст должен быть у пользователей?

-

Максимально допустимое количество попыток или неудачных попыток входа в систему?

-

Когда пользователь должен быть удален, активирован, заблокирован?

-

-

Политика защиты информации — эта политика регулирует доступ к информации, оперативную обработку информации, способ ее хранения и способ ее передачи.

-

Политика удаленного доступа — эта политика в основном для крупных компаний, где пользователь и его филиалы находятся за пределами своей штаб-квартиры. Он сообщает, к чему должны обращаться пользователи, когда они могут работать и на каком программном обеспечении, таком как SSH, VPN, RDP.

-

Политика управления брандмауэром. Эта политика имеет прямое отношение к управлению, какие порты должны быть заблокированы, какие обновления следует выполнять, как вносить изменения в брандмауэр, как долго должны храниться журналы.

-

Специальная политика доступа. Эта политика предназначена для того, чтобы держать людей под контролем и отслеживать специальные привилегии в их системах и их назначение. Этими сотрудниками могут быть руководители команд, менеджеры, старшие менеджеры, системные администраторы и люди с таким высоким назначением.

-

Сетевая политика — эта политика ограничивает доступ кого-либо к сетевому ресурсу и указывает, кто из них получит доступ к сети. Это также гарантирует, должен ли этот человек проходить проверку подлинности или нет. Эта политика также включает в себя другие аспекты, например, кто будет авторизовать новые устройства, которые будут связаны с сетью? Документация сетевых изменений. Веб-фильтры и уровни доступа. У кого должно быть беспроводное соединение и тип аутентификации, срок действия сеанса связи?

-

Политика использования электронной почты — это одна из наиболее важных политик, которые следует выполнять, поскольку многие пользователи используют рабочую электронную почту и в личных целях. В результате информация может просочиться наружу. Некоторые из ключевых моментов этой политики — сотрудники должны знать важность этой системы, которую они имеют право использовать. Они не должны открывать вложения, которые выглядят подозрительно. Личные и конфиденциальные данные не должны отправляться через зашифрованные электронные письма.

-

Политика безопасности программного обеспечения. Эта политика касается программного обеспечения, установленного на компьютере пользователя, и того, что оно должно иметь. Некоторые из ключевых положений этой политики: Программное обеспечение компании не должно передаваться третьим лицам. Должен быть разрешен только белый список программного обеспечения, никакое другое программное обеспечение не должно быть установлено на компьютере. Warez и пиратское программное обеспечение не должны быть разрешены.

Разрешающая политика — это политика среднего ограничения, когда мы, как администратор, блокируем только некоторые известные порты вредоносного ПО, касающиеся доступа в Интернет, и учитываются только некоторые эксплойты.

Благоразумная политика — это политика строгих ограничений, при которой все, что касается доступа в Интернет, заблокировано, разрешен только небольшой список веб-сайтов, и теперь на компьютерах разрешено устанавливать дополнительные службы, и для каждого пользователя ведутся журналы.

Политика принятия пользователя — эта политика регулирует поведение пользователей по отношению к системе или сети или даже к веб-странице, поэтому в явном виде сказано, что пользователь может делать и чего не может делать в системе. Как им разрешено делиться кодами доступа, могут ли они делиться ресурсами и т. Д.

Политика учетной записи пользователя — эта политика определяет, что пользователь должен делать, чтобы иметь или поддерживать другого пользователя в определенной системе. Например, доступ к веб-странице электронной коммерции. Чтобы создать эту политику, вы должны ответить на некоторые вопросы, такие как —

Пароль должен быть сложным или нет?

Какой возраст должен быть у пользователей?

Максимально допустимое количество попыток или неудачных попыток входа в систему?

Когда пользователь должен быть удален, активирован, заблокирован?

Политика защиты информации — эта политика регулирует доступ к информации, оперативную обработку информации, способ ее хранения и способ ее передачи.

Политика удаленного доступа — эта политика в основном для крупных компаний, где пользователь и его филиалы находятся за пределами своей штаб-квартиры. Он сообщает, к чему должны обращаться пользователи, когда они могут работать и на каком программном обеспечении, таком как SSH, VPN, RDP.

Политика управления брандмауэром. Эта политика имеет прямое отношение к управлению, какие порты должны быть заблокированы, какие обновления следует выполнять, как вносить изменения в брандмауэр, как долго должны храниться журналы.

Специальная политика доступа. Эта политика предназначена для того, чтобы держать людей под контролем и отслеживать специальные привилегии в их системах и их назначение. Этими сотрудниками могут быть руководители команд, менеджеры, старшие менеджеры, системные администраторы и люди с таким высоким назначением.

Сетевая политика — эта политика ограничивает доступ кого-либо к сетевому ресурсу и указывает, кто из них получит доступ к сети. Это также гарантирует, должен ли этот человек проходить проверку подлинности или нет. Эта политика также включает в себя другие аспекты, например, кто будет авторизовать новые устройства, которые будут связаны с сетью? Документация сетевых изменений. Веб-фильтры и уровни доступа. У кого должно быть беспроводное соединение и тип аутентификации, срок действия сеанса связи?

Политика использования электронной почты — это одна из наиболее важных политик, которые следует выполнять, поскольку многие пользователи используют рабочую электронную почту и в личных целях. В результате информация может просочиться наружу. Некоторые из ключевых моментов этой политики — сотрудники должны знать важность этой системы, которую они имеют право использовать. Они не должны открывать вложения, которые выглядят подозрительно. Личные и конфиденциальные данные не должны отправляться через зашифрованные электронные письма.

Политика безопасности программного обеспечения. Эта политика касается программного обеспечения, установленного на компьютере пользователя, и того, что оно должно иметь. Некоторые из ключевых положений этой политики: Программное обеспечение компании не должно передаваться третьим лицам. Должен быть разрешен только белый список программного обеспечения, никакое другое программное обеспечение не должно быть установлено на компьютере. Warez и пиратское программное обеспечение не должны быть разрешены.

Компьютерная безопасность — контрольный список

В этой главе мы обсудим расширенный контрольный список, который мы будем использовать для обучения пользователей и ИТ-персонала. Когда речь идет о любых проблемах безопасности, они должны быть естественными выражениями.

Основываясь на всех главах и особенно на политиках безопасности, в следующей таблице приведен список контрольных списков, который затрагивает большинство компонентов, которые обсуждались в этом руководстве.

| контрольный список | Статус задания |

|---|---|

| Серверная комната | |

| Серверная стойка установлена правильно | |

| Кондиционер присутствует | |

| Мониторинг температуры и сигнализация на месте | |

| Автоматическое обнаружение дыма / огня | |

| Имеется детектор предотвращения попадания воды | |

| Огнетушитель на месте | |

| Подключение по локальной сети выполнено правильно | |

| Бизнес Критические Услуги | |

| Резервные источники питания доступны | |

| RAID-системы доступны | |

| Системы ИБП на месте | |

| Аварийные системы на месте | |

| Документация актуальна | |

| Профессиональная поддержка предоставляется | |

| SLA подписаны | |

| Аварийный план подготовлен | |

| Бизнес Интернет-аккаунт | |

| Избыточные линии | |

| Возможна страховка для оборудования ИКТ | |

| Информационные системы | |

| Сервер установлен в соответствии с Руководством по настройке политик | |

| Стандартные объекты групповой политики настраиваются на сервере | |

| Система безопасности выполнена | |

| Системная документация актуальна | |

| Резервное копирование данных настроено правильно и выполняется регулярно в соответствии с политиками резервного копирования. | |

| Чтобы проверить правильность имен всех компьютеров, сетевых устройств, чтобы они соответствовали ИТ-политике | |

| Стандартное программное обеспечение белого списка для выравнивания на всех ПК | |

| Все ПК в доменной системе | |

| Права администратора берутся у пользователей компьютеров | |

| Программные привилегии находятся на минимально необходимом уровне | |

| Информационной безопасности | |

| Управление идентификацией и доступом настроено | |

| Возможности доступа к данным сведены к минимуму до необходимого уровня | |

| Программное обеспечение для защиты от вирусов установлено на каждом ПК | |

| Человеческий фактор | |

| Система ИКТ и политика использования электронной почты развернуты (должны быть проверены в соответствии с дисциплинарными мерами предосторожности) | |

| Обучение персонала проводится регулярно | |

| Обязанности задокументированы | |

| Обслуживание информационных систем | |

| Обновления безопасности установлены на всех ПК | |

| ИКТ внутренняя система оповещения и оповещения настроена | |

| План действий по обновлению безопасности выполнен | |

| План развертывания обновлений безопасности на месте | |

| генеральный | |

| Схема сетевого IP-адреса находится в соответствии | |

| Сетевая безопасность | |

| Правила доступа брандмауэра и открытые порты соответствуют политике брандмауэра | |

| Защита конфиденциальной информации на месте | |

| Ограничение услуг связи включено | |

| VPN настроен правильно с партнерами | |

| Безопасность WLAN включена на всех устройствах WIFI | |

| Ограниченный доступ в интернет настроен | |

| Правила BYOD применяются | |

| Управление сетью | |

| Система управления пропускной способностью настроена | |

| Система мониторинга сети доступна | |

| Файлы DRP актуальны | |

Помните, что этот список может быть изменен в зависимости от потребностей вашей компании и персонала.

Компьютерная безопасность — юридическое соответствие

В этом разделе мы объясним некоторые важные соответствия, которые существуют вокруг технологической индустрии. В настоящее время соблюдение технологий становится все более важным, поскольку оно развивается слишком быстро, а правовые вопросы возникают чаще, чем когда-либо. Что такое соблюдение, скажем, например, мы хотим разработать программное обеспечение для управления здравоохранением, оно должно разрабатываться в соответствии со стандартами Организации здравоохранения в этой стране, и если оно будет международным, оно должно соответствовать стране, в которой он будет продаваться, что в данном случае является Законом о переносимости и подотчетности медицинской информации.

Каковы основные соответствия?

Ниже приведены некоторые положения, стандарты и законодательства, которым компании могут соответствовать.

Закон Сарбейнса-Оксли (SOX) 2002 года

Закон Сарбейнса-Оксли был создан для громких финансовых скандалов, чтобы защитить акционеров и общественность от ошибок бухгалтерского учета и мошеннических действий на предприятии. Помимо других положений, закон устанавливает правила хранения и хранения деловых записей в ИТ-системах. Это важно, потому что большинство крупнейших банков в последние годы пострадали от взлома данных. Если вы работаете в финансовой сфере, вам следует проверить этот акт, и его подробности можно найти в Интернете. Вы можете нажать на следующую ссылку для получения дополнительной информации — https://en.wikipedia.org/wiki/Sarbanes%E2%80%93Oxley_Act

Закон о мобильности и ответственности медицинского страхования 1996 года (HIPAA)

В этом акте Раздел II включает административный раздел, который обязывает стандартизировать системы электронных медицинских карт, и включает механизмы безопасности, предназначенные для защиты конфиденциальности данных и конфиденциальности пациентов. Он должен иметь аппаратное или программное обеспечение, обеспечивающее контроль доступа, контроль целостности, аудит и безопасность передачи. Поэтому, если вы являетесь системным администратором системы здравоохранения, вам следует прочитать и проверить свои системы на предмет их соответствия этому акту. Для получения дополнительной информации вы можете нажать на следующую ссылку — https://en.wikipedia.org/wiki/Health_Insurance_Portability_and_Accountability_Act

Соответствие FERC

Это соответствие важно, потому что оно касается энергетической отрасли. Предприятия должны внедрять политики и процедуры, чтобы не только защищать ключевые электронные активы, но также сообщать и восстанавливать информацию при возникновении кибератак. Дополнительную информацию об этом можно найти по следующей ссылке — http://www.ferc.gov/enforcement/compliance.asp

Стандарт безопасности данных индустрии платежных карт (PCI DSS)

В основном это связано с индустрией розничных интернет-магазинов. Это как соблюдение не имеет прямого юридического воздействия, но если им пренебречь, с вас могут взимать плату за другие нарушения закона. Он был разработан совместно компаниями American Express, Visa, MasterCard, Discover и JCB. Это требует использования брандмауэров, шифрования данных, мониторинга и других средств контроля для обеспечения конфиденциальности информации. Дополнительную информацию можно найти в Википедии — https://en.wikipedia.org/wiki/Payment_Card_Industry_Data_Security_Standard.

Мы обсудили большинство важных соответствий, которые оказывают большее влияние, также стоит упомянуть, что соблюдение правовых норм может меняться в зависимости от стран, но эти основные, которые мы упомянули, почти одинаковы в каждой стране.