Элементы управления сетевым уровнем часто используются для защиты связи, особенно в общих сетях, таких как Интернет, поскольку они могут обеспечить защиту для многих приложений одновременно, не изменяя их.

В предыдущих главах мы обсуждали, что для обеспечения безопасности сети были разработаны многие протоколы безопасности в режиме реального времени, обеспечивающие основные принципы безопасности, такие как конфиденциальность, аутентификация источника, целостность сообщения и отказ от авторства.

Большинство из этих протоколов оставались сфокусированными на более высоких уровнях стека протоколов OSI, чтобы компенсировать внутреннее отсутствие безопасности в стандартном интернет-протоколе. Несмотря на свою ценность, эти методы не могут быть легко обобщены для использования с любым приложением. Например, SSL разработан специально для защиты приложений, таких как HTTP или FTP. Но есть несколько других приложений, которые также нуждаются в безопасной связи.

Эта потребность привела к разработке решения безопасности на уровне IP, чтобы все протоколы более высокого уровня могли использовать его в своих интересах. В 1992 году Инженерная рабочая группа по Интернету (IETF) начала определять стандарт «IPsec».

В этой главе мы обсудим, как достигается безопасность на сетевом уровне с использованием этого очень популярного набора протоколов IPsec.

Безопасность на сетевом уровне

Любая схема, разработанная для обеспечения безопасности сети, должна быть реализована на некотором уровне стека протоколов, как показано на диаграмме ниже —

| Слой | Протоколы связи | Протоколы безопасности |

|---|---|---|

| Уровень приложений | HTTP FTP SMTP | PGP. S / MIME, HTTPS |

| Транспортный уровень | TCP / UDP | SSL, TLS, SSH |

| Сетевой уровень | IP | IPsec |

Популярной платформой, разработанной для обеспечения безопасности на сетевом уровне, является Internet Protocol Security (IPsec).

Особенности IPsec

-

IPsec не предназначен для работы только с TCP в качестве транспортного протокола. Он работает с UDP, а также с любым другим протоколом выше IP, таким как ICMP, OSPF и т. Д.

-

IPsec защищает весь пакет, представленный на уровне IP, включая заголовки более высокого уровня.

-

Поскольку скрытые заголовки верхнего уровня, которые содержат номер порта, анализ трафика является более сложным.

-

IPsec работает от одного сетевого объекта к другому сетевому объекту, а не от процесса приложения к процессу приложения. Следовательно, безопасность может быть принята, не требуя изменений для отдельных пользовательских компьютеров / приложений.

-

Широко используемый для обеспечения безопасной связи между сетевыми объектами, IPsec также может обеспечивать безопасность хост-хост.

-

Наиболее распространенное использование IPsec — предоставление виртуальной частной сети (VPN) либо между двумя местоположениями (шлюз-шлюз), либо между удаленным пользователем и сетью предприятия (хост-шлюз).

IPsec не предназначен для работы только с TCP в качестве транспортного протокола. Он работает с UDP, а также с любым другим протоколом выше IP, таким как ICMP, OSPF и т. Д.

IPsec защищает весь пакет, представленный на уровне IP, включая заголовки более высокого уровня.

Поскольку скрытые заголовки верхнего уровня, которые содержат номер порта, анализ трафика является более сложным.

IPsec работает от одного сетевого объекта к другому сетевому объекту, а не от процесса приложения к процессу приложения. Следовательно, безопасность может быть принята, не требуя изменений для отдельных пользовательских компьютеров / приложений.

Широко используемый для обеспечения безопасной связи между сетевыми объектами, IPsec также может обеспечивать безопасность хост-хост.

Наиболее распространенное использование IPsec — предоставление виртуальной частной сети (VPN) либо между двумя местоположениями (шлюз-шлюз), либо между удаленным пользователем и сетью предприятия (хост-шлюз).

Функции безопасности

Важными функциями безопасности, предоставляемыми IPsec, являются:

-

конфиденциальность

-

Позволяет узлам связи шифровать сообщения.

-

Предотвращает подслушивание третьими лицами.

-

-

Аутентификация источника и целостность данных.

-

Обеспечивает гарантию того, что принятый пакет был фактически передан стороной, идентифицированной как источник в заголовке пакета.

-

Подтверждает, что пакет не был изменен или иным образом.

-

-

Ключевой менеджмент.

-

Позволяет безопасный обмен ключами.

-

Защита от определенных типов атак безопасности, таких как атаки воспроизведения.

-

конфиденциальность

Позволяет узлам связи шифровать сообщения.

Предотвращает подслушивание третьими лицами.

Аутентификация источника и целостность данных.

Обеспечивает гарантию того, что принятый пакет был фактически передан стороной, идентифицированной как источник в заголовке пакета.

Подтверждает, что пакет не был изменен или иным образом.

Ключевой менеджмент.

Позволяет безопасный обмен ключами.

Защита от определенных типов атак безопасности, таких как атаки воспроизведения.

Виртуальная частная сеть

В идеале любое учреждение хотело бы иметь собственную частную сеть связи для обеспечения безопасности. Однако создание и поддержка такой частной сети на территориально распределенной территории может быть очень дорогостоящим. Это потребует управления сложной инфраструктурой каналов связи, маршрутизаторов, DNS и т. Д.

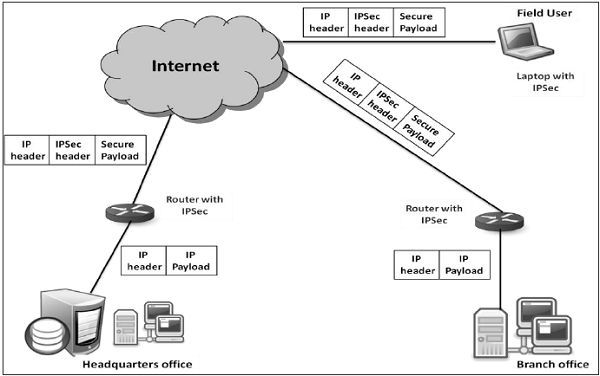

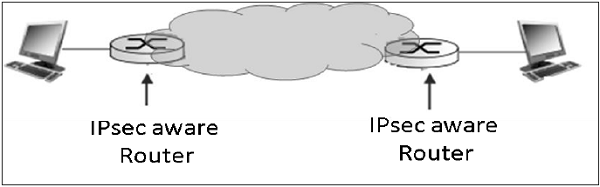

IPsec предоставляет простой механизм для реализации Виртуальной частной сети (VPN) для таких учреждений. Технология VPN позволяет отправлять межучрежденческий трафик учреждения через общедоступный Интернет, шифруя трафик перед входом в общедоступный интернет и логически отделяя его от другого трафика. Упрощенная работа VPN показана на следующей диаграмме —

Обзор IPsec

IPsec — это структура / набор протоколов для обеспечения безопасности на уровне IP.

происхождения

В начале 1990-х Интернет использовался немногими учреждениями, в основном для академических целей. Но в последующие десятилетия рост Интернета стал экспоненциальным из-за расширения сети и нескольких организаций, использующих его для связи и других целей.

В связи с массовым ростом Интернета в сочетании с внутренними слабостями безопасности протокола TCP / IP возникла потребность в технологии, которая может обеспечить безопасность сети в Интернете. В 1994 году Советом по архитектуре Интернета (IAB) был выпущен доклад под названием «Безопасность в архитектуре Интернета». В нем были определены ключевые области для механизмов безопасности.

IAB включал аутентификацию и шифрование в качестве основных функций безопасности в IPv6, IP следующего поколения. К счастью, эти возможности безопасности были определены так, что они могут быть реализованы как с текущим IPv4, так и с футуристическим IPv6.

Структура безопасности, IPsec была определена в нескольких «Запросы на комментарии» (RFC). Некоторые RFC определяют некоторые части протокола, в то время как другие рассматривают решение в целом.

Операции внутри IPsec

Можно считать, что пакет IPsec имеет две отдельные операции, выполняемые в унисон, обеспечивая полный набор служб безопасности. Этими двумя операциями являются IPsec Communication и Internet Key Exchange.

-

IPsec связь

-

Обычно это связано со стандартной функциональностью IPsec. Он включает в себя инкапсуляцию, шифрование и хеширование IP-дейтаграмм и обработку всех процессов пакетов.

-

Он отвечает за управление связью в соответствии с доступными Ассоциациями безопасности (SA), установленными между связывающимися сторонами.

-

Он использует протоколы безопасности, такие как заголовок аутентификации (AH) и инкапсулированный SP (ESP).

-

Связь IPsec не участвует в создании ключей или управлении ими.

-

Сама операция связи IPsec обычно называется IPsec.

-

-

Обмен ключами в Интернете (IKE)

-

IKE — это протокол автоматического управления ключами, используемый для IPsec.

-

Технически, управление ключами не является существенным для связи IPsec, и ключи могут управляться вручную. Однако ручное управление ключами нежелательно для больших сетей.

-

IKE отвечает за создание ключей для IPsec и обеспечение аутентификации во время процесса установки ключей. Хотя IPsec можно использовать для любых других протоколов управления ключами, IKE используется по умолчанию.

-

IKE определяет два протокола (Oakley и SKEME), которые будут использоваться с уже определенной структурой управления ключами Internet Management Association Key Management Protocol (ISAKMP).

-

ISAKMP не является специфичным для IPsec, но обеспечивает основу для создания SA для любого протокола.

-

IPsec связь

Обычно это связано со стандартной функциональностью IPsec. Он включает в себя инкапсуляцию, шифрование и хеширование IP-дейтаграмм и обработку всех процессов пакетов.

Он отвечает за управление связью в соответствии с доступными Ассоциациями безопасности (SA), установленными между связывающимися сторонами.

Он использует протоколы безопасности, такие как заголовок аутентификации (AH) и инкапсулированный SP (ESP).

Связь IPsec не участвует в создании ключей или управлении ими.

Сама операция связи IPsec обычно называется IPsec.

Обмен ключами в Интернете (IKE)

IKE — это протокол автоматического управления ключами, используемый для IPsec.

Технически, управление ключами не является существенным для связи IPsec, и ключи могут управляться вручную. Однако ручное управление ключами нежелательно для больших сетей.

IKE отвечает за создание ключей для IPsec и обеспечение аутентификации во время процесса установки ключей. Хотя IPsec можно использовать для любых других протоколов управления ключами, IKE используется по умолчанию.

IKE определяет два протокола (Oakley и SKEME), которые будут использоваться с уже определенной структурой управления ключами Internet Management Association Key Management Protocol (ISAKMP).

ISAKMP не является специфичным для IPsec, но обеспечивает основу для создания SA для любого протокола.

В этой главе в основном обсуждается связь IPsec и связанный с ней протокол, используемый для достижения безопасности.

Режимы связи IPsec

IPsec Communication имеет два режима работы; транспортные и туннельные виды транспорта. Эти режимы могут использоваться в комбинации или индивидуально, в зависимости от желаемого типа связи.

Транспортный режим

-

IPsec не инкапсулирует пакет, полученный от верхнего уровня.

-

Исходный заголовок IP сохраняется, и данные пересылаются на основе исходных атрибутов, установленных протоколом верхнего уровня.

-

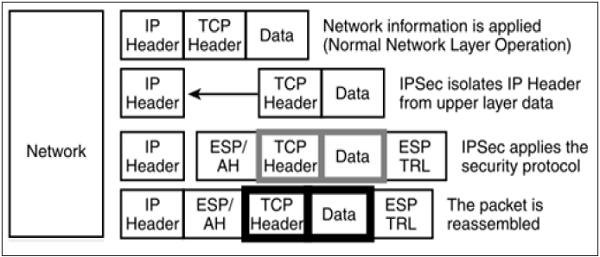

Следующая диаграмма показывает поток данных в стеке протоколов.

IPsec не инкапсулирует пакет, полученный от верхнего уровня.

Исходный заголовок IP сохраняется, и данные пересылаются на основе исходных атрибутов, установленных протоколом верхнего уровня.

Следующая диаграмма показывает поток данных в стеке протоколов.

-

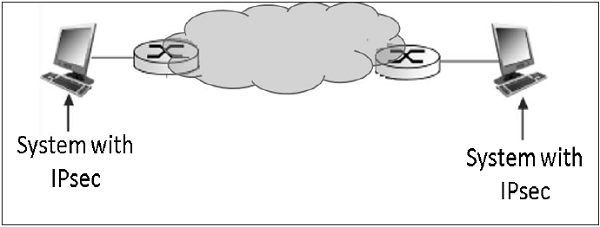

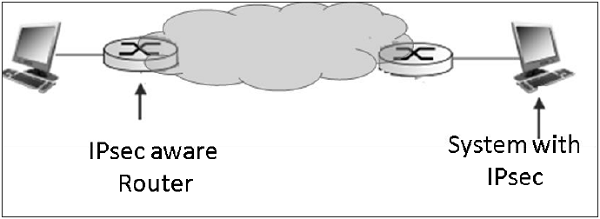

Ограничением транспортного режима является то, что услуги шлюза не могут быть предоставлены. Он зарезервирован для связи «точка-точка», как показано на следующем рисунке.

Ограничением транспортного режима является то, что услуги шлюза не могут быть предоставлены. Он зарезервирован для связи «точка-точка», как показано на следующем рисунке.

Туннельный режим

-

Этот режим IPsec предоставляет услуги инкапсуляции вместе с другими службами безопасности.

-

При работе в туннельном режиме весь пакет из верхнего уровня инкапсулируется перед применением протокола безопасности. Добавлен новый IP-заголовок.

-

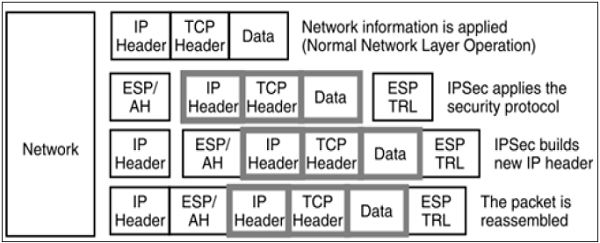

Следующая диаграмма показывает поток данных в стеке протоколов.

Этот режим IPsec предоставляет услуги инкапсуляции вместе с другими службами безопасности.

При работе в туннельном режиме весь пакет из верхнего уровня инкапсулируется перед применением протокола безопасности. Добавлен новый IP-заголовок.

Следующая диаграмма показывает поток данных в стеке протоколов.

-

Туннельный режим обычно связан с действиями шлюза. Инкапсуляция обеспечивает возможность отправки нескольких сеансов через один шлюз.

-

Типичная связь в туннельном режиме показана на следующей диаграмме.

Туннельный режим обычно связан с действиями шлюза. Инкапсуляция обеспечивает возможность отправки нескольких сеансов через один шлюз.

Типичная связь в туннельном режиме показана на следующей диаграмме.

-

Что касается конечных точек, они имеют прямое соединение транспортного уровня. Датаграмма из одной системы, отправляемая на шлюз, инкапсулируется, а затем направляется на удаленный шлюз. Удаленный связанный шлюз деинкапсулирует данные и перенаправляет их в конечную точку назначения во внутренней сети.

-

Используя IPsec, можно установить режим туннелирования между шлюзом и отдельной оконечной системой.

Что касается конечных точек, они имеют прямое соединение транспортного уровня. Датаграмма из одной системы, отправляемая на шлюз, инкапсулируется, а затем направляется на удаленный шлюз. Удаленный связанный шлюз деинкапсулирует данные и перенаправляет их в конечную точку назначения во внутренней сети.

Используя IPsec, можно установить режим туннелирования между шлюзом и отдельной оконечной системой.

Протоколы IPsec

IPsec использует протоколы безопасности для предоставления желаемых услуг безопасности. Эти протоколы являются основой операций IPsec, а все остальное предназначено для поддержки этих протоколов в IPsec.

Ассоциации безопасности между связывающимися объектами устанавливаются и поддерживаются используемым протоколом безопасности.

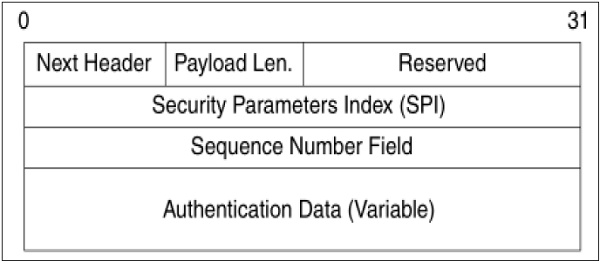

IPsec определяет два протокола безопасности — заголовок аутентификации (AH) и инкапсулированная полезная нагрузка (ESP).

Заголовок аутентификации

Протокол AH обеспечивает услугу целостности данных и аутентификации источника. Опционально обслуживает устойчивость к воспроизведению сообщений. Тем не менее, это не обеспечивает никакой формы конфиденциальности.

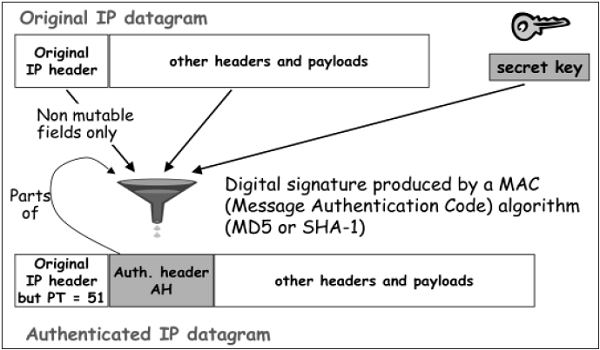

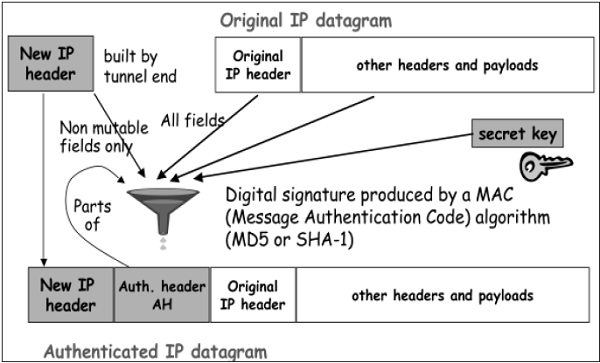

AH — это протокол, который обеспечивает аутентификацию всего или части содержимого дейтаграммы путем добавления заголовка. Заголовок рассчитывается на основе значений в дейтаграмме. Какие части дейтаграммы используются для расчета и где разместить заголовок, зависит от режима взаимодействия (туннель или транспорт).

Работа протокола AH удивительно проста. Его можно считать похожим на алгоритмы, используемые для вычисления контрольных сумм или выполнения проверок CRC для обнаружения ошибок.

Концепция AH та же, за исключением того, что вместо простого алгоритма AH использует специальный алгоритм хеширования и секретный ключ, известный только взаимодействующим сторонам. Установлена ассоциация безопасности между двумя устройствами, которая определяет эти особенности.

Процесс АГ проходит следующие фазы.

-

Когда IP-пакет получен из верхнего стека протоколов, IPsec определяет ассоциацию безопасности (SA) из доступной информации в пакете; например, IP-адрес (источник и пункт назначения).

-

Из SA, как только идентифицируется, что протокол безопасности является AH, вычисляются параметры заголовка AH. Заголовок AH состоит из следующих параметров:

Когда IP-пакет получен из верхнего стека протоколов, IPsec определяет ассоциацию безопасности (SA) из доступной информации в пакете; например, IP-адрес (источник и пункт назначения).

Из SA, как только идентифицируется, что протокол безопасности является AH, вычисляются параметры заголовка AH. Заголовок AH состоит из следующих параметров:

-

Поле заголовка указывает протокол пакета, следующего за заголовком AH. Индекс параметра последовательности (SPI) получается из SA, существующего между связывающимися сторонами.

-

Порядковый номер рассчитывается и вставляется. Эти числа предоставляют AH дополнительную возможность противостоять атаке воспроизведения.

-

Данные аутентификации рассчитываются по-разному в зависимости от режима связи.

-

В транспортном режиме вычисление аутентификационных данных и сборка окончательного IP-пакета для передачи изображены на следующей диаграмме. В исходном заголовке IP изменение вносится только в номер протокола от 51 до указанного применения AH.

Поле заголовка указывает протокол пакета, следующего за заголовком AH. Индекс параметра последовательности (SPI) получается из SA, существующего между связывающимися сторонами.

Порядковый номер рассчитывается и вставляется. Эти числа предоставляют AH дополнительную возможность противостоять атаке воспроизведения.

Данные аутентификации рассчитываются по-разному в зависимости от режима связи.

В транспортном режиме вычисление аутентификационных данных и сборка окончательного IP-пакета для передачи изображены на следующей диаграмме. В исходном заголовке IP изменение вносится только в номер протокола от 51 до указанного применения AH.

-

В туннельном режиме описанный выше процесс происходит, как показано на следующей диаграмме.

В туннельном режиме описанный выше процесс происходит, как показано на следующей диаграмме.

Протокол безопасности инкапсуляции (ESP)

ESP предоставляет услуги безопасности, такие как конфиденциальность, целостность, аутентификация источника и дополнительное сопротивление воспроизведению. Набор предоставляемых услуг зависит от параметров, выбранных во время создания Ассоциации безопасности (SA).

В ESP алгоритмы, используемые для шифрования и генерации аутентификатора, определяются атрибутами, используемыми для создания SA.

Процесс ESP заключается в следующем. Первые два шага аналогичны процессу АГ, как указано выше.

-

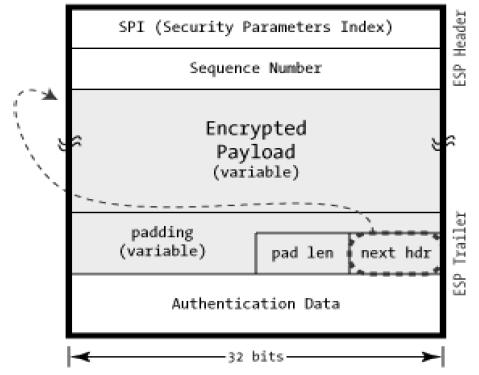

Как только определено, что ESP вовлечен, поля пакета ESP вычисляются. Расположение полей ESP изображено на следующей диаграмме.

Как только определено, что ESP вовлечен, поля пакета ESP вычисляются. Расположение полей ESP изображено на следующей диаграмме.

-

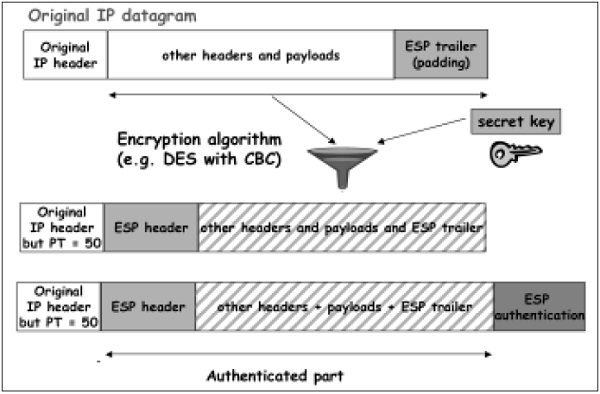

Процесс шифрования и аутентификации в транспортном режиме изображен на следующей диаграмме.

Процесс шифрования и аутентификации в транспортном режиме изображен на следующей диаграмме.

-

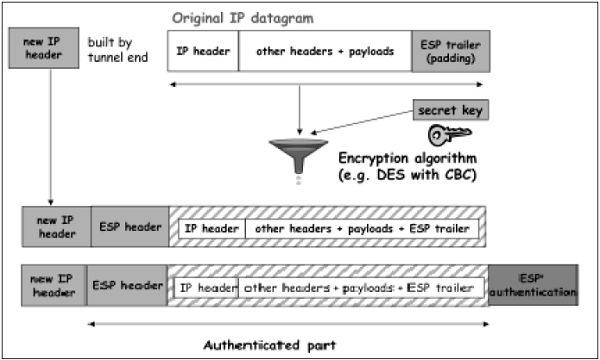

В случае туннельного режима процесс шифрования и аутентификации описан на следующей диаграмме.

В случае туннельного режима процесс шифрования и аутентификации описан на следующей диаграмме.

Хотя аутентификация и конфиденциальность являются основными услугами, предоставляемыми ESP, оба являются необязательными. Технически, мы можем использовать NULL-шифрование без аутентификации. Однако на практике один из двух должен быть реализован для эффективного использования ESP.

Основная концепция заключается в использовании ESP, когда требуется аутентификация и шифрование, и использовании AH, когда требуется расширенная аутентификация без шифрования.

Ассоциации безопасности в IPsec

Ассоциация безопасности (SA) является основой связи IPsec. Особенности SA —

-

Перед отправкой данных между отправляющим объектом и принимающим объектом устанавливается виртуальное соединение, называемое «Ассоциация безопасности (SA)».

-

IPsec предоставляет множество возможностей для выполнения сетевого шифрования и аутентификации. Каждое соединение IPsec может обеспечивать шифрование, целостность, аутентичность или все три службы. Когда служба безопасности определена, два равноправных объекта IPsec должны точно определить, какие алгоритмы использовать (например, DES или 3DES для шифрования; MD5 или SHA-1 для целостности). После выбора алгоритмов оба устройства должны совместно использовать сеансовые ключи.

-

SA — это набор вышеупомянутых параметров связи, который обеспечивает взаимосвязь между двумя или более системами для построения сеанса IPsec.

-

SA имеет простую природу и, следовательно, для двунаправленной связи требуются два SA.

-

SA идентифицируются по номеру индекса параметра безопасности (SPI), который существует в заголовке протокола безопасности.

-

Как отправляющий, так и принимающий объекты поддерживают информацию о состоянии SA. Это похоже на конечные точки TCP, которые также поддерживают информацию о состоянии. IPsec ориентирован на соединение, как TCP.

Перед отправкой данных между отправляющим объектом и принимающим объектом устанавливается виртуальное соединение, называемое «Ассоциация безопасности (SA)».

IPsec предоставляет множество возможностей для выполнения сетевого шифрования и аутентификации. Каждое соединение IPsec может обеспечивать шифрование, целостность, аутентичность или все три службы. Когда служба безопасности определена, два равноправных объекта IPsec должны точно определить, какие алгоритмы использовать (например, DES или 3DES для шифрования; MD5 или SHA-1 для целостности). После выбора алгоритмов оба устройства должны совместно использовать сеансовые ключи.

SA — это набор вышеупомянутых параметров связи, который обеспечивает взаимосвязь между двумя или более системами для построения сеанса IPsec.

SA имеет простую природу и, следовательно, для двунаправленной связи требуются два SA.

SA идентифицируются по номеру индекса параметра безопасности (SPI), который существует в заголовке протокола безопасности.

Как отправляющий, так и принимающий объекты поддерживают информацию о состоянии SA. Это похоже на конечные точки TCP, которые также поддерживают информацию о состоянии. IPsec ориентирован на соединение, как TCP.

Параметры SA

Любой SA однозначно идентифицируется следующими тремя параметрами:

-

Индекс параметров безопасности (SPI).

-

Это 32-битное значение, назначенное SA. Он используется для различения различных SA, заканчивающихся в одном и том же пункте назначения и использующих один и тот же протокол IPsec.

-

Каждый пакет IPsec содержит заголовок, содержащий поле SPI. SPI предоставляется для сопоставления входящего пакета с SA.

-

SPI — это случайное число, генерируемое отправителем для идентификации SA для получателя.

-

-

IP-адрес назначения — это может быть IP-адрес конечного маршрутизатора.

-

Идентификатор протокола безопасности — указывает, является ли ассоциация AH или ESP SA.

Индекс параметров безопасности (SPI).

Это 32-битное значение, назначенное SA. Он используется для различения различных SA, заканчивающихся в одном и том же пункте назначения и использующих один и тот же протокол IPsec.

Каждый пакет IPsec содержит заголовок, содержащий поле SPI. SPI предоставляется для сопоставления входящего пакета с SA.

SPI — это случайное число, генерируемое отправителем для идентификации SA для получателя.

IP-адрес назначения — это может быть IP-адрес конечного маршрутизатора.

Идентификатор протокола безопасности — указывает, является ли ассоциация AH или ESP SA.

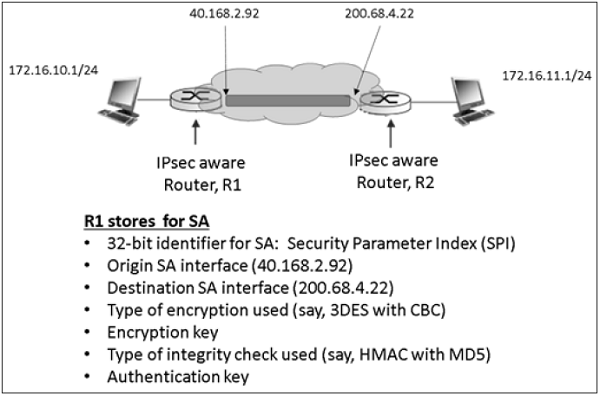

Пример SA между двумя маршрутизаторами, участвующими в обмене IPsec, показан на следующей диаграмме.

Безопасность административных баз данных

В IPsec есть две базы данных, которые контролируют обработку дейтаграммы IPsec. Одна — это база данных ассоциации безопасности (SAD), а другая — база данных политики безопасности (SPD). Каждая связывающая конечная точка, использующая IPsec, должна иметь логически раздельные SAD и SPD.

База данных Ассоциации безопасности

В связи IPsec конечная точка содержит состояние SA в базе данных ассоциации безопасности (SAD). Каждая запись SA в базе данных SAD содержит девять параметров, как показано в следующей таблице:

| Sr.No. | Параметры и описание |

|---|---|

| 1 |

Счетчик порядковых номеров Для исходящих сообщений. Это 32-битный порядковый номер, указанный в заголовках AH или ESP. |

| 2 |

Счетчик переполнения порядкового номера Устанавливает флаг опции, чтобы предотвратить дальнейшую связь с использованием определенного SA |

| 3 |

32-битное окно анти-воспроизведения Используется для определения того, является ли входящий пакет AH или ESP воспроизведением |

| 4 |

Время жизни СА Время, пока SA остаются активными |

| 5 |

Алгоритм — АХ Используется в AH и связанном ключе |

| 6 |

Алгоритм — ESP Auth Используется в части аутентификации заголовка ESP |

| 7 |

Алгоритм — Шифрование ESP Используется при шифровании ESP и информации о связанном ключе |

| 8 |

Режим работы IPsec Транспортный или туннельный режим |

| 9 |

Path MTU (PMTU) Любая наблюдаемая траектория максимальной единицы передачи (чтобы избежать фрагментации) |

Счетчик порядковых номеров

Для исходящих сообщений. Это 32-битный порядковый номер, указанный в заголовках AH или ESP.

Счетчик переполнения порядкового номера

Устанавливает флаг опции, чтобы предотвратить дальнейшую связь с использованием определенного SA

32-битное окно анти-воспроизведения

Используется для определения того, является ли входящий пакет AH или ESP воспроизведением

Время жизни СА

Время, пока SA остаются активными

Алгоритм — АХ

Используется в AH и связанном ключе

Алгоритм — ESP Auth

Используется в части аутентификации заголовка ESP

Алгоритм — Шифрование ESP

Используется при шифровании ESP и информации о связанном ключе

Режим работы IPsec

Транспортный или туннельный режим

Path MTU (PMTU)

Любая наблюдаемая траектория максимальной единицы передачи (чтобы избежать фрагментации)

Все записи SA в SAD индексируются тремя параметрами SA: IP-адрес назначения, идентификатор протокола безопасности и SPI.

База данных политики безопасности

SPD используется для обработки исходящих пакетов. Это помогает решить, какие записи SAD следует использовать. Если запись SAD не существует, SPD используется для создания новых.

Любая запись SPD будет содержать —

-

Указатель на активную SA проводится в SAD.

-

Поля селектора — поле во входящем пакете с верхнего уровня, используемое для определения применения IPsec. Селекторы могут включать в себя адрес источника и получателя, номера портов, если необходимо, идентификаторы приложений, протоколы и т. Д.

Указатель на активную SA проводится в SAD.

Поля селектора — поле во входящем пакете с верхнего уровня, используемое для определения применения IPsec. Селекторы могут включать в себя адрес источника и получателя, номера портов, если необходимо, идентификаторы приложений, протоколы и т. Д.

Исходящие IP-дейтаграммы идут от записи SPD к конкретному SA, чтобы получить параметры кодирования. Входящая дейтаграмма IPsec попадает в правильный SA напрямую, используя тройку SPI / DEST IP / Protocol, и оттуда извлекает соответствующую запись SAD.

SPD также может указывать трафик, который должен обходить IPsec. SPD можно рассматривать как фильтр пакетов, в котором решаются действия, связанные с активацией процессов SA.

Резюме

IPsec — это набор протоколов для защиты сетевых подключений. Это довольно сложный механизм, потому что вместо простого определения конкретного алгоритма шифрования и функции аутентификации, он обеспечивает структуру, которая позволяет реализовать все, с чем согласны обе стороны.

Заголовок аутентификации (AH) и полезная нагрузка инкапсуляции безопасности (ESP) являются двумя основными протоколами связи, используемыми IPsec. В то время как AH только аутентифицируется, ESP может шифровать и аутентифицировать данные, передаваемые по соединению.

Транспортный режим обеспечивает безопасное соединение между двумя конечными точками без изменения заголовка IP. Туннельный режим инкапсулирует весь IP-пакет полезной нагрузки. Добавляет новый заголовок IP. Последний используется для формирования традиционной VPN, поскольку он обеспечивает виртуальный безопасный туннель через ненадежный Интернет.

Настройка соединения IPsec включает в себя все виды крипто-выбора. Аутентификация обычно строится поверх криптографического хэша, такого как MD5 или SHA-1. Алгоритмы шифрования — это DES, 3DES, Blowfish и AES. Возможны и другие алгоритмы.

Обе взаимодействующие конечные точки должны знать секретные значения, используемые при хешировании или шифровании. Ручные ключи требуют ручного ввода секретных значений на обоих концах, предположительно передаваемых каким-либо внеполосным механизмом, и IKE (Internet Key Exchange) является сложным механизмом для этого в режиме онлайн.