Мы видели, что быстрый рост Интернета вызвал серьезную озабоченность по поводу сетевой безопасности. Для обеспечения безопасности на прикладном, транспортном или сетевом уровне сети было разработано несколько методов.

Многие организации внедряют меры безопасности на более высоких уровнях OSI, от уровня приложений до уровня IP. Однако одной областью, обычно оставляемой без присмотра, является укрепление уровня канала передачи данных. Это может открыть сеть для множества атак и компромиссов.

В этой главе мы обсудим проблемы безопасности на канальном уровне и методы их решения. Наше обсуждение будет сосредоточено на сети Ethernet.

Проблемы безопасности на канальном уровне

Канальный уровень в сетях Ethernet очень подвержен нескольким атакам. Наиболее распространенные атаки —

ARP спуфинг

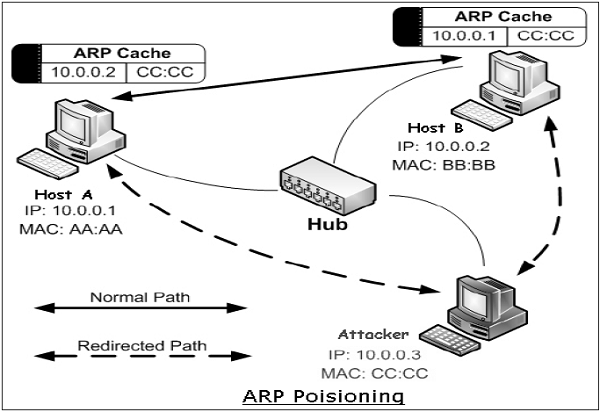

Протокол разрешения адресов (ARP) — это протокол, используемый для сопоставления IP-адреса с физическим машинным адресом, распознаваемым в локальной сети Ethernet. Когда хост-машине необходимо найти физический адрес управления доступом к среде (MAC) для IP-адреса, он передает запрос ARP. Другой хост, которому принадлежит IP-адрес, отправляет ответное сообщение ARP со своим физическим адресом.

Каждый хост-компьютер в сети поддерживает таблицу, которая называется «ARP-кеш». Таблица содержит IP-адрес и связанные MAC-адреса другого хоста в сети.

Поскольку ARP является протоколом без сохранения состояния, каждый раз, когда хост получает ответ ARP от другого хоста, даже если он не отправил запрос ARP, он принимает эту запись ARP и обновляет свой кэш ARP. Процесс изменения ARP-кэша целевого хоста с помощью поддельной записи, известной как отравление ARP или подмена ARP.

Подмена ARP может позволить злоумышленнику выдать себя за легитимного хоста, а затем перехватить кадры данных в сети, изменить или остановить их. Часто атака используется для запуска других атак, таких как «человек посередине», перехват сеанса или отказ в обслуживании.

MAC Flooding

Каждый коммутатор в Ethernet имеет таблицу контентно-адресуемой памяти (CAM), в которой хранятся MAC-адреса, номера портов коммутатора и другая информация. Стол имеет фиксированный размер. При атаке с использованием MAC-адреса злоумышленник заполняет коммутатор MAC-адресами, используя поддельные пакеты ARP, до тех пор, пока таблица CAM не заполнится.

Как только CAM затоплен, коммутатор переходит в режим концентратора и начинает транслировать трафик, который не имеет записи CAM. Злоумышленник, находящийся в одной сети, теперь получает все кадры, предназначенные только для определенного хоста.

Порт Кража

Коммутаторы Ethernet имеют возможность изучать и привязывать MAC-адреса к портам. Когда коммутатор получает трафик от порта с MAC-адресом источника, он связывает номер порта и этот MAC-адрес.

Атака кражи портов использует эту способность коммутаторов. Атакующий заполняет коммутатор поддельными кадрами ARP с MAC-адресом целевого хоста в качестве адреса источника. Коммутатор обманут, полагая, что целевой хост находится на порту, к которому фактически подключен злоумышленник.

Теперь все фреймы данных, предназначенные для целевого хоста, отправляются на порт коммутатора атакующего, а не на целевой хост. Таким образом, злоумышленник теперь получает все кадры, которые фактически были предназначены только для целевого хоста.

Атаки DHCP

Протокол динамической конфигурации хоста (DHCP) не является протоколом связи данных, но решения для атак DHCP также полезны для предотвращения атак уровня 2.

DHCP используется для динамического выделения IP-адресов компьютерам в течение определенного периода времени. Можно атаковать DHCP-серверы, вызывая отказ в обслуживании в сети или выдавая себя за DHCP-сервер. При атаке голоданием DHCP злоумышленник запрашивает все доступные адреса DHCP. Это приводит к отказу в обслуживании законного хоста в сети.

При атаке с использованием спуфинга DHCP злоумышленник может развернуть мошеннический DHCP-сервер для предоставления адресов клиентам. Здесь злоумышленник может предоставить хост-компьютерам шлюз по умолчанию для ружья с ответами DHCP. Фреймы данных от хоста теперь направляются в шлюз шлюза, где злоумышленник может перехватить весь пакет и ответить на реальный шлюз или отбросить их.

Другие атаки

В дополнение к вышеупомянутым популярным атакам существуют и другие атаки, такие как широковещательная передача на уровне 2, отказ в обслуживании (DoS), клонирование MAC-адресов.

В случае широковещательной атаки злоумышленник отправляет поддельные ARP-ответы хостам в сети. Эти ответы ARP устанавливают MAC-адрес шлюза по умолчанию на широковещательный адрес. Это приводит к тому, что весь исходящий трафик получает широковещательную рассылку, что позволяет злоумышленнику прослушивать, сидя в том же Ethernet. Этот тип атаки также влияет на пропускную способность сети.

В DoS-атаках на уровне 2 злоумышленник обновляет кэши ARP узлов в сети с помощью несуществующих MAC-адресов. Предполагается, что MAC-адрес каждой сетевой интерфейсной карты в сети является глобально уникальным. Однако это можно легко изменить, включив клонирование MAC. Атакующий отключает целевой хост с помощью DoS-атаки, а затем использует IP-адреса и MAC-адреса целевого хоста.

Злоумышленник выполняет атаки для запуска атак более высокого уровня, чтобы поставить под угрозу безопасность информации, передаваемой по сети. Он может перехватить все кадры и сможет прочитать данные кадра. Злоумышленник может действовать как посредник и изменять данные или просто отбрасывать кадр, приводящий к DoS. Он может перехватить текущую сессию между целевым хостом и другими машинами и передать неверную информацию.

Защита локальных сетей Ethernet

Мы обсудили некоторые широко известные атаки на канальном уровне в предыдущем разделе. Несколько методов были разработаны, чтобы смягчить эти типы атак. Некоторые из важных методов —

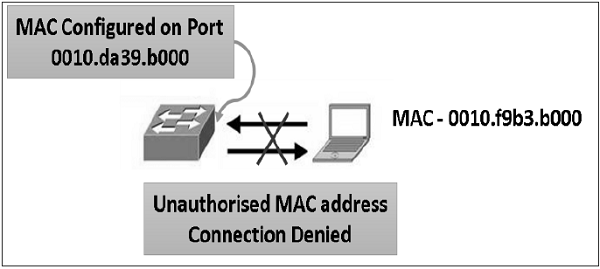

Безопасность порта

Это функция безопасности уровня 2, доступная на интеллектуальных коммутаторах Ethernet. Он включает в себя привязку физического порта коммутатора к определенному MAC-адресу / адресам. Любой может получить доступ к незащищенной сети, просто подключив хост к одному из доступных портов коммутатора. Но безопасность порта может обеспечить доступ уровня 2.

По умолчанию защита порта ограничивает количество входящих MAC-адресов до одного. Однако можно разрешить нескольким авторизованным хостам подключаться к этому порту через конфигурацию. Разрешенные MAC-адреса для интерфейса могут быть статически настроены. Удобной альтернативой является включение «залипания» изучения MAC-адресов, при котором MAC-адреса будут динамически изучаться портом коммутатора до тех пор, пока не будет достигнут максимальный предел для порта.

Для обеспечения безопасности, реакция на изменение указанных MAC-адресов на порту или избыточные адреса на порту может контролироваться многими различными способами. Порт может быть настроен на отключение или блокировку MAC-адресов, которые превышают указанный предел. Рекомендуется отключить порт. Безопасность порта предотвращает атаки MAC-наводнений и клонирования.

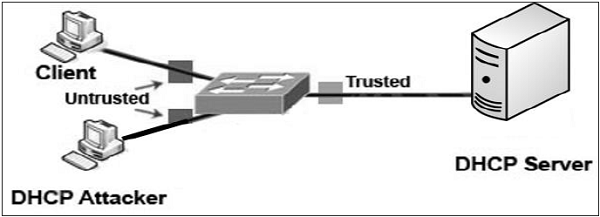

DHCP Snooping

Мы видели, что спуфинг DHCP — это атака, при которой злоумышленник прослушивает DHCP-запросы от хоста в сети и отвечает на них ложным DHCP-ответом до того, как санкционированный DHCP-ответ приходит на хост.

Отслеживание DHCP может предотвратить такие атаки. DHCP snooping — это функция переключения. Коммутатор можно настроить, чтобы определить, какие порты коммутатора могут отвечать на запросы DHCP. Порты коммутатора определяются как доверенные или ненадежные порты.

Только порты, которые подключаются к авторизованному серверу DHCP, настроены как «доверенные» и могут отправлять все типы сообщений DHCP. Все остальные порты коммутатора ненадежны и могут отправлять только запросы DHCP. Если на ненадежном порту виден ответ DHCP, порт отключается.

Предотвращение подмены ARP

Метод защиты портов может предотвратить атаки MAC-наводнений и клонирования. Тем не менее, это не предотвращает подмену ARP. Защита порта проверяет адрес источника MAC в заголовке кадра, но кадры ARP содержат дополнительное поле источника MAC в полезной нагрузке данных, и хост использует это поле для заполнения своего кэша ARP. Некоторые методы предотвращения ARP-спуфинга перечислены ниже.

-

Статический ARP. Одним из рекомендуемых действий является использование статических записей ARP в таблице ARP хоста. Статические записи ARP являются постоянными записями в кэше ARP. Однако этот метод нецелесообразен. Кроме того, он не позволяет использовать некоторый протокол динамической конфигурации хоста (DHCP), поскольку статический IP-адрес должен использоваться для всех хостов в сети уровня 2.

-

Система обнаружения вторжений — метод защиты заключается в использовании системы обнаружения вторжений (IDS), настроенной на обнаружение большого количества трафика ARP. Тем не менее, IDS склонен сообщать о ложных срабатываниях.

-

Динамическая проверка ARP. Этот метод предотвращения ARP-спуфинга аналогичен DHCP Snooping. Он использует доверенные и ненадежные порты. Ответы ARP допускаются в интерфейс коммутатора только на доверенных портах. Если ответ ARP приходит на коммутатор на ненадежном порту, содержимое пакета ответа ARP сравнивается с таблицей привязки DHCP для проверки его точности. Если ответ ARP недействителен, ответ ARP отбрасывается и порт отключается.

Статический ARP. Одним из рекомендуемых действий является использование статических записей ARP в таблице ARP хоста. Статические записи ARP являются постоянными записями в кэше ARP. Однако этот метод нецелесообразен. Кроме того, он не позволяет использовать некоторый протокол динамической конфигурации хоста (DHCP), поскольку статический IP-адрес должен использоваться для всех хостов в сети уровня 2.

Система обнаружения вторжений — метод защиты заключается в использовании системы обнаружения вторжений (IDS), настроенной на обнаружение большого количества трафика ARP. Тем не менее, IDS склонен сообщать о ложных срабатываниях.

Динамическая проверка ARP. Этот метод предотвращения ARP-спуфинга аналогичен DHCP Snooping. Он использует доверенные и ненадежные порты. Ответы ARP допускаются в интерфейс коммутатора только на доверенных портах. Если ответ ARP приходит на коммутатор на ненадежном порту, содержимое пакета ответа ARP сравнивается с таблицей привязки DHCP для проверки его точности. Если ответ ARP недействителен, ответ ARP отбрасывается и порт отключается.

Защита протокола связующего дерева

Протокол связующего дерева (STP) — это протокол управления каналом 2 уровня. Основная цель STP — обеспечить отсутствие петель потока данных, когда в сети есть избыточные пути. Как правило, избыточные пути создаются для обеспечения надежности сети. Но они могут образовывать смертельные петли, которые могут привести к DoS-атаке в сети.

Протокол связующего дерева

Чтобы обеспечить желаемую избыточность пути, а также чтобы избежать состояния петли, STP определяет дерево, которое охватывает все коммутаторы в сети. STP переводит определенные избыточные каналы передачи данных в заблокированное состояние и сохраняет другие ссылки в состоянии пересылки.

Если соединение в состоянии пересылки выходит из строя, STP перенастраивает сеть и переопределяет пути данных, активируя соответствующий резервный путь. STP работает на мостах и коммутаторах, развернутых в сети. Все коммутаторы обмениваются информацией для выбора корневого коммутатора и для последующей настройки сети. Блоки данных протокола моста (BPDU) переносят эту информацию. Посредством обмена BPDU все коммутаторы в сети выбирают корневой мост / коммутатор, который становится центральным узлом в сети и контролирует заблокированные и переадресованные каналы.

Атаки на СТП

-

Принимая Корневой мост. Это один из наиболее разрушительных типов атак на уровне 2. По умолчанию коммутатор локальной сети принимает любой BPDU, отправленный от соседнего коммутатора, по номинальной стоимости. Между прочим, STP является доверенным, не сохраняющим состояния и не предоставляет никакого механизма аутентификации звука.

-

Находясь в режиме корневой атаки, атакующий коммутатор отправляет BPDU каждые 2 секунды с тем же приоритетом, что и у текущего корневого моста, но с немного меньшим численным MAC-адресом, что обеспечивает его победу в процессе выбора корневого моста. Коммутатор-злоумышленник может запустить DoS-атаку, если он не распознает должным образом другие коммутаторы, вызывающие переполнение BPDU, или подвергает коммутаторы чрезмерной обработке BPDUS, заявив, что он одновременно является суперпользователем, и быстро откатился назад.

-

DoS с использованием Flood of Configuration BPDU. Атакующий коммутатор не пытается вступить во владение как root. Вместо этого он генерирует большое количество BPDU в секунду, что приводит к очень высокой загрузке ЦП на коммутаторах.

Принимая Корневой мост. Это один из наиболее разрушительных типов атак на уровне 2. По умолчанию коммутатор локальной сети принимает любой BPDU, отправленный от соседнего коммутатора, по номинальной стоимости. Между прочим, STP является доверенным, не сохраняющим состояния и не предоставляет никакого механизма аутентификации звука.

Находясь в режиме корневой атаки, атакующий коммутатор отправляет BPDU каждые 2 секунды с тем же приоритетом, что и у текущего корневого моста, но с немного меньшим численным MAC-адресом, что обеспечивает его победу в процессе выбора корневого моста. Коммутатор-злоумышленник может запустить DoS-атаку, если он не распознает должным образом другие коммутаторы, вызывающие переполнение BPDU, или подвергает коммутаторы чрезмерной обработке BPDUS, заявив, что он одновременно является суперпользователем, и быстро откатился назад.

DoS с использованием Flood of Configuration BPDU. Атакующий коммутатор не пытается вступить во владение как root. Вместо этого он генерирует большое количество BPDU в секунду, что приводит к очень высокой загрузке ЦП на коммутаторах.

Предотвращение атак на STP

К счастью, контрмеры для атаки с использованием корневого захвата просты и понятны. Две функции помогают победить атаку с захватом root.

-

Root Guard — Root Guard ограничивает порты коммутатора, из которых может быть согласован корневой мост. Если порт «root-guard-enabled» получает BPDU, которые превосходят те, которые отправляет текущий корневой мост, то этот порт переводится в состояние, несовместимое с корнем, и трафик данных через этот порт не пересылается. Корневая защита лучше всего развернута в отношении портов, которые подключаются к коммутаторам, которые не должны вступать во владение в качестве корневого моста.

-

BPDU-Guard — BPDU-Guard используется для защиты сети от проблем, которые могут быть вызваны приемом BPDU на портах доступа. Это порты, которые не должны их получать. Защита BPDU лучше всего развернута к портам, обращенным к пользователю, чтобы предотвратить вставку мошеннического коммутатора злоумышленником.

Root Guard — Root Guard ограничивает порты коммутатора, из которых может быть согласован корневой мост. Если порт «root-guard-enabled» получает BPDU, которые превосходят те, которые отправляет текущий корневой мост, то этот порт переводится в состояние, несовместимое с корнем, и трафик данных через этот порт не пересылается. Корневая защита лучше всего развернута в отношении портов, которые подключаются к коммутаторам, которые не должны вступать во владение в качестве корневого моста.

BPDU-Guard — BPDU-Guard используется для защиты сети от проблем, которые могут быть вызваны приемом BPDU на портах доступа. Это порты, которые не должны их получать. Защита BPDU лучше всего развернута к портам, обращенным к пользователю, чтобы предотвратить вставку мошеннического коммутатора злоумышленником.

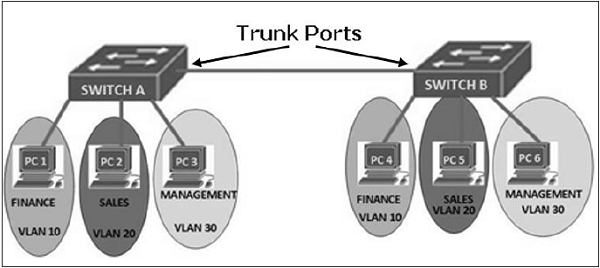

Защита виртуальной локальной сети

В локальных сетях виртуальные локальные сети (VLAN) иногда настраиваются в качестве меры безопасности для ограничения числа хостов, восприимчивых к атакам уровня 2. VLAN создают сетевые границы, через которые широковещательный (ARP, DHCP) трафик не может пересекаться.

Виртуальная локальная сеть

Сеть, использующая коммутаторы, поддерживающие возможности VLAN, может быть настроена для определения нескольких VLAN в одной физической инфраструктуре LAN.

Распространенной формой VLAN является VLAN на основе порта. В этой структуре VLAN порты коммутатора сгруппированы в VLAN с помощью программного обеспечения для управления коммутатором. Таким образом, один физический коммутатор может действовать как несколько виртуальных коммутаторов.

Использование VLAN обеспечивает изоляцию трафика. Он разделяет большую сеть широковещательного уровня 2 на более мелкие сети логического уровня 2 и, таким образом, уменьшает объем атак, таких как спуфинг ARP / DHCP. Кадры данных одной VLAN могут перемещаться из / в порты, принадлежащие только одной VLAN. Пересылка кадров между двумя VLAN осуществляется через маршрутизацию.

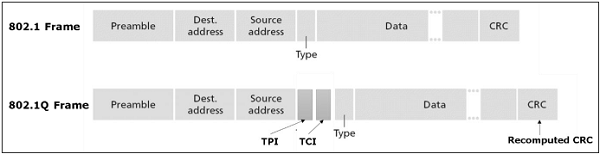

Сети VLAN обычно охватывают несколько коммутаторов, как показано на схеме выше. Линия между магистральными портами переносит кадры всех VLAN, определенных для нескольких физических коммутаторов. Следовательно, кадры VLAN, пересылаемые между коммутаторами, не могут быть простыми кадрами формата IEEE 802.1 Ethernet. Поскольку эти кадры перемещаются по одному и тому же физическому каналу, им теперь необходимо передавать информацию VLAN ID. Протокол IEEE 802.1Q добавляет / удаляет дополнительные поля заголовка для простых кадров Ethernet, пересылаемых между магистральными портами.

Когда поле, следующее за двумя полями IP-адресов, равно 0x8100 (> 1500), кадр идентифицируется как кадр 802.1Q. Значение 2-байтового идентификатора протокола тэга (TPI) составляет 81-00. Поле TCI состоит из 3-битной информации о приоритете, 1-битного индикатора приемлемого сброса (DEI) и 12-битного VLAN ID. Это 3-битное поле приоритета и поле DEI не относятся к VLAN. Приоритетные биты используются для обеспечения качества обслуживания.

Когда кадр не принадлежит ни одной VLAN, существует идентификатор VLAN по умолчанию, с которым считается, что кадр связан с.

Атака на VLAN и профилактические меры

При атаке со скачкообразной перестройкой VLAN злоумышленник в одной VLAN может получить доступ к трафику в других VLAN, который обычно недоступен. Он будет обходить устройство 3-го уровня (маршрутизатор) при обмене данными из одной VLAN в другую, что отрицательно скажется на цели создания VLAN.

Перескок VLAN может быть выполнен двумя способами; переключить спуфинг и двойную метку.

Переключатель Спуфинг

Это может произойти, когда порт коммутатора, к которому подключен злоумышленник, находится либо в режиме транкинга, либо в режиме автосогласования. Атакующий действует как коммутатор и добавляет к своим исходящим фреймам заголовки инкапсуляции 802.1Q с тегами VLAN для целевых удаленных VLAN. Приемный коммутатор интерпретирует эти кадры как полученные от другого коммутатора 802.1Q и передает кадры в целевую VLAN.

Двумя превентивными мерами против атак спуфинга коммутатора являются перевод граничных портов в режим статического доступа и отключение автосогласования на всех портах.

Двойная метка

В этой атаке злоумышленник, подключенный к собственному порту VLAN коммутатора, добавляет в заголовок кадра два тега VLAN. Первый тег относится к собственной VLAN, а второй — к целевой VLAN. Когда первый коммутатор получает кадры атакующего, он удаляет первый тег, поскольку кадры собственной VLAN пересылаются без тега на магистральный порт.

-

Поскольку второй тег никогда не удалялся первым коммутатором, получающий коммутатор идентифицирует оставшийся тег как пункт назначения VLAN и перенаправляет кадры целевому хосту в этой VLAN. Атака двойного тегирования использует концепцию собственной VLAN. Поскольку VLAN 1 является VLAN по умолчанию для портов доступа и собственной VLAN по умолчанию на соединительных линиях, это простая цель.

-

Первой мерой предотвращения является удаление всех портов доступа из VLAN 1 по умолчанию, поскольку порт злоумышленника должен совпадать с портом собственной VLAN коммутатора. Вторая мера предотвращения состоит в том, чтобы назначить собственную VLAN на всех магистралях коммутатора некоторой неиспользуемой VLAN, скажем, идентификатору VLAN 999. И, наконец, все коммутаторы должны быть настроены для выполнения явного тегирования собственных кадров VLAN на магистральном порту.

Поскольку второй тег никогда не удалялся первым коммутатором, получающий коммутатор идентифицирует оставшийся тег как пункт назначения VLAN и перенаправляет кадры целевому хосту в этой VLAN. Атака двойного тегирования использует концепцию собственной VLAN. Поскольку VLAN 1 является VLAN по умолчанию для портов доступа и собственной VLAN по умолчанию на соединительных линиях, это простая цель.

Первой мерой предотвращения является удаление всех портов доступа из VLAN 1 по умолчанию, поскольку порт злоумышленника должен совпадать с портом собственной VLAN коммутатора. Вторая мера предотвращения состоит в том, чтобы назначить собственную VLAN на всех магистралях коммутатора некоторой неиспользуемой VLAN, скажем, идентификатору VLAN 999. И, наконец, все коммутаторы должны быть настроены для выполнения явного тегирования собственных кадров VLAN на магистральном порту.

Защита беспроводной локальной сети

Беспроводная локальная сеть — это сеть беспроводных узлов в ограниченной географической зоне, такой как офисное здание или школьный городок. Узлы способны к радиосвязи.

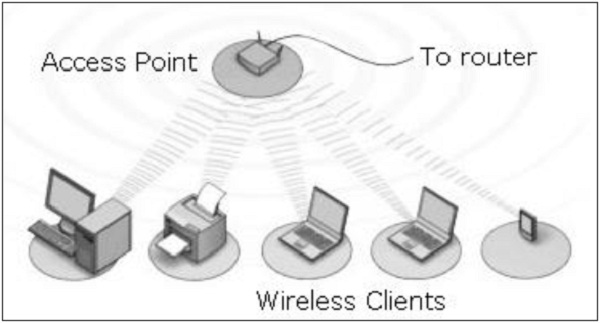

Беспроводная сеть

Беспроводная локальная сеть обычно реализуется как расширение существующей проводной локальной сети для обеспечения доступа к сети с мобильностью устройства. Наиболее широко применяемые технологии беспроводных локальных сетей основаны на стандарте IEEE 802.11 и его поправках.

Два основных компонента беспроводной локальной сети:

-

Точки доступа (AP) — это базовые станции для беспроводной сети. Они передают и принимают радиочастоты для связи с беспроводными клиентами.

-

Беспроводные клиенты. Это вычислительные устройства, оснащенные беспроводной сетевой картой (WNIC). Ноутбуки, IP-телефоны, КПК являются типичными примерами беспроводных клиентов.

Точки доступа (AP) — это базовые станции для беспроводной сети. Они передают и принимают радиочастоты для связи с беспроводными клиентами.

Беспроводные клиенты. Это вычислительные устройства, оснащенные беспроводной сетевой картой (WNIC). Ноутбуки, IP-телефоны, КПК являются типичными примерами беспроводных клиентов.

Многие организации внедрили беспроводные локальные сети. Эти сети растут феноменально. Таким образом, крайне важно понимать угрозы в беспроводных локальных сетях и изучать общие превентивные меры для обеспечения безопасности сети.

Атаки в беспроводной локальной сети

Типичные атаки, выполняемые в беспроводной локальной сети:

-

Подслушивание — злоумышленник пассивно отслеживает данные в беспроводных сетях, включая учетные данные для проверки подлинности.

-

Маскарадинг — злоумышленник выдает себя за авторизованного пользователя и получает доступ и привилегии в беспроводных сетях.

-

Анализ трафика — злоумышленник отслеживает передачу по беспроводным сетям, чтобы определить шаблоны связи и участников.

-

Отказ в обслуживании — злоумышленник предотвращает или ограничивает нормальное использование или управление беспроводной локальной сетью или сетевыми устройствами.

-

Модификация / воспроизведение сообщения — злоумышленник изменяет или отвечает на законное сообщение, отправленное через беспроводные сети, удаляя, добавляя, изменяя или переупорядочивая его.

Подслушивание — злоумышленник пассивно отслеживает данные в беспроводных сетях, включая учетные данные для проверки подлинности.

Маскарадинг — злоумышленник выдает себя за авторизованного пользователя и получает доступ и привилегии в беспроводных сетях.

Анализ трафика — злоумышленник отслеживает передачу по беспроводным сетям, чтобы определить шаблоны связи и участников.

Отказ в обслуживании — злоумышленник предотвращает или ограничивает нормальное использование или управление беспроводной локальной сетью или сетевыми устройствами.

Модификация / воспроизведение сообщения — злоумышленник изменяет или отвечает на законное сообщение, отправленное через беспроводные сети, удаляя, добавляя, изменяя или переупорядочивая его.

Меры безопасности в беспроводной сети

Меры безопасности предоставляют средства для отражения атак и управления рисками для сетей. Это управление сетью, эксплуатация и технические меры. Ниже мы опишем технические меры, принятые для обеспечения конфиденциальности, доступности и целостности данных, передаваемых через беспроводные локальные сети.

В беспроводных локальных сетях все точки доступа должны быть настроены для обеспечения безопасности посредством шифрования и аутентификации клиента. Типы схем, используемых в беспроводной локальной сети для обеспечения безопасности, следующие:

Wired Equivalent Privacy (WEP)

Это алгоритм шифрования, встроенный в стандарт 802.11 для защиты беспроводных сетей. WEP-шифрование использует потоковый шифр RC4 (Rivest Cipher 4) с 40-битными / 104-битными ключами и 24-битным вектором инициализации. Он также может обеспечить аутентификацию конечной точки.

Это, однако, самый слабый механизм безопасности шифрования, поскольку в WEP-шифровании был обнаружен ряд недостатков. WEP также не имеет протокола аутентификации. Следовательно, использование WEP не рекомендуется.

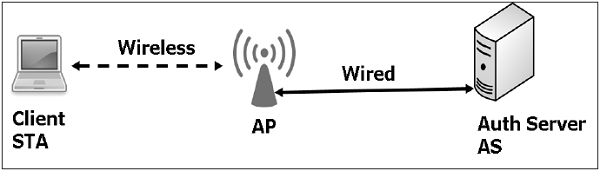

Протокол 802.11i

В этом протоколе возможны многочисленные и более сильные формы шифрования. Он был разработан для замены слабой схемы WEP. Это обеспечивает механизм распределения ключей. Он поддерживает один ключ на станцию и не использует один и тот же ключ для всех. Он использует сервер аутентификации отдельно от точки доступа.

IEEE802.11i предписывает использовать протокол с именем Counter mode с CBC-MAC Protocol (CCMP). CCMP обеспечивает конфиденциальность и целостность передаваемых данных, а также подлинность отправителя. Он основан на блочном шифре AES.

Протокол IEEE802.11i имеет четыре фазы работы.

-

STA и AP взаимодействуют и обнаруживают возможности взаимной безопасности, такие как поддерживаемые алгоритмы.

-

STA и AS взаимно аутентифицируются и совместно генерируют мастер-ключ (MK). AP действует как «проход».

-

STA получает парный мастер-ключ (PMK). AS получает тот же PMK и отправляет AP.

-

STA, AP используют PMK для получения временного ключа (TK), который должен использоваться для шифрования сообщений и целостности данных.

STA и AP взаимодействуют и обнаруживают возможности взаимной безопасности, такие как поддерживаемые алгоритмы.

STA и AS взаимно аутентифицируются и совместно генерируют мастер-ключ (MK). AP действует как «проход».

STA получает парный мастер-ключ (PMK). AS получает тот же PMK и отправляет AP.

STA, AP используют PMK для получения временного ключа (TK), который должен использоваться для шифрования сообщений и целостности данных.

Другие Стандарты

-

Защищенный доступ Wi-Fi (WPA) — этот протокол реализует большинство стандартов IEEE 802.11i. Он существовал до IEEE 802.11i и использует алгоритм шифрования RC4. Имеет два режима работы. В режиме «Enterprise» WPA использует протокол аутентификации 802.1x для связи с сервером аутентификации, и, следовательно, предварительные мастер-ключи (PMK) являются специфическими для клиентской станции. В «Персональном» режиме он не использует 802.1x, PMK заменяется предварительным общим ключом, который используется для сред беспроводной локальной сети малого офиса (SOHO).

WPA также включает проверку целостности звукового сообщения, заменяющую циклическую проверку избыточности (CRC), которая использовалась стандартом WEP.

-

WPA2 — WPA2 заменил WPA. WPA2 реализует все обязательные элементы схемы IEEE 802.11i. В частности, он включает обязательную поддержку CCMP, режима шифрования на основе AES с высокой степенью безопасности. Таким образом, что касается атак, WPA2 / IEEE802.11i предоставляет адекватные решения для защиты от уязвимостей WEP, атак типа «человек посередине», подделки пакетов подделки и атак воспроизведения. Однако DoS-атака не рассматривается должным образом, и не существует надежных протоколов, позволяющих остановить такие атаки, потому что такие атаки нацелены на физический уровень, например, на вмешательство в полосу частот.

Защищенный доступ Wi-Fi (WPA) — этот протокол реализует большинство стандартов IEEE 802.11i. Он существовал до IEEE 802.11i и использует алгоритм шифрования RC4. Имеет два режима работы. В режиме «Enterprise» WPA использует протокол аутентификации 802.1x для связи с сервером аутентификации, и, следовательно, предварительные мастер-ключи (PMK) являются специфическими для клиентской станции. В «Персональном» режиме он не использует 802.1x, PMK заменяется предварительным общим ключом, который используется для сред беспроводной локальной сети малого офиса (SOHO).

WPA также включает проверку целостности звукового сообщения, заменяющую циклическую проверку избыточности (CRC), которая использовалась стандартом WEP.

WPA2 — WPA2 заменил WPA. WPA2 реализует все обязательные элементы схемы IEEE 802.11i. В частности, он включает обязательную поддержку CCMP, режима шифрования на основе AES с высокой степенью безопасности. Таким образом, что касается атак, WPA2 / IEEE802.11i предоставляет адекватные решения для защиты от уязвимостей WEP, атак типа «человек посередине», подделки пакетов подделки и атак воспроизведения. Однако DoS-атака не рассматривается должным образом, и не существует надежных протоколов, позволяющих остановить такие атаки, потому что такие атаки нацелены на физический уровень, например, на вмешательство в полосу частот.

Резюме

В этой главе мы рассмотрели методы атак и смягчения последствий, предполагающие использование коммутируемой сети Ethernet с IP. Если ваша сеть не использует Ethernet в качестве протокола уровня 2, некоторые из этих атак могут быть неприменимы, но есть вероятность, что такая сеть уязвима для различных типов атак.

Безопасность так же сильна, как и самое слабое звено. Когда дело доходит до сетей, уровень 2 может быть очень слабым звеном. Меры безопасности уровня 2, упомянутые в этой главе, имеют большое значение для защиты сети от многих типов атак.