В современную эпоху организации в значительной степени полагаются на компьютерные сети для эффективного и продуктивного обмена информацией по всей организации. Организационные компьютерные сети в настоящее время становятся большими и повсеместными. Предполагая, что у каждого сотрудника есть выделенная рабочая станция, в крупной компании будет несколько тысяч рабочих станций и много серверов в сети.

Вполне вероятно, что эти рабочие станции не могут управляться централизованно и не имеют защиты по периметру. Они могут иметь различные операционные системы, аппаратные средства, программное обеспечение и протоколы с разным уровнем кибер-осведомленности среди пользователей. А теперь представьте, что эти тысячи рабочих станций в сети компании напрямую подключены к Интернету. Этот вид незащищенной сети становится целью для атаки, которая содержит ценную информацию и отображает уязвимости.

В этой главе мы расскажем об основных уязвимостях сети и значении сетевой безопасности. В последующих главах мы обсудим методы достижения того же.

Физическая сеть

Сеть определяется как два или более вычислительных устройства, соединенных вместе для эффективного совместного использования ресурсов. Кроме того, соединение двух или более сетей вместе называется межсетевым взаимодействием. Таким образом, Интернет — это просто объединенная сеть — совокупность взаимосвязанных сетей.

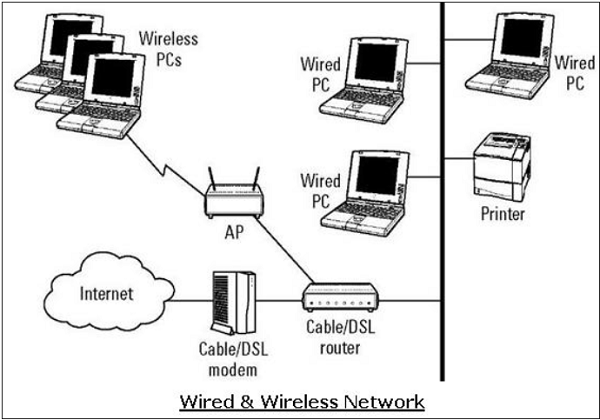

Для настройки своей внутренней сети организация имеет различные варианты. Он может использовать проводную сеть или беспроводную сеть для подключения всех рабочих станций. В настоящее время организации в основном используют комбинацию как проводных, так и беспроводных сетей.

Проводные и беспроводные сети

В проводной сети устройства подключаются друг к другу с помощью кабелей. Как правило, проводные сети основаны на протоколе Ethernet, где устройства подключаются с помощью кабелей неэкранированной витой пары (UTP) к различным коммутаторам. Эти коммутаторы дополнительно подключены к сетевому маршрутизатору для доступа в Интернет.

В беспроводной сети устройство подключается к точке доступа посредством радиопередач. Точки доступа дополнительно подключаются через кабели к коммутатору / маршрутизатору для доступа к внешней сети.

Беспроводные сети приобрели популярность благодаря мобильности, предлагаемой ими. Мобильные устройства не должны быть привязаны к кабелю и могут свободно перемещаться в пределах диапазона беспроводной сети. Это обеспечивает эффективный обмен информацией и повышает производительность.

Уязвимости и атаки

Общей уязвимостью, существующей как в проводных, так и в беспроводных сетях, является «несанкционированный доступ» к сети. Злоумышленник может подключить свое устройство к сети через незащищенный порт концентратора / коммутатора. В связи с этим беспроводная сеть считается менее безопасной, чем проводная сеть, поскольку к беспроводной сети можно легко получить доступ без какого-либо физического соединения.

После получения доступа злоумышленник может использовать эту уязвимость для запуска таких атак, как:

-

Обнюхивать пакетные данные, чтобы украсть ценную информацию.

-

Отказ в обслуживании законным пользователям в сети, заполняя сетевой носитель ложными пакетами.

-

Подмена физических идентификаторов (MAC) законных хостов, а затем кража данных или дальнейшее начало атаки «человек посередине».

Обнюхивать пакетные данные, чтобы украсть ценную информацию.

Отказ в обслуживании законным пользователям в сети, заполняя сетевой носитель ложными пакетами.

Подмена физических идентификаторов (MAC) законных хостов, а затем кража данных или дальнейшее начало атаки «человек посередине».

Сетевой протокол

Сетевой протокол — это набор правил, управляющих связью между устройствами, подключенными к сети. Они включают в себя механизмы создания соединений, а также правила форматирования для упаковки данных для отправленных и полученных сообщений.

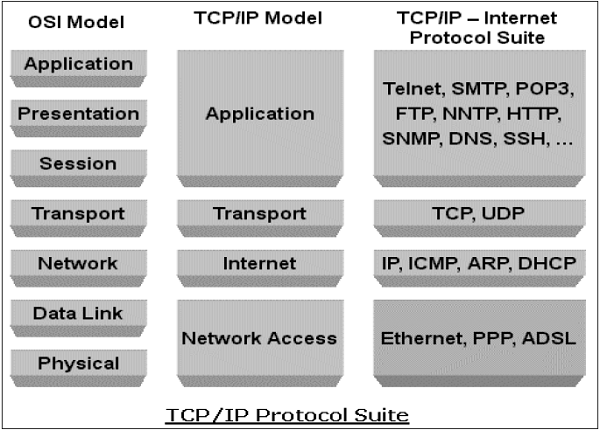

Было разработано несколько протоколов компьютерных сетей, каждый из которых предназначен для определенных целей. Популярными и широко используемыми протоколами являются TCP / IP со связанными протоколами более высокого и более низкого уровня.

Протокол TCP / IP

Протокол управления передачей (TCP) и Интернет-протокол (IP) — это два разных сетевых протокола, которые в основном используются вместе. Из-за их популярности и широкого применения они встроены во все операционные системы сетевых устройств.

IP соответствует сетевому уровню (уровень 3), тогда как TCP соответствует транспортному уровню (уровень 4) в OSI. TCP / IP применяется к сетевым коммуникациям, где транспорт TCP используется для доставки данных по IP-сетям.

Протоколы TCP / IP обычно используются с другими протоколами, такими как HTTP, FTP, SSH на прикладном уровне и Ethernet на канальном / физическом уровне.

Набор протоколов TCP / IP был создан в 1980 году как решение для межсетевого взаимодействия с минимальным вниманием к аспектам безопасности.

Он был разработан для связи в ограниченной доверенной сети. Тем не менее, через некоторое время этот протокол стал стандартом де-факто для незащищенной интернет-связи.

Некоторые из распространенных уязвимостей безопасности протоколов TCP / IP:

-

HTTP — это протокол прикладного уровня в наборе TCP / IP, используемый для передачи файлов, которые составляют веб-страницы с веб-серверов. Эти передачи выполняются в виде простого текста, и злоумышленник может легко прочитать пакеты данных, которыми обмениваются сервер и клиент.

-

Еще одна уязвимость HTTP — слабая аутентификация между клиентом и веб-сервером во время инициализации сеанса. Эта уязвимость может привести к атаке перехвата сеанса, когда злоумышленник крадет сеанс HTTP законного пользователя.

-

Уязвимость протокола TCP — это трехстороннее рукопожатие для установления соединения. Злоумышленник может запустить атаку типа «отказ в обслуживании» «SYN-flooding», чтобы воспользоваться этой уязвимостью. Он устанавливает много полуоткрытых сессий, не завершив рукопожатие. Это приводит к перегрузке сервера и в конечном итоге к краху.

-

Уровень IP подвержен множеству уязвимостей. Посредством изменения заголовка протокола IP злоумышленник может начать атаку с использованием IP-спуфинга.

HTTP — это протокол прикладного уровня в наборе TCP / IP, используемый для передачи файлов, которые составляют веб-страницы с веб-серверов. Эти передачи выполняются в виде простого текста, и злоумышленник может легко прочитать пакеты данных, которыми обмениваются сервер и клиент.

Еще одна уязвимость HTTP — слабая аутентификация между клиентом и веб-сервером во время инициализации сеанса. Эта уязвимость может привести к атаке перехвата сеанса, когда злоумышленник крадет сеанс HTTP законного пользователя.

Уязвимость протокола TCP — это трехстороннее рукопожатие для установления соединения. Злоумышленник может запустить атаку типа «отказ в обслуживании» «SYN-flooding», чтобы воспользоваться этой уязвимостью. Он устанавливает много полуоткрытых сессий, не завершив рукопожатие. Это приводит к перегрузке сервера и в конечном итоге к краху.

Уровень IP подвержен множеству уязвимостей. Посредством изменения заголовка протокола IP злоумышленник может начать атаку с использованием IP-спуфинга.

Помимо вышеупомянутого, существует множество других уязвимостей в семействе протоколов TCP / IP, как в дизайне, так и в его реализации.

Между прочим, при сетевом взаимодействии на основе TCP / IP, если один уровень взломан, другие уровни не узнают о взломе, и вся связь будет взломана. Следовательно, для обеспечения надежной защиты необходимо использовать средства контроля безопасности на каждом уровне.

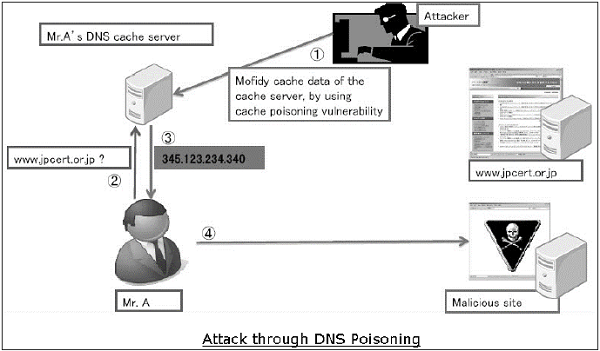

Протокол DNS

Система доменных имен (DNS) используется для преобразования доменных имен хостов в IP-адреса. Пользователи сети зависят от функциональности DNS в основном во время работы в Интернете путем ввода URL-адреса в веб-браузере.

При атаке на DNS цель злоумышленника состоит в том, чтобы изменить допустимую запись DNS, чтобы она была преобразована в неправильный IP-адрес. Он может направлять весь трафик с этого IP на неправильный компьютер. Злоумышленник может использовать уязвимость протокола DNS или скомпрометировать DNS-сервер для осуществления атаки.

Отравление кэша DNS — это атака, использующая уязвимость, обнаруженную в протоколе DNS. Злоумышленник может отравить кэш, подделав ответ на рекурсивный DNS-запрос, отправленный распознавателем на авторитетный сервер. Как только кэш DNS-распознавателя будет отравлен, хост будет перенаправлен на вредоносный веб-сайт и может скомпрометировать учетные данные при связи с этим сайтом.

Протокол ICMP

Протокол управления доступом в Интернет (ICMP) — это базовый протокол управления сетями сетей TCP / IP. Он используется для отправки сообщений об ошибках и управления сообщениями о состоянии сетевых устройств.

ICMP является неотъемлемой частью реализации IP-сети и, следовательно, присутствует в самой настройке сети. ICMP имеет свои собственные уязвимости и может использоваться для запуска атаки на сеть.

Распространенные атаки, которые могут произойти в сети из-за уязвимостей ICMP:

-

ICMP позволяет злоумышленнику проводить разведку сети для определения топологии сети и путей в сеть. Развертка ICMP включает в себя обнаружение всех IP-адресов хоста, которые существуют во всей сети цели.

-

Трассировка маршрута — это популярная утилита ICMP, которая используется для сопоставления целевой сети путем описания пути в реальном времени от клиента к удаленному хосту.

-

Злоумышленник может запустить атаку типа «отказ в обслуживании», используя уязвимость ICMP. Эта атака включает отправку ping-пакетов IPMP, размер которых превышает 65 535 байт, целевому устройству. Целевой компьютер не может правильно обработать этот пакет и может вызвать сбой операционной системы.

ICMP позволяет злоумышленнику проводить разведку сети для определения топологии сети и путей в сеть. Развертка ICMP включает в себя обнаружение всех IP-адресов хоста, которые существуют во всей сети цели.

Трассировка маршрута — это популярная утилита ICMP, которая используется для сопоставления целевой сети путем описания пути в реальном времени от клиента к удаленному хосту.

Злоумышленник может запустить атаку типа «отказ в обслуживании», используя уязвимость ICMP. Эта атака включает отправку ping-пакетов IPMP, размер которых превышает 65 535 байт, целевому устройству. Целевой компьютер не может правильно обработать этот пакет и может вызвать сбой операционной системы.

Другие протоколы, такие как ARP, DHCP, SMTP и т. Д., Также имеют свои уязвимости, которые могут быть использованы злоумышленником для нарушения безопасности сети. Мы обсудим некоторые из этих уязвимостей в следующих главах.

Наименьшее внимание к аспекту безопасности при разработке и реализации протоколов превратилось в основную причину угроз безопасности сети.

Цели сетевой безопасности

Как обсуждалось в предыдущих разделах, в сети существует большое количество уязвимостей. Таким образом, во время передачи данные очень уязвимы для атак. Злоумышленник может нацелиться на канал связи, получить данные и прочитать то же самое или повторно вставить ложное сообщение для достижения своих гнусных целей.

Безопасность сети касается не только безопасности компьютеров на каждом конце коммуникационной цепочки; однако, это стремится гарантировать, что вся сеть безопасна.

Безопасность сети подразумевает защиту удобства использования, надежности, целостности и безопасности сети и данных. Эффективная сетевая безопасность защищает от множества угроз от проникновения или распространения в сети.

Основной целью сетевой безопасности являются конфиденциальность, целостность и доступность. Эти три столпа сетевой безопасности часто представлены в виде треугольника ЦРУ .

-

Конфиденциальность — функция конфиденциальности заключается в защите ценных деловых данных от посторонних лиц. Часть обеспечения безопасности сети гарантирует, что данные доступны только предполагаемым и уполномоченным лицам.

-

Целостность — эта цель означает поддержание и обеспечение точности и согласованности данных. Функция целостности заключается в том, чтобы гарантировать, что данные надежны и не изменены посторонними лицами.

-

Доступность — функция доступности в Network Security состоит в том, чтобы гарантировать, что данные, сетевые ресурсы / сервисы постоянно доступны для законных пользователей, когда они этого требуют.

Конфиденциальность — функция конфиденциальности заключается в защите ценных деловых данных от посторонних лиц. Часть обеспечения безопасности сети гарантирует, что данные доступны только предполагаемым и уполномоченным лицам.

Целостность — эта цель означает поддержание и обеспечение точности и согласованности данных. Функция целостности заключается в том, чтобы гарантировать, что данные надежны и не изменены посторонними лицами.

Доступность — функция доступности в Network Security состоит в том, чтобы гарантировать, что данные, сетевые ресурсы / сервисы постоянно доступны для законных пользователей, когда они этого требуют.

Достижение безопасности сети

Обеспечение безопасности сети может показаться очень простым. Цели, которые должны быть достигнуты, кажутся простыми. Но на самом деле механизмы, используемые для достижения этих целей, очень сложны, и для их понимания необходимы веские доводы.

Международный союз электросвязи (МСЭ) в своей рекомендации по архитектуре безопасности X.800 определил определенные механизмы для стандартизации методов обеспечения безопасности сети. Некоторые из этих механизмов —

-

Зашифрование — этот механизм предоставляет услуги конфиденциальности данных путем преобразования данных в нечитаемые формы для посторонних лиц. Этот механизм использует алгоритм шифрования-дешифрования с секретными ключами.

-

Цифровые подписи — этот механизм является электронным эквивалентом обычных подписей в электронных данных. Это обеспечивает достоверность данных.

-

Контроль доступа — этот механизм используется для предоставления услуг контроля доступа. Эти механизмы могут использовать идентификацию и аутентификацию объекта для определения и обеспечения прав доступа объекта.

Зашифрование — этот механизм предоставляет услуги конфиденциальности данных путем преобразования данных в нечитаемые формы для посторонних лиц. Этот механизм использует алгоритм шифрования-дешифрования с секретными ключами.

Цифровые подписи — этот механизм является электронным эквивалентом обычных подписей в электронных данных. Это обеспечивает достоверность данных.

Контроль доступа — этот механизм используется для предоставления услуг контроля доступа. Эти механизмы могут использовать идентификацию и аутентификацию объекта для определения и обеспечения прав доступа объекта.

Разработав и идентифицировав различные механизмы безопасности для обеспечения безопасности сети, важно решить, где их применять; как физически (в каком месте), так и логически (на каком уровне архитектуры, такой как TCP / IP).

Механизмы безопасности на сетевых уровнях

Несколько механизмов безопасности были разработаны таким образом, что они могут быть разработаны на определенном уровне модели сетевого уровня OSI.

-

Безопасность на уровне приложений — меры безопасности, используемые на этом уровне, зависят от конкретного приложения. Различные типы приложений потребуют отдельных мер безопасности. Чтобы обеспечить безопасность на уровне приложений, приложения должны быть изменены.

Считается, что разработка криптографически обоснованного протокола приложения очень сложна, а правильная его реализация еще сложнее. Следовательно, механизмы защиты прикладного уровня для защиты сетевых коммуникаций предпочтительны, чтобы быть только основанными на стандартах решениями, которые использовались в течение некоторого времени.

Примером протокола безопасности прикладного уровня является Secure Multipurpose Internet Mail Extensions (S / MIME), который обычно используется для шифрования сообщений электронной почты. DNSSEC — это еще один протокол на этом уровне, используемый для безопасного обмена сообщениями DNS-запросов.

-

Безопасность на транспортном уровне. Меры безопасности на этом уровне могут использоваться для защиты данных в одном сеансе связи между двумя хостами. Наиболее распространенным применением протоколов безопасности транспортного уровня является защита трафика сеансов HTTP и FTP. Безопасность транспортного уровня (TLS) и Secure Socket Layer (SSL) являются наиболее распространенными протоколами, используемыми для этой цели.

-

Сетевой уровень — меры безопасности на этом уровне могут применяться ко всем приложениям; таким образом, они не зависят от приложения. Все сетевые коммуникации между двумя хостами или сетями могут быть защищены на этом уровне без изменения какого-либо приложения. В некоторых средах протокол безопасности сетевого уровня, такой как Internet Protocol Security (IPsec), обеспечивает гораздо лучшее решение, чем элементы управления транспортного или прикладного уровня, из-за сложностей при добавлении элементов управления в отдельные приложения. Однако протоколы безопасности на этом уровне обеспечивают меньшую гибкость связи, которая может потребоваться некоторым приложениям.

Безопасность на уровне приложений — меры безопасности, используемые на этом уровне, зависят от конкретного приложения. Различные типы приложений потребуют отдельных мер безопасности. Чтобы обеспечить безопасность на уровне приложений, приложения должны быть изменены.

Считается, что разработка криптографически обоснованного протокола приложения очень сложна, а правильная его реализация еще сложнее. Следовательно, механизмы защиты прикладного уровня для защиты сетевых коммуникаций предпочтительны, чтобы быть только основанными на стандартах решениями, которые использовались в течение некоторого времени.

Примером протокола безопасности прикладного уровня является Secure Multipurpose Internet Mail Extensions (S / MIME), который обычно используется для шифрования сообщений электронной почты. DNSSEC — это еще один протокол на этом уровне, используемый для безопасного обмена сообщениями DNS-запросов.

Безопасность на транспортном уровне. Меры безопасности на этом уровне могут использоваться для защиты данных в одном сеансе связи между двумя хостами. Наиболее распространенным применением протоколов безопасности транспортного уровня является защита трафика сеансов HTTP и FTP. Безопасность транспортного уровня (TLS) и Secure Socket Layer (SSL) являются наиболее распространенными протоколами, используемыми для этой цели.

Сетевой уровень — меры безопасности на этом уровне могут применяться ко всем приложениям; таким образом, они не зависят от приложения. Все сетевые коммуникации между двумя хостами или сетями могут быть защищены на этом уровне без изменения какого-либо приложения. В некоторых средах протокол безопасности сетевого уровня, такой как Internet Protocol Security (IPsec), обеспечивает гораздо лучшее решение, чем элементы управления транспортного или прикладного уровня, из-за сложностей при добавлении элементов управления в отдельные приложения. Однако протоколы безопасности на этом уровне обеспечивают меньшую гибкость связи, которая может потребоваться некоторым приложениям.

Между прочим, механизм безопасности, предназначенный для работы на более высоком уровне, не может обеспечить защиту данных на более низких уровнях, потому что более низкие уровни выполняют функции, о которых более высокие уровни не знают. Следовательно, может быть необходимо развернуть несколько механизмов безопасности для повышения безопасности сети.

В следующих главах руководства мы обсудим механизмы безопасности, используемые на разных уровнях сетевой архитектуры OSI для обеспечения безопасности сети.