Происхождение криптографии

У человека в возрасте были две неотъемлемые потребности — (а) общаться и обмениваться информацией и (б) общаться избирательно. Эти две потребности породили искусство кодирования сообщений таким образом, чтобы только предполагаемые люди могли иметь доступ к информации. Несанкционированные люди не могли извлечь какую-либо информацию, даже если зашифрованные сообщения попали в их руки.

Искусство и наука сокрытия сообщений для обеспечения секретности в информационной безопасности признаны криптографией.

Слово «криптография» было придумано путем объединения двух греческих слов: «крипто» означает скрытый и «графен» означает письменность.

История криптографии

Искусство криптографии считается рожденным вместе с искусством письма. По мере развития цивилизаций люди организовывались в племена, группы и царства. Это привело к появлению таких идей, как власть, сражения, превосходство и политика. Эти идеи еще больше подпитывали естественную потребность людей тайно общаться с избирательными получателями, что, в свою очередь, также обеспечивало непрерывную эволюцию криптографии.

Корни криптографии находятся в римской и египетской цивилизациях.

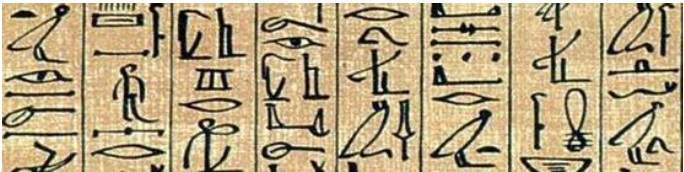

Иероглиф — древнейшая криптографическая техника

Первое известное свидетельство криптографии можно проследить до использования «иероглифа». Около 4000 лет назад египтяне общались посредством сообщений, написанных иероглифами. Этот код был секретом, известным только писцам, которые передавали сообщения от имени королей. Один из таких иероглифов показан ниже.

Позже ученые перешли к использованию простых моно-буквенных шифров замещения в течение 500-600 до н.э. Это включало замену алфавитов сообщения другими алфавитами с каким-то секретным правилом. Это правило стало ключом для извлечения сообщения из искаженного сообщения.

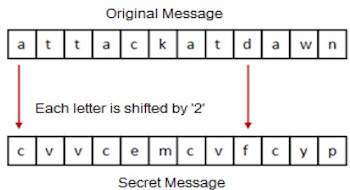

Более ранний римский метод криптографии, широко известный как шифр Цезаря, основанный на смещении букв сообщения на согласованное число (обычно выбирали три), получатель этого сообщения затем сдвигал бы буквы обратно на то же число. и получите оригинальное сообщение.

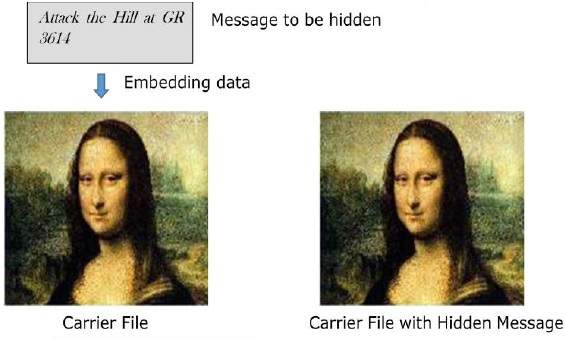

стеганография

Стеганография похожа, но добавляет еще одно измерение в криптографию. В этом методе люди не только хотят защитить секретность информации, скрывая ее, но и хотят, чтобы любой посторонний человек не получил никаких доказательств того, что информация вообще существует. Например, невидимые водяные знаки .

В стеганографии непреднамеренный получатель или злоумышленник не знают о том, что наблюдаемые данные содержат скрытую информацию. В криптографии злоумышленник обычно знает, что данные передаются, потому что он может видеть закодированное / зашифрованное сообщение.

Эволюция криптографии

Именно во время и после европейского Ренессанса различные итальянские и папские государства привели к быстрому распространению криптографических методов. В эту эпоху были исследованы различные методы анализа и атаки, чтобы взломать секретные коды.

-

Усовершенствованные методы кодирования, такие как Vigenere Coding, появились в 15 веке, когда предлагалось перемещать буквы в сообщении с несколькими переменными местами вместо того, чтобы перемещать их на одинаковое количество мест.

-

Только после 19- го века криптография превратилась из специальных подходов к шифрованию в более изощренное искусство и науку информационной безопасности.

-

В начале 20- го века изобретение механических и электромеханических машин, таких как роторная машина Enigma, предоставило более совершенные и эффективные средства кодирования информации.

-

В период Второй мировой войны криптография и криптоанализ стали чрезмерно математическими.

Усовершенствованные методы кодирования, такие как Vigenere Coding, появились в 15 веке, когда предлагалось перемещать буквы в сообщении с несколькими переменными местами вместо того, чтобы перемещать их на одинаковое количество мест.

Только после 19- го века криптография превратилась из специальных подходов к шифрованию в более изощренное искусство и науку информационной безопасности.

В начале 20- го века изобретение механических и электромеханических машин, таких как роторная машина Enigma, предоставило более совершенные и эффективные средства кодирования информации.

В период Второй мировой войны криптография и криптоанализ стали чрезмерно математическими.

С достижениями в этой области правительственные организации, военные подразделения и некоторые корпоративные дома начали применять приложения криптографии. Они использовали криптографию для защиты своих секретов от других. Теперь появление компьютеров и Интернета сделало эффективную криптографию доступной для простых людей.

Современная криптография

Современная криптография является краеугольным камнем компьютерной и коммуникационной безопасности. Его основа основана на различных понятиях математики, таких как теория чисел, теория сложности вычислений и теория вероятностей.

Характеристики современной криптографии

Существуют три основные характеристики, которые отделяют современную криптографию от классического подхода.

| Классическая криптография | Современная криптография |

|---|---|

| Он манипулирует традиционными символами, т.е. буквами и цифрами напрямую. | Он работает с двоичными битовыми последовательностями. |

| Он в основном основан на «безопасности через неизвестность». Методы, используемые для кодирования, держались в секрете, и только стороны, участвующие в общении, знали о них. | Он опирается на общеизвестные математические алгоритмы кодирования информации. Секретность достигается с помощью секретного ключа, который используется в качестве семени для алгоритмов. Вычислительная сложность алгоритмов, отсутствие секретного ключа и т. Д. Не позволяют злоумышленнику получить исходную информацию, даже если он знает алгоритм, используемый для кодирования. |

| Это требует всей криптосистемы для конфиденциального общения. | Современная криптография требует, чтобы стороны, заинтересованные в безопасной связи, обладали только секретным ключом. |

Контекст криптографии

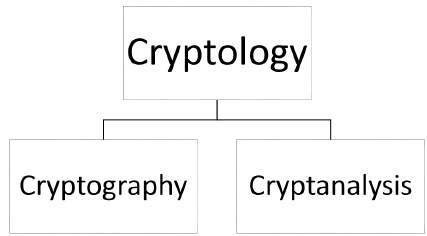

Криптология, изучение криптосистем, может быть разделена на две ветви —

- криптография

- криптоанализа

Что такое криптография?

Криптография — это искусство и наука создания криптосистемы, способной обеспечить информационную безопасность.

Криптография имеет дело с фактической защитой цифровых данных. Это относится к разработке механизмов, основанных на математических алгоритмах, которые предоставляют фундаментальные услуги информационной безопасности. Вы можете думать о криптографии как о создании большого инструментария, содержащего различные методы в приложениях безопасности.

Что такое криптоанализ?

Искусство и наука взлома зашифрованного текста называется криптоанализом.

Криптоанализ является родственным разделом криптографии, и они оба сосуществуют. Криптографический процесс приводит к зашифрованному тексту для передачи или хранения. Он предполагает изучение криптографического механизма с намерением их взломать. Криптоанализ также используется при разработке новых криптографических методов для проверки их надежности.

Примечание. Криптография связана с проектированием криптосистем, в то время как криптоанализ изучает взлом криптосистем.

Службы безопасности криптографии

Основной целью использования криптографии является предоставление следующих четырех основных услуг информационной безопасности. Давайте теперь посмотрим на возможные цели, предназначенные для криптографии.

конфиденциальность

Конфиденциальность является фундаментальной службой безопасности, предоставляемой криптографией. Это служба безопасности, которая хранит информацию от посторонних лиц. Это иногда называют конфиденциальностью или секретностью .

Конфиденциальность может быть достигнута с помощью многочисленных средств, начиная от физической защиты до использования математических алгоритмов для шифрования данных.

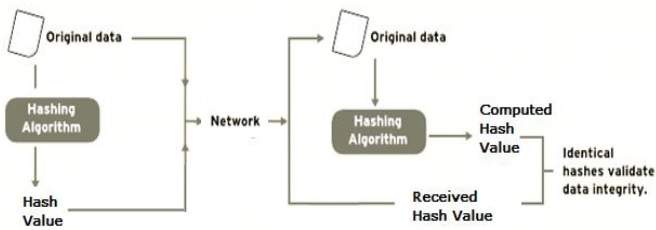

Целостность данных

Это служба безопасности, которая занимается выявлением любых изменений в данных. Данные могут быть изменены неуполномоченным лицом преднамеренно или случайно. Служба целостности подтверждает, что данные являются целыми или нет, так как они были созданы, переданы или сохранены авторизованным пользователем в последний раз.

Целостность данных не может предотвратить изменение данных, но предоставляет средство для определения того, были ли данные манипулированы несанкционированным образом.

Аутентификация

Аутентификация обеспечивает идентификацию отправителя. Получатель подтверждает, что полученные данные были отправлены только идентифицированным и проверенным отправителем.

Сервис аутентификации имеет два варианта —

-

Аутентификация сообщения идентифицирует отправителя сообщения безотносительно к маршрутизатору или системе, которая отправила сообщение.

-

Аутентификация объекта является гарантией того, что данные были получены от конкретного объекта, скажем, с определенного веб-сайта.

Аутентификация сообщения идентифицирует отправителя сообщения безотносительно к маршрутизатору или системе, которая отправила сообщение.

Аутентификация объекта является гарантией того, что данные были получены от конкретного объекта, скажем, с определенного веб-сайта.

Помимо инициатора, аутентификация может также обеспечить уверенность в отношении других параметров, связанных с данными, таких как дата и время создания / передачи.

Неотрекаемость

Это служба безопасности, которая гарантирует, что организация не может отказаться от владения предыдущим обязательством или действием. Это гарантия того, что первоначальный создатель данных не может отрицать создание или передачу указанных данных получателю или третьей стороне.

Неотказность — это свойство, которое наиболее желательно в ситуациях, когда есть вероятность спора по поводу обмена данными. Например, после размещения заказа в электронном виде покупатель не может отклонить заказ на покупку, если в этой транзакции была включена услуга отказа от авторства.

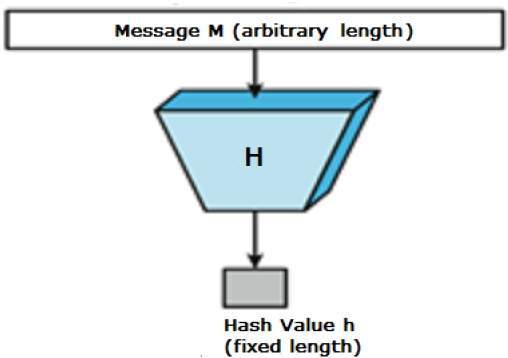

Примитивы криптографии

Примитивы криптографии — это не что иное, как инструменты и методы криптографии, которые можно выборочно использовать для предоставления набора требуемых служб безопасности —

- шифрование

- Хэш-функции

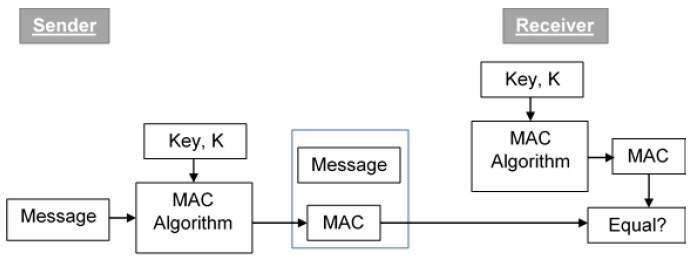

- Коды аутентификации сообщений (MAC)

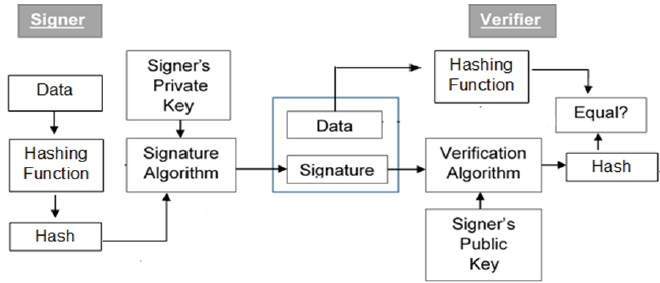

- Цифровые подписи

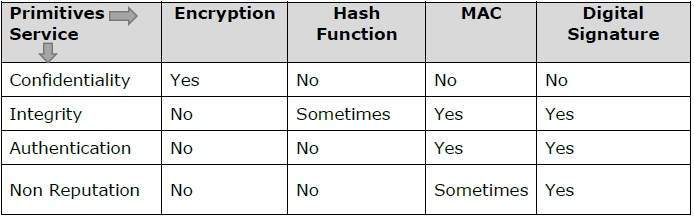

В следующей таблице показаны примитивы, которые могут самостоятельно достигать определенной службы безопасности.

Примечание. Криптографические примитивы неразрывно связаны, и их часто объединяют, чтобы получить набор требуемых служб безопасности из криптосистемы.

Криптосистемы

Криптосистема — это реализация криптографических методов и сопутствующей им инфраструктуры для предоставления услуг информационной безопасности. Криптосистема также называется системой шифрования .

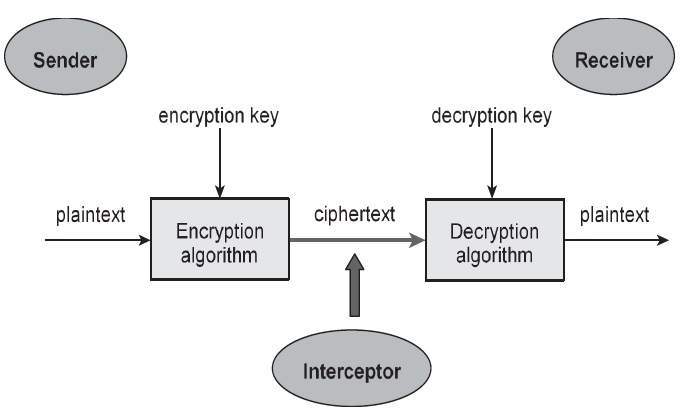

Давайте обсудим простую модель криптосистемы, которая обеспечивает конфиденциальность передаваемой информации. Эта базовая модель изображена на рисунке ниже —

На рисунке показан отправитель, который хочет передать некоторые конфиденциальные данные получателю таким образом, чтобы любая сторона, перехватывающая или подслушивающая канал связи, не могла извлечь данные.

Цель этой простой криптосистемы состоит в том, что в конце процесса только отправитель и получатель будут знать открытый текст.

Компоненты криптосистемы

Различные компоненты базовой криптосистемы следующие:

-

Простой текст. Это данные, которые должны быть защищены во время передачи.

-

Алгоритм шифрования. Это математический процесс, который создает зашифрованный текст для любого заданного открытого текста и ключа шифрования. Это криптографический алгоритм, который принимает открытый текст и ключ шифрования в качестве входных данных и создает зашифрованный текст.

-

Гипертекст. Это зашифрованная версия открытого текста, созданного алгоритмом шифрования с использованием специального ключа шифрования. Зашифрованный текст не охраняется. Это течет по общедоступному каналу. Он может быть перехвачен или скомпрометирован любым, кто имеет доступ к каналу связи.

-

Алгоритм дешифрования. Это математический процесс, который создает уникальный открытый текст для любого заданного шифротекста и ключа дешифрования. Это криптографический алгоритм, который принимает зашифрованный текст и ключ дешифрования в качестве входных данных и выводит открытый текст. Алгоритм дешифрования, по сути, обращает алгоритм шифрования и, таким образом, тесно связан с ним.

-

Ключ шифрования. Это значение, известное отправителю. Отправитель вводит ключ шифрования в алгоритм шифрования вместе с открытым текстом, чтобы вычислить зашифрованный текст.

-

Ключ расшифровки. Это значение, которое известно получателю. Ключ дешифрования связан с ключом шифрования, но не всегда идентичен ему. Приемник вводит ключ дешифрования в алгоритм дешифрования вместе с зашифрованным текстом для вычисления открытого текста.

Простой текст. Это данные, которые должны быть защищены во время передачи.

Алгоритм шифрования. Это математический процесс, который создает зашифрованный текст для любого заданного открытого текста и ключа шифрования. Это криптографический алгоритм, который принимает открытый текст и ключ шифрования в качестве входных данных и создает зашифрованный текст.

Гипертекст. Это зашифрованная версия открытого текста, созданного алгоритмом шифрования с использованием специального ключа шифрования. Зашифрованный текст не охраняется. Это течет по общедоступному каналу. Он может быть перехвачен или скомпрометирован любым, кто имеет доступ к каналу связи.

Алгоритм дешифрования. Это математический процесс, который создает уникальный открытый текст для любого заданного шифротекста и ключа дешифрования. Это криптографический алгоритм, который принимает зашифрованный текст и ключ дешифрования в качестве входных данных и выводит открытый текст. Алгоритм дешифрования, по сути, обращает алгоритм шифрования и, таким образом, тесно связан с ним.

Ключ шифрования. Это значение, известное отправителю. Отправитель вводит ключ шифрования в алгоритм шифрования вместе с открытым текстом, чтобы вычислить зашифрованный текст.

Ключ расшифровки. Это значение, которое известно получателю. Ключ дешифрования связан с ключом шифрования, но не всегда идентичен ему. Приемник вводит ключ дешифрования в алгоритм дешифрования вместе с зашифрованным текстом для вычисления открытого текста.

Для данной криптосистемы набор всех возможных ключей дешифрования называется пространством ключей .

Перехватчик (злоумышленник) — это неавторизованный объект, который пытается определить открытый текст. Он может видеть зашифрованный текст и может знать алгоритм расшифровки. Он, однако, никогда не должен знать ключ расшифровки.

Типы криптосистем

По сути, существует два типа криптосистем, основанных на способе, которым шифрование-дешифрование выполняется в системе:

- Шифрование симметричного ключа

- Асимметричное шифрование ключа

Основное различие между этими криптосистемами заключается в связи между шифрованием и ключом дешифрования. Логично, что в любой криптосистеме оба ключа тесно связаны. Расшифровать зашифрованный текст практически невозможно с помощью ключа, не связанного с ключом шифрования.

Шифрование симметричного ключа

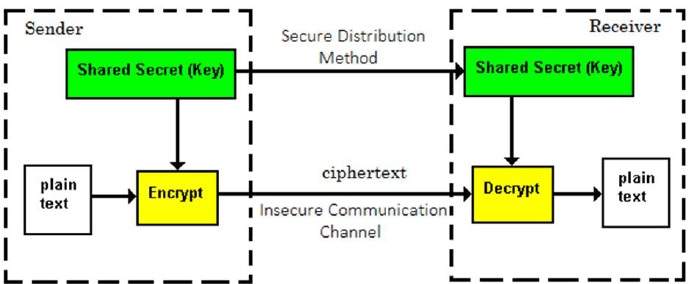

Процесс шифрования, в котором для шифрования и дешифрования информации используются одни и те же ключи, называется Symmetric Key Encryption.

Исследование симметричных криптосистем называется симметричной криптографией . Симметричные криптосистемы также иногда называют криптосистемами с секретным ключом .

Вот несколько хорошо известных примеров методов шифрования с симметричным ключом: Digital Encryption Standard (DES), Triple-DES (3DES), IDEA и BLOWFISH.

До 1970 года все криптосистемы использовали шифрование с симметричным ключом. Даже сегодня его актуальность очень высока, и он широко используется во многих криптосистемах. Маловероятно, что это шифрование исчезнет, поскольку оно имеет определенные преимущества по сравнению с шифрованием с асимметричным ключом.

Существенными особенностями криптосистемы, основанной на шифровании с симметричным ключом, являются:

-

Лица, использующие симметричный ключ шифрования, должны иметь общий ключ до обмена информацией.

-

Ключи рекомендуется регулярно менять, чтобы предотвратить любую атаку на систему.

-

Должен существовать надежный механизм обмена ключами между связывающимися сторонами. Поскольку ключи необходимо регулярно менять, этот механизм становится дорогим и громоздким.

-

В группе из n человек, чтобы обеспечить двустороннюю связь между любыми двумя людьми, количество ключей, необходимое для группы, составляет n × (n — 1) / 2 .

-

Длина ключа (число битов) в этом шифровании меньше, и, следовательно, процесс шифрования-дешифрования происходит быстрее, чем шифрование с асимметричным ключом.

-

Требуемая для выполнения симметричного алгоритма вычислительная мощность компьютерной системы меньше.

Лица, использующие симметричный ключ шифрования, должны иметь общий ключ до обмена информацией.

Ключи рекомендуется регулярно менять, чтобы предотвратить любую атаку на систему.

Должен существовать надежный механизм обмена ключами между связывающимися сторонами. Поскольку ключи необходимо регулярно менять, этот механизм становится дорогим и громоздким.

В группе из n человек, чтобы обеспечить двустороннюю связь между любыми двумя людьми, количество ключей, необходимое для группы, составляет n × (n — 1) / 2 .

Длина ключа (число битов) в этом шифровании меньше, и, следовательно, процесс шифрования-дешифрования происходит быстрее, чем шифрование с асимметричным ключом.

Требуемая для выполнения симметричного алгоритма вычислительная мощность компьютерной системы меньше.

Задача криптосистемы с симметричным ключом

Существует две ограничительные проблемы использования криптографии с симметричным ключом.

-

Установление ключа — перед любым сообщением и отправитель, и получатель должны согласовать секретный симметричный ключ. Это требует надежного механизма установления ключа на месте.

-

Проблема доверия — поскольку отправитель и получатель используют один и тот же симметричный ключ, существует неявное требование, чтобы отправитель и получатель «доверяли» друг другу. Например, может случиться так, что получатель потерял ключ для атакующего, а отправитель не проинформирован.

Установление ключа — перед любым сообщением и отправитель, и получатель должны согласовать секретный симметричный ключ. Это требует надежного механизма установления ключа на месте.

Проблема доверия — поскольку отправитель и получатель используют один и тот же симметричный ключ, существует неявное требование, чтобы отправитель и получатель «доверяли» друг другу. Например, может случиться так, что получатель потерял ключ для атакующего, а отправитель не проинформирован.

Эти две проблемы очень сдерживают современное общение. Сегодня люди должны обмениваться информацией с незнакомыми и недоверенными сторонами. Например, общение между онлайн-продавцом и покупателем. Эти ограничения шифрования с симметричным ключом породили схемы шифрования с асимметричным ключом.

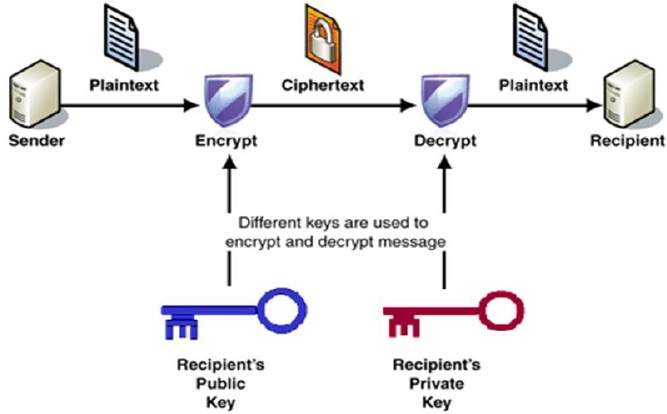

Асимметричное шифрование ключа

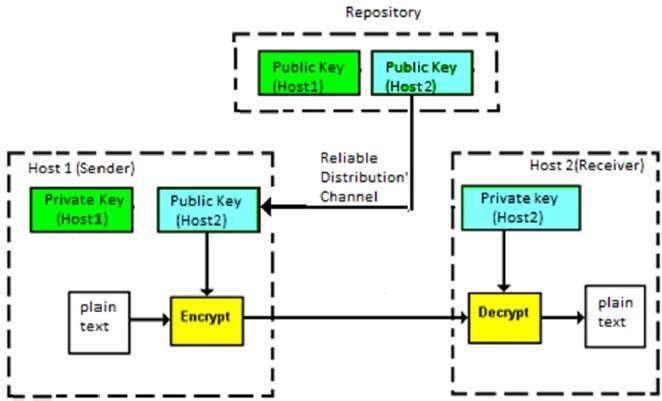

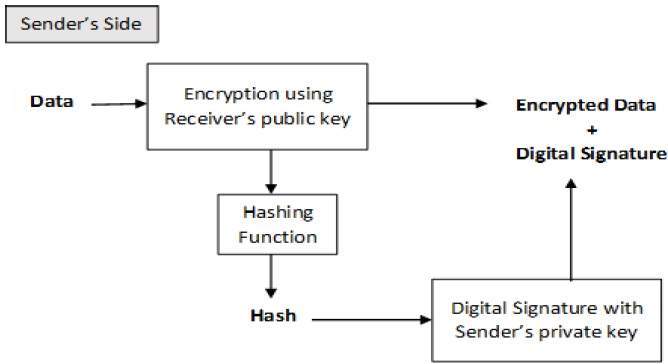

Процесс шифрования, в котором для шифрования и дешифрования информации используются разные ключи, называется асимметричным шифрованием ключей. Хотя ключи разные, они математически связаны и, следовательно, возможно получение открытого текста путем расшифровки зашифрованного текста. Процесс изображен на следующей иллюстрации —

Шифрование с асимметричным ключом было изобретено в 20- м веке, чтобы прийти к выводу о необходимости предварительного совместного использования секретного ключа между людьми. Существенные особенности этой схемы шифрования следующие:

-

Каждый пользователь в этой системе должен иметь пару разнородных ключей, секретный ключ и открытый ключ . Эти ключи математически связаны — когда один ключ используется для шифрования, другой может расшифровать зашифрованный текст обратно в исходный открытый текст.

-

Требуется поместить открытый ключ в открытый репозиторий и закрытый ключ в качестве хорошо охраняемого секрета. Следовательно, эта схема шифрования также называется шифрованием с открытым ключом .

-

Хотя открытый и закрытый ключи пользователя связаны между собой, в вычислительном отношении невозможно найти один из другого. Это сила этой схемы.

-

Когда Host1 необходимо отправить данные на Host2, он получает открытый ключ Host2 из репозитория, шифрует данные и передает.

-

Host2 использует свой закрытый ключ для извлечения открытого текста.

-

Длина ключей (количество бит) в этом шифровании велика, и, следовательно, процесс шифрования-дешифрования медленнее, чем шифрование симметричным ключом.

-

Процессорная мощность компьютерной системы, необходимая для запуска асимметричного алгоритма, выше.

Каждый пользователь в этой системе должен иметь пару разнородных ключей, секретный ключ и открытый ключ . Эти ключи математически связаны — когда один ключ используется для шифрования, другой может расшифровать зашифрованный текст обратно в исходный открытый текст.

Требуется поместить открытый ключ в открытый репозиторий и закрытый ключ в качестве хорошо охраняемого секрета. Следовательно, эта схема шифрования также называется шифрованием с открытым ключом .

Хотя открытый и закрытый ключи пользователя связаны между собой, в вычислительном отношении невозможно найти один из другого. Это сила этой схемы.

Когда Host1 необходимо отправить данные на Host2, он получает открытый ключ Host2 из репозитория, шифрует данные и передает.

Host2 использует свой закрытый ключ для извлечения открытого текста.

Длина ключей (количество бит) в этом шифровании велика, и, следовательно, процесс шифрования-дешифрования медленнее, чем шифрование симметричным ключом.

Процессорная мощность компьютерной системы, необходимая для запуска асимметричного алгоритма, выше.

Симметричные криптосистемы являются естественной концепцией. Напротив, криптосистемы с открытым ключом довольно сложны для понимания.

Вы можете подумать, каким образом ключ шифрования и ключ дешифрования могут быть «связаны», и все же невозможно определить ключ дешифрования по ключу шифрования? Ответ заключается в математических понятиях. Можно спроектировать криптосистему, ключи которой обладают этим свойством. Концепция криптографии с открытым ключом является относительно новой. Известно меньше алгоритмов с открытым ключом, чем симметричных.

Вызов криптосистемы с открытым ключом

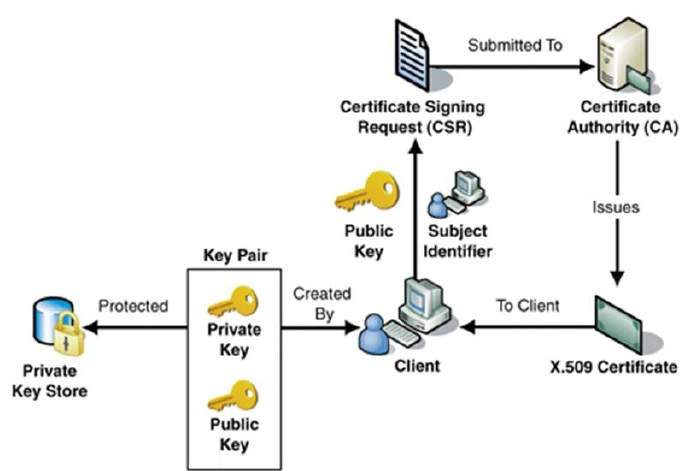

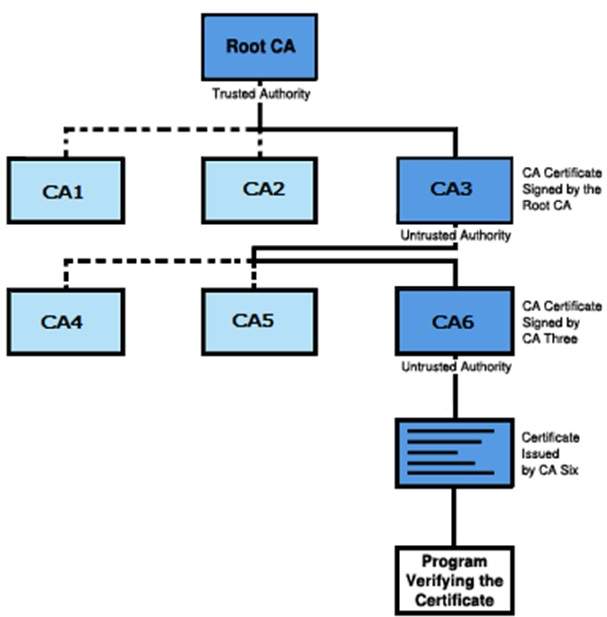

Криптосистемы с открытым ключом сталкиваются с одной серьезной проблемой — пользователь должен верить, что открытый ключ, который он использует в общении с человеком, действительно является открытым ключом этого человека и не был подделан злонамеренной третьей стороной.

Обычно это достигается с помощью инфраструктуры открытых ключей (PKI), состоящей из доверенной третьей стороны. Третья сторона надежно управляет и подтверждает подлинность открытых ключей. Когда третьему лицу предлагается предоставить открытый ключ для любого сообщающего лица X, ему доверяют предоставить правильный открытый ключ.

Третья сторона удовлетворяется идентификацией пользователя с помощью процесса аттестации, нотариального заверения или какого-либо другого процесса — X является единственным или глобально уникальным X. Наиболее распространенный метод предоставления проверенных открытых ключей — это встраивание их. в сертификате с цифровой подписью доверенной третьей стороны.

Связь между схемами шифрования

Краткое описание основных свойств ключа двух типов криптосистем приведено ниже —

| Симметричные криптосистемы | Криптосистемы с открытым ключом | |

|---|---|---|

| Отношения между ключами | Так же | Разные, но математически связанные |

| Ключ шифрования | симметричный | общественного |

| Ключ дешифрования | симметричный | Частный |

Из-за преимуществ и недостатков обеих систем, симметричный ключ и криптосистемы с открытым ключом часто используются вместе в практических системах защиты информации.

Принцип Керкхоффа для криптосистемы

В 19 веке голландский криптограф А. Керкхофф выдвинул требования хорошей криптосистемы. Керкхофф заявил, что криптографическая система должна быть защищенной, даже если все о системе, кроме ключа, является общедоступным. Шесть принципов проектирования, определенных Kerckhoff для криптосистемы, —

-

Криптосистема должна быть практически неразрушимой, если не математически.

-

Попадание криптосистемы в руки злоумышленника не должно приводить к каким-либо компрометациям системы, предотвращая любые неудобства для пользователя.

-

Ключ должен быть легко сообщаемым, запоминающимся и изменяемым.

-

Зашифрованный текст должен передаваться по телеграфу, небезопасному каналу.

-

Устройство шифрования и документы должны быть портативными и работоспособными для одного человека.

-

Наконец, необходимо, чтобы система была проста в использовании, не требуя ни умственного напряжения, ни знания длинного ряда правил для соблюдения.

Криптосистема должна быть практически неразрушимой, если не математически.

Попадание криптосистемы в руки злоумышленника не должно приводить к каким-либо компрометациям системы, предотвращая любые неудобства для пользователя.

Ключ должен быть легко сообщаемым, запоминающимся и изменяемым.

Зашифрованный текст должен передаваться по телеграфу, небезопасному каналу.

Устройство шифрования и документы должны быть портативными и работоспособными для одного человека.

Наконец, необходимо, чтобы система была проста в использовании, не требуя ни умственного напряжения, ни знания длинного ряда правил для соблюдения.

Второе правило в настоящее время известно как принцип Керкхоффа . Он применяется практически во всех современных алгоритмах шифрования, таких как DES, AES и т. Д. Эти общедоступные алгоритмы считаются полностью безопасными. Безопасность зашифрованного сообщения зависит исключительно от безопасности секретного ключа шифрования.

Хранение алгоритмов в секрете может служить существенным препятствием для криптоанализа. Однако хранить алгоритмы в секрете возможно только тогда, когда они используются в строго ограниченном круге.

В современную эпоху криптография должна обслуживать пользователей, которые подключены к Интернету. В таких случаях использование секретного алгоритма неосуществимо, поэтому принципы Керкхоффа стали важными руководящими принципами для разработки алгоритмов в современной криптографии.

Атаки на криптосистемы

В современную эпоху не только бизнес, но и почти все аспекты человеческой жизни управляются информацией. Следовательно, стало необходимым защищать полезную информацию от вредоносных действий, таких как атаки. Давайте рассмотрим типы атак, которым обычно подвергается информация.

Атаки обычно классифицируются на основе действий, предпринятых злоумышленником. Атака, таким образом, может быть пассивной или активной .

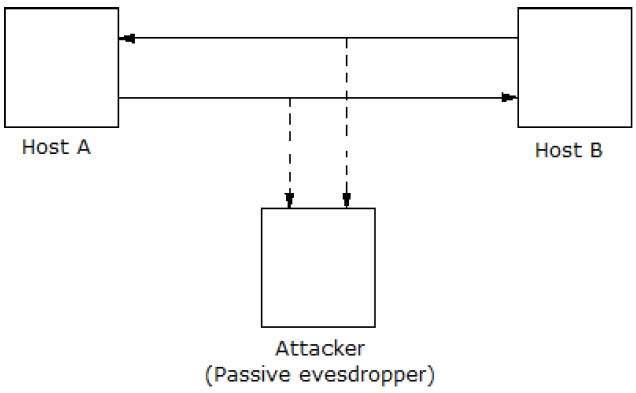

Пассивные атаки

Основная цель пассивной атаки — получить несанкционированный доступ к информации . Например, такие действия, как перехват и прослушивание в канале связи, могут рассматриваться как пассивная атака.

Эти действия носят пассивный характер, поскольку они не влияют на информацию и не нарушают канал связи. Пассивная атака часто рассматривается как кража информации. Единственная разница в краже физических товаров и краже информации заключается в том, что кража данных все еще оставляет владельца в распоряжении этих данных. Таким образом, пассивная информационная атака более опасна, чем кража товара, поскольку ее хищение может остаться незамеченным владельцем.

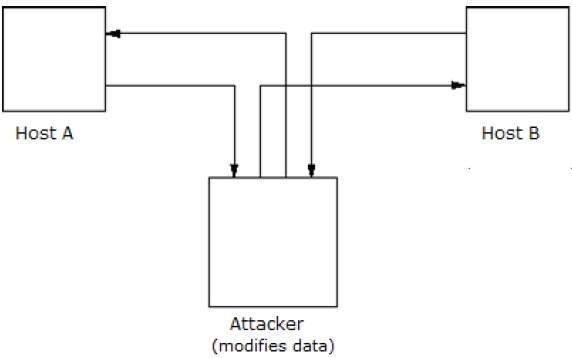

Активные атаки

Активная атака включает в себя изменение информации каким-либо образом путем проведения некоторого процесса обработки информации. Например,

-

Изменение информации несанкционированным способом.

-

Инициирование непреднамеренной или несанкционированной передачи информации.

-

Изменение данных аутентификации, таких как имя отправителя или отметка времени, связанная с информацией

-

Несанкционированное удаление данных.

-

Отказ в доступе к информации для законных пользователей (отказ в обслуживании).

Изменение информации несанкционированным способом.

Инициирование непреднамеренной или несанкционированной передачи информации.

Изменение данных аутентификации, таких как имя отправителя или отметка времени, связанная с информацией

Несанкционированное удаление данных.

Отказ в доступе к информации для законных пользователей (отказ в обслуживании).

Криптография предоставляет множество инструментов и методов для реализации криптосистем, способных предотвратить большинство атак, описанных выше.

Предположения атакующего

Давайте рассмотрим преобладающую среду вокруг криптосистем, за которой следуют типы атак, применяемых для взлома этих систем.

Окружающая среда вокруг криптосистемы

При рассмотрении возможных атак на криптосистему, необходимо знать среду криптосистемы. Предположения злоумышленника и знания об окружающей среде определяют его возможности.

В криптографии следующие три предположения сделаны относительно среды безопасности и возможностей злоумышленника.

Детали Схемы Шифрования

Конструкция криптосистемы основана на следующих двух алгоритмах криптографии:

-

Общедоступные алгоритмы — с помощью этой опции все детали алгоритма находятся в общественном достоянии, известном каждому.

-

Запатентованные алгоритмы — детали алгоритма известны только разработчикам системы и пользователям.

Общедоступные алгоритмы — с помощью этой опции все детали алгоритма находятся в общественном достоянии, известном каждому.

Запатентованные алгоритмы — детали алгоритма известны только разработчикам системы и пользователям.

В случае проприетарных алгоритмов безопасность обеспечивается за счет неясности. Частные алгоритмы не могут быть самыми сильными алгоритмами, поскольку они разрабатываются собственными силами и не могут быть тщательно исследованы на предмет их слабости.

Во-вторых, они разрешают общение только между закрытыми группами. Следовательно, они не подходят для современного общения, когда люди общаются с большим количеством известных или неизвестных лиц. Кроме того, в соответствии с принципом Керкхоффа, алгоритм предпочтителен, чтобы быть открытым с силой шифрования, лежащей в ключе .

Таким образом, первое предположение о среде безопасности состоит в том, что алгоритм шифрования известен злоумышленнику .

Наличие зашифрованного текста

Мы знаем, что после шифрования открытого текста в зашифрованный текст он передается по незащищенному общедоступному каналу (скажем, по электронной почте) для передачи. Таким образом, злоумышленник может предположить, что он имеет доступ к зашифрованному тексту, сгенерированному криптосистемой .

Наличие открытого текста и шифротекста

Это предположение не так очевидно, как другие. Однако могут быть ситуации, когда злоумышленник может иметь доступ к открытому тексту и соответствующему зашифрованному тексту . Некоторые такие возможные обстоятельства —

-

Атакующий влияет на отправителя для преобразования открытого текста по своему выбору и получает зашифрованный текст.

-

Получатель может непреднамеренно разглашать открытый текст злоумышленнику. Атакующий имеет доступ к соответствующему зашифрованному тексту, собранному с открытого канала.

-

В криптосистеме с открытым ключом ключ шифрования находится в открытом домене и известен любому потенциальному злоумышленнику. Используя этот ключ, он может генерировать пары соответствующих открытых текстов и шифротекстов.

Атакующий влияет на отправителя для преобразования открытого текста по своему выбору и получает зашифрованный текст.

Получатель может непреднамеренно разглашать открытый текст злоумышленнику. Атакующий имеет доступ к соответствующему зашифрованному тексту, собранному с открытого канала.

В криптосистеме с открытым ключом ключ шифрования находится в открытом домене и известен любому потенциальному злоумышленнику. Используя этот ключ, он может генерировать пары соответствующих открытых текстов и шифротекстов.

Криптографические атаки

Основное намерение злоумышленника состоит в том, чтобы взломать криптосистему и найти открытый текст из зашифрованного текста. Чтобы получить открытый текст, злоумышленнику нужно только найти секретный ключ дешифрования, поскольку алгоритм уже находится в открытом доступе.

Следовательно, он прикладывает максимум усилий для обнаружения секретного ключа, используемого в криптосистеме. Как только злоумышленник сможет определить ключ, атакованная система считается сломанной или скомпрометированной .

Основываясь на используемой методологии, атаки на криптосистемы классифицируются следующим образом:

-

Атаки только зашифрованным текстом ( COA). В этом методе злоумышленник имеет доступ к набору зашифрованного текста. У него нет доступа к соответствующему тексту. COA считается успешным, когда соответствующий открытый текст может быть определен из заданного набора зашифрованного текста. Иногда ключ шифрования может быть определен из этой атаки. Современные криптосистемы защищены от атак только зашифрованным текстом.

-

Известная атака открытого текста (KPA). В этом методе злоумышленник знает открытый текст для некоторых частей зашифрованного текста. Задача состоит в том, чтобы расшифровать остальную часть зашифрованного текста, используя эту информацию. Это может быть сделано путем определения ключа или с помощью другого метода. Лучший пример этой атаки — линейный криптоанализ против блочных шифров.

-

Выбранная атака открытым текстом (CPA) — в этом методе злоумышленник имеет зашифрованный текст по своему выбору. Таким образом, у него есть пара шифртекст-открытый текст по своему выбору. Это упрощает его задачу определения ключа шифрования. Примером этой атаки является дифференциальный криптоанализ, применяемый как к блочным шифрам, так и к хеш-функциям. Популярная криптосистема с открытым ключом, RSA, также уязвима для атак с использованием открытого текста.

-

Атака по словарю — эта атака имеет много вариантов, каждый из которых включает в себя составление «словаря». В простейшем методе этой атаки злоумышленник создает словарь зашифрованных текстов и соответствующих открытых текстов, которые он выучил за определенный период времени. В будущем, когда злоумышленник получает зашифрованный текст, он обращается к словарю, чтобы найти соответствующий открытый текст.

-

Атака грубой силы (BFA). В этом методе злоумышленник пытается определить ключ, пытаясь использовать все возможные ключи. Если длина ключа составляет 8 бит, то число возможных ключей составляет 2 8 = 256. Злоумышленник знает зашифрованный текст и алгоритм, теперь он пытается все 256 ключей по одному для расшифровки. Время завершения атаки будет очень большим, если ключ длинный.

-

Атака на день рождения — это атака методом грубой силы. Он используется против криптографической хэш-функции. Когда учеников в классе спрашивают об их днях рождения, ответом является одна из возможных 365 дат. Предположим, что день рождения первого студента — 3 августа. Затем, чтобы найти следующего студента, чья дата рождения — 3 августа, нам нужно запросить 1,25 * √365 ≈ 25 студентов.

Аналогично, если хеш-функция выдает 64-битные хеш-значения, возможные хеш-значения составляют 1,8×10 19 . При многократной оценке функции для разных входов ожидается, что один и тот же выход будет получен после примерно 5,1 × 10 9 случайных входов.

Если злоумышленник может найти два разных входа, которые дают одинаковое хеш-значение, это коллизия, и эта хеш-функция считается нарушенной.

-

Атака «Человек посередине» (MIM) . Целями этой атаки являются в основном криптосистемы с открытыми ключами, в которых обмен ключами происходит до установления связи.

-

Хост A хочет связаться с хостом B , поэтому запрашивает открытый ключ B.

-

Злоумышленник перехватывает этот запрос и отправляет свой открытый ключ.

-

Таким образом, что бы ни отправлял хост A на хост B , злоумышленник может читать.

-

Чтобы поддерживать связь, злоумышленник повторно зашифровывает данные после прочтения с помощью своего открытого ключа и отправляет B.

-

Злоумышленник отправляет свой открытый ключ как открытый ключ A, так что B принимает его так, как если бы он брал его у A.

-

-

Атака по боковому каналу (SCA) — этот тип атаки не направлен против какого-либо конкретного типа криптосистемы или алгоритма. Вместо этого он запускается, чтобы использовать слабость в физической реализации криптосистемы.

-

Атаки по времени — они используют тот факт, что разные вычисления требуют разного времени для вычислений на процессоре. Измеряя такие моменты времени, можно узнать о конкретном вычислении, которое выполняет процессор. Например, если шифрование занимает больше времени, это означает, что секретный ключ длинный.

-

Атаки с анализом мощности. Эти атаки аналогичны атакам по времени, за исключением того, что объем потребляемой мощности используется для получения информации о характере базовых вычислений.

-

Анализ ошибок. Атаки. В этих атаках в криптосистеме возникают ошибки, и злоумышленник изучает полученные данные для получения полезной информации.

Атаки только зашифрованным текстом ( COA). В этом методе злоумышленник имеет доступ к набору зашифрованного текста. У него нет доступа к соответствующему тексту. COA считается успешным, когда соответствующий открытый текст может быть определен из заданного набора зашифрованного текста. Иногда ключ шифрования может быть определен из этой атаки. Современные криптосистемы защищены от атак только зашифрованным текстом.

Известная атака открытого текста (KPA). В этом методе злоумышленник знает открытый текст для некоторых частей зашифрованного текста. Задача состоит в том, чтобы расшифровать остальную часть зашифрованного текста, используя эту информацию. Это может быть сделано путем определения ключа или с помощью другого метода. Лучший пример этой атаки — линейный криптоанализ против блочных шифров.

Выбранная атака открытым текстом (CPA) — в этом методе злоумышленник имеет зашифрованный текст по своему выбору. Таким образом, у него есть пара шифртекст-открытый текст по своему выбору. Это упрощает его задачу определения ключа шифрования. Примером этой атаки является дифференциальный криптоанализ, применяемый как к блочным шифрам, так и к хеш-функциям. Популярная криптосистема с открытым ключом, RSA, также уязвима для атак с использованием открытого текста.

Атака по словарю — эта атака имеет много вариантов, каждый из которых включает в себя составление «словаря». В простейшем методе этой атаки злоумышленник создает словарь зашифрованных текстов и соответствующих открытых текстов, которые он выучил за определенный период времени. В будущем, когда злоумышленник получает зашифрованный текст, он обращается к словарю, чтобы найти соответствующий открытый текст.

Атака грубой силы (BFA). В этом методе злоумышленник пытается определить ключ, пытаясь использовать все возможные ключи. Если длина ключа составляет 8 бит, то число возможных ключей составляет 2 8 = 256. Злоумышленник знает зашифрованный текст и алгоритм, теперь он пытается все 256 ключей по одному для расшифровки. Время завершения атаки будет очень большим, если ключ длинный.

Атака на день рождения — это атака методом грубой силы. Он используется против криптографической хэш-функции. Когда учеников в классе спрашивают об их днях рождения, ответом является одна из возможных 365 дат. Предположим, что день рождения первого студента — 3 августа. Затем, чтобы найти следующего студента, чья дата рождения — 3 августа, нам нужно запросить 1,25 * √365 ≈ 25 студентов.

Аналогично, если хеш-функция выдает 64-битные хеш-значения, возможные хеш-значения составляют 1,8×10 19 . При многократной оценке функции для разных входов ожидается, что один и тот же выход будет получен после примерно 5,1 × 10 9 случайных входов.

Если злоумышленник может найти два разных входа, которые дают одинаковое хеш-значение, это коллизия, и эта хеш-функция считается нарушенной.

Атака «Человек посередине» (MIM) . Целями этой атаки являются в основном криптосистемы с открытыми ключами, в которых обмен ключами происходит до установления связи.

Хост A хочет связаться с хостом B , поэтому запрашивает открытый ключ B.

Злоумышленник перехватывает этот запрос и отправляет свой открытый ключ.

Таким образом, что бы ни отправлял хост A на хост B , злоумышленник может читать.

Чтобы поддерживать связь, злоумышленник повторно зашифровывает данные после прочтения с помощью своего открытого ключа и отправляет B.

Злоумышленник отправляет свой открытый ключ как открытый ключ A, так что B принимает его так, как если бы он брал его у A.

Атака по боковому каналу (SCA) — этот тип атаки не направлен против какого-либо конкретного типа криптосистемы или алгоритма. Вместо этого он запускается, чтобы использовать слабость в физической реализации криптосистемы.

Атаки по времени — они используют тот факт, что разные вычисления требуют разного времени для вычислений на процессоре. Измеряя такие моменты времени, можно узнать о конкретном вычислении, которое выполняет процессор. Например, если шифрование занимает больше времени, это означает, что секретный ключ длинный.

Атаки с анализом мощности. Эти атаки аналогичны атакам по времени, за исключением того, что объем потребляемой мощности используется для получения информации о характере базовых вычислений.

Анализ ошибок. Атаки. В этих атаках в криптосистеме возникают ошибки, и злоумышленник изучает полученные данные для получения полезной информации.

Практичность атак

Атаки на криптосистемы, описанные здесь, носят академический характер, так как большинство из них происходит из академического сообщества. Фактически, многие академические атаки включают в себя довольно нереалистичные предположения об окружающей среде, а также о возможностях атакующего. Например, при атаке с использованием выбранного зашифрованного текста злоумышленнику требуется непрактичное количество преднамеренно выбранных пар открытого текста и зашифрованного текста. Это может быть не совсем практично.

Тем не менее, тот факт, что любая атака существует, должен вызывать беспокойство, особенно если техника атаки имеет потенциал для улучшения.

Традиционные шифры

Во второй главе мы обсудили основы современной криптографии. Мы приравнивали криптографию к инструментарию, в котором в качестве основных инструментов рассматриваются различные криптографические методы. Одним из таких инструментов является шифрование симметричного ключа, где ключ, используемый для шифрования и дешифрования, является одним и тем же.

В этой главе мы обсудим эту технику и ее применение для разработки различных криптосистем.

Ранее криптографические системы

Прежде чем продолжить, вам нужно знать некоторые факты об исторических криптосистемах —

-

Все эти системы основаны на схеме шифрования с симметричным ключом .

-

Единственная служба безопасности, предоставляемая этими системами, — это конфиденциальность информации.

-

В отличие от современных систем, которые являются цифровыми и обрабатывают данные как двоичные числа, более ранние системы работали над алфавитами в качестве основного элемента.

Все эти системы основаны на схеме шифрования с симметричным ключом .

Единственная служба безопасности, предоставляемая этими системами, — это конфиденциальность информации.

В отличие от современных систем, которые являются цифровыми и обрабатывают данные как двоичные числа, более ранние системы работали над алфавитами в качестве основного элемента.

Эти более ранние криптографические системы также называют шифрами. В общем, шифр — это просто набор шагов (алгоритм) для выполнения как шифрования, так и соответствующего дешифрования.

Цезарь Шифр

Это моноалфавитный шифр, в котором каждая буква открытого текста заменяется другой буквой для формирования зашифрованного текста. Это самая простая форма схемы замещения шифра.

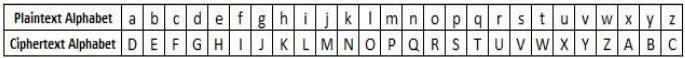

Эта криптосистема обычно называется шифром сдвига . Идея состоит в том, чтобы заменить каждый алфавит другим алфавитом, который «сдвинут» на некоторое фиксированное число от 0 до 25.

Для такого типа схемы отправитель и получатель договариваются о «секретном числе сдвига» для сдвига алфавита. Этот номер от 0 до 25 становится ключом шифрования.

Название «Цезарь шифр» иногда используется для описания шифра сдвига, когда используется «сдвиг трех».

Процесс шифрования сдвига

-

Чтобы зашифровать открытое текстовое письмо, отправитель помещает скользящую линейку под первый набор незашифрованных букв и сдвигает ее влево на количество позиций секретного сдвига.

-

Письмо в виде открытого текста затем шифруется до букв зашифрованного текста на скользящей линейке внизу. Результат этого процесса изображен на следующем рисунке для согласованного изменения трех позиций. В этом случае обычный учебник зашифрован в зашифрованный текст WXWRULDO. Вот алфавит шифротекста для сдвига 3 —

Чтобы зашифровать открытое текстовое письмо, отправитель помещает скользящую линейку под первый набор незашифрованных букв и сдвигает ее влево на количество позиций секретного сдвига.

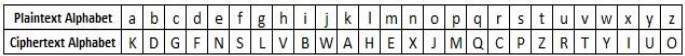

Письмо в виде открытого текста затем шифруется до букв зашифрованного текста на скользящей линейке внизу. Результат этого процесса изображен на следующем рисунке для согласованного изменения трех позиций. В этом случае обычный учебник зашифрован в зашифрованный текст WXWRULDO. Вот алфавит шифротекста для сдвига 3 —

-

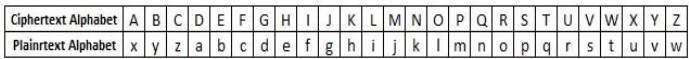

При получении зашифрованного текста получатель, который также знает секретный сдвиг, помещает свою скользящую линейку под алфавит зашифрованного текста и сдвигает ее вправо на согласованный номер сдвига, 3 в этом случае.

-

Затем он заменяет зашифрованную букву открытым текстом на скользящей линейке внизу. Следовательно, зашифрованный текст «WXWRULDO» расшифровывается как «учебник». Чтобы расшифровать сообщение, закодированное со сдвигом 3, сгенерируйте открытый текст с использованием сдвига «-3», как показано ниже:

При получении зашифрованного текста получатель, который также знает секретный сдвиг, помещает свою скользящую линейку под алфавит зашифрованного текста и сдвигает ее вправо на согласованный номер сдвига, 3 в этом случае.

Затем он заменяет зашифрованную букву открытым текстом на скользящей линейке внизу. Следовательно, зашифрованный текст «WXWRULDO» расшифровывается как «учебник». Чтобы расшифровать сообщение, закодированное со сдвигом 3, сгенерируйте открытый текст с использованием сдвига «-3», как показано ниже:

Значение безопасности

Цезарь Cipher не является безопасной криптосистемой, потому что есть только 26 возможных ключей для тестирования. Злоумышленник может выполнить исчерпывающий поиск ключа с доступными ограниченными вычислительными ресурсами.

Простой Подстановочный Шифр

Это улучшение Цезаря Шифра. Вместо смещения алфавитов на некоторое число, эта схема использует некоторую перестановку букв в алфавите.

Например, AB… ..YZ и ZY …… BA — это две очевидные перестановки всех букв алфавита. Перестановка — не что иное, как перемешанный набор алфавитов.

С 26 буквами в алфавите, возможные перестановки 26! (Факториал 26), который равен 4х10 26 . Отправитель и получатель могут выбрать любую из этих возможных перестановок в качестве алфавита зашифрованного текста. Эта перестановка является секретным ключом схемы.

Процесс простой замены шифра

-

Напишите алфавиты A, B, C, …, Z в естественном порядке.

-

Отправитель и получатель выбирают произвольно выбранную перестановку букв алфавита.

-

Под алфавитами естественного порядка запишите выбранную перестановку букв алфавита. Для шифрования отправитель заменяет все незашифрованные буквы заменой буквы перестановки, которая находится непосредственно под ней в таблице. Этот процесс показан на следующем рисунке. В этом примере выбранная перестановка — это K, D, G, …, O. Точка открытого текста «зашифрована» в «MJBXZ».

Напишите алфавиты A, B, C, …, Z в естественном порядке.

Отправитель и получатель выбирают произвольно выбранную перестановку букв алфавита.

Под алфавитами естественного порядка запишите выбранную перестановку букв алфавита. Для шифрования отправитель заменяет все незашифрованные буквы заменой буквы перестановки, которая находится непосредственно под ней в таблице. Этот процесс показан на следующем рисунке. В этом примере выбранная перестановка — это K, D, G, …, O. Точка открытого текста «зашифрована» в «MJBXZ».

Вот беспорядочный алфавит зашифрованного текста, где порядок букв зашифрованного текста является ключевым.

-

Получив зашифрованный текст, получатель, который также знает случайно выбранную перестановку, заменяет каждую букву зашифрованного текста в нижнем ряду соответствующей буквой открытого текста в верхнем ряду. Зашифрованный текст «MJBXZ» расшифровывается как «точка».

Получив зашифрованный текст, получатель, который также знает случайно выбранную перестановку, заменяет каждую букву зашифрованного текста в нижнем ряду соответствующей буквой открытого текста в верхнем ряду. Зашифрованный текст «MJBXZ» расшифровывается как «точка».

Значение безопасности

Simple Substitution Cipher — это значительное улучшение по сравнению с Cesar Cipher. Возможное количество ключей велико (26!), И даже современные вычислительные системы еще недостаточно мощны, чтобы удобно начать атаку методом взлома, чтобы взломать систему. Тем не менее, Simple Substitution Cipher имеет простую конструкцию и подвержен ошибкам проектирования, скажем, при выборе очевидной перестановки эта криптосистема может быть легко взломана.

Моноалфавитный и Полиалфабетический Шифр

Моноалфавитный шифр — это шифр замещения, в котором для данного ключа алфавит шифра для каждого простого алфавита фиксируется на протяжении всего процесса шифрования. Например, если «A» зашифровано как «D», для любого числа вхождений в этом открытом тексте «A» всегда будет зашифровано до «D».

Все шифры замещения, которые мы обсуждали ранее в этой главе, являются моноалфавитными; Эти шифры очень чувствительны к криптоанализу.

Полиалфабетический шифр — это шифр замещения, в котором алфавит шифра для простого алфавита может отличаться в разных местах в процессе шифрования. Следующие два примера, playfair и Vigenere Cipher, являются полиалфавитными шифрами .

Playfair Cipher

В этой схеме пары букв шифруются, а не отдельные буквы, как в случае простого шифра замещения.

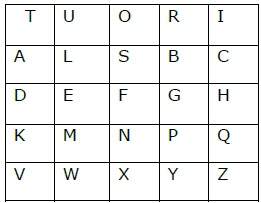

В шифре playfair изначально создается таблица ключей. Таблица ключей представляет собой сетку алфавитов 5 × 5, которая служит ключом для шифрования открытого текста. Каждый из 25 алфавитов должен быть уникальным, и одна буква алфавита (обычно J) исключается из таблицы, поскольку нам нужно только 25 алфавитов вместо 26. Если открытый текст содержит J, то он заменяется на I.

Отправитель и получатель совершают самоубийство по определенному ключу, например, «учебники». В таблице ключей первые символы (идущие слева направо) в таблице — это фраза, исключая повторяющиеся буквы. Остальная часть таблицы будет заполнена оставшимися буквами алфавита в естественном порядке. Таблица ключей работает, чтобы быть —

Процесс Playfair Cipher

-

Сначала текстовое сообщение разбивается на пары из двух букв (орграфов). Если есть нечетное количество букв, Z добавляется к последней букве. Допустим, мы хотим зашифровать сообщение «спрятать деньги». Это будет записано как —

HI DE MO NE YZ

-

Правила шифрования —

-

Если обе буквы находятся в одном и том же столбце, возьмите букву ниже каждой (возвращаясь к началу, если внизу)

-

| T | U | О | р | я | «H» и «I» находятся в одном столбце, поэтому для их замены используйте букву ниже. HI → QC |

| L | S | В | С | ||

| D | Е | F | г | ЧАС | |

| К | M | N | п | Q | |

| В | W | Икс | Y | Z |

Сначала текстовое сообщение разбивается на пары из двух букв (орграфов). Если есть нечетное количество букв, Z добавляется к последней букве. Допустим, мы хотим зашифровать сообщение «спрятать деньги». Это будет записано как —

HI DE MO NE YZ

Правила шифрования —

Если обе буквы находятся в одном и том же столбце, возьмите букву ниже каждой (возвращаясь к началу, если внизу)

-

Если обе буквы находятся в одном ряду, возьмите букву справа от каждой из них (возвращаясь влево, если в крайнем правом углу)

| T | U | О | р | я | «D» и «E» находятся в одном ряду, поэтому для их замены необходимо взять буквы справа от них. DE → EF |

| L | S | В | С | ||

| D | Е | F | г | ЧАС | |

| К | M | N | п | Q | |

| В | W | Икс | Y | Z |

Если обе буквы находятся в одном ряду, возьмите букву справа от каждой из них (возвращаясь влево, если в крайнем правом углу)

-

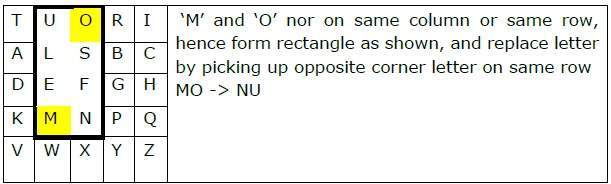

Если ни одно из двух предыдущих правил не соответствует действительности, сформируйте прямоугольник с двумя буквами и возьмите буквы в горизонтальном противоположном углу прямоугольника.

Если ни одно из двух предыдущих правил не соответствует действительности, сформируйте прямоугольник с двумя буквами и возьмите буквы в горизонтальном противоположном углу прямоугольника.

Используя эти правила, результат шифрования «скрыть деньги» с ключом «учебники» будет —

КК EF NU MF ZV

Расшифровать шифр Playfair так же просто, как выполнить тот же процесс в обратном порядке. Получатель имеет тот же ключ и может создать ту же таблицу ключей, а затем расшифровать любые сообщения, сделанные с использованием этого ключа.

Значение безопасности

Он также является шифром замещения и его трудно взломать по сравнению с простым шифром замещения. Как и в случае замещающего шифра, криптоанализ возможен и на шифре Playfair, однако он будет против 625 возможных пар букв (25×25 алфавитов) вместо 26 различных возможных алфавитов.

Шифр Playfair использовался главным образом для защиты важных, но не критичных секретов, поскольку он быстр в использовании и не требует специального оборудования.

Vigenere Cipher

Эта схема шифрования использует текстовую строку (скажем, слово) в качестве ключа, который затем используется для выполнения ряда сдвигов в открытом тексте.

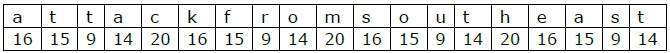

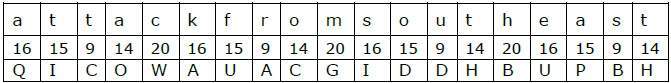

Например, предположим, что ключ «точка». Каждый алфавит ключа преобразуется в соответствующее ему числовое значение: в этом случае

p → 16, o → 15, i → 9, n → 14 и t → 20.

Таким образом, ключ: 16 15 9 14 20.

Процесс Vigenere Cipher

-

Отправитель и получатель выбирают ключ. Скажите «точка» является ключом. Числовое представление этого ключа: «16 15 9 14 20».

-

Отправитель хочет зашифровать сообщение, скажем, «атака с юго-востока». Он устроит открытый текст и числовой ключ следующим образом —

Отправитель и получатель выбирают ключ. Скажите «точка» является ключом. Числовое представление этого ключа: «16 15 9 14 20».

Отправитель хочет зашифровать сообщение, скажем, «атака с юго-востока». Он устроит открытый текст и числовой ключ следующим образом —

-

Теперь он сдвигает каждый открытый текст на число, написанное под ним, чтобы создать зашифрованный текст, как показано ниже —

Теперь он сдвигает каждый открытый текст на число, написанное под ним, чтобы создать зашифрованный текст, как показано ниже —

-

Здесь каждый символ открытого текста был сдвинут на разную величину — и эта сумма определяется ключом. Ключ должен быть меньше или равен размеру сообщения.

-

Для дешифрования получатель использует тот же ключ и сдвигает полученный зашифрованный текст в обратном порядке для получения открытого текста.

Здесь каждый символ открытого текста был сдвинут на разную величину — и эта сумма определяется ключом. Ключ должен быть меньше или равен размеру сообщения.

Для дешифрования получатель использует тот же ключ и сдвигает полученный зашифрованный текст в обратном порядке для получения открытого текста.

Значение безопасности

Vigenere Cipher был разработан путем настройки стандартного шифра Цезаря, чтобы снизить эффективность криптоанализа на зашифрованном тексте и сделать криптосистему более надежной. Это значительно более безопасно, чем обычный Цезарь Шифр .

В истории он регулярно использовался для защиты конфиденциальной политической и военной информации. Он упоминался как неразрушимый шифр из-за сложности, которую он представлял для криптоанализа.

Варианты Vigenere Cipher

Есть два особых случая шифра Vigenere —

-

Длина ключевого слова такая же, как и у открытого сообщения. Этот случай называется Vernam Cipher . Это более безопасно, чем типичный шифр Vigenere.

-

Vigenere шифр становится криптосистемой с совершенной секретностью, которая называется One-time pad .

Длина ключевого слова такая же, как и у открытого сообщения. Этот случай называется Vernam Cipher . Это более безопасно, чем типичный шифр Vigenere.

Vigenere шифр становится криптосистемой с совершенной секретностью, которая называется One-time pad .

Одноразовый блокнот

Обстоятельства:

- Длина ключевого слова равна длине открытого текста.

- Ключевое слово представляет собой случайно сгенерированную строку алфавитов.

- Ключевое слово используется только один раз.

Значение безопасности

Давайте сравним шифр Shift с одноразовой накладкой.

Shift Cipher — легко взломать

В случае шифра сдвига все сообщение могло иметь сдвиг от 1 до 25. Это очень маленький размер и очень простое взлома. Однако теперь, когда каждый символ имеет свой собственный индивидуальный сдвиг от 1 до 26, возможные ключи для сообщения растут в геометрической прогрессии.

Одноразовый блокнот — невозможно сломать

Допустим, мы шифруем имя «точка» одноразовым блокнотом. Это текст из 5 букв. Чтобы разбить зашифрованный текст грубой силой, вам нужно попробовать все возможности ключей и провести вычисления для (26 x 26 x 26 x 26 x 26) = 26 5 = 11881376 раз. Это для сообщения с 5 алфавитами. Таким образом, для более длинного сообщения вычисление растет экспоненциально с каждым дополнительным алфавитом. Это делает невозможным в вычислительном отношении взломать шифротекст грубой силой.

Шифр транспонирования

Это другой тип шифра, где порядок алфавитов в открытом тексте переупорядочен для создания зашифрованного текста. Фактические текстовые алфавиты не заменяются.

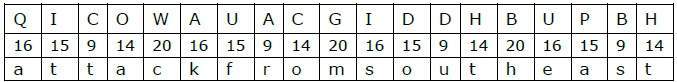

Примером является шифр с простым столбцовым транспонированием, в котором открытый текст написан горизонтально с определенной шириной алфавита. Затем зашифрованный текст читается вертикально, как показано на рисунке.

Например, открытым текстом является «золотая статуя в одиннадцатой пещере», а выбранный секретный случайный ключ — «пять». Мы размещаем этот текст горизонтально в таблице с номером столбца, равным значению ключа. Полученный текст показан ниже.

Зашифрованный текст получается путем чтения столбца вертикально вниз от первого до последнего столбца. Зашифрованный текст — «gnuneaoseenvltiltedasehetivc».

Для расшифровки получатель готовит аналогичную таблицу. Количество столбцов равно номеру ключа. Количество строк получается путем деления количества всех алфавитов зашифрованного текста на значение ключа и округления частного до следующего целочисленного значения.

Затем получатель записывает полученный зашифрованный текст вертикально вниз и слева направо. Чтобы получить текст, он читает по горизонтали слева направо и сверху вниз.

Современное симметричное шифрование ключа

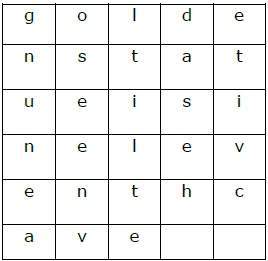

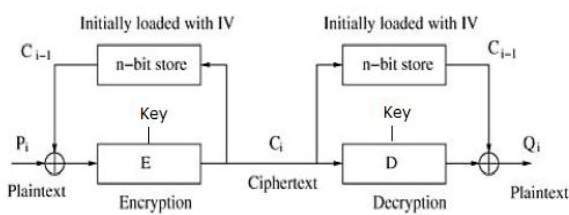

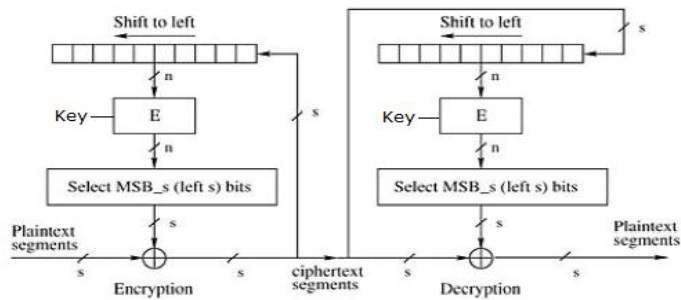

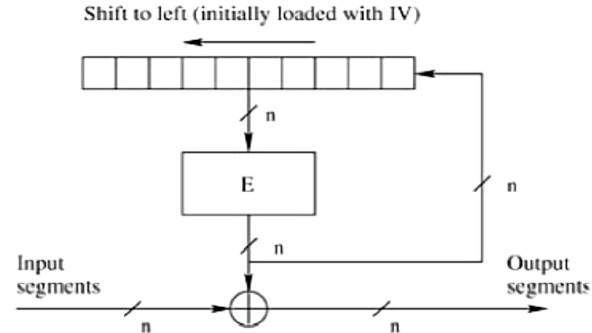

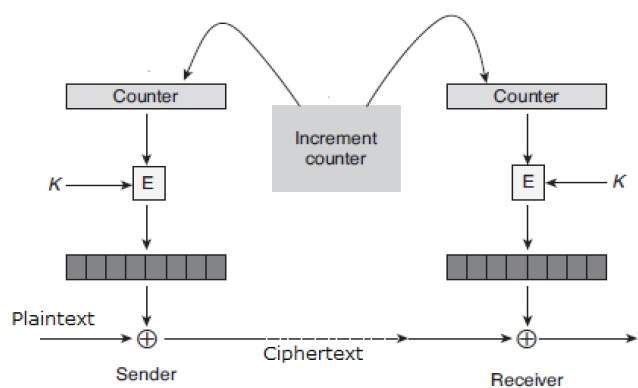

Цифровые данные представлены в виде строк двоичных цифр (битов) в отличие от алфавитов. Современные криптосистемы должны обрабатывать эти двоичные строки для преобразования в другую двоичную строку. В зависимости от того, как обрабатываются эти двоичные строки, симметричные схемы шифрования могут быть классифицированы в:

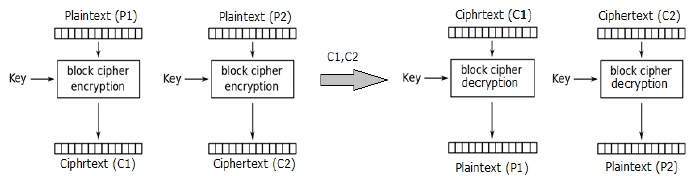

Блочные шифры

В этой схеме простой двоичный текст обрабатывается блоками (группами) битов одновременно; т. е. выбирается блок битов открытого текста, на этом блоке выполняется серия операций для генерации блока битов зашифрованного текста. Количество битов в блоке фиксировано. Например, схемы DES и AES имеют размеры блоков 64 и 128 соответственно.

Потоковые шифры

В этой схеме открытый текст обрабатывается по одному биту за раз, т. Е. Берется один бит открытого текста, и с ним выполняется серия операций для генерации одного бита зашифрованного текста. Технически потоковые шифры являются блочными шифрами с размером блока в один бит.

Блочный шифр

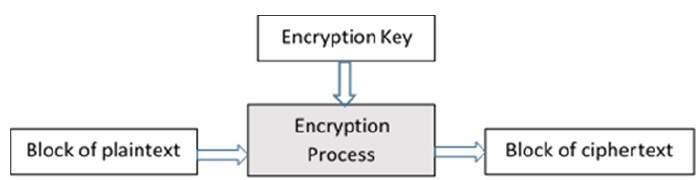

Основная схема блочного шифра изображается следующим образом:

Блочный шифр принимает блок битов открытого текста и генерирует блок битов шифрованного текста, как правило, того же размера. Размер блока фиксируется в данной схеме. Выбор размера блока напрямую не влияет на надежность схемы шифрования. Сила шифра зависит от длины ключа.

Размер блока

Хотя любой размер блока является приемлемым, при выборе размера блока необходимо учитывать следующие аспекты.

-

Избегайте очень маленького размера блока — скажем, размер блока составляет m бит. Тогда возможные комбинации битов открытого текста равны 2 м . Если злоумышленник обнаруживает блоки простого текста, соответствующие некоторым ранее отправленным блокам зашифрованного текста, то злоумышленник может запустить тип «словарной атаки», создав словарь пар открытого текста / зашифрованного текста, отправленных с использованием этого ключа шифрования. Больший размер блока усложняет атаку, так как словарь должен быть больше.

-

Не иметь очень большой размер блока — при очень большом размере блока шифр становится неэффективным для работы. Такие открытые тексты должны быть дополнены перед шифрованием.

-

Мультипликаторы 8 бит . Предпочтительный размер блока кратен 8, поскольку его легко реализовать, поскольку большинство процессоров компьютера обрабатывают данные в виде 8 бит.

Избегайте очень маленького размера блока — скажем, размер блока составляет m бит. Тогда возможные комбинации битов открытого текста равны 2 м . Если злоумышленник обнаруживает блоки простого текста, соответствующие некоторым ранее отправленным блокам зашифрованного текста, то злоумышленник может запустить тип «словарной атаки», создав словарь пар открытого текста / зашифрованного текста, отправленных с использованием этого ключа шифрования. Больший размер блока усложняет атаку, так как словарь должен быть больше.

Не иметь очень большой размер блока — при очень большом размере блока шифр становится неэффективным для работы. Такие открытые тексты должны быть дополнены перед шифрованием.

Мультипликаторы 8 бит . Предпочтительный размер блока кратен 8, поскольку его легко реализовать, поскольку большинство процессоров компьютера обрабатывают данные в виде 8 бит.

Заполнение в блочном шифре

Блочные шифры обрабатывают блоки фиксированных размеров (скажем, 64 бита). Длина открытых текстов в основном не кратна размеру блока. Например, 150-битный открытый текст предоставляет два блока по 64 бита каждый с третьим блоком баланса 22 бита. Последний блок битов должен быть дополнен избыточной информацией, чтобы длина конечного блока была равна размеру блока схемы. В нашем примере оставшиеся 22 бита должны иметь дополнительные 42 избыточных бита, добавленных для обеспечения полного блока. Процесс добавления битов в последний блок называется заполнением .

Слишком большое заполнение делает систему неэффективной. Кроме того, заполнение может иногда сделать систему небезопасной, если заполнение всегда выполняется с одинаковыми битами.

Схемы блочного шифра

Существует огромное количество схем блочных шифров, которые используются. Многие из них общеизвестны. Самые популярные и известные блочные шифры перечислены ниже.

-

Стандарт цифрового шифрования (DES) — популярный блочный шифр 1990-х годов. Теперь он считается «битым» блочным шифром, в основном из-за его небольшого размера ключа.

-

Triple DES — это вариант схемы, основанной на повторных приложениях DES. Это все еще уважаемые блочные шифры, но неэффективные по сравнению с новыми более быстрыми доступными блочными шифрами.

-

Advanced Encryption Standard (AES) — это относительно новый блочный шифр, основанный на алгоритме шифрования Rijndael, который выиграл конкурс дизайна AES.

-

IDEA — это достаточно сильный блочный шифр с размером блока 64 и размером ключа 128 бит. В ряде приложений используется шифрование IDEA, включая ранние версии протокола Pretty Good Privacy (PGP). Использование схемы IDEA имеет ограниченное применение из-за проблем с патентами.

-

Twofish — эта схема блочного шифра использует размер блока 128 бит и ключ переменной длины. Это был один из финалистов AES. Он основан на более раннем блочном шифре Blowfish с размером блока 64 бита.

-

Serpent — блочный шифр с размером блока 128 бит и длиной ключа 128, 192 или 256 бит, который также был финалистом конкурса AES. Это медленнее, но имеет более безопасный дизайн, чем другие блочные шифры.

Стандарт цифрового шифрования (DES) — популярный блочный шифр 1990-х годов. Теперь он считается «битым» блочным шифром, в основном из-за его небольшого размера ключа.

Triple DES — это вариант схемы, основанной на повторных приложениях DES. Это все еще уважаемые блочные шифры, но неэффективные по сравнению с новыми более быстрыми доступными блочными шифрами.

Advanced Encryption Standard (AES) — это относительно новый блочный шифр, основанный на алгоритме шифрования Rijndael, который выиграл конкурс дизайна AES.

IDEA — это достаточно сильный блочный шифр с размером блока 64 и размером ключа 128 бит. В ряде приложений используется шифрование IDEA, включая ранние версии протокола Pretty Good Privacy (PGP). Использование схемы IDEA имеет ограниченное применение из-за проблем с патентами.

Twofish — эта схема блочного шифра использует размер блока 128 бит и ключ переменной длины. Это был один из финалистов AES. Он основан на более раннем блочном шифре Blowfish с размером блока 64 бита.

Serpent — блочный шифр с размером блока 128 бит и длиной ключа 128, 192 или 256 бит, который также был финалистом конкурса AES. Это медленнее, но имеет более безопасный дизайн, чем другие блочные шифры.

В следующих разделах мы сначала обсудим модель блочного шифра, а затем DES и AES, два наиболее влиятельных современных блочных шифра.

Feistel Block Cipher

Feistel Cipher не является конкретной схемой блочного шифра. Это модель проектирования, из которой получено много разных блочных шифров. DES — только один пример шифра Фейстеля. Криптографическая система, основанная на структуре шифра Фейстеля, использует один и тот же алгоритм как для шифрования, так и для дешифрования.

Процесс шифрования

В процессе шифрования используется структура Фейстеля, состоящая из нескольких этапов обработки открытого текста, причем каждый этап состоит из этапа «замены», за которым следует этап перестановки.

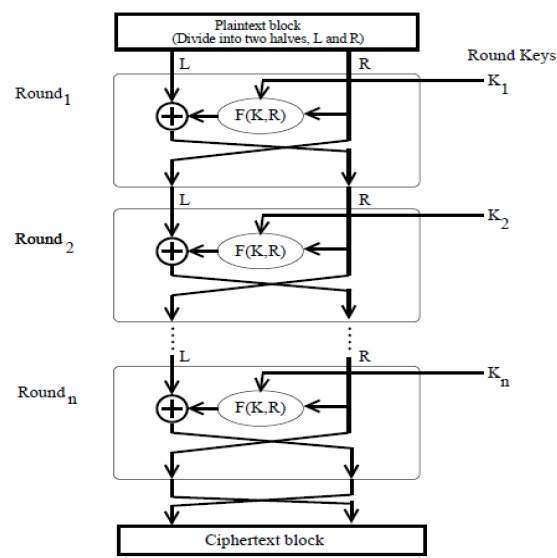

Структура Фейстеля показана на следующем рисунке —

-

Входной блок для каждого раунда разделен на две половины, которые можно обозначить как L и R для левой половины и правой половины.

-

В каждом раунде правая половина блока R проходит без изменений. Но левая половина, L, проходит через операцию, которая зависит от R и ключа шифрования. Сначала мы применяем функцию шифрования ‘f’, которая принимает два ввода — ключ K и R. Функция производит вывод f (R, K). Затем мы XOR вывод математической функции с L.

-

В реальной реализации шифра Фейстеля, такого как DES, вместо использования полного ключа шифрования во время каждого раунда ключ, зависимый от раунда (подключ), получается из ключа шифрования. Это означает, что в каждом раунде используется другой ключ, хотя все эти подключи связаны с исходным ключом.

-

Шаг перестановки в конце каждого раунда меняет местами модифицированный L и немодифицированный R. Следовательно, L для следующего раунда будет R текущего раунда. И R для следующего раунда будет выходом L текущего раунда.

-

Выше шаги замещения и перестановки образуют «раунд». Количество раундов определяется алгоритмом разработки.

-

После завершения последнего раунда два субблока R и L объединяются в этом порядке, образуя блок зашифрованного текста.

Входной блок для каждого раунда разделен на две половины, которые можно обозначить как L и R для левой половины и правой половины.

В каждом раунде правая половина блока R проходит без изменений. Но левая половина, L, проходит через операцию, которая зависит от R и ключа шифрования. Сначала мы применяем функцию шифрования ‘f’, которая принимает два ввода — ключ K и R. Функция производит вывод f (R, K). Затем мы XOR вывод математической функции с L.

В реальной реализации шифра Фейстеля, такого как DES, вместо использования полного ключа шифрования во время каждого раунда ключ, зависимый от раунда (подключ), получается из ключа шифрования. Это означает, что в каждом раунде используется другой ключ, хотя все эти подключи связаны с исходным ключом.

Шаг перестановки в конце каждого раунда меняет местами модифицированный L и немодифицированный R. Следовательно, L для следующего раунда будет R текущего раунда. И R для следующего раунда будет выходом L текущего раунда.

Выше шаги замещения и перестановки образуют «раунд». Количество раундов определяется алгоритмом разработки.

После завершения последнего раунда два субблока R и L объединяются в этом порядке, образуя блок зашифрованного текста.

Сложной частью проектирования шифра Фейстеля является выбор функции раунда ‘f’. Чтобы быть неразрывной схемой, эта функция должна иметь несколько важных свойств, которые выходят за рамки нашего обсуждения.

Процесс дешифрования

Процесс дешифрования в шифре Фейстеля практически аналогичен. Вместо того, чтобы начинаться с блока открытого текста, блок зашифрованного текста подается в начало структуры Фейстеля, а затем процесс в точности повторяет процесс, описанный на данной иллюстрации.

Говорят, что этот процесс почти одинаков и не совсем одинаков. В случае дешифрования единственное отличие состоит в том, что подключи, используемые при шифровании, используются в обратном порядке.

Окончательный обмен «L» и «R» на последнем шаге шифра Фейстеля имеет важное значение. Если они не меняются местами, то полученный зашифрованный текст не может быть расшифрован с использованием того же алгоритма.

Количество раундов

Количество раундов, используемых в шифре Фейстеля, зависит от требуемой защиты от системы. Большее количество раундов обеспечивает более безопасную систему. Но в то же время большее количество циклов означает неэффективные медленные процессы шифрования и дешифрования. Таким образом, число раундов в системах зависит от компромисса между эффективностью и безопасностью.

Стандарт шифрования данных

Стандарт шифрования данных (DES) — это блочный шифр с симметричным ключом, опубликованный Национальным институтом стандартов и технологий (NIST).

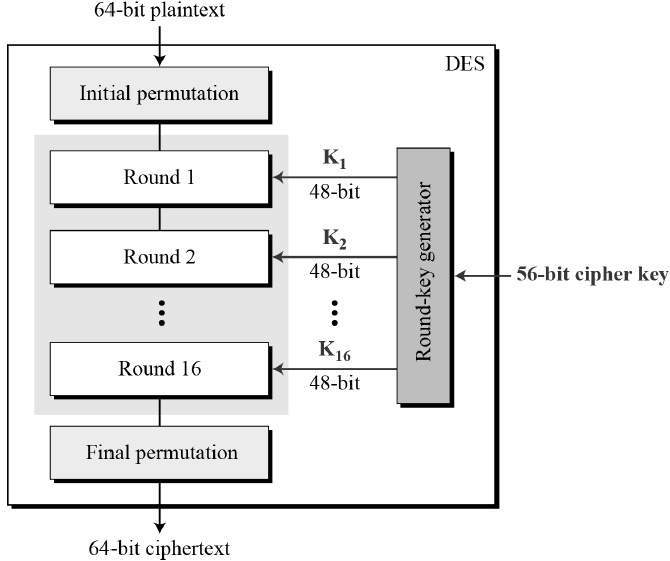

DES является реализацией шифра Фейстеля. Используется 16 круглая структура Фейстеля. Размер блока составляет 64 бита. Хотя длина ключа составляет 64 бита, эффективная длина ключа DES составляет 56 бит, так как 8 из 64 бит ключа не используются алгоритмом шифрования (функционируют только как контрольные биты). Общая структура DES изображена на следующей иллюстрации —

Поскольку DES основан на шифре Фейстеля, все, что требуется для определения DES, — это

- Круглая функция

- Ключевое расписание

- Любая дополнительная обработка — начальная и конечная перестановка

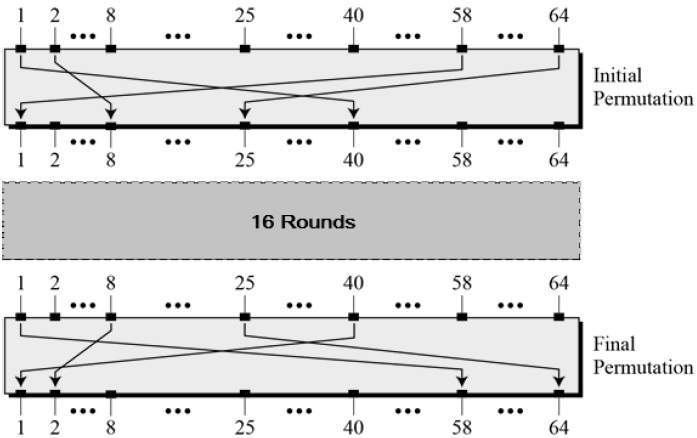

Начальная и конечная перестановка

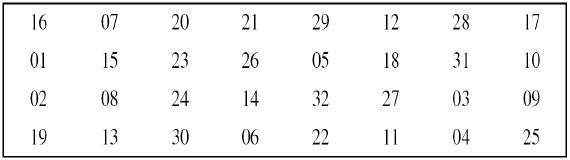

Начальная и конечная перестановки представляют собой прямые блоки перестановок (P-блоки), которые являются противоположными друг другу. Они не имеют криптографического значения в DES. Начальная и конечная перестановки показаны следующим образом:

Круглая функция

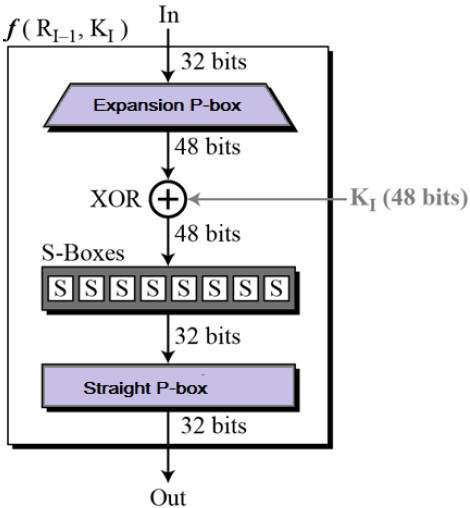

Сердцем этого шифра является функция DES, ф . Функция DES применяет 48-битный ключ к крайним правым 32 битам для получения 32-битного вывода.

-

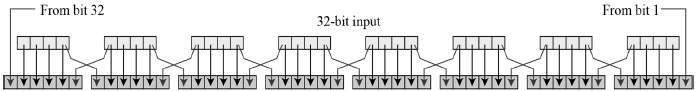

Блок перестановки расширений — поскольку правый ввод 32-битный, а круглая клавиша 48-битная, сначала нужно расширить правый ввод до 48 бит. Логика перестановок графически изображена на следующем рисунке —

Блок перестановки расширений — поскольку правый ввод 32-битный, а круглая клавиша 48-битная, сначала нужно расширить правый ввод до 48 бит. Логика перестановок графически изображена на следующем рисунке —

-

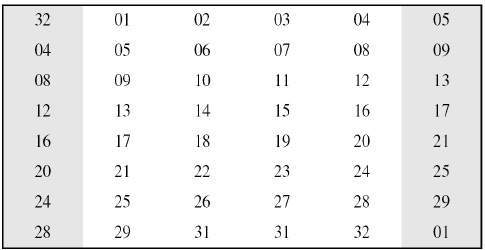

Графически изображенная логика перестановок обычно описывается как таблица в спецификации DES, показанной как показано

Графически изображенная логика перестановок обычно описывается как таблица в спецификации DES, показанной как показано

-

XOR (отбеливатель). — После перестановки расширения DES выполняет операцию XOR для расширенной правой части и клавиши округления. Круглый ключ используется только в этой операции.

-

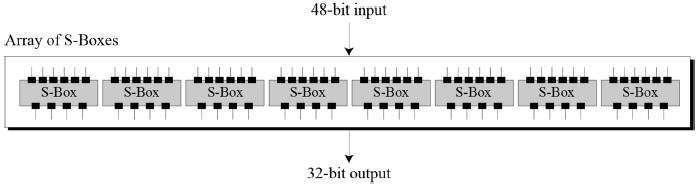

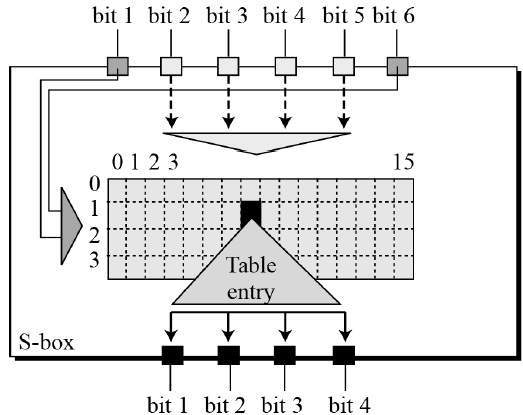

Коробки замещения. — S-блоки выполняют реальное микширование (путаница). DES использует 8 S-блоков, каждый с 6-битным входом и 4-битным выходом. Обратитесь к следующей иллюстрации —

XOR (отбеливатель). — После перестановки расширения DES выполняет операцию XOR для расширенной правой части и клавиши округления. Круглый ключ используется только в этой операции.

Коробки замещения. — S-блоки выполняют реальное микширование (путаница). DES использует 8 S-блоков, каждый с 6-битным входом и 4-битным выходом. Обратитесь к следующей иллюстрации —

-

Правило S-box показано ниже —

Правило S-box показано ниже —

-

Всего имеется восемь таблиц S-box. Выход всех восьми s-блоков затем объединяется в 32-битную секцию.

-

Прямая перестановка — 32-битный выход S-блоков затем подвергается прямой перестановке с правилом, показанным на следующем рисунке:

Всего имеется восемь таблиц S-box. Выход всех восьми s-блоков затем объединяется в 32-битную секцию.

Прямая перестановка — 32-битный выход S-блоков затем подвергается прямой перестановке с правилом, показанным на следующем рисунке:

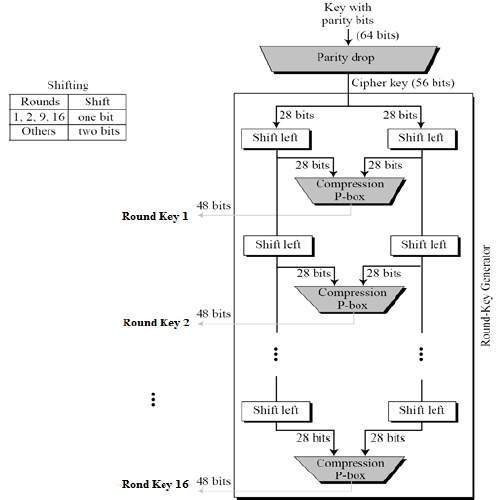

Генерация ключей

Генератор круглых ключей создает шестнадцать 48-битных ключей из 56-битного ключа шифрования. Процесс генерации ключа изображен на следующей иллюстрации —

Логика для удаления четности, сдвига и сжатия P-box приведена в описании DES.

Анализ DES

DES удовлетворяет обоим желаемым свойствам блочного шифра. Эти два свойства делают шифр очень сильным.

-

Эффект лавин — небольшое изменение в открытом тексте приводит к очень большим изменениям в зашифрованном тексте.

-

Полнота — каждый бит зашифрованного текста зависит от множества бит открытого текста.

Эффект лавин — небольшое изменение в открытом тексте приводит к очень большим изменениям в зашифрованном тексте.

Полнота — каждый бит зашифрованного текста зависит от множества бит открытого текста.

В течение последних нескольких лет криптоанализ обнаружил некоторые недостатки в DES, когда выбранные ключи являются слабыми ключами. Эти ключи следует избегать.

DES оказался очень хорошо разработанным блочным шифром. Не было никаких существенных криптоаналитических атак на DES кроме полного поиска ключа.

Тройной DES

Скорость исчерпывающего поиска ключей по сравнению с DES после 1990 года стала вызывать дискомфорт среди пользователей DES. Однако пользователи не хотели заменять DES, поскольку для изменения алгоритмов шифрования, которые широко применяются и встроены в крупные архитектуры безопасности, требуется огромное количество времени и денег.

Прагматичный подход заключался не в полном отказе от DES, а в изменении способа использования DES. Это привело к измененным схемам Triple DES (иногда их называют 3DES).

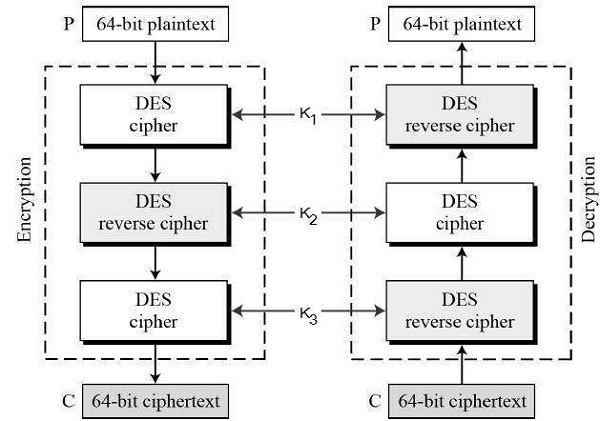

Кстати, есть два варианта Triple DES, известные как Triple DES с 3 ключами (3TDES) и Triple DES с 2 ключами (2TDES).

3-KEY Triple DES

Перед использованием 3TDES пользователь сначала генерирует и распространяет ключ 3TDES K, который состоит из трех разных ключей DES K 1 , K 2 и K 3 . Это означает, что фактический ключ 3TDES имеет длину 3 × 56 = 168 бит. Схема шифрования иллюстрируется следующим образом:

Процесс шифрования-дешифрования выглядит следующим образом:

-

Зашифруйте блоки открытого текста, используя один DES с ключом K 1 .

-

Теперь расшифруйте вывод шага 1, используя один DES с ключом K 2 .

-

Наконец, зашифруйте вывод шага 2, используя один DES с ключом K 3 .

-

Результатом шага 3 является зашифрованный текст.

-

Расшифровка зашифрованного текста является обратным процессом. Пользователь сначала расшифровывает с помощью K 3, затем шифрует с помощью K 2 и, наконец, дешифрует с помощью K 1 .

Зашифруйте блоки открытого текста, используя один DES с ключом K 1 .

Теперь расшифруйте вывод шага 1, используя один DES с ключом K 2 .

Наконец, зашифруйте вывод шага 2, используя один DES с ключом K 3 .

Результатом шага 3 является зашифрованный текст.

Расшифровка зашифрованного текста является обратным процессом. Пользователь сначала расшифровывает с помощью K 3, затем шифрует с помощью K 2 и, наконец, дешифрует с помощью K 1 .

Благодаря такому дизайну Triple DES как процесса шифрования-дешифрования-шифрования можно использовать реализацию 3TDES (аппаратную) для одного DES, задав для K 1, K 2 и K 3 одинаковое значение. Это обеспечивает обратную совместимость с DES.

Второй вариант Triple DES (2TDES) идентичен 3TDES за исключением того, что K 3 заменяется на K 1 . Другими словами, пользователь шифрует незашифрованные блоки с помощью ключа K 1, затем дешифрует с помощью ключа K 2 и, наконец, снова шифрует с помощью K 1 . Следовательно, длина ключа 2TDES составляет 112 бит.

Системы Triple DES значительно более безопасны, чем один DES, но они, очевидно, намного медленнее, чем шифрование с использованием одного DES.

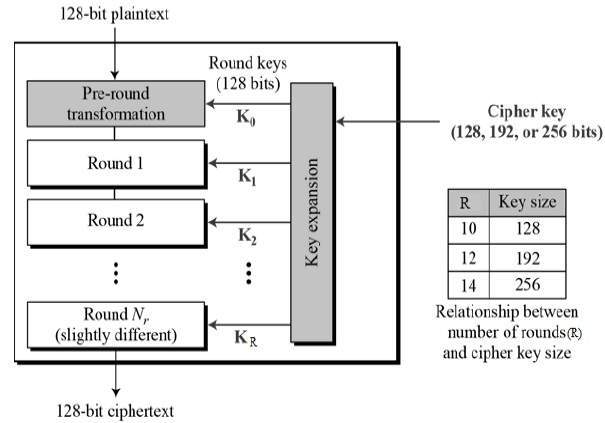

Расширенный стандарт шифрования

Наиболее популярный и широко распространенный алгоритм симметричного шифрования, который, вероятно, встречается в настоящее время, — это Advanced Encryption Standard (AES). Он найден как минимум в шесть раз быстрее, чем тройной DES.

Нужна была замена для DES, поскольку его размер ключа был слишком мал. С ростом вычислительной мощности он был признан уязвимым для исчерпывающей атаки поиска ключа. Triple DES был разработан, чтобы преодолеть этот недостаток, но он был найден медленным.

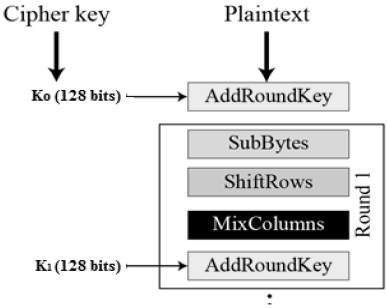

Особенности AES следующие:

- Симметричный ключ симметричный блочный шифр

- 128-битные данные, 128/192/256-битные ключи

- Сильнее и быстрее, чем Triple-DES