Наиболее отличительной особенностью инфраструктуры открытых ключей (PKI) является то, что она использует пару ключей для достижения базовой службы безопасности. Пара ключей состоит из закрытого ключа и открытого ключа.

Поскольку открытые ключи находятся в открытом домене, ими, вероятно, будут злоупотреблять. Таким образом, необходимо установить и поддерживать некую доверенную инфраструктуру для управления этими ключами.

Ключевой менеджмент

Само собой разумеется, что безопасность любой криптосистемы зависит от того, насколько надежно управляются ее ключи. Без безопасных процедур обработки криптографических ключей преимущества использования надежных криптографических схем могут быть потеряны.

Замечено, что криптографические схемы редко подвергаются риску из-за недостатков их конструкции. Однако они часто скомпрометированы из-за плохого управления ключами.

Есть несколько важных аспектов управления ключами, которые заключаются в следующем —

-

Криптографические ключи — это не что иное, как специальные фрагменты данных. Управление ключами относится к безопасному администрированию криптографических ключей.

-

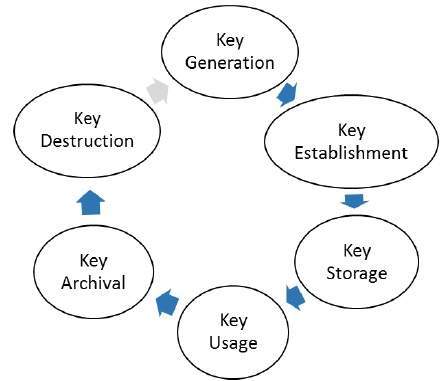

Управление ключами имеет дело со всем жизненным циклом ключей, как показано на следующем рисунке —

Криптографические ключи — это не что иное, как специальные фрагменты данных. Управление ключами относится к безопасному администрированию криптографических ключей.

Управление ключами имеет дело со всем жизненным циклом ключей, как показано на следующем рисунке —

-

Существует два конкретных требования к управлению ключами для криптографии с открытым ключом.

-

Секретность закрытых ключей. На протяжении всего жизненного цикла ключа секретные ключи должны оставаться в секрете от всех сторон, кроме тех, кто является владельцем и имеет право использовать их.

-

Заверение открытых ключей. В криптографии с открытым ключом открытые ключи находятся в открытом доступе и рассматриваются как открытые фрагменты данных. По умолчанию нет никаких гарантий того, является ли открытый ключ правильным, с кем он может быть связан или для чего он может быть использован. Таким образом, управление ключами открытых ключей должно быть более четко ориентировано на обеспечение назначения открытых ключей.

-

Существует два конкретных требования к управлению ключами для криптографии с открытым ключом.

Секретность закрытых ключей. На протяжении всего жизненного цикла ключа секретные ключи должны оставаться в секрете от всех сторон, кроме тех, кто является владельцем и имеет право использовать их.

Заверение открытых ключей. В криптографии с открытым ключом открытые ключи находятся в открытом доступе и рассматриваются как открытые фрагменты данных. По умолчанию нет никаких гарантий того, является ли открытый ключ правильным, с кем он может быть связан или для чего он может быть использован. Таким образом, управление ключами открытых ключей должно быть более четко ориентировано на обеспечение назначения открытых ключей.

Наиболее важное требование «обеспечения безопасности открытого ключа» может быть достигнуто с помощью инфраструктуры открытого ключа (PKI), системы управления ключами для поддержки криптографии с открытым ключом.

Инфраструктура открытых ключей (PKI)

PKI обеспечивает гарантию открытого ключа. Он обеспечивает идентификацию открытых ключей и их распространение. Анатомия PKI состоит из следующих компонентов.

- Сертификат открытого ключа, обычно называемый «цифровым сертификатом».

- Токены закрытого ключа.

- Центр сертификации.

- Орган регистрации.

- Система управления сертификатами.

Цифровой сертификат

По аналогии, сертификат может рассматриваться как удостоверение личности, выданное человеку. Люди используют удостоверения личности, такие как водительские права, паспорт, чтобы подтвердить свою личность. Цифровой сертификат делает то же самое в электронном мире, но с одним отличием.

Цифровые сертификаты выдаются не только людям, но и компьютерам, программным пакетам или чему-либо еще, что необходимо для подтверждения личности в электронном мире.

-

Цифровые сертификаты основаны на стандарте МСЭ X.509, который определяет стандартный формат сертификатов для сертификатов открытых ключей и подтверждения сертификации. Следовательно, цифровые сертификаты иногда также называют сертификатами X.509.

Открытый ключ, относящийся к клиенту пользователя, хранится в цифровых сертификатах Удостоверяющим центром (CA) вместе с другой соответствующей информацией, такой как информация о клиенте, срок действия, использование, эмитент и т. Д.

-

CA цифровой подписывает всю эту информацию и включает цифровую подпись в сертификат.

-

Любой, кому нужна уверенность в открытом ключе и связанной с ним информации клиента, выполняет процесс проверки подписи с использованием открытого ключа CA. Успешная проверка гарантирует, что открытый ключ, указанный в сертификате, принадлежит лицу, данные которого указаны в сертификате.

Цифровые сертификаты основаны на стандарте МСЭ X.509, который определяет стандартный формат сертификатов для сертификатов открытых ключей и подтверждения сертификации. Следовательно, цифровые сертификаты иногда также называют сертификатами X.509.

Открытый ключ, относящийся к клиенту пользователя, хранится в цифровых сертификатах Удостоверяющим центром (CA) вместе с другой соответствующей информацией, такой как информация о клиенте, срок действия, использование, эмитент и т. Д.

CA цифровой подписывает всю эту информацию и включает цифровую подпись в сертификат.

Любой, кому нужна уверенность в открытом ключе и связанной с ним информации клиента, выполняет процесс проверки подписи с использованием открытого ключа CA. Успешная проверка гарантирует, что открытый ключ, указанный в сертификате, принадлежит лицу, данные которого указаны в сертификате.

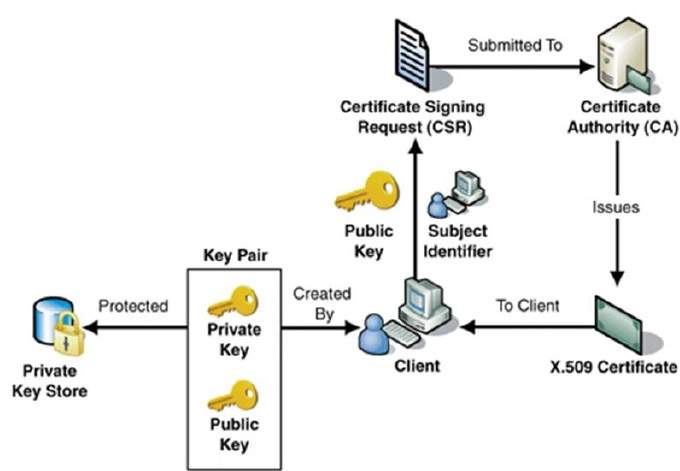

Процесс получения цифрового сертификата физическим или юридическим лицом изображен на следующем рисунке.

Как показано на рисунке, CA принимает заявку от клиента для сертификации своего открытого ключа. После надлежащей проверки личности клиента ЦС выдает этому клиенту цифровой сертификат.

Удостоверяющий орган (CA)

Как обсуждалось выше, центр сертификации выдает сертификат клиенту и помогает другим пользователям проверять сертификат. CA берет на себя ответственность за правильную идентификацию личности клиента, запрашивающего сертификат, и гарантирует, что информация, содержащаяся в сертификате, является правильной и имеет цифровую подпись.

Ключевые функции CA

Ключевые функции CA следующие:

-

Генерация пар ключей — CA может генерировать пару ключей независимо или совместно с клиентом.

-

Выдача цифровых сертификатов — CA можно рассматривать как PKI-эквивалент паспортного агентства — CA выдает сертификат после того, как клиент предоставит учетные данные для подтверждения своей личности. CA затем подписывает сертификат, чтобы предотвратить изменение деталей, содержащихся в сертификате.

-

Публикация сертификатов — ЦС должен публиковать сертификаты, чтобы пользователи могли их найти. Есть два способа достижения этого. Одним из них является публикация сертификатов в эквиваленте электронного телефонного справочника. Другой — отправить свой сертификат тем людям, которые, по вашему мнению, могут понадобиться тем или иным способом.

-

Проверка сертификатов — CA предоставляет свой открытый ключ в среде, чтобы помочь проверить его подпись на цифровом сертификате клиента.

-

Отзыв сертификатов. Время от времени CA отзывает сертификат, выданный по какой-либо причине, например из-за компрометации закрытого ключа пользователем или потери доверия к клиенту. После отзыва CA ведет список всех отозванных сертификатов, доступных для среды.

Генерация пар ключей — CA может генерировать пару ключей независимо или совместно с клиентом.

Выдача цифровых сертификатов — CA можно рассматривать как PKI-эквивалент паспортного агентства — CA выдает сертификат после того, как клиент предоставит учетные данные для подтверждения своей личности. CA затем подписывает сертификат, чтобы предотвратить изменение деталей, содержащихся в сертификате.

Публикация сертификатов — ЦС должен публиковать сертификаты, чтобы пользователи могли их найти. Есть два способа достижения этого. Одним из них является публикация сертификатов в эквиваленте электронного телефонного справочника. Другой — отправить свой сертификат тем людям, которые, по вашему мнению, могут понадобиться тем или иным способом.

Проверка сертификатов — CA предоставляет свой открытый ключ в среде, чтобы помочь проверить его подпись на цифровом сертификате клиента.

Отзыв сертификатов. Время от времени CA отзывает сертификат, выданный по какой-либо причине, например из-за компрометации закрытого ключа пользователем или потери доверия к клиенту. После отзыва CA ведет список всех отозванных сертификатов, доступных для среды.

Классы сертификатов

Есть четыре типичных класса сертификата —

-

Класс 1 — Эти сертификаты можно легко получить, указав адрес электронной почты.

-

Класс 2 — Эти сертификаты требуют предоставления дополнительной личной информации.

-

Класс 3 — эти сертификаты могут быть приобретены только после проверки личности запрашивающего лица.

-

Класс 4 — Они могут использоваться правительствами и финансовыми организациями, которым требуется очень высокий уровень доверия.

Класс 1 — Эти сертификаты можно легко получить, указав адрес электронной почты.

Класс 2 — Эти сертификаты требуют предоставления дополнительной личной информации.

Класс 3 — эти сертификаты могут быть приобретены только после проверки личности запрашивающего лица.

Класс 4 — Они могут использоваться правительствами и финансовыми организациями, которым требуется очень высокий уровень доверия.

Орган регистрации (РА)

CA может использовать сторонний регистрационный орган (RA) для выполнения необходимых проверок лица или компании, запрашивающих сертификат для подтверждения их личности. RA может показаться клиенту как CA, но на самом деле они не подписывают выданный сертификат.

Система управления сертификатами (CMS)

Это система управления, посредством которой сертификаты публикуются, временно или навсегда приостанавливаются, обновляются или аннулируются. Системы управления сертификатами обычно не удаляют сертификаты, поскольку может потребоваться подтвердить их статус в определенный момент времени, возможно, по юридическим причинам. CA вместе с соответствующим RA запускает системы управления сертификатами, чтобы иметь возможность отслеживать их обязанности и ответственность.

Личные ключи

В то время как открытый ключ клиента хранится в сертификате, связанный секретный закрытый ключ может храниться на компьютере владельца ключа. Этот метод, как правило, не принят. Если злоумышленник получает доступ к компьютеру, он может легко получить доступ к закрытому ключу. По этой причине закрытый ключ хранится на защищенном съемном токене, доступ к которому защищен паролем.

Различные поставщики часто используют разные, а иногда и собственные форматы хранения для хранения ключей. Например, Entrust использует собственный формат .epf, а Verisign, GlobalSign и Baltimore используют стандартный формат .p12.

Иерархия ЦА

С обширными сетями и требованиями глобальных коммуникаций практически невозможно иметь только один доверенный ЦС, от которого все пользователи получают свои сертификаты. Во-вторых, доступность только одного ЦС может привести к трудностям, если ЦС скомпрометирован.

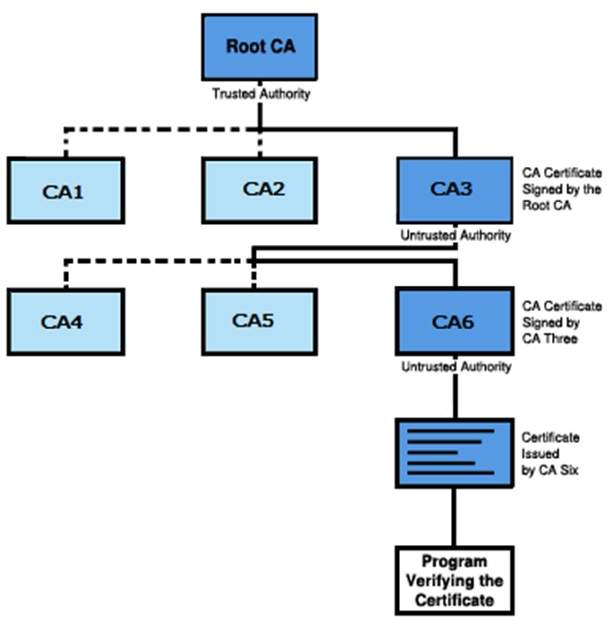

В таком случае модель иерархической сертификации представляет интерес, поскольку она позволяет использовать сертификаты открытых ключей в средах, где две взаимодействующие стороны не имеют доверительных отношений с одним и тем же CA.

-

Корневой ЦС находится на вершине иерархии ЦС, а сертификат корневого ЦС является самозаверяющим сертификатом.

-

CA, которые непосредственно подчинены корневому CA (например, CA1 и CA2), имеют сертификаты CA, которые подписаны корневым CA.

-

CA в подчиненных CA в иерархии (например, CA5 и CA6) имеют свои сертификаты CA, подписанные подчиненными CA более высокого уровня.

Корневой ЦС находится на вершине иерархии ЦС, а сертификат корневого ЦС является самозаверяющим сертификатом.

CA, которые непосредственно подчинены корневому CA (например, CA1 и CA2), имеют сертификаты CA, которые подписаны корневым CA.

CA в подчиненных CA в иерархии (например, CA5 и CA6) имеют свои сертификаты CA, подписанные подчиненными CA более высокого уровня.

Иерархии центра сертификации (ЦС) отражаются в цепочках сертификатов. Цепочка сертификатов отслеживает путь сертификатов от ветви в иерархии до корня иерархии.

На следующем рисунке показана иерархия CA с цепочкой сертификатов, ведущей от сертификата объекта через два подчиненных сертификата CA (CA6 и CA3) к сертификату CA для корневого CA.

Проверка цепочки сертификатов — это процесс проверки правильности, правильности подписи и надежности конкретной цепочки сертификатов. Следующая процедура проверяет цепочку сертификатов, начиная с сертификата, который представляется для аутентификации —

Клиент, подлинность которого проверяется, предоставляет свой сертификат, как правило, вместе с цепочкой сертификатов до корневого центра сертификации.

Верификатор получает сертификат и проверяет его с помощью открытого ключа эмитента. Открытый ключ эмитента находится в сертификате эмитента, который находится в цепочке рядом с сертификатом клиента.

Теперь, если вышестоящий ЦС, подписавший сертификат эмитента, доверен верификатору, проверка успешна и на этом останавливается.

Иначе, сертификат эмитента проверяется аналогично тому, как это делается для клиента на вышеуказанных этапах. Этот процесс продолжается до тех пор, пока между ними не будет найден доверенный ЦС, или же он продолжится до корневого ЦС.