Этот вид угрозы возникает, когда компоненты, такие как библиотеки и платформы, используемые в приложении, почти всегда выполняются с полными привилегиями. Использование уязвимого компонента облегчает работу хакера и приводит к серьезной потере данных или захвату сервера.

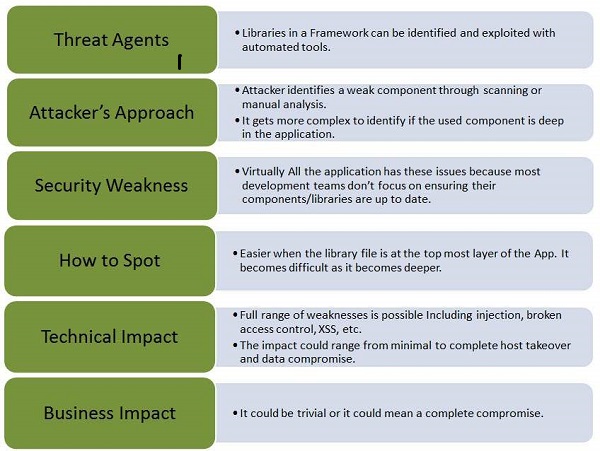

Давайте разберемся с этими факторами с помощью простой диаграммы: агенты угроз, векторы атак, слабость в безопасности, техническое воздействие и влияние на бизнес.

пример

В следующих примерах используются компоненты с известными уязвимостями:

Злоумышленники могут вызывать любой веб-сервис с полным разрешением, не предоставив идентификационный токен.

Удаленное выполнение кода с уязвимостью внедрения языка выражений представлено в Spring Framework для приложений на основе Java.

Определите все компоненты и версии, которые используются в веб-приложениях, не ограничиваясь только базой данных / инфраструктурой.

Постоянно обновляйте все компоненты, такие как общедоступные базы данных, списки рассылки проекта и т. Д.

Добавьте защитные оболочки вокруг компонентов, которые уязвимы по своей природе.