В этой главе мы расскажем о мерах безопасности, которые необходимо предпринять на почтовом сервере и на клиентском сайте.

Укрепление почтового сервера

Для укрепления почтового сервера вам необходимо придерживаться следующих шагов:

Шаг 1. Настройте почтовый сервер, чтобы не было Open Relay

Очень важно настроить параметры ретрансляции почты так, чтобы они были очень строгими. Все почтовые серверы имеют эту опцию, где вы можете указать, на какие домены или IP-адреса ваш почтовый сервер будет пересылать почту. Этот параметр указывает, кому ваш SMTP-протокол должен пересылать письма. Открытое реле может нанести вам вред, потому что спамеры могут использовать ваш почтовый сервер для рассылки спама другим, в результате чего ваш сервер попадет в черный список.

Шаг 2. Настройте SMTP-аутентификацию для контроля доступа пользователей

Аутентификация SMTP заставляет людей, использующих ваш сервер, получать разрешение на отправку почты, сначала указав имя пользователя и пароль. Это помогает предотвратить любые открытые ретрансляции и злоупотребления вашего сервера. Если настроен правильно, только известные учетные записи могут использовать SMTP вашего сервера для отправки электронной почты. Эта конфигурация настоятельно рекомендуется, когда ваш почтовый сервер имеет маршрутизируемый IP-адрес.

Шаг 3. Ограничьте количество соединений, чтобы защитить ваш сервер от DoS-атак.

Количество подключений к вашему SMTP-серверу должно быть ограничено. Эти параметры зависят от технических характеристик серверного оборудования, и это номинальная нагрузка в день. Основные параметры, используемые для обработки пределов соединения, включают: общее количество соединений, общее количество одновременных соединений и максимальную скорость соединения. Для поддержания оптимальных значений этих параметров может потребоваться уточнение во времени. Он предотвращает спам и DoS-атаки, которые нацелены на вашу сетевую инфраструктуру.

Шаг 4. Активируйте Обратный DNS, чтобы заблокировать поддельных отправителей

Большинство систем обмена сообщениями используют DNS-запросы для проверки существования почтового домена отправителя, прежде чем принять сообщение. Обратный поиск также является интересным вариантом для борьбы с фальшивыми отправителями почты. После активации обратного поиска DNS ваш SMTP проверяет, что IP-адрес отправителя совпадает с именами хоста и домена, которые были отправлены SMTP-клиентом в команде EHLO / HELO . Это очень полезно для блокировки сообщений, которые не проходят проверку соответствия адресов.

Шаг 5. Использование DNSBL-серверов для борьбы со злоупотреблением входящей электронной почтой

Одной из наиболее важных конфигураций для защиты вашего почтового сервера является использование черных списков на основе DNS . Проверка того, известен ли домен или IP-адрес отправителя серверами DNSBL во всем мире, может существенно сократить количество полученного спама. Активация этой опции и использование максимального количества DNSBL-серверов значительно снизит влияние нежелательной входящей электронной почты. Список серверов DNSBL вместе со всеми известными IP-адресами и доменами спамеров для этой цели хранятся на веб-сайте, ссылка на этот веб-сайт — https://www.spamhaus.org/organization/dnsblusage/.

Шаг 6. Активируйте SPF для предотвращения подделки источников

Платформа политики отправителей (SPF) — это метод, используемый для предотвращения подделки адресов отправителя. В настоящее время почти все оскорбительные сообщения электронной почты содержат поддельные адреса отправителей. Проверка SPF гарантирует, что отправляющему MTA разрешено отправлять почту от имени доменного имени отправителя. Когда SPF активирован на вашем сервере, запись MX отправляющего сервера (запись DNS Mail Exchange) проверяется перед любой передачей сообщений.

Шаг 7. Включите SURBL для проверки содержимого сообщения

SURBL (спам-списки URI в реальном времени) обнаруживает нежелательную электронную почту на основе недействительных или вредоносных ссылок в сообщении. Наличие фильтра SURBL помогает защитить пользователей от вредоносных программ и фишинговых атак. В настоящее время не все почтовые серверы поддерживают SURBL. Но если ваш сервер обмена сообщениями поддерживает его, его активация повысит безопасность вашего сервера, а также безопасность всей вашей сети, поскольку более 50% угроз Internet Security исходит от содержимого электронной почты.

Шаг 8. Поддержание локальных черных списков IP-адресов для блокировки спаммеров

Наличие локального черного списка IP-адресов на вашем почтовом сервере очень важно для противодействия конкретным спамерам, которые нацелены только на вас. Поддержание списка может занять ресурсы и время, но оно приносит реальную добавленную стоимость. В результате вы получаете быстрый и надежный способ избавить вашу систему сообщений от нежелательных подключений к Интернету.

Шаг 9. Зашифруйте POP3 и IMAP для проверки конфиденциальности

Соединения POP3 и IMAP изначально не создавались с учетом требований безопасности. В результате они часто используются без строгой аутентификации. Это большой недостаток, поскольку пароли пользователей передаются в виде открытого текста через ваш почтовый сервер, что делает их легко доступными для хакеров и людей со злонамеренными намерениями. SSLTLS — самый известный и самый простой способ реализовать строгую аутентификацию; он широко используется и считается достаточно надежным.

Шаг 10. Имейте по крайней мере две записи MX для любого аварийного переключения

Наличие отказоустойчивой конфигурации очень важно для доступности. Наличие одной записи MX никогда не будет достаточным для обеспечения непрерывного потока почты на заданный домен, поэтому настоятельно рекомендуется установить как минимум два MX для каждого домена. Первый из них устанавливается в качестве основного, а дополнительный используется, если основной отказывает по какой-либо причине. Эта конфигурация выполняется на уровне зоны DNS .

Защита учетных записей электронной почты

В этом разделе мы обсудим, как защитить учетные записи электронной почты и избежать их взлома.

Обеспечение безопасности на сайте клиента

Самое главное, чтобы создать сложные пароли . Поскольку существует множество методов взлома паролей, таких как перебор, атаки по словарю и подбора пароля.

Надежный пароль содержит —

- От 7 до 16 символов.

- Прописные и строчные буквы

- чисел

- Специальные символы

Всегда связывайте пароль электронной почты с другим подлинным адресом электронной почты, к которому у вас есть доступ. Так что в случае взлома этого письма у вас есть возможность снова получить доступ.

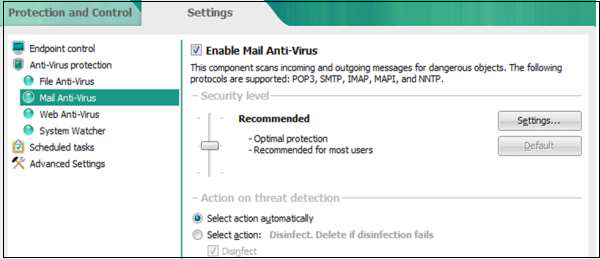

Установите на свой компьютер почтовый антивирус, чтобы каждое электронное письмо, которое приходит в ваш почтовый клиент, сканировалось как вложения и фишинговые ссылки.

Если вы привыкли использовать веб-доступ, никогда не открывайте вложения с помощью. Exe расширения.

Рекомендуется использовать зашифрованную электронную почту при официальном общении с важными данными. Поэтому лучше, чтобы связь между конечными пользователями была зашифрована, хорошим инструментом для этого является PGP Encryption Tool .