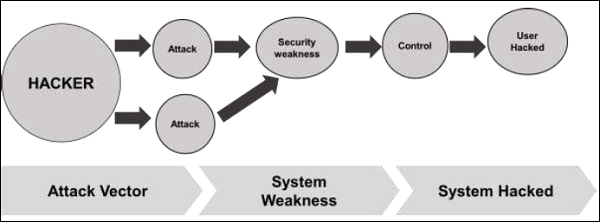

По определению вектор атаки — это метод или метод, который хакер использует для получения доступа к другому вычислительному устройству или сети для внедрения «плохого кода», часто называемого полезной нагрузкой . Этот вектор помогает хакерам использовать уязвимости системы. Многие из этих векторов атак используют человеческий фактор, так как это самое слабое место этой системы. Ниже приведено схематическое представление процесса векторов атаки, который может использоваться многими хакерами одновременно.

Некоторые из векторов мобильных атак —

-

Вредоносное

-

Вирус и руткит

-

Модификация приложения

-

Модификация ОС

-

-

Эксфильтрация данных

-

Данные покидают организацию

-

Снимок экрана

-

Скопируйте на USB и потеря резервного копирования

-

-

Фальсификация данных

-

Модификация другим приложением

-

Необнаруженные попытки взлома

-

Взломанные устройства

-

-

Потери данных

-

Потеря устройства

-

Несанкционированный доступ к устройству

-

Уязвимости приложений

-

Вредоносное

Вирус и руткит

Модификация приложения

Модификация ОС

Эксфильтрация данных

Данные покидают организацию

Снимок экрана

Скопируйте на USB и потеря резервного копирования

Фальсификация данных

Модификация другим приложением

Необнаруженные попытки взлома

Взломанные устройства

Потери данных

Потеря устройства

Несанкционированный доступ к устройству

Уязвимости приложений

Последствия векторов атаки

Векторы атак — это, как объяснено, процесс взлома, и он успешен, а также влияние на ваши мобильные устройства.

-

Потеря ваших данных. Если ваше мобильное устройство было взломано или введен вирус, то все ваши сохраненные данные будут потеряны и захвачены злоумышленником.

-

Неправильное использование ваших мобильных ресурсов. Это означает, что ваша сеть или мобильное устройство могут перегружаться, поэтому вы не можете получить доступ к своим подлинным услугам. В худших сценариях хакер будет использовать его для подключения другой машины или сети.

-

Потеря репутации. В случае взлома вашей учетной записи Facebook или служебной электронной почты хакер может отправлять поддельные сообщения своим друзьям, деловым партнерам и другим контактам. Это может повредить вашей репутации.

-

Кража личных данных. Возможны случаи кражи личных данных, таких как фотография, имя, адрес, кредитная карта и т. Д., Которые могут быть использованы для совершения преступления.

Потеря ваших данных. Если ваше мобильное устройство было взломано или введен вирус, то все ваши сохраненные данные будут потеряны и захвачены злоумышленником.

Неправильное использование ваших мобильных ресурсов. Это означает, что ваша сеть или мобильное устройство могут перегружаться, поэтому вы не можете получить доступ к своим подлинным услугам. В худших сценариях хакер будет использовать его для подключения другой машины или сети.

Потеря репутации. В случае взлома вашей учетной записи Facebook или служебной электронной почты хакер может отправлять поддельные сообщения своим друзьям, деловым партнерам и другим контактам. Это может повредить вашей репутации.

Кража личных данных. Возможны случаи кражи личных данных, таких как фотография, имя, адрес, кредитная карта и т. Д., Которые могут быть использованы для совершения преступления.

Анатомия мобильной атаки

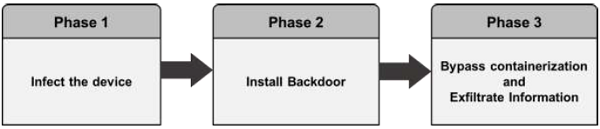

Ниже приведено схематическое изображение анатомии мобильной атаки. Начинается фаза заражения, которая включает векторы атаки.

Заражение устройства

Заражение устройства мобильными шпионскими программами выполняется по-разному для устройств Android и iOS.

Android — пользователи обманывают возможность загрузить приложение с маркета или из стороннего приложения, как правило, с помощью атаки социальной инженерии. Удаленное заражение также может быть выполнено с помощью атаки «человек посередине» (MitM), когда активный злоумышленник перехватывает мобильные коммуникации пользователя, чтобы внедрить вредоносное ПО.

iOS — заражение iOS требует физического доступа к мобильному. Заражение устройства также может быть осуществлено с помощью использования нулевого дня, такого как эксплойт JailbreakME.

Установка бэкдора

Для установки бэкдора требуются права администратора путем рутирования устройств Android и джейлбрейка устройств Apple. Несмотря на то, что производители устройств устанавливают механизмы обнаружения рутирования / взлома, мобильные шпионские программы легко обходят их —

Android — Механизмы обнаружения рутинга не применяются к преднамеренному рутированию.

iOS — «Сообщество джейлбрейка» громко и мотивировано.

Обход механизмов шифрования и извлечения информации

Шпионское ПО отправляет мобильный контент, такой как зашифрованные электронные письма и сообщения, на серверы злоумышленника в виде простого текста. Шпионское ПО напрямую не атакует безопасный контейнер. Он захватывает данные в точке, где пользователь извлекает данные из защищенного контейнера, чтобы прочитать их. На этом этапе, когда контент расшифровывается для использования пользователем, шпионское ПО берет на себя управление контентом и отправляет его.

Как хакер может извлечь выгоду из успешно взломанного мобильного телефона?

В большинстве случаев большинство из нас думает, что мы можем потерять в случае взлома нашего мобильного телефона. Ответ прост — мы потеряем нашу конфиденциальность. Наше устройство станет системой наблюдения для хакера, чтобы наблюдать за нами. Другая хакерская деятельность — получение наших конфиденциальных данных, осуществление платежей, незаконные действия, такие как DDoS-атаки . Ниже приведено схематическое изображение.

OWASP Mobile Топ 10 рисков

Говоря о мобильной безопасности, мы основываем типы уязвимостей на OWASP, которая является некоммерческой благотворительной организацией в США, созданной 21 апреля. OWASP является международной организацией, и Фонд OWASP поддерживает усилия OWASP по всему миру.

Для мобильных устройств OWASP имеет 10 классификаций уязвимостей .

M1-неправильное использование платформы

Эта категория охватывает неправильное использование функции платформы или неиспользование элементов управления безопасностью платформы. Это может включать намерения Android, разрешения платформы, неправильное использование TouchID, связку ключей или какой-либо другой элемент управления безопасностью, который является частью мобильной операционной системы. Существует несколько способов, с помощью которых мобильные приложения могут столкнуться с этим риском.

M2-небезопасные данные

Эта новая категория представляет собой комбинацию M2 и M4 из Mobile Top Ten 2014. Она охватывает небезопасное хранение данных и непреднамеренную утечку данных.

M3-небезопасная связь

Это включает в себя плохое рукопожатие, неправильные версии SSL, слабые согласования, передачу открытого текста чувствительных активов и т. Д.

M4-небезопасная аутентификация

Эта категория охватывает понятия аутентификации конечного пользователя или неправильного управления сеансами. Это включает в себя —

- Неспособность идентифицировать пользователя вообще, когда это требуется

- Неспособность сохранить личность пользователя, когда это требуется

- Слабые стороны в управлении сессиями

M5-недостаточная криптография

Код применяет криптографию к конфиденциальному информационному активу. Однако криптография в некотором роде недостаточна. Обратите внимание, что все, что связано с TLS или SSL, идет в M3. Кроме того, если приложение вообще не может использовать криптографию, когда оно должно, это, вероятно, принадлежит M2. Эта категория для проблем, где была предпринята попытка криптографии, но это не было сделано правильно.

M6-Небезопасная авторизация

Это категория для захвата любых сбоев в авторизации (например, решения об авторизации на стороне клиента, принудительный просмотр и т. Д.). Она отличается от проблем аутентификации (например, регистрация устройства, идентификация пользователя и т. Д.)

Если приложение вообще не аутентифицирует пользователей в ситуации, когда оно должно (например, предоставление анонимного доступа к какому-либо ресурсу или услуге, когда требуется аутентифицированный и авторизованный доступ), то это ошибка аутентификации, а не ошибка авторизации.

Качество кода клиента M7

Это были «Решения по безопасности через ненадежные входы», одна из наших наименее используемых категорий. Это было бы универсальным решением проблем реализации на уровне кода в мобильном клиенте. Это отличается от ошибок кодирования на стороне сервера. Это позволит выявить такие вещи, как переполнение буфера, уязвимости форматной строки и различные другие ошибки на уровне кода, где решение состоит в том, чтобы переписать некоторый код, работающий на мобильном устройстве.

Фальсификация кода M8

Эта категория охватывает двоичное исправление, модификацию локальных ресурсов, перехват методов, перестановку методов и динамическую модификацию памяти.

Как только приложение доставлено на мобильное устройство, ресурсы кода и данных находятся там. Злоумышленник может либо напрямую изменить код, динамически изменить содержимое памяти, изменить или заменить системные API-интерфейсы, которые использует приложение, либо изменить данные и ресурсы приложения. Это может предоставить злоумышленнику прямой метод подрыва предполагаемого использования программного обеспечения для личной или денежной выгоды.

M9-обратный инжиниринг

В эту категорию входит анализ окончательного двоичного файла ядра для определения его исходного кода, библиотек, алгоритмов и других ресурсов. Программное обеспечение, такое как IDA Pro, Hopper, otool и другие бинарные инструменты проверки, дают злоумышленнику представление о внутренней работе приложения. Это может использоваться для использования других возникающих уязвимостей в приложении, а также для раскрытия информации о внутренних серверах, криптографических константах и шифрах и интеллектуальной собственности.

M10-Посторонняя функциональность

Зачастую разработчики включают в себя функции скрытого бэкдора или другие внутренние средства безопасности разработки, которые не предназначены для выпуска в производственную среду. Например, разработчик может случайно включить пароль в качестве комментария в гибридное приложение. Другой пример включает отключение двухфакторной аутентификации во время тестирования.