В последние годы мы слышали о многих людях и крупных корпорациях, которые теряют свои ценные данные или оказываются в ситуации, когда их системы взломаны. Эти нежелательные действия вызваны, в большинстве случаев, использованием программного обеспечения, вставленного в сетевую систему, сервер или персональный компьютер. Это программное обеспечение известно как вредоносное ПО .

Вредоносное ПО может нанести вред системе или сети напрямую или подорвать их для использования другими лицами, а не по назначению их владельцев. Это комбинация двух слов: Mal означает « Плохой» и « Ware» означает « Программный» .

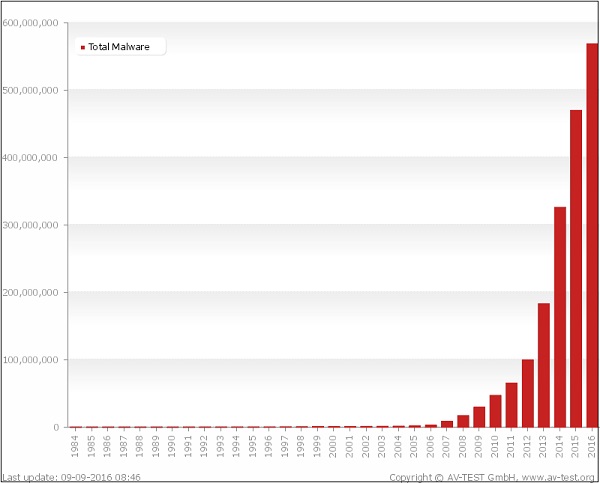

Основываясь на www.av-test.org , статистика очень сильно растет. Пожалуйста, посмотрите на следующий график, чтобы понять рост вредоносных программ.

Как видите, только в 2016 году было обнаружено более 600 000 000 вредоносных программ. Основываясь на securelist.com , страны, которые заразили компьютеры по сравнению с более чистыми, —

| Максимальный риск (более 60%) в 22 странах, включая | ||

|---|---|---|

| Кыргызстан (60,77%) | Афганистан (60,54%). | |

| Высокий риск (41-60%): 98 стран, включая | ||

| Индия (59,7%) | Египет (57,3%) | Беларусь (56,7%) |

| Турция (56,2%) | Бразилия (53,9%) | Китай (53,4%) |

| ОАЭ (52,7%) | Сербия (50,1%) | Болгария (47,7%) |

| Аргентина (47,4%) | Израиль (47,3%) | Латвия (45,9%) |

| Испания (44,6%) | Польша (44,3%) | Германия (44%) |

| Греция (42,8%) | Франция (42,6%) | Корея (41,7%), |

| Австрия (41,7%) | ||

| Умеренный локальный уровень инфекции (21-40,99%): 45 стран, включая | ||

| Румыния (40%) | Италия (39,3%) | Канада (39,2%) |

| Австралия (38,5%) | Венгрия (38,2%) | Швейцария (37,2%) |

| США (36,7%) | Великобритания (34,7%) | Ирландия (32,7%) |

| Нидерланды (32,1%), | Чешская Республика (31,5%) | Сингапур (31,4%) |

| Норвегия (30,5%) | Финляндия (27,4%) | Швеция (27,4%), |

| Дания (25,8%), | Япония (25,6%). | |

Вредоносное ПО может быть разработано хакерами для различных целей, таких как уничтожение данных, автоматическая отправка данных в другое место, изменение данных или отслеживание их до указанного периода времени. Отключить меры безопасности, повредить информационную систему или иным образом повлиять на целостность данных и системы.

Они также бывают разных типов и форм, которые мы подробно обсудим в следующих главах этого урока.